FireEyeが所有するMandiant社の代表は今週、シスコのルーターのセキュリティに関する調査結果を公開しました 。 彼らはバックドアを見つけることができました。これにより、攻撃者はこれまで知られていない攻撃を実行し、注意を引くことなく大量の機密データを収集できました。

問題は何ですか

バックドアはSYNful Knockと呼ばれ(そのニュースはすでにHabréにありました)、ロシアやウクライナを含む世界中の数十のルーターで発見されました。 感染したルーターのほとんどは米国(25台のデバイス)で発見され、レバノン(12)、ロシアで8台の感染したルーターが続きます。

Zmapデータ

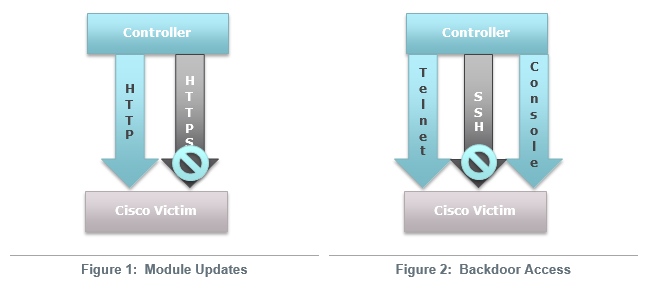

攻撃中、攻撃者はデバイスのソフトウェアの深刻な脆弱性を悪用しません。 代わりに、インプラントが使用されます。これは、インターネットから機能モジュールをダウンロードできるCisco IOSオペレーティングシステムの変更されたイメージです。 モジュールは、HTTPS(HTTPSではない)とルーターインターフェイスに送信される特別なTCPパケットを使用して初期化されます。

さらに、悪意のあるOSイメージに「配線」されたパスワードを使用して、攻撃者はコンソールまたはtelnetを介してルーターにリモートアクセスできます。 ブックマークは、デバイスを再起動するたびにアクティブになります。 OSを置き換えるには、盗まれた資格情報と標準の管理者パスワードが使用されます(ユーザーは多くの場合、デフォルトのパスワードの変更を忘れます)。

研究者によると、Cisco 1841、2811、および3825ルーターは攻撃を受けやすく、同社はブログで問題の存在を確認しました。

Mandiantの専門家は、バックドアの検出は、ルーターだけでなく他のシステムの妥協の可能性を示していることを指摘します。このようなデバイスは通常、ファイアウォール保護やその他の保護手段の境界外で動作し、バックドアは特に危険です。

研究者は、感染したルーターを使用して、多くの産業および政府機関に対する攻撃を組織化できると示唆しています。

説明されている攻撃は、今年8月にシスコの従業員自身が導入した方法に似ています。 その後、同社は 、攻撃者がROMMON(ROMモニター)ファームウェアを悪意のあるコピーに置き換えることができると顧客に警告しました。 同時に、脆弱性は使用されず、ハッカーは実際の資格情報を使用してデバイスへのアクセスを取得しました。これは、攻撃にルーターの組織所有者の従業員またはデバイスに物理的にアクセスした人が参加したことを示している可能性があります。

シスコだけではありません

説明されている攻撃は、Ciscoルーターに限定されません。同様に、さまざまな機器メーカーのネットワークデバイスが攻撃される可能性があります。 特に、さまざまな研究者がジュニパーのハードウェアファームウェアへの侵入に関する情報を公開しました 。

さらに、米国のintelligence報機関の代表者は、中国のネットワーク機器メーカーであるファーウェイは、ファームウェアに組み込まれたバックドアの助けを借りて、中国政府に有利な産業スパイを支援していると述べました。

また、2015年9月に、独立した情報セキュリティ研究者がFireEye製品のゼロデイ脆弱性に関する情報を公開しました。

自分を守る方法

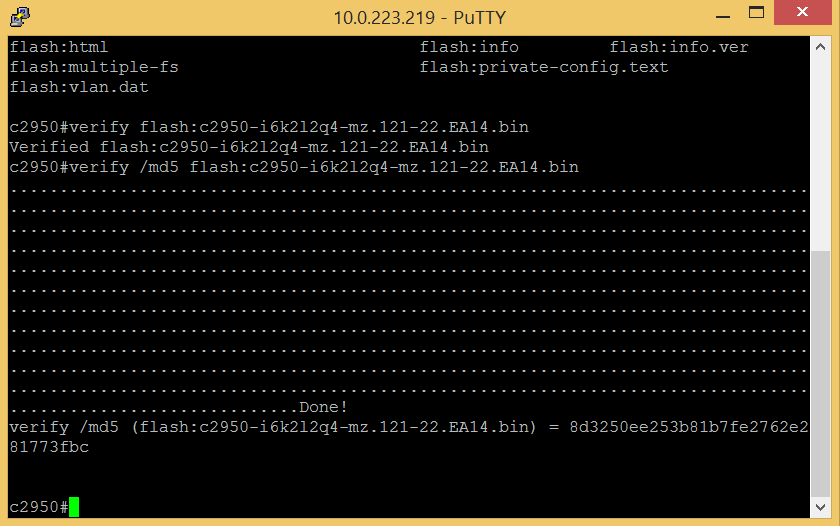

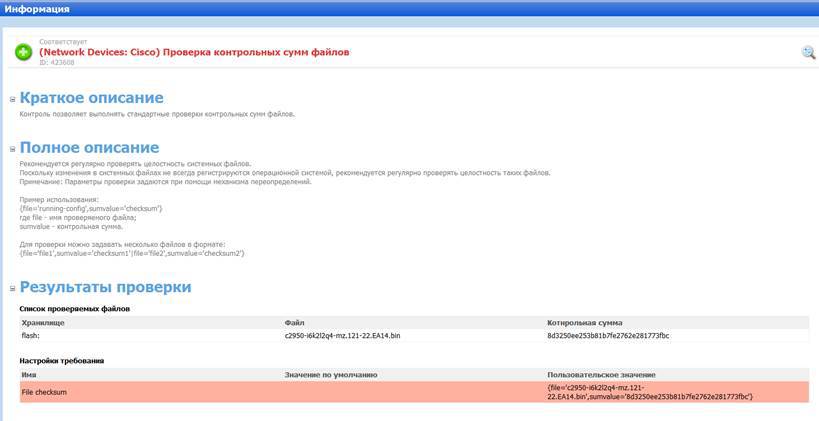

SYNful Knockバックドアの検出は複雑ですが、MaxPatrolセキュリティ分析システムなどの標準のセキュリティツールを使用して自分自身を保護できます。 これを行うには、管理者はCisco IOSを起動し、OSイメージのチェックサムを計算する必要があります。

次に、このチェックサムをMaxPatrolに入力する必要があります。その後、システムは実際の値への準拠をチェックします。

大規模な組織ではネットワークデバイスの数が数千に達する可能性があるため、この方法は一見複雑に見えます。 ただし、この場合でも、オペレーティングシステムの一意のイメージは通常数十個以下であり、すべてをすばやく確認できます。

SYNful Knockを検出する別のオプションがあります。 これを行うには、管理者は上記で使用した要件を使用して、MaxPatrol 8でOSイメージのチェックサム計算をアクティブにする必要があります。 MaxPatrolを使用してCisco IOSをスキャンした後、dif-reportsおよびイメージチェックサム変更制御を設定する必要があります。

Ciscoチェックサムセットの値との比較を伴う最初の方法は、より効率的です。 ただし、ソフトウェアの変更がそれほど頻繁に行われないという事実を考えると、difレポートを使用すると、攻撃のリスクを大幅に最小限に抑えることができます。 ただし、この場合、攻撃者が既に画像を変更できるシナリオが見当たらないため、Positive Technologiesの専門家は両方の方法を使用することをお勧めします。

また、シスコの担当者に、SYNfulノックバックドアの発見に関する状況についてコメントし、それに関連するリスクを最小限に抑えるための推奨事項を提供するように依頼しました。

Alexey Lukatsky、シスコ情報セキュリティビジネスコンサルタント:

-シスコルーターの第1世代は、約1,000万枚販売されました。 79台のルーターで発生した問題はどの程度深刻ですか? これは1万パーセントではありません。 そして、この問題の影響を受けた世代が2010年に販売から撤退したという事実は言うまでもありません。

[この問題の]恐怖は、購入した機器をサポートするサービス契約を結んでおらず、お金を節約したい人向けで、Cisco WebサイトからではなくIOSの新しいバージョンをダウンロードすることにしました。 幸いなことに、79という数字は、そのような企業がそれほど多くないことを示しています。 もちろん、このような変更されたネットワークOSの悪意のあるインストールの事実を軽視すべきではありません。 しかし、影響を受ける組織を理解せずに、そのような脅威の標的となる性質について結論を出すのは時期尚早です。

この脅威を中和するために、3つの可能なシナリオを検討します。 1つは、インフラストラクチャ機器を第3世代のルーター(ISR 4K)または少なくとも第2世代(ISR G2)にアップグレードすることです。これらのルーターには、IOSイメージおよび他のいくつかの脅威の置換に対する適切な保護メカニズムが装備されています。 2番目のシナリオは、ネットワークセキュリティツール(IPS、ITU、異常なアクティビティを監視する手段)からネットワーク機器の古いモデルの周りに保護回路を構築し、機器への物理的およびネットワークアクセスを制御することです。 最後に、3番目のシナリオは、IOSの保護とその整合性の監視に関するガイドに記載されている推奨事項を実装することです。 最善の戦略は、3つのシナリオすべてを組み合わせることです。