7月末、TrendMicroの研究者は、Androidメディアサーバーに重大な脆弱性を発見しました(これに関する情報は、Stagefrightの脆弱性に関するデータとほぼ同時に現れました)。 少し後に、IBMの専門家がAndroidユーザーの55%に影響を与える別のセキュリティエラーを発見しました。

8月17日、TrendMicro ブログは、リモートコード実行につながる可能性がある別の深刻なメディアサーバーの脆弱性について説明しました。 このセキュリティエラーを使用すると、攻撃者は特別なマルチメディアメッセージを使用してスマートフォンをリモートで攻撃できます。

脆弱性CVE-2015-3842は、バージョン2.3のGingerbeardからAndroid 5.1 Lollipopまで、ほぼすべてのバージョンのAndroidに影響を及ぼします。これは、モバイルOSを実行する何億ものデバイスが潜在的に脆弱であることを意味します。 Googleはすでにパッチをリリースし、 Androidオープンソースプロジェクト(AOSP)コミュニティで詳細を公開しています。 現在、この脆弱性を使用した攻撃の成功に関する情報はありません。

仕組み

この脆弱性は、AudioEffectとして知られるmediaserverコンポーネントに含まれています。 攻撃を実行するために、攻撃者は被害者に悪意のあるアプリケーションをインストールするように説得する必要があります-特別な許可を必要とせず、ユーザーに疑いをかけません。

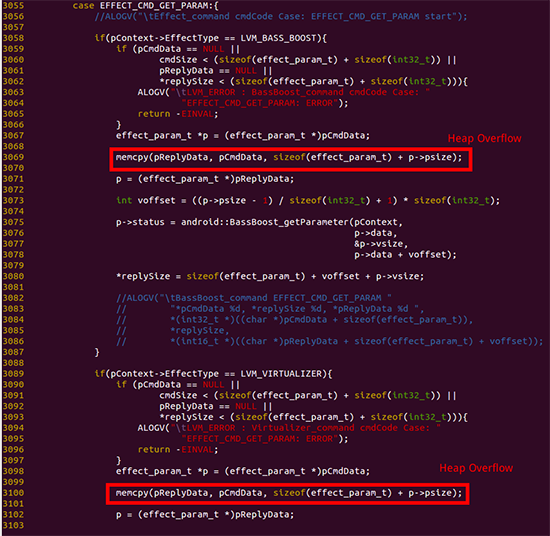

将来、アプリケーションは一部のファイルのバッファサイズをメディアサーバーのコンポーネントに渡し、ヒープオーバーフローを引き起こします。

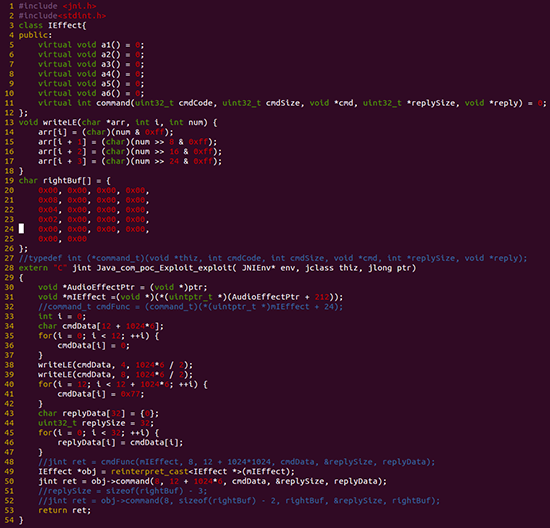

研究者は、Android 5.1.1 LMY47Zを搭載したNexus 6デバイスを使用して、攻撃の概念実証デモを作成することができました。 mediaserverコンポーネントをクラッシュさせ、ヒープ上のReplyDataバッファーをオーバーフローさせるアプリケーションが作成されました。

以下の図は、メディアサーバーへの悪意のあるコードの送信を示しています。

考えられる攻撃シナリオ

検出された脆弱性を使用した攻撃は完全に制御できます。これは、悪意のあるアプリケーションが攻撃を開始するタイミングと完了するタイミングを決定できることを意味します。 攻撃者は、mediaserverコンポーネントが既に持っているのと同じ権限でコードを実行できます。 このコンポーネントは、メディアの処理に関連する多くのプロセス(たとえば、写真の撮影やビデオの記録)で使用されるため、被害者は大きな損害を受ける可能性があります。

研究者は、資料の中で、攻撃の被害者であるユーザーは気づきにくいと感じているという事実に注目しています。 デモンストレーション中、攻撃はアプリケーションの起動から始まりました。 ただし、実際には、悪意のあるアプリケーションを検出するのはそれほど簡単ではないため、何日も何カ月もの間、重要なデータが漏洩する可能性があります。

研究者は、モバイルデバイス用の特別なウイルス対策アプリケーションをインストールすることで、この脆弱性から身を守ることができると言います。

情報セキュリティ会議で、Positive Technologiesの研究者は、 4G通信およびSIMカードのセキュリティに関する研究の結果も示しました( ハッキングされる可能性もあります )。

5月にモスクワで開催されたPositive Hack Daysフォーラムでは、モバイル通信MiTM Mobileをハッキングするコンテストも開催されました-Habréで彼のタスクのセレクションを公開しました (イベントへの訪問者の中には、デバイスのハッキングに関するメッセージを受け取りました)。 このトピックに関するウェビナーエントリは次のとおりです。