選択肢はルーターTp-Link TL-WR741ND v.4.25(価格1150ルーブル)にあり、次の特性に従って選択しました。

1)低価格

2)指定された要件に十分な量のメモリ

3)USBをフラッシュする機能(真の愛好家が鉄片を掘るため)

4)OpenWrtバリアブレーカーのサポート

5)VLANサポート

6)驚くべき生存性(不正なファームウェアではルーターを殺すことができず、tftpdによるファームウェア回復機能は時計のように機能し、失敗した実験中に何度も助けました)。 回復方法については、記事の最後に書きます。

OpenWrtのこのルーターの標準ファームウェアは適合しませんでした。 この理由は、この赤ちゃんの貴重な記憶の場所を占める余分なパッケージでした。

カットすることに決めました:ppp、ipv6のサポート、opkg(他のものはインストールしません)。

追加:openvpn-polarssl(必要なスペースが少ない)、luci-mwan3(視覚設定とチャンネルの表示が本当に気に入った)

それでは、始めましょう:

1)デバイスの準備

開始するには、デバイスを標準のtp-linkファームウェアの最新バージョンに更新してください。 このアクションを詳細に説明することには意味がありません。すべてが非常に明確でシンプルです。

2)ファームウェアの収集

ファームウェアを快適に作成するには、マルチコアプロセッサが必要になります(i7上に構築しました)。 ただし、収集する時間が長くならない限り、Core2Duoは実行します。 OSはUbuntu 15 x86_64に適合します。

必要なパッケージのインストール:

sudo apt-get update && sudo apt-get upgrade -y sudo apt-get install subversion git g++ libncurses5-dev zlib1g-dev gawk -y

それ以降のすべてのビルドコマンドは、ルートからではなく、平均的なユーザーから作成されます!

ソースの「ストア」に移動します。 OpenWrt Bariier Breakerを選択したのは、セットアップが簡単で、以前のルーター(TP-LINK Archer C7)での安定性が優れていたためです。

svn co svn://svn.openwrt.org/openwrt/branches/barrier_breaker wrt cd ~/wrt svn update

ホームフォルダーには、ビルドするwrtフォルダーがあります。

追加パッケージ(Luciなど)のソースをダウンロードします。

./scripts/feeds update -a ./scripts/feeds install -a

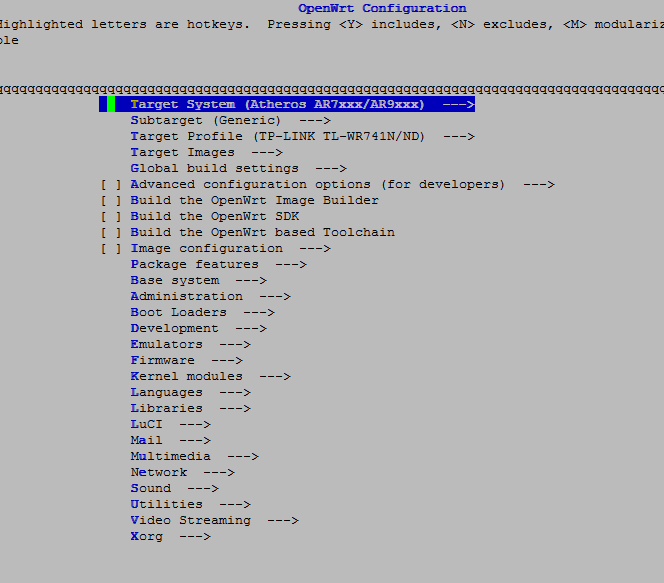

プラットフォームを設定しましょう

make menuconfig

ターゲットシステム、サブターゲット、ターゲットプロファイルの項目に関心がある擬似グラフィックメニューが表示されます。

すべてのナビゲーションで、目的のアイテム(矢印)を選択し、Enterキーを押します。コンポーネント選択-Enterキー、メニューを終了-左矢印および右矢印-Exit。 構成を保存することを忘れないでください。

プロファイルに標準パラメーターを適用します。

make defconfig

パッケージのセットを変更します。

make menuconfig

削除済み:

opkg from(基本システム)

ipv6をサポートするビルドオプションを削除(グローバルビルド設定)

ppp(ネットワーク)。

追加者:

ルシ

luci-app-mwan3(Luci-Applications)

openvpn-polarssl(ネットワークVPN)。

構成を保存することを忘れないでください!

アセンブリを開始します。

make -j5 V=s

-j5パラメーターは、コアの数+迅速な組み立てのための1スレッドを示し、V = sは詳細の出力を示します(エラーがある場合)。

このプロセスは、i7プロセッサで10〜15分かかり、その後、ルーターのさまざまなバージョンのファームウェアがディレクトリ/ home / user / wrt / bin / ar71xxに表示されます。 表示されていない場合は、ビルドログを確認します。確かに、ファームウェアのサイズを超えているため、「ファームウェアが大きすぎます」という行が表示されます。 クリーンにし、distcleanにし、最初からやり直す必要があります。 (ステップ./scripts/feeds update -aから)

興味があるのは:

openwrt-ar71xx-generic-tl-wr741nd-v4-squashfs-factory.bin- 「工場」ファームウェア。

イーサネット経由で接続されたルーター(たとえば、ftpやwinscp)を使用してコンピューターに転送します。

アドレス192.168.0.1に移動し、新しく作成されたファームウェアをフラッシュし、再起動を待機してから、アドレス192.168.1.1に移動します。

パスワードなしのルート(最初のログイン時に割り当てます-警告付きの黄色のバナーとパスワードを変更するリンクが上部にハングします)。

さて、最後に、最も難しい部分が背後にあります。現在、最新のファームウェアとプログラムのセットがあります。

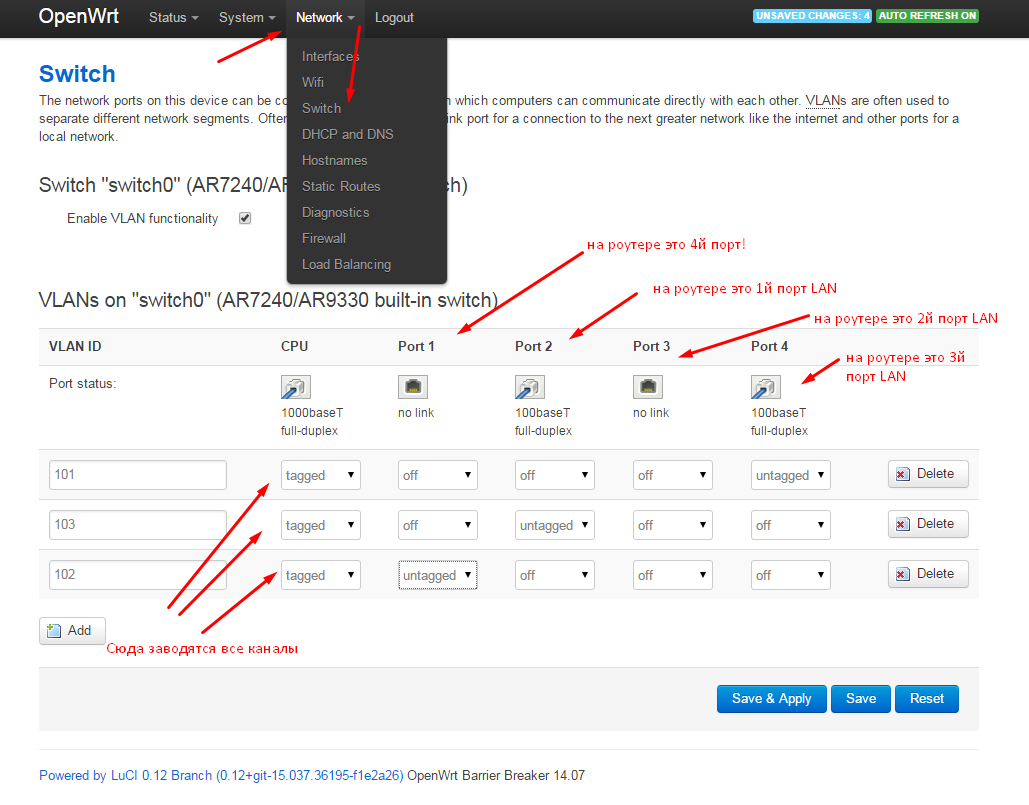

3)VLANの構成:

ルーターメニューで発生します: ネットワーク-スイッチ

いくつかの誤解がありました-ルーターとVLAN構成のポート番号が一致していません。 スクリーンショットでは、それらがどのように変更されるかを説明しようとしました。 ルータのWANポートはvlan機能に関与していません。

タグ付き -タグ付きトラフィック、各VLAN(101、102、103)からのパケットはここで送信され、インターフェースwan(プライマリプロバイダー)、wan2(バックアッププロバイダー)、eth0.103(ローカルネットワークのVLAN)で配信されます。

タグなし-タグなしポートモード(目的のプロバイダーからのイーサネットケーブルエントリポイント)。 ここでは、配線を混同しないようにすることが重要です。何がどこに行くのか。 将来混乱しないように、ルーターの背面で必要な名前に署名しました(プロバイダー番号101、プロバイダー番号102、LAN 103)。

簡単に言えば、3つの異なるネットワークを介して3つのポートを接続し、デバイス内のシェルフに配布します。

変更後、「保存」をクリックしますが、「適用」はクリックしません! セットアップ中にネットワークなしで放置されたくないですか?

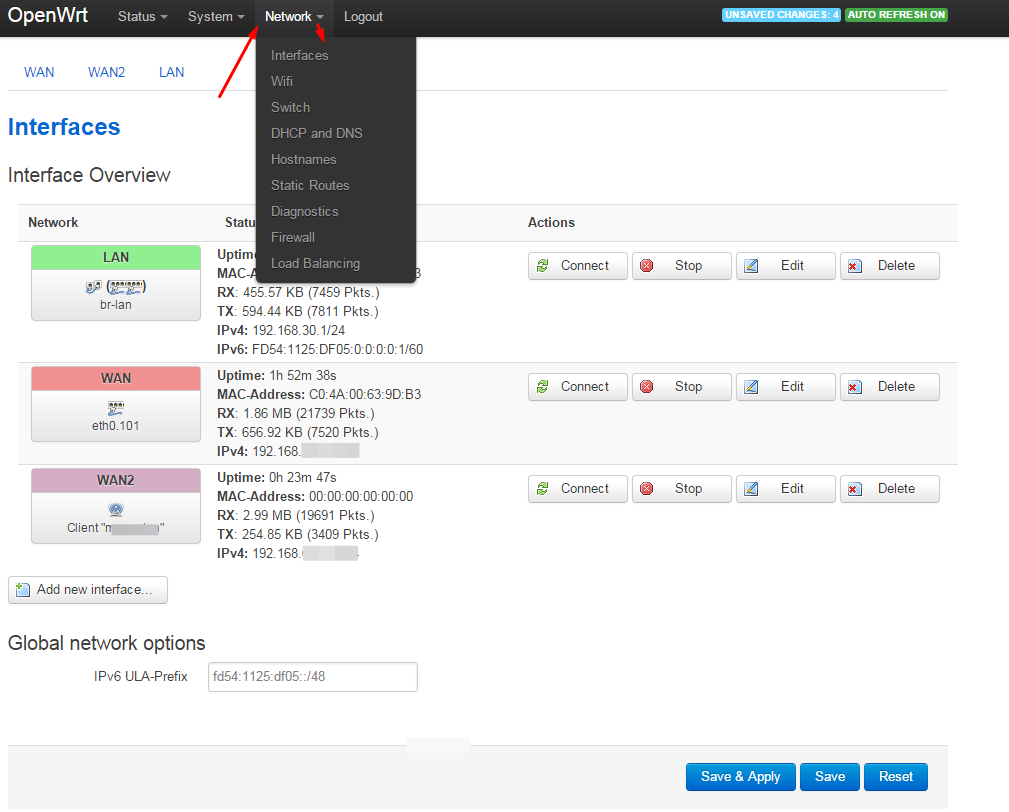

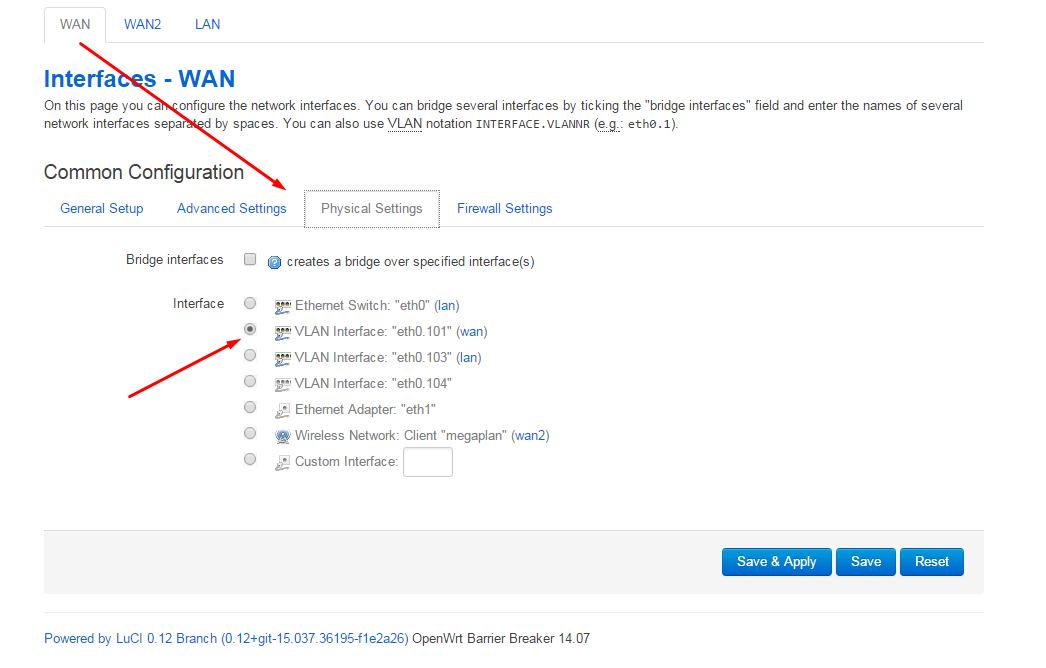

ここで、 ネットワーク-インターフェースで必要なインターフェースを作成する必要があります。

wan6インターフェースを削除します(この場合、ipv6は使用しません)。

最初のプロバイダーのwanインターフェイスを変更し、接続に必要なデータを指定し(たとえば、プロバイダーがdhcp経由でインターネットを提供する)、このインターフェイスに使用するVLANを指定します。 これはVLANマッピングが行くところです:ワイヤー:インターフェイス。

2番目のプロバイダーwan2には、eth0.102を指定します。

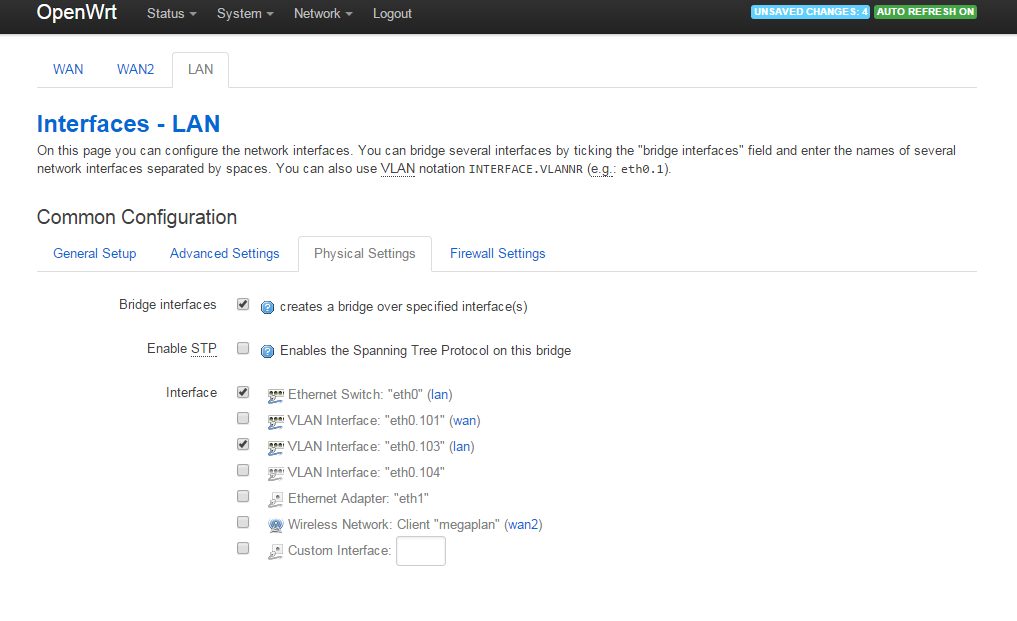

Lanの場合、ブリッジeth0およびeth0.103で結合するインターフェイスを指定します。

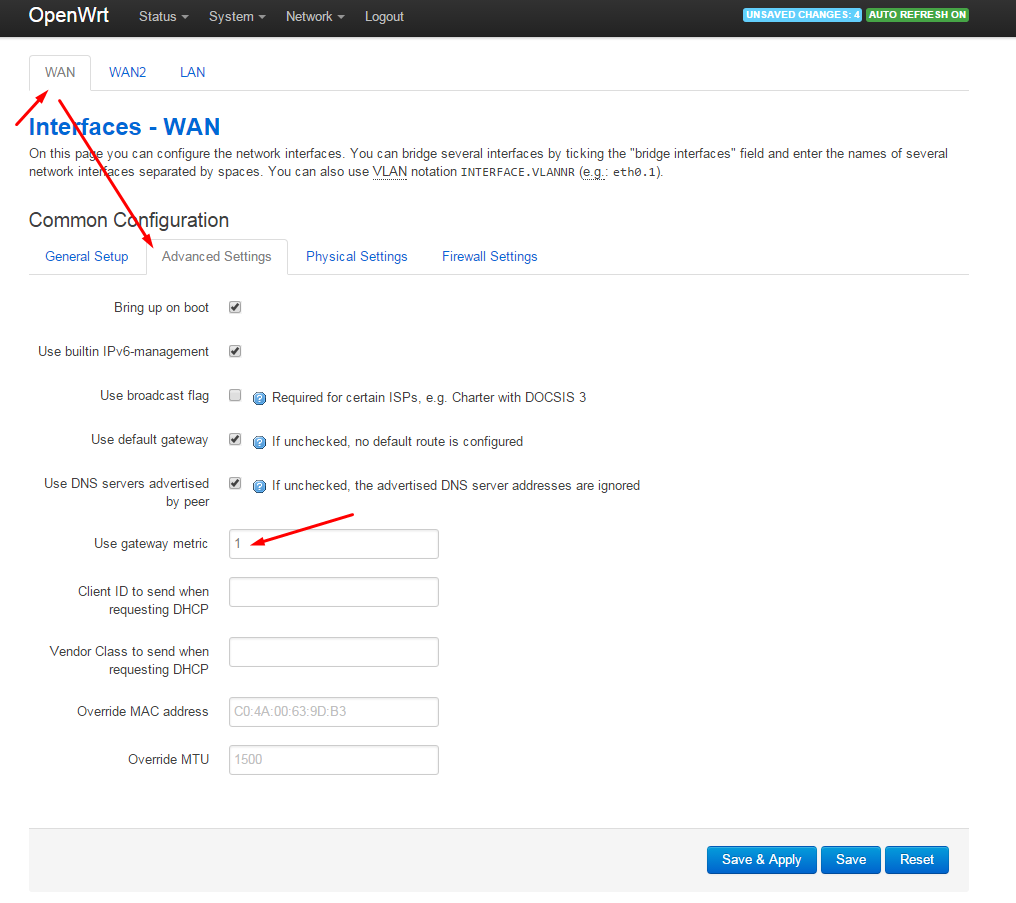

wanおよびwan2インターフェースの設定で、デバイスメトリックを指定します(mwan3が機能するために必要):

これで安全に「保存して適用」をクリックして、入力した設定を確認できます。

4)mwan3またはcool admin admin

このパッケージを過小評価することは困難です。ユーザーは2つのインターネットチャネルの速度の合計を受け取ることができ、インターネットは常にオフィスにあります。両方のチャネルが落ちる可能性は低いからです。

管理者にとって、いずれかのチャネルを一時的に切断するのは頭痛の種であり、切り替えのために松葉杖スクリプトを作成する必要はありません。 インターネットのオフィスの問題を忘れてしまったので、そのうちの1つがクラッシュしたときに心配する必要はありません(これらのイベントのSMSを受け取ります)。

OpenVPNが30秒でバックアップチャネルに切り替わることは確かです(マルチホームパラメーターのおかげで)、モスクワの本社との通信が復元され、一部のユーザーと上司はこのインシデントに気付かないでしょう。

続行:

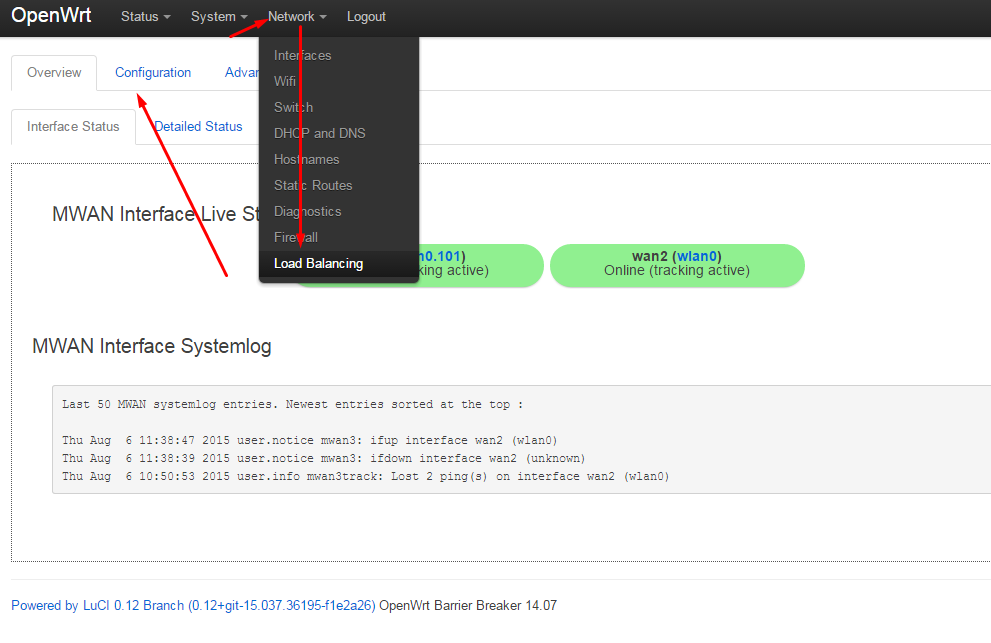

ネットワークに行きましょう-負荷分散-設定:

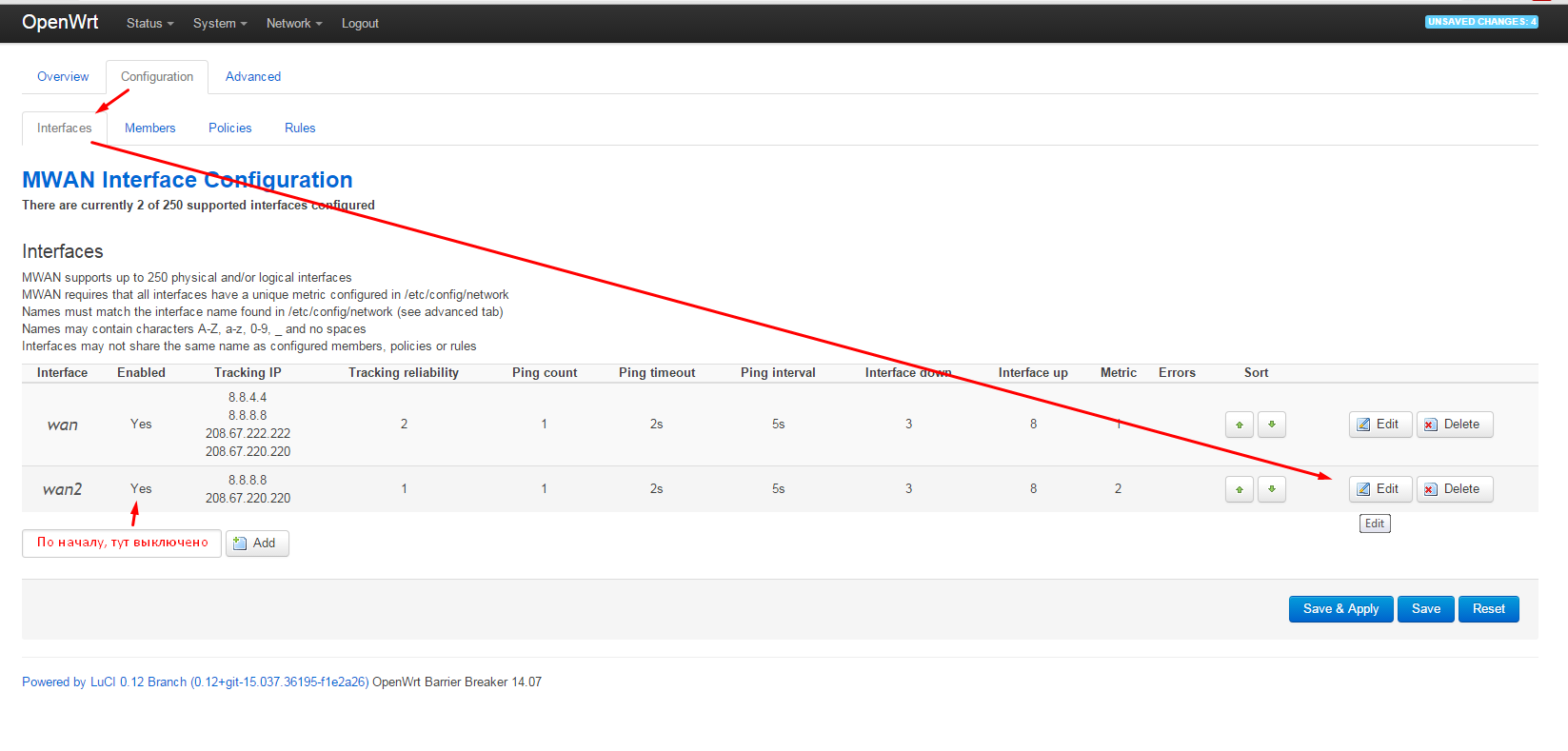

そしてwan2を仕事に変えます:

次に、チャネルのルールを構成します。

1)バランス-チャンネルが追加され、速度が上がり、フォールトトレランスがあります(切り替え)。 お勧めです。

2)wan_only-プロバイダー番号1のみ

3)wan2_only-プロバイダー番号2のみ

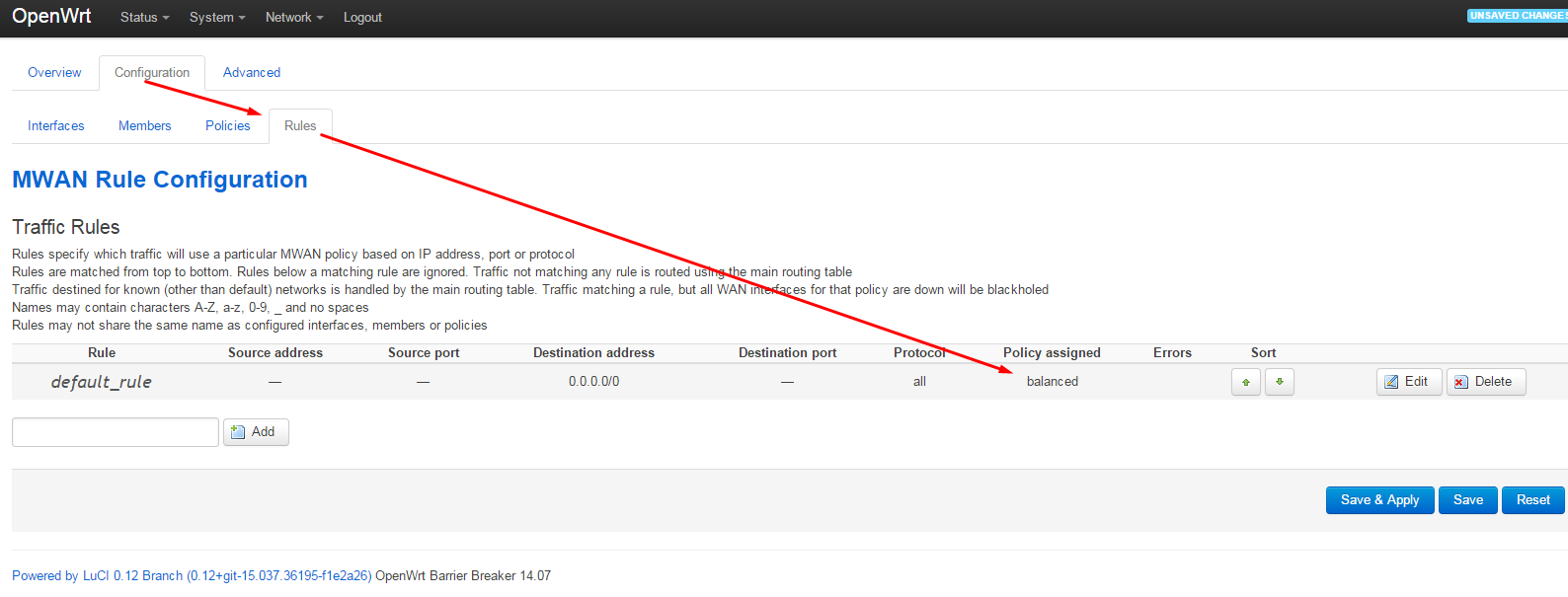

構成-ルール

残りのルールは削除するか、別のルールを残すことができます。

mwan3については詳しく説明しません。このリソースにIPバインディングがある場合、チャネルの1つを介して特定のリソースにトラフィックを送信することが可能だと言います。

5)オフィスの友情またはopenvpn

さて、インターネットを設定しました。2つのオフィスを接続する必要があります。

静的キーで行きます。 キーの生成は、クライアント側で実行できます。

sudo openvpn --genkey --secret office2.key

キーは、/ etc / openvpn / keys /(サーバー、クライアント)に配置する必要があります。

OpenVPNは既にルーターにインストールされており、構成の編集を開始します。 これを行うには、ssh経由でTP-Linkにアクセスします。

vi /etc/config/openvpn

configヘッダーで変更します:

package openvpn ################################################# # Sample to include a custom config file. # ################################################# config openvpn custom_config # Set to 1 to enable this instance: option enabled 1 # Include OpenVPN configuration option config /etc/openvpn/openvpn.conf

保存して終了します。 ここでは、カスタム構成を/etc/openvpn/openvpn.confに含めました。私にとっては、個人的には多少馴染みがあります。

次に、設定自体:

mkdir /etc/openvpn mkdir /etc/openvpn/keys vi /etc/openvpn/openvpn.conf

ルーターには、サーバー側のopenvpnがあります。 構成を確認します:

port 1194 # proto udp dev tun-office2 # multihome # wan wan2 ifconfig 10.0.0.2 10.0.0.3 #IP- secret /etc/openvpn/keys/office2.key # keepalive 5 30 # 30 . user nobody group nogroup persist-tun persist-key status /tmp/office2.status log /tmp/office2.log # verb 3

保存してから:

/etc/init.d/openvpn restart

クライアント:

設定例は次のようになります。

remote wan.office2.ru # remote wan2.office2.ru # ( ) port 1194 proto udp dev tun-office1 ifconfig 10.0.0.3 10.0.0.2 # route 192.168.30.0 255.255.255.0 # secret /etc/openvpn/keys/office2.key # keepalive 5 30 # user nobody group nogroup persist-tun persist-key status /var/log/openvpn/office.status log /var/log/openvpn/office.log verb 3

設定を保存し、適用します:

/etc/init.d/openvpn restart

ifconfig、ログを監視し、信頼できるチャンネルを楽しんでいます。

結論:

もちろん、失敗したファームウェアを使用してルーターを複数回強制終了し、基本システムの必要なコンポーネントを削除する手間をかけます。

しかし、大したことはありません!

ルーターを復元する最も簡単な方法は、openwrtで安全に失敗することです。

1)IPアドレス192.168.1.2をコンピューターのネットワークアダプターに割り当てます

2)マスク255.255.255.0

3)イーサネットケーブル-LAN1ポートへ

4)ルーターの電源を切る

5)電源を入れ、歯車のアイコンが点灯するまで待ちます

6)QSSルーターボタンを1〜2秒間押し続けます-ギアが非常に速く点滅します

7)telnetクライアントを起動し、アドレス192.168.1.1に接続します

8)たとえば、tinywebミニWebサーバーを介して、モデルのデフォルトの暗号化をtmpルーターに注ぎます

9)実行:

mtd -r write /tmp/.bin firmware

ルーターはファームウェアを使用してリブートします。

シェフ、それはすべてなくなった!

はい、それは私がルーターをさらに激しく殺したとき私が思っていたものです。 ギアは燃えず、ルーターは停止することなく周期的に再起動しました。

tp-linkファームウェアで素晴らしい機能を使用します-tftp経由でファームウェアをダウンロードします:

1)IPアドレス192.168.0.66をコンピューターのネットワークアダプターに割り当てます

2)マスク255.255.255.0

3)イーサネットケーブル-LAN1ポートへ

4)「wr741ndv4_tp_recovery.bin」というフォルダー内のデフォルトファームウェアでtftpサーバーを実行します(ファームウェアファイルの名前を変更する必要があります)

4)ルーターの電源を切る

5)鋭く薄い物体(ペン)を取ります

6)ルーターを手に取り、ポートのある面に向けて、空いている手でハンドルを持ちます。

7)ルーターの電源を入れ、すぐに片方の指でQSSを保持し、もう片方の手でハンドルをリセットします。 練習すればうまくいきます。

8)tftpクライアントでルーターへのファームウェアのダウンロードが開始されるまで、これら2つのボタンを4〜8秒間押し続けます。 そして彼女は行きます、心配しないでください。

ファームウェアがロードされたら(2〜3秒)ボタンを放します。 息を吐く、ルーターが保存されます。

中古品:

wiki.openwrt.org/en/doc/howto/build

openvpn.net/index.php/open-source/documentation/miscellaneous/78-static-key-mini-howto.html

denisyuriev.ru/linux/openwrt-linux/openwrt-sborka-iz-isxodnikov

habrahabr.ru/post/186760

wiki.gentoo.org/wiki/OpenVPN

wiki.openwrt.org/doc/howto/mwan3

wiki.openwrt.org/en/doc/howto/generic.uninstall