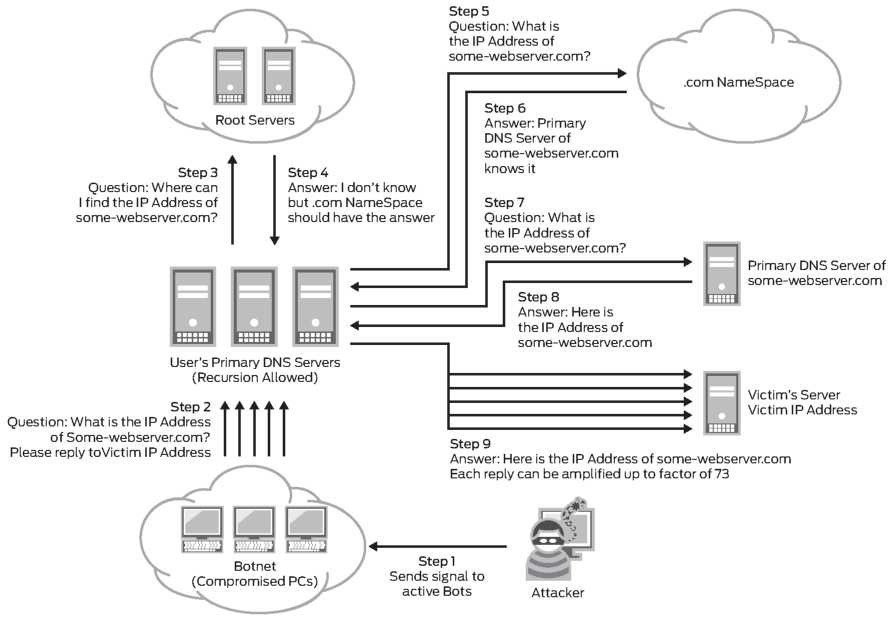

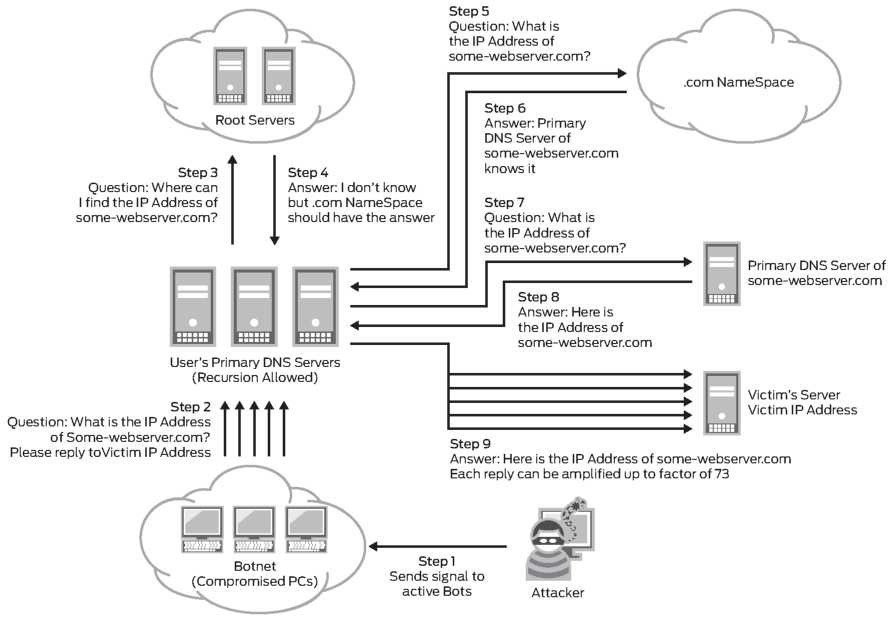

図は、DNSゲイン攻撃スキームを示しています

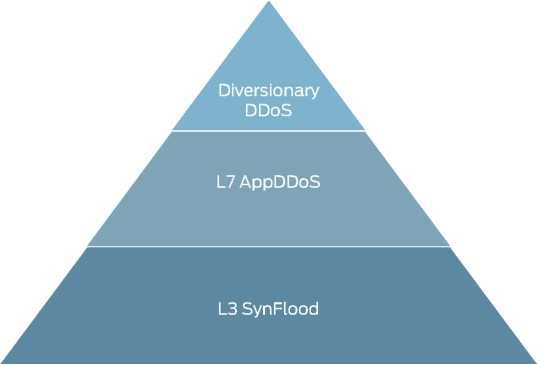

過去数年間で、分散型サービス拒否(DDoS)攻撃は、比較的単純な(洪水)攻撃からかなり複雑で多段階の攻撃へと進化しました。 サーバーを過負荷にするために大量のトラフィックを送信する従来の高レベルの攻撃に加えて、ビジネスも標的型攻撃に直面しています。 大量のデータを処理するアプリケーションを対象とした比較的少量のトラフィックを使用します。 さらに、これらの攻撃は、従来のDDoS保護ソリューションでは検出されません。

ジュニパーネットワークスのDDoS Secureは、DDoS攻撃を検出して撃退するための行動アプローチを使用して、インターネットサービスの完全に自動化されたDDoS保護を提供します。 このソリューションは、アプリケーションレベルでの「低速」などの高度な攻撃だけでなく、高レベルの攻撃に対する保護を提供します。 入力リスクと応答を関連付けることにより、DDoS Secureは署名ベースの防御システムをバイパスするように設計された「目に見えない」攻撃を検出できます。 このソリューションの詳細について

最初にDDoSについて

最初の分散型DDoS攻撃は2000年に発生し、Amazon、eBay、およびその他の電子商取引サイトを標的にしました。 ツールとして、多くのPCからのボットネットを使用して膨大な数のリクエストを生成し、eコマースポータルにサービスを提供するサーバーをロードしたため、ユーザーリクエストを処理できなくなりました。 攻撃による総被害額は約17億ドルと推定されています。

それ以来、DDoS攻撃は非常に進化してきました。トラフィックの多い攻撃を使用してWebサーバーを過負荷にするプリミティブツールから、戦略的なビジネスリソースに影響を与えるように設計された複雑で複雑なアプリケーションレベルの攻撃までです。 2012年には、金融詐欺を目的として、銀行業界に対して一連のこうした攻撃が行われました。 教育および電子商取引セクターもサイバー犯罪者の標的にされています。

インターネットとソーシャルネットワークは、ユーザーに対して使用できる情報の武器を作りました。 つまり、サイバー犯罪者は、多くの低コストボットネットや、低軌道イオンキャノン(LOIC)などのフリーソフトウェアにアクセスできますが、これらは使いやすく、ほとんどの企業のアプリケーションインフラストラクチャを損傷する可能性があります。

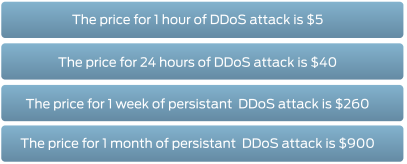

DDoS攻撃の1時間のコストは約5ドル、継続的なDDoS攻撃の週は約260ドル、月はわずか900ドルでした(図1を参照)。

図 1:DDoS攻撃のコスト

DDoSを使用する方法と動機も進化しています。 アノニマスなどの「ハクティビスト」のグループは、社会的抗議や組織的な犯罪行為にこのタイプの攻撃をより頻繁に使用し始め、特定のWebサイトやWebサービスへの攻撃による金銭的損害を引き起こしました。 さらに、DDoS攻撃は、インターネットが重要な役割を果たす組織に対する高度なハイブリッド攻撃で大きな役割を果たします。 ハイブリッド攻撃では、ITチームと情報セキュリティスペシャリストのチームを混乱させ、より脆弱なセキュリティスポットから効果的に注意をそらすために、DDoS技術を使用します。

戦術だけでなく、DDoS攻撃の動機も過去数年でやや異なり、「ハクティビズム」から始まり、金銭的搾取や詐欺、そして政治的動機による攻撃や社会的抗議攻撃で終わりました。 一部の専門家は、DDoS攻撃は「市民的不服従の傘の下で収集された」とさえ述べています。

2013年は、DDoS攻撃が新しいレベルに達し、さらに多くのメディアへの参照につながったことを示しました。 多くの企業は、自社のWebサイトとアプリケーションインフラストラクチャがサイバー攻撃から適切に保護されていると考え続けていますが、DDoS攻撃のより複雑な構造に対する保護をすでに準備している企業もあります。 独立した調査によると、ITプロフェッショナルの64%(10年以上の経験)は、サイバー攻撃の威力が高まっていると答え、適切な対策を講じることができると答えたのは25%だけでした。 DDoS保護を既に実装しているIT意思決定者はわずか22%です。

DDoS脅威の絶え間なく変化する状況

エスカレートするアプリケーションレベルのDDoS攻撃

アプリケーションレベルのDDoS攻撃は、今日の最も一般的で破壊的なサイバー脅威の1つです。 大量のトラフィックを伴う単純なDDoS攻撃は依然として問題を引き起こしますが、簡単に発見できます。 適切な防衛組織があれば、これらの攻撃のリスクはゼロになります。 ただし、「低速」とコード名が付けられた新しいタイプのアプリケーションレベルのDDoSは、検出と反発がはるかに困難であり、これはビジネスに対する真の脅威です。

2012年には、レイヤー7などのDDoS攻撃が急増しました。これらの攻撃は、トラフィックを正当なものとして転送するため、目立ちません。 レイヤー7またはアプリケーションレベルの攻撃は、正面攻撃を使用して目的の結果を達成するよりも、アプリケーションコード自体の脆弱性を標的にする可能性が高くなります。 ほとんどのアプリケーションレベルの攻撃の目標は、HTTP、HTTPS、DNS、およびVoIP(セッション開始プロトコルまたはSIP)を使用する有名なソフトウェアです。 フラッド攻撃と同様に、L7攻撃にはサイバー犯罪者のコストはほとんど必要ありません。 1台のラップトップから大きなWebサイトを麻痺させて、1秒あたり40〜60の同一のリクエスト(PPSまたは1秒あたりのパケット数)を送信することができます。 同時に、フラッド攻撃は数百または数千のPPSから数百万に送信されます。 外部の合法性は、L7攻撃を広範に検出し、ブロックすることを非常に困難にするものです。

図 2. DDoS攻撃の単純なものから複雑なものへの進化

アプリケーションレベルの攻撃は、ネットワークフローの原理としきい値方式を使用する検出技術の弱点を利用するため、セキュリティシステムによって検出されない場合があります。 RUDY(RU-Dead-Yet)とSlow Lorisは、HTTPプロトコルを標的とする2つのタイプのアプリケーションレベルの攻撃です。 攻撃者は対処が困難な多くのクエリを実行しようとし、アプリケーションのリソースを使い果たし、すぐにWebサイトを麻痺させます。

少し前に、ハッカーはDNSゲイン(リフレクション)攻撃を使い始めました。 その本質は、ハッカーが脆弱なDNSサーバーに短いリクエストを送信し、非常に大きなパケットで応答するという事実にあります。 要求を送信するときに送信元IPアドレスとして被害者のコンピューターのアドレス(IPスプーフィング)を使用すると、脆弱なDNSサーバーは、その操作を完全に麻痺させるまで被害者のコンピューターに大量の不要なパケットを送信します。

DNSサーバーは、通常非常に大きく、ブロードバンドインターネットチャネルで動作し、それほど簡単にはブラックリストに登録できないため、魅力的な獲物です。

ハッカーは、宛先アドレスをスプーフィングし、DNSサーバーに小さなクエリを送信することでDNSを使用します。DNSサーバーは、これらの誤ったクエリに大量のトラフィックの10〜1000倍で応答し、大量のトラフィック波で被害者を攻撃します。 個別に考えれば、これらのDNSクエリは正当であり、応答データも同様です。 しかし、カモフラージュによって、攻撃者は匿名のままで、一般にアクセス可能なDNSを管理して、攻撃を撃退し、攻撃力を高めることができます。

2013年にこのような攻撃方法を使用して、少数の犯罪者グループが史上最大のDDoS攻撃を生成し、300 Gbit / sの継続的なトラフィックフローに到達することができました。 ハッカーは、インターネット上でスパマーのブラックリストを公開する組織であるspamhaus.comを攻撃しました。

DNS攻撃の別の形式は、最近カリフォルニア大学サクラメントで約1,800件のレコードが盗まれたときに発生したセキュリティ侵害につながる可能性があります。 ハッカーは大学のDNSサーバーをクラックすることができました。 しかし、大学だけが危険にさらされているわけではありません。 ゲーム、金融、小売オンライン業界もこのような攻撃に対して脆弱です。 DNSゲイン攻撃の構造を図2に示します 3。

DNS拡張攻撃(Nirlog.comから)

図 3. DNSゲイン攻撃の構造

気が散るDDoS攻撃は、はるかに潜んでいるタイプのマルチベクトル攻撃であり、大規模なDDoSを戦術的手法として使用してIT担当者の注意をそらし、サイバー犯罪者がデータや資金を盗みます。 銀行や金融機関は、このタイプの攻撃を最も頻繁に経験します。 一般的な例としては、2012年12月にBank of the West4で発生したサイバー攻撃があります。ITチームが休暇になることを知って、ハッカーはターゲットの時間とコンテキストを正しく選択しました。 まず、銀行はDDoS攻撃を受け、銀行の従業員とITスタッフはサーバーへの強力なトラフィックフローを停止し、オンラインサービスの安定性を維持しようとしましたが、サイバー犯罪者は$ 900,000を盗みました。

Bitcoin6オンライン通貨に対する最近の注意散漫なDDoS攻撃は、DDoSの本質が常に変化していることを示しています。 この場合、サイバー犯罪者はDDoS攻撃を煙幕として使用して、ビットコインのDNSレコードに対する攻撃を実装しました。 ハッカーは、ビットコインオンラインチャットフォーラムの現在のDNSレコードに異なるIPアドレスを作成することができました。 これらの悪意のあるマシンアドレスを通常の日常のDNSメカニズムに挿入することにより、ハッカーはユーザートラフィックを攻撃者に属するサーバーに透過的にリダイレクトします。 ユーザーがハッキングされたマシンでアカウントにログインするとすぐに、ハッカーは自分のアカウント名とパスワードを書き留め、後でこのユーザーのウォレットを空にするために使用できます。

Bitcoinユーザーに対するパスワードを盗む攻撃は検出できましたが、これは、DNSレコードが変更されている間にアクセシビリティを侵害するDDoS攻撃を使用して作成された「煙幕」によって防止されました。

アプリケーションレベルの攻撃は、オンラインストアのオンラインバンキングにますます向けられています。 これらの攻撃は暗号化された(HTTPS / SSL)トラフィックに隠されていることが多く、従来のソリューションには見えません。 一例として、このような攻撃は、Webサーバーのカートへの追加機能によって開始され、アプリケーションが処理できるよりも多くのトラフィックを生成し、サイトを過負荷にし、オンラインで購入しようとしているエンドユーザーに対してエラーメッセージを生成します。 これらの攻撃は、正当なトラフィックチャネルを使用してWebサーバーおよびアプリケーションに侵入するため、手遅れになるまで検出されません。

ゼロデイ攻撃は、データを大量に送信するのではなく、Webアプリケーションで発見された最新の脆弱性を標的とするDDoSメガトレンドです。 今日、膨大な数のWebアプリケーションがモバイルデバイスで実行されています(BYODトレンドを思い出してください)。これにより、企業はゼロデイDDoS攻撃の大きなリスクにさらされています。

ビジネスへの影響

現在、ITおよび情報セキュリティの専門家の大多数は、サイバー攻撃のビジネスリスクを認識しています。 同時に、それらは適切に準備されていません。 昨年2月に実施されたPonemon Instituteの調査7によれば、ITプロフェッショナルの60%がアンケートで、DDoS攻撃は企業が経験する最も深刻なタイプの攻撃であると回答しました。 DDoS攻撃による損害は、規模に関係なく、ビジネスに大きな影響を与える可能性があります。

企業がインターネットでの存在感を高め、攻撃を実行できる「最前線」を拡大するにつれて、DDoS攻撃によるWebサーバーまたはアプリケーションのダウンタイムは真の脅威です。 企業は、Webサーバーとアプリケーションの継続的な可用性に依存しているため、数時間のダウンタイムが災害につながる可能性があります。 24x7x365モードで中断することなく、Webサービスの動作を保証する必要があります。 アプリケーションの安定性は、これらのビジネスにとって重要な要件です。

ダウンタイムは、損失につながり、顧客を怖がらせるだけでなく、ブランド価値と評判にも悪影響を及ぼします。 金融サービス業界では、サイバー犯罪者は機密データの盗難と金融詐欺を利用しています。 教育と健康の分野では、主な関心は、学生情報、電子医療記録、および機密性の高い機密データの盗難です。これは、盗難された人々に大きな訴訟と悲惨な結果をもたらす可能性があります。 航空券のウェブサイトやオンラインストアの運営に失敗すると、利益の減少と評判の低下につながります。 DDoS攻撃に続いて、回復が困難な経済的損失が発生する可能性があります。

アプリケーションレベルのDDoS攻撃の統計情報は驚くべきものです。 ガートナーは、すべての脅威の70%がWebアプリケーションのレベルを標的にしていると推定しています。 Ponemon Instituteの調査では、DDoS攻撃による年間平均被害額は350万ドルと推定されています。別の最近のForresterの調査では、DDoS攻撃による4時間のダウンタイムごとに210万ドル、24時間のダウンタイムで2,700万ドルの平均財務コストが見積もられています。 。 Forresterは、すべての業界での攻撃の頻度は月に約1回であるのに対し、金融業界ではこれが週に1回発生することを示しています。 攻撃された組織によって提供された公開損害推定値に基づいて、金融会社は2012年にインシデントごとに約1700万ドルの損失を被りました。そして、金融機関はほとんどの場合攻撃しますが、Forresterの調査によると、政府機関は平均して、より長い攻撃の対象となります。 これは、金融機関がサイバー攻撃に対する保護を強化する傾向があるためです。

これらの厄介な統計にもかかわらず、25%未満の企業がDDoS保護ソリューションを実装しています...

専用のローカルDDoSソリューションの必要性

レベル3および4での雪崩攻撃の回避は、従来、リターントラフィックを検査するソリューションを使用してクラウドで実行されていました。 広いチャネルを必要とするこれらの攻撃は、サービスプロバイダーによって簡単に検出され、撃退されます。 実際、顧客は問題に気付かないことさえあります。 ただし、主にセキュリティ上の理由から、データがプライベートネットワークを離れることができない環境が数多くあります。 また、低レベルおよび低速のアプリケーションレベルの攻撃はクラウドに反映できません。これらの攻撃は通常、大量のトラフィックを消費せず、正当なトラフィックに隠されているためです。

これらの攻撃を反映するには、企業のデータセンターに個別のローカルソリューションが必要です。 多くの理由から、専用のDDoSソリューションが必要です。

•ファイアウォール、NGファイアウォール、および個別の侵入防止システムを含む境界保護システムは、DDoS攻撃に対する保護にはあまり適していません。十分に訓練された攻撃は、接続ステータステーブルをすぐに圧倒し、ファイアウォールまたはIPSを麻痺させ、ネットワーク全体を危険にさらす可能性があるためです。

•ファイアウォールとIPSシステム自体が「保護」を必要とする「フェイルオーバー」攻撃のターゲットになる可能性があります。

•ファイアウォールおよびIPSシステムは、アプリケーションレベルでより高度な攻撃に耐えることができません。これらのソリューションは、これらの攻撃中に使用されるプロトコルを完全にスキップするように設計されているためです。 ほとんどのシステムはWebサービスと通信するためにこのアクセスを必要とするため、すべてのハッカーはファイアウォールが通常HTTPおよびHTTPSトラフィックを通過させることを知っています。

従来のDDoS攻撃の制限

DDoS攻撃を検出するための従来のソリューションは機能が制限されており、アプリケーションレベルの属性を伝達せず、最新のアプリケーションレベルの攻撃を検出するときに大きなギャップを残すネットワークフロー(netflow)などのネットワークテレメトリのみを制御できます。 さらに、これらすべてのソリューションは、シグネチャベースの検出と「オンプレミス」モードでの攻撃の反映を提供しますが、これは未知のゼロデイ攻撃に対して効果的ではありません。 さらに、このようなソリューションは、シグネチャの脅威データベースに基づいて着信トラフィックのみを評価し、悪意のあるトラフィックが通過するセキュリティの脆弱性を残します。 1つの例は、DNSゲイン攻撃です。

さらに、従来のソリューションでは、正当なトラフィックと生成されたマシン(悪意のある)トラフィックを区別できません。 したがって、システムを手動で構成して、トラフィックをブロックする必要がある高/中/低しきい値を決定する必要があります。 このアプローチは、低い誤検知しきい値と積極的な防御との間の妥協につながります。

しきい値の設定が高すぎると、誤検知応答の問題が発生し、大量の合法トラフィックがブロックされます。 しきい値が過小評価されると、潜在的に悪意のあるトラフィックが許可され、ハッキングにつながります。 レイヤー7レベルのセキュリティツールがなく、保護されたリソースの監視を実装できないため、従来のDDoSソリューションは、シグネチャ境界の外側で実行される現代の攻撃に対して無効になります。 静的しきい値が保護要件を満たしていません。 また、一連の署名のサポートとしきい値の手動調整に関連する管理上の問題もあります。

要するに、最新のDDoS攻撃に対する完全な保護を提供するには、データセンターの周辺にローカルに配置された低遅延の別のソリューションが必要です。このソリューションは、レイヤー7から可用性を保証するために必要なネットワークリソースまで、各アプリケーションのパフォーマンスを評価し、着信トラフィックと発信トラフィックの両方を監視します。これは、正当なトラフィックと悪意のあるトラフィックを区別する既知および未知の攻撃を防ぎ、誤検知を最小限に抑えるための最も効果的なアプローチです。この場合、信号しきい値を手動で設定する必要さえありません。これは常に必要でしたが、一定の動作負荷を作成し、トラフィックパターンの実際の変更と比較して常に遅れます。この革新的なヒューリスティックアプローチについては、以下で詳しく説明します。

ジュニパーDDoSセキュア-ビジネスクリティカルなアプリケーションに対するDDoS攻撃からの保護

ジュニパーネットワークスはDDoSセキュアソリューションをリリースしました。このソリューションは「バトルテスト」に合格し、DDoS攻撃の検出と撃退で高い結果を示しました。現在までに、この製品は、メディア、オンライン小売、オンラインゲーム、金融、教育、および政府で働く企業に約600億ドル相当の損害を回避するのに役立ちました。

従来のソリューションとは対照的に、DDoS Secureは非署名技術を使用して、アプリケーションレベルの攻撃を検出および撃退します。このプログラムは、データセンターの境界上のすべての着信および発信トラフィックを検査し、各着信クライアント要求でアプリケーションのパフォーマンスを監視します。しきい値方式または攻撃を撃退する設定を使用する前に、DDoS Secureは特別なアルゴリズムCHARMを使用して、双方向トラフィックに関連するリアルタイムリスクを定量化します。製品は、ターゲットアプリケーションが攻撃を受けたときにターゲットアプリケーションのリソースを分析します。アプリケーションが攻撃されると、アプリケーションにアクセスするために必要なCHARMしきい値が上がり、最も危険なトラフィックがブロックされます。インバウンドリスクとアウトバウンドレスポンスを関連付けることにより、DDoS Secureは目に見えない攻撃を検出できます。通常、従来のDDoS署名保護ソリューションをバイパスします。

革新的なDDoSセキュアアーキテクチャは、「フィードバック」プロセスを使用して、着信パケットのフルサイクルとリクエスターに送り返された応答を分析します。

DDoS Secureは自己学習型であり、しきい値を設定または決定する必要はありません。アプリケーションの応答方法を監視し、各攻撃を分析します。この革新的なヒューリスティックアプローチにより、テクノロジは、アプリケーションからの通常のトラフィックと通常の応答の外観を決定できます。新しい攻撃が発生すると、DDoS Secureはアルゴリズムを更新して新しい攻撃の特性を含め、動的更新を含む高度にインテリジェントなDDoS防御システムを作成します。 DNSゲイン攻撃が発生した場合、DDoS Secureは、DNSサーバーを麻痺させる前に攻撃を撃退するために、DNSリソースに対してインテリジェントなアプローチを取ります。特別なDDoSセキュアフィルターは、同じ情報について定期的に繰り返されるDNSシステムクエリを除外します。これにより、DNSゲイン攻撃を防ぎ、攻撃者のターゲットを、可用性に影響する悪意のあるクエリから保護します。

基本的に、システムは実際のユーザートラフィックとマシン生成トラフィックを区別します。このアプローチは、正当なトラフィックの通過を保証し、攻撃を引き起こす前に攻撃をブロックします。これは、クリスマス休暇など、サーバーに高負荷がかかっている期間、つまり、誤検知によるサーバーへのアクセスの中断が利益の減少につながる可能性があるときに重要です。今日の多くのサイバー犯罪者は、これらの新しい洗練されたDDoS攻撃と従来の雪崩攻撃を組み合わせています。同時に、DDoS Secureは両方のタイプの攻撃を検出および防止できます。

DDoS Secureは、1Uの物理デバイスまたは仮想マシンとしてインストールできます。このソリューションは、事前定義されたしきい値を使用するのではなく、リスク評価のために着信情報と発信情報を相関させるため、誤検知が制限され、管理が簡単かつ容易に展開されます。さらに、BGP統合により、ソリューションはクラウドベースのセキュリティソリューションと連携して、大規模な雪崩攻撃に対処できます。

図4:アンチDDoSソリューションの新しいフロンティアは、企業ネットワークのセキュリティインフラストラクチャおよび分析モジュールと統合され、

Arbor Networks Pravail APSと比較して、ジュニパーDDoSセキュア攻撃を識別およびブロックします

| 製品の機能

| ジュニパーDDoSセキュア

| Arbor Networks Pravail APS 1

|

| 攻撃検出およびリフレクションテクノロジー

| ||

| 非署名方式

| はい

| いや

|

| :

| はい

| いや

|

| « »,

| はい

| いや

|

| :

| はい

| いや

|

|

| はい

| いや

|

| : ( )

| はい

| いや

|

|

| ||

| DNS

| はい

| いや

|

| HTTPS (SSL v3 TLS v1 & v2)

| はい

| はい

|

| HTTP, VoIP/SIP

| はい

| はい

|

|

| ||

| :

| はい

| ( )

|

| , 160 /

| はい

| いや

|

| , DDoS,

| はい

| いや

|

| ,

| ||

|

| はい

| はい

|

| SIEM-

| はい

| いや

|

| ,

| ||

| DDoS Secure

| はい

| いや

|

| , (« »)

| はい

| いや

|

| ,

| はい

| いや

|

| 10-

| はい

| いや

|

| 80% 10 ; 99,999% 6

| はい

| いや

|

Juniper Networks , , , , , , , .

Juniper Networks

MUK-Service-あらゆる種類のIT修理:保証、非保証修理、スペアパーツの販売、契約サービス