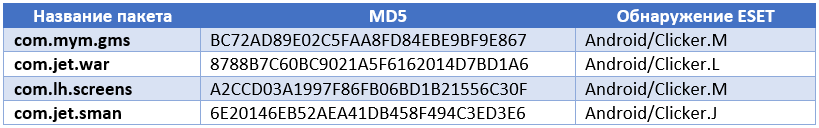

1か月もたたないうちに、研究者はこのマルウェアの多くの亜種をGoogle Playでも発見しました。 以下のスクリーンショットは、Google Play上のこの悪意のあるアプリケーションを示しています。

図 Google Playの偽のDubsmash 2アプリケーション。今年5月20日から5月22日までダウンロードできました。

私たちが知っている最新の偽のDubsmash 2アプリの1つは、5月20日にGoogle Playにアップロードされ、今年の5月22日にそこから削除されました。 このような短い時間で、5000回以上ダウンロードすることができました。 アプリケーションには、過去のバージョンの場合のように、クリッカーメカニズムが含まれていました。

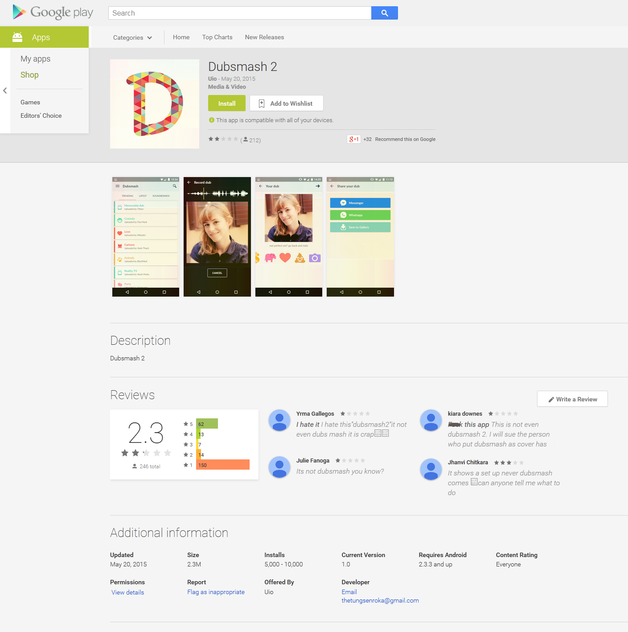

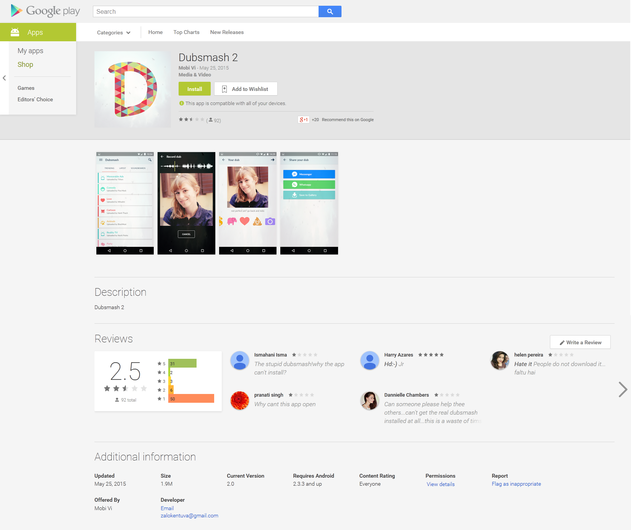

偽のアプリケーションの作成者は、Playストアで新しいバージョンをダウンロードする前に長い間待たず、23日には新しいバージョンが投稿されました。 公開後3日以内に、このバージョンは1万回以上ダウンロードされました。 さらに、5月25日と26日に、新しいDubsmash 2の変更が4回目と5回目にPlayにアップロードされました。 以前のバージョンと同じ悪意のある機能が含まれていました。 実際、同じ機能を備えた悪意のあるアプリケーションが短期間で数回ダウンロードされた場合、これはGoogle Playアプリケーションストアでは非常にまれなケースです。

図 5月23日に投稿された偽のDubsmash 2アプリ。

図 5月25日に投稿された偽のDubsmash v2アプリ。

図 5月26日に投稿された偽のDubsmash v2アプリケーション。

悪意のあるソフトウェアがESETのウイルス対策データベースにAndroid / Clickerとして追加されました。 ファイル自体は、通知後にGoogleによってアプリストアから削除されました。

図 Google PlayのAndroid /クリッカーアイコン。

このアプリケーションをインストールした後、ユーザーは自分のデバイスで実際のDubsmash 2アプリケーションのアイコンを見ることができなくなります。 代わりに、彼は別のアイコンとDubsmashとは関係のないアプリケーションを取得します。 デバイス上では、偽のアプリケーションは単純なアーケードゲームまたはシステムアプリケーションとして偽装されています。 起動後、アプリケーションは開始アイコンを非表示にしますが、バックグラウンドで動作し続けます。 同時に、ポルノサイトへのトラフィック生成は継続しています。

図 偽アプリのアイコン。

アプリケーションの悪意のあるアクティビティは、デバイスがネットワーク接続を変更した瞬間にトリガーされます。 実際、クリックされたURLのリストを取得するのは難しくありません。URLはクリアテキストで保存されているためです。 URLのリストはリモートの攻撃者サーバーからダウンロードされ、このサーバーのアドレスはアプリケーション本文にクリアテキストで保存されます。 ただし、悪意のあるアプリケーションの最新バージョンには興味深い機能があります。デバイスにアンチウイルス製品が存在する場合、悪意のあるコードはアクションを実行しません。 パッケージ名に基づいてインストールされたアプリケーションをチェックし、名前のリストには16個のウイルス対策ベンダーが含まれます(下の表を参照)。 パッケージ名はC&Cサーバーから要求されます。 アプリケーションをインストールした後、ウイルス対策製品によって検出されない場合がありますが、クリックされたURLによって悪意のある活動がブロックされる可能性があります。 悪意のある活動のためにすでにブロックされているサーバーからデータをデバイスが要求する可能性があることは、ユーザーにとって非常に疑わしいです。

上記のアプリケーションがいずれもインストールされていない場合、悪意のあるアプリケーションは作業を開始し、リモートサーバーにクリックリンクを要求します。 これらのリンクは60秒ごとにロードされます。 特別な任意のリンクテンプレートを使用して、非表示ウィンドウ内のWebViewなどのウィジェットに追加します。

この悪意のあるアプリケーションの例を使用すると、Google Playアプリケーション配布ストアにはまだ脆弱性があり、そこでホストされているアプリケーションは1万人以上のユーザーによってダウンロードされています。 著者は、正当なアプリケーションの名前を使用して、偽のプログラムを偽装しました。 アプリケーションがセキュリティ上疑わしい権限を要求していない場合でも、ユーザーはアプリケーションのレビューを読むことをお勧めします。