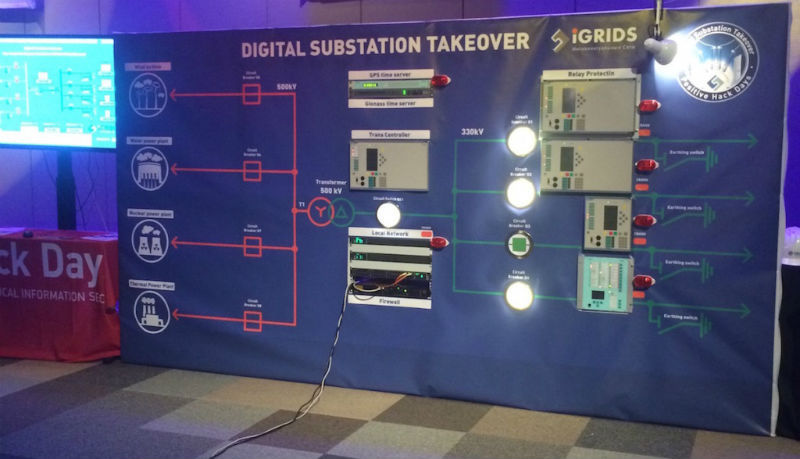

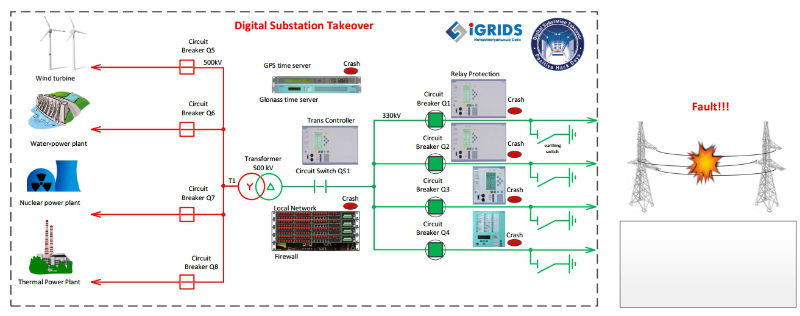

iGRIDSが提示したデジタル変電所 引き継ぎコンテストの一環として、PHDaysの訪問者は、IEC 61850に基づいて構築された実際の電気変電所に侵入する機会がありました。2日間、参加者は攻撃を成功させ、電気制御システムを制御しようとしました。

なすべきこと

競争のために特別に作成されたモデルで、500 kVの高電圧変電所をシミュレートし、現在の高電圧電気ネットワークで実際に使用されているスイッチ、タイムサーバー、コントローラー、リレー保護デバイスを含み、緊急および緊急事態(短絡、電力線の損傷など)から保護します。 p。)。

参加者にはいくつかのシナリオが提供されました。それぞれのシナリオでは、回路ブレーカーをオフにするだけでなく、接地ナイフをオンにして操作ロックをバイパスするまで、スイッチングデバイスの最終的な不正制御を暗示しています。 主催者によると、最も困難な作業-施設での緊急事態の作成-は、架空送電線の近くのシミュレーションでのワイヤの燃焼による花火大会を伴うべきです。

今年は、個々のコンテストがCTFの一部でした。フォーラムのゲストと一緒に、CTFチームが参加できます( Habrahabrに関する記事をご覧ください )。 合計で、約50人のPHDays訪問者といくつかのCTFチームがこのコンテストに参加しました。

技術的な詳細

以下の機器が競争力のあるレイアウトに関係していました。

- SICAM PAS v。最も一般的なエネルギー管理システム 7.0;

- 最も人気のあるリレー保護端子とコントローラー。

- GPSおよびGLONASSタイムサーバー。

- 産業用スイッチ。

競争の進捗

コンテストはPHDaysプログラムで初めて導入され、そのテーマは非常に具体的であるため、参加者はリレー保護、スイッチ、および操作ロックが何であるかを把握するのに参加者全員が参加しました。 大量の情報を検索および分析する必要がありました(Wikipedia、専門フォーラム、機器メーカーのWebサイト)。

競争には、参加者が異なる成功を収めたいくつかのタスクが含まれていました。

- 変電所情報インフラストラクチャの一時的な破壊(6回実施されるよう管理);

- タイムサーバーの再プログラミング(1回の実行に成功);

- 消費者の不正なシャットダウン(2回実行);

- 以前に未知の脆弱性の検出(1回)。

最も重要で困難なタスク-主要機器の制御を傍受し、ロックをバイパスするコマンドを発行する-は、参加チームの1つがこれに近かったにもかかわらず、誰も完了しませんでした。

最初の場所はセルゲイ・シドロフが撮影し、「銀」はアレクサンダー・カリーニンが獲得しました。 さらに、変電所をハッキングすると、RDotとReallyNonamesForという2つのCTFチームにポイントがもたらされました。

少し不安

ハッキングは、FGC UESの専門家を含む送電網会社の代表者によって監視されました。

「正直、オットマンに座って実際のRPAと自動プロセス制御デバイスをハッキングしようとすると、仮想利益のために少し不安になりました」と、自動制御システム部門の責任者であるミハイルセレズネフはデジタルマガジンDigital Substationの同僚に語りましたJSC FGC UESのリレー保護、計測および産業制御システム部門のTPおよび計測。 -RPA、ICS TPがどのように見え、どのように動作するかをすでに知っているこのイベントの後、同じ「探究心」のチームが集まらず、スポーツの利益のために同様のインフラストラクチャをハッキングする機会を探し始めないのは本当ですか? 彼らは彼らの行動の結果の全範囲を知っているだろうか?」

「正直、オットマンに座って実際のRPAと自動プロセス制御デバイスをハッキングしようとすると、仮想利益のために少し不安になりました」と、自動制御システム部門の責任者であるミハイルセレズネフはデジタルマガジンDigital Substationの同僚に語りましたJSC FGC UESのリレー保護、計測および産業制御システム部門のTPおよび計測。 -RPA、ICS TPがどのように見え、どのように動作するかをすでに知っているこのイベントの後、同じ「探究心」のチームが集まらず、スポーツの利益のために同様のインフラストラクチャをハッキングする機会を探し始めないのは本当ですか? 彼らは彼らの行動の結果の全範囲を知っているだろうか?」

「IEC 61850に変更が生じるとは思わない」とミハイル・セレズネフは続けた。 -彼は彼が作成されたタスクのために生き、開発しなければなりません。 情報セキュリティの確保は、他の標準やツールの対象とすべきです。 最近、産業用制御システムの情報セキュリティのトピックについて多くの話が行われています。 さらに、さまざまな資格の人々によって実施され、トピックが市場の代表者によって人為的に膨らまされているという印象を与えることがよくあります。 したがって、まず第一に、そのような実際的なイベントに電力会社の代表者をより積極的に関与させることが必要です。」

iGRIDSのコンペティションの主催者は、スタンドで起こったことをすべて記録し分析しました。 競争の途中で、彼らが作成したシステムに対する脅威の範囲は当初考えられていたよりも広いことが明らかになりました-開発者は、仕事と保護ツールの次のバージョンのすべての新しい攻撃オプションを考慮することを約束します。

そして、彼らはすでに次のPHDays VIへの招待を受けています-2016年春に開催されるハッキング変電所コンテストの新しいバージョンの準備をしてください!