今日は、Webセキュリティに関する一連の記事を続けます。 一部の人にとっては、この情報は新しいように見えないかもしれませんし、一部の人にとってはそれが反映の理由かもしれません。

エラーは平均頻度で示され、Open Web Application Security Project(OWASP)TOP 10に従って番号が付けられます。

そのため、まずクロスサイトスクリプティングというXSS(OWASP A3)を配置します。

http://habrahabr.ru/post/149152/の著者のように、XSSは脆弱性ではなく、攻撃ベクトルであると考えています。 悪用には多くの方法があります。

パッシブ、アクティブ、domベースであり、大規模な商業サイトと自作ホームページの両方にあります。 クロスサイトスクリプティング(XSS)には、脆弱なページにHTMLコードを埋め込む機能が含まれます。 コードの実装は、情報を入力するための利用可能なすべての方法を通じて実行されます。 この脆弱性の悪用に成功すると、攻撃者はサイトのコンテキストで利用可能なさまざまな変数の値を使用したり、情報を記録したり、ユーザーセッションを傍受したりする可能性があります。

このような攻撃の特徴は、サーバーを直接攻撃する代わりに、クライアントを攻撃する手段として脆弱なサーバーを使用することです。

このような攻撃の危険性は次のとおりです。コントロールパネルにアクセスするために特権アカウントを傍受し、そこからデータをダウンロード/変更し、シェルに入力する可能性があります。

2番目の場所は、さまざまな重要なデータリークであるOWASP A4、A6、およびA7によって称賛されています。

この脆弱性のグループは、重要なデータの保存と転送に対する十分な注意の欠如と呼びます。

含まれるもの:セッション予測の形式のさまざまな脆弱性。ID値を並べ替えると、他の人のデータにアクセスできます。たとえば、

- /ダウンロード/ *******-サーバーからすべてのファイルを解析できるパラメーターを変更します

- /ユーザー/チケット= ******-すべてのユーザーからの技術サポートのすべてのメッセージを表示できます

サイトのルートにある重要なデータ:バックアップ、ユーティリティスクリプト、リポジトリなど。

たとえば、サービススクリプトgrep.phpがサイトの1つで発見され、サイトのコンテンツを正規表現を使用して検索できるようになりました。 このスクリプトを使用して、サイトフォルダーに残っているphpmyadminを介してMySQLに接続するデータが見つかりました。

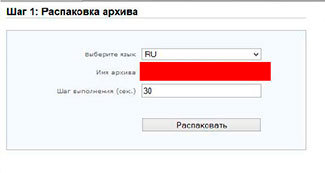

よく知られた商用CMSが1つあるサイトでは、システムへのアクセスを簡単にするファイル(認証バイパス)、サイトのルートにあるバックアップファイルの名前を示すバックアップを簡単にするスクリプトを見つけることができます。 Webサーバーなどをテストするためのスクリプト。 これらのスクリプトへのアクセスレベルは適切に設定されていないため、この結果、このCMSの機能を知っている人は誰でもそれらを見つけることができます。

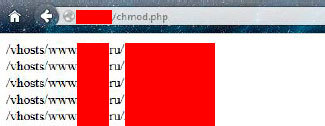

ラッシュなどの要因により、開発者は、攻撃者がサーバー上のすべてのファイルのリストを作成するのに役立つ特定のスクリプトを削除するのを忘れることがあります。

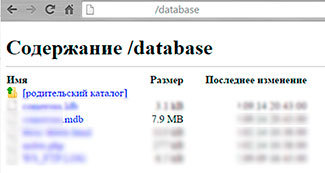

時々、サイトのディレクトリ内の単純な検索は、例えば、次のような驚くべき結果をもたらします。

データベース(誰かがダウンロードするのを待ちます):

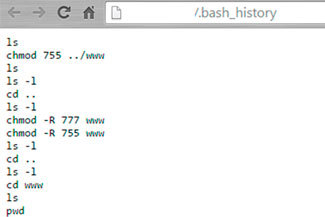

bash履歴(コマンド履歴):

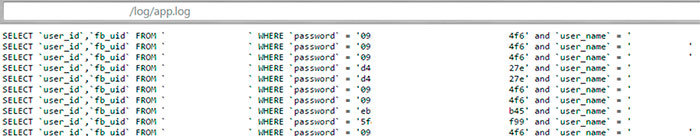

ログ(そこから有用な情報を取得できます):

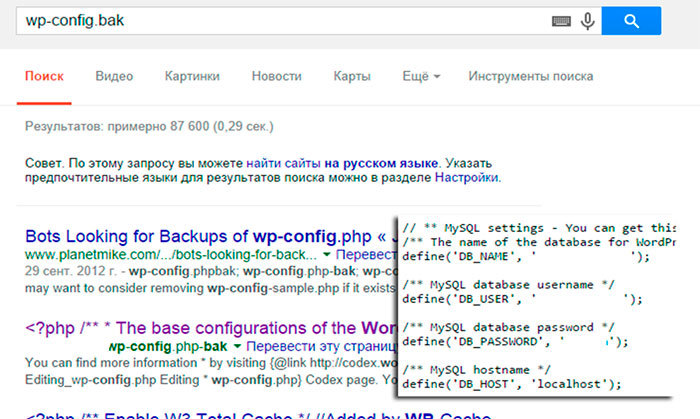

バックアップ:

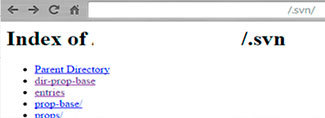

リポジトリ:

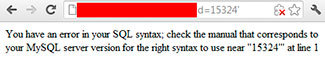

さまざまな種類のOWASP A1インジェクションが人気の3位を占めています。

2015年、SQLインジェクションについては、すべてが隅々まで描かれ、噛まれているように見えますが、野生生物でそれらに会うことはますます困難になっていますか? そうではありません。 統計によると、SQLインジェクションクラスの脆弱性は、何らかの形で非常に一般的です。

Webの脆弱性を悪用すると、重大な結果を招く可能性があります。データベースからデータをプルしたり、シェル(権限が許可する場合)を埋めたりする可能性があります。

たとえば、このようなPOSTリクエストlogin=admin@domain.name'+and+1=1+--+&password=passを使用すると、サイトで認証をバイパスし、管理者としてログインできます。

この脆弱性は最後に人気があります-過小評価すべきではありませんが、OWASPの重要度のランキングで1位であることは無駄ではありません。

結果は何ですか?

これらのエラーのほとんどは最小限の時間で削除でき、概念的で操作が難しいものではありませんが、時間内に発見し、リスクを評価し、結果を最小限に抑える必要があります。

脆弱性に対するサイトセキュリティのタイムリーな監査を実施する必要があります。