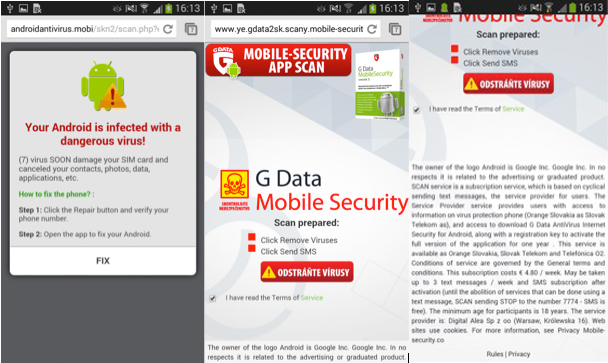

攻撃者はこのようなアプリケーションを使用して、特別な威圧的なバナーからクリックを獲得します。 このようなバナーは、ユーザーのデバイスが「危険なウイルスに感染している」ことをユーザーに通知します。 ユーザーがリンクをクリックすると、週4.80ユーロの費用で有料のSMSサブスクリプションがアクティブになります。

私たちが発見した偽のアプリケーションはすべて同じような動作をしていましたが、それらの違いはアプリケーション自体の名前とアイコンの形だけでした。 同時に、それらは異なるアカウントからGoogle Playにアップロードされましたが、同じ人またはグループが開発の背後にいたと想定しています。 最初のアプリケーションは、2014年8月にストアにダウンロードされました。公開以来、不満なユーザー評価と同じコメントが寄せられています。 それにもかかわらず、Google Playが記録した統計によると、そのうちのいくつかは10万から50万回インストールされ、33のアプリケーションすべての合計インストール数は66万から2百万でした。 80万

図 偽のMinecraftアプリ。

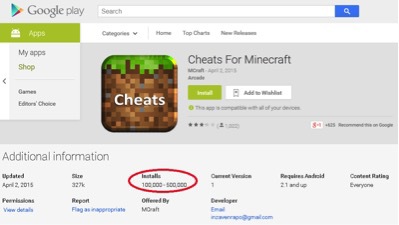

図 そのようなアプリケーション。 10万回から50万回ダウンロードされたことがわかります。

ESET AV製品は、 Android / FakeApp.ALなどのこれらのアプリケーションに対するさまざまな変更を検出します。 Googleへの申し立ての後、これらのアプリケーションはストアから削除されました。

Androidにアプリケーションをインストールした後、それらはすべて同じように見え、同様の動作をします。 インストールされているアプリケーションのアイコンは、対応するMinecraftのアイコンに対応しています。 それらは下の図に示されています。

図 偽アプリのアイコン。

これらのアプリケーションのいずれかを起動した後、アプリケーションの開始画面はほぼ完全に広告バナーで構成されていることがわかります。 アプリケーション自体には、開始、オプション、終了の3つのボタンがあります。 ボタンアクションを処理するためのこのアプリケーションのコードにコードフラグメントが見つかりませんでした。 広告バナーのテキストの言語は、ユーザーの地理的な場所に適応します。 この手法は、別の形式のマルウェアであるランサムウェアでよく使用されます。

図 いずれかのアプリケーションの画面。

ユーザーが上記の[スタート]、[オプション]、[終了]ボタンを押すか、バナーをクリックしてアプリケーションを操作しようとすると、アプリケーションから同じ反応が発生します。ユーザーにデバイスへのマルウェア感染を通知するポップアップウィンドウを表示します。 さらに、このプログラムは、おそらくこのマルウェアを削除することも提供します。 ポップアップウィンドウからリンクをクリックすると、デバイスの感染に関する情報を含む別のウィンドウが表示されます。 これらのWebページの1つは、ウイルス対策メーカーの正当なサイトに偽装されています。下の図を参照してください。

悪意のあるアプリケーションは、作業の最後に、さらに送信するための特別なSMSメッセージを生成します。 アプリケーション自体はSMSメッセージを送信する権利を奪われているため、攻撃者はこの操作を隠します。 ユーザーは、SMSを送信して、ウイルス対策保護を有効にするように求められます。 その後、自動的に有料のニュースレターを購読します。

以前に、他のAndroidマルウェア-Android / Simplocker.Aについて書き ました 。 デバイス上のファイルを暗号化するランサムウェアです。 私たちが説明した偽のMinecraftアプリケーションはユーザーにとってそれほど危険ではないという事実にもかかわらず、このような印象的なダウンロード数は、これらのアプリケーションが攻撃者にお金を稼ぐ効果的な方法であることを示しています。

Bouncerと呼ばれる特別なGoogleセキュリティサービスは、2011年以降、Playアプリストアでダウンロードされたすべてのアプリケーションに対して使用されています。 これにより、そこでホストできる悪意のあるアプリケーションの数を40%削減できました。 今年3月、GoogleはPlayにダウンロードされたすべてのアプリケーションをより徹底的にチェックし、そのために人的資源を集めることを発表しました。

Androidデバイスユーザーは、不要なアプリケーションや悪意のあるアプリケーションをインストールしないでください。 また、サードパーティのソースからアプリケーションをダウンロードすることを控え、ウイルス対策ソフトウェア( ESET Mobile Securityなど )を使用する必要があります。 特定のアプリケーションに関する他のユーザーのレビュー、およびインストール中にアプリケーションが必要とする権限に注意する必要があります。