Win32 / Spy.Beblohは、Man-in-the-Browser(MitB)と呼ばれる有名なユーザーOS侵害メカニズムを使用します。つまり、トロイの木馬プログラムは、実行中のブラウザプロセスに悪意のあるコードを挿入します。 この方法を使用すると、正当なページにフィッシングコンテンツが導入されるため、機密のオンラインバンキングデータが盗まれます。

攻撃者はフィッシングメールを使用してWin32 / Spy.Beblohを配布します。 潜在的な被害者は、内部にBeblohドロッパーを備えたZIPアーカイブの形式で悪意のある添付ファイルを受け取ります。 そのようなメッセージの例をスクリーンショットに示します。

攻撃者は説得力のあるメッセージを使用して、ユーザーをマルウェアのインストールに誘導します。 通常、他の悪意のあるキャンペーンに類似したトピック、つまり、アイテムのメールステータス、銀行口座、またはその他の重要なドキュメントが使用されます。 攻撃者が使用する添付ファイルの名前は次のとおりです。

- Ihre Rechnung vom 04/15 / 2015_als_pdf.zip

- DOC_Bewerbung-Februar_2015.zip

- VodafoneWillkommen_713153127333.zip

- DHL_Paket-907628066996.zip

- DPD_Status Ihres Paketes_04727471384232 _pdf.zip

- Anwendung-april2015-DOC.zip

以下は、これらのアーカイブからのBeblohドロッパー実行可能ファイルの名前です。

- Ihre Rechnung vom 04/15 / 2015_als_pdf.PDF.exe

- DOC_Bewerbung-Februar_2015.doc.exe

- VodafoneWillkommen_769054799033.PDF.exe

- DHL_Paket-649888400277.xml.exe

- DPD_Status Ihres Paketes_01377200117628 _pdf.exe

- Anwendung-april2015-DOC.DOC_.exe

他の同様の銀行トロイの木馬と同様に、 Win32 / Spy.Beblohはプロセスに埋め込まれたペイロードと悪意のあるコードで構成されています。 悪意のある機能を隠すために、有用な機能は実行中のWindowsエクスプローラープロセス(explorer.exe)に埋め込まれています。 コードによって実行される最初のアクションは、Google検索エンジンにアクセスして、動作中のインターネット接続をチェックする役割を果たします。 接続が存在する場合、マルウェアはリモートC&Cサーバーへの感染の成功を報告します。 Beblohがサーバーに送信するメッセージには、被害者に関する追加情報(IPアドレス、OS情報など)も含まれています。

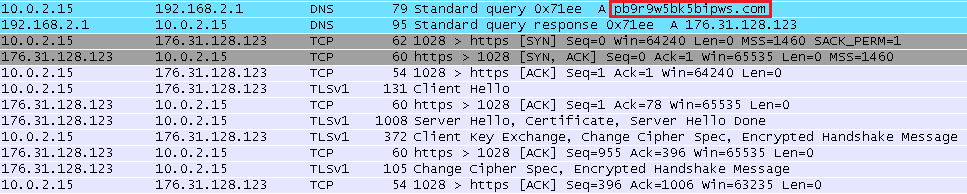

リモートサーバーとの対話は、安全なSSL接続を介して実行されます。 サーバーは暗号化された構成ファイルをBeblohに送信します。このファイルはWindowsレジストリに保存されます。 このファイルには、Beblohがどのオンラインバンキングシステムを侵害すべきかに関する指示が含まれています。

悪意のあるプログラムは、このメカニズムを使用して、実行中のプロセスのコンテキストでAPI呼び出しをインターセプトします。そのようなプロセスのリストを次に示します。

- Avant Web Browser(avant.exe)

- Google Chrome(chrome.exe)

- Internet Explorer(iexplore.exe)

- Maxthon Webブラウザ(maxthon.exe)

- Mozilla Webブラウザ(mozilla.exe)

- MyIE Webブラウザ(myie.exe)

- Opera(opera.exe)

Beblohは、次のソフトウェアの同様のAPIインターセプトを通じて、FTPサービスおよびメールサービスのユーザー認証も制御します。

- •コアFTP(coreftp.exe)

- •CuteFTP(ftpte.exe)

- •FileZilla(filezilla.exe)

- •FTP Commander Pro(cftp.exe)

- •FTP Voyager(FTPVoyager.exe)

- •SmartFTP(SmartFTP.exe)

- •総司令官(TOTALCMD.EXE)

- •WinSCP(WinSCP.exe)

- •Microsoft Outlook(OUTLOOK.EXE)

- •Outlook Express(msimn.exe)

- •バット! (thebat.exe)

Beblohは、インターネットからファイルをダウンロードし、侵害されたユーザーシステムで実行できます。 さらに、デスクトップのスクリーンショットを作成し、ファイルを最新バージョンに更新できます。 再起動後の生存を確保するために、マルウェアは既知のレジストリキーを使用します。

おわりに

前に、バンキングトロイの木馬として知られるマルウェアファミリのさまざまな代表を調べました。 それらの一部は、特定の地域に焦点を当てています。たとえば、ロシアとウクライナのユーザーの侵害を専門とするコルクフです。 Win32 / Spy.Beblohについても同じことが言えます。 ドイツのユーザーに最大の焦点を当てました。 Beblohの配布メカニズムは特別なものではなく、多くの悪意のあるキャンペーンで使用されることが確認されています。