実験室についての一言

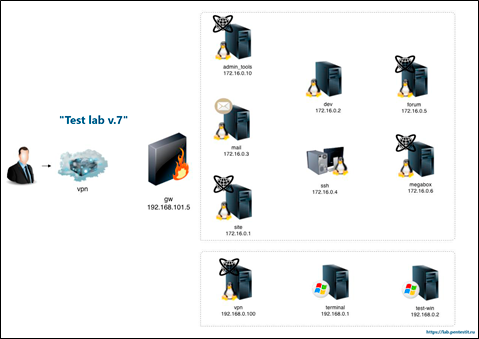

「Test lab v.7」は、WindowsおよびLinuxに基づく仮想会社「SecureSoft LLC」の企業ネットワークです。 仮想会社はソフトウェア開発を専門としており、いくつかのセキュリティ上の欠陥があります。 発見された脆弱性を使用して、参加者を招待して、ネットワークに侵入し、すべてのSecureSoft LLCノードにアクセスします。各ノードにはシークレットトークンが含まれています(10個のみ)。

タイムライン

この研究所は、2015年5月1日、モスクワ時間の22:00に開始され、今日まで利用可能です。 開始時には、さまざまな国から約1200人の参加者が登録されていました。 コミュニケーションと問題解決の便宜のために、ロシア語と英語でフォーラムが準備されました。 参加者の行動は、サイバー攻撃の世界地図で観察できます。

実験室のすべてのノードで最初に成功した攻撃は、Omar Ganiev(Beched)でした。 6日間の激しい攻撃の後、Omarは最後のトークンを取得し、テストラボのラボで3回連続でチャンピオンになりました。

この研究室では、以前のものと同じように、私は多くを残忍にしたり推測したりする必要があると不平を言いましたが、それでも私は自分自身のために有用なものを引き出しました=)。 最も重要なタスクの1つは、MSEウイルス対策をバイパスしてDLLハイジャックを行う必要があるターミナルサーバーの脆弱性を悪用することでした。 また、偽のパスをそらすことにも関わらず、フォーラムのタスクは際立っていました。このタスクでは、脆弱性を手動で悪用する必要があり、Burp Suiteにファジング辞書がデフォルトで組み込まれていました。 他のタスクは、標準的なスキルとさまざまな検索結果に一致する能力を開発するのに役立ちます。 トレーニングサイトの主催者に感謝します。Omarに続いて、しばらくして、MERRON、DarkCat、AV1ct0rの参加者がすべてのトークンを収集することができました。 実験室は合格とみなされているという事実にもかかわらず、本質を失うことはありません。つまり、全員に実践的なペンテストのスキルを強化する機会を与え、新しいペンテストを取得することです。 タスクの複雑さを考慮して、研究室を部分的に通過する準備をしました。

オマールガニエフ(Beched)、 incsecurity.ru

評価

ご注意 このセクションには、実験室の一部を通過する手順が含まれています。

すべての「テストラボ」ラボの特徴は、企業ネットワークの実際の条件に近接していること、および実際に遭遇するベクトルと攻撃シナリオのモデリングです。 この記事では、実験室の最初のタスクと次の合格の方向性について説明します。 タスクを完了する前に、ラボのWebサイトに登録し、ディストリビューションを構成する必要があります。ディストリビューションを使用して、仮想ネットワークペンテストを実行します。 Kali Linuxディストリビューションの使用をお勧めします。 これは、情報セキュリティの専門家向けに設計された専門のディストリビューションであり、侵入テスト用の多数のツールが含まれています。 登録してVPN経由で実験室に接続すると、次の情報を入手できます。

初期情報

- テスト済みの企業ネットワーク:SecureSoft LLC。

- サーバーのIPアドレス:192.168.101.5

- ネットワークマップ

研究所のコンテキストでは、侵入テストはGrayBoxモードで行われます-攻撃されたインフラストラクチャに関する部分的な情報がわかっている場合。 この場合、ノードとそのロールが示されたネットワークマップがあります。

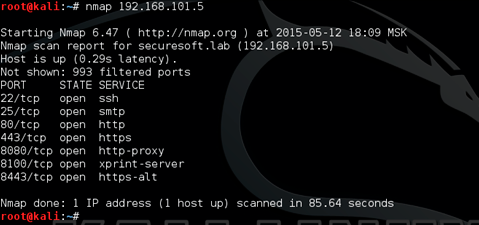

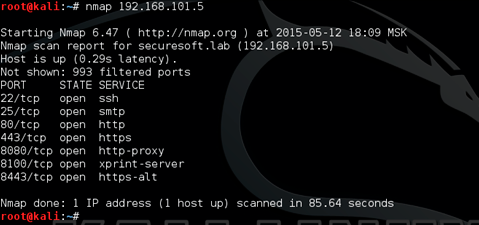

侵入テストを行うために最初に必要なことは、情報収集です。 一般的なポートスキャンユーティリティであるnmapを使用します。 その後、受け取った情報を手動で確認します。つまり、telnetを使用して開いているポートに接続したときの応答を確認し、生成されたhtmlページのコードを確認します。

情報収集

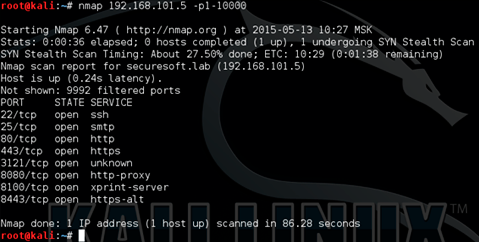

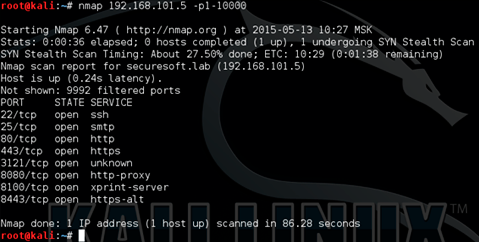

ユーティリティ「nmap 192.168.101.5」を実行すると、次の情報が得られました。

開いているポート22はSSHアクセスを提供します。 今のところ、これを覚えておいてください。

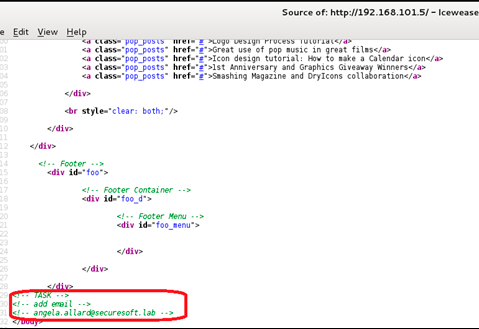

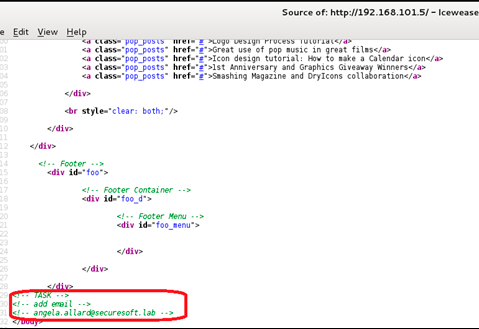

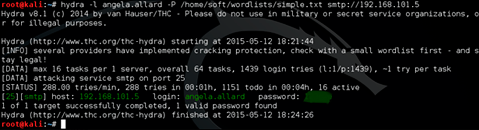

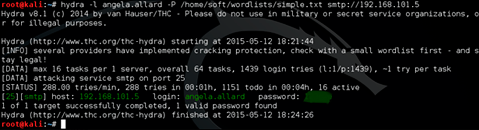

メールサーバーのポート25が開いていることから、パスワード(BruteForce)を(web-bruteforceとは異なり)かなり高速で選択できることを示唆しているため、Hydraはブルートフォース攻撃に適したツールです。 ポート80でWebサイトを確認すると、使用されたアカウントログインルールに関する情報が得られました。 Webページのソースコードで、会社の従業員の1人の電子メールを見つけることができます。

開いているポート22はSSHアクセスを提供します。 今のところ、これを覚えておいてください。

メールサーバーのポート25が開いていることから、パスワード(BruteForce)を(web-bruteforceとは異なり)かなり高速で選択できることを示唆しているため、Hydraはブルートフォース攻撃に適したツールです。 ポート80でWebサイトを確認すると、使用されたアカウントログインルールに関する情報が得られました。 Webページのソースコードで、会社の従業員の1人の電子メールを見つけることができます。

取得した情報を使用して攻撃します

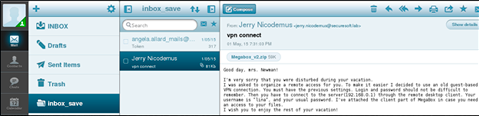

ポート8100でWebサイトを確認すると、これはポート25のメールサーバーへのWebインターフェイスであることがわかります。 この情報は後で使用しますが、現時点では、検出されたアカウントのパスワードを選択します。

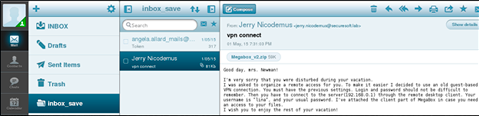

見つかったユーザー名とパスワードは、Webインターフェイス経由でSecureSoft LLCの従業員angela.allardのメールへのアクセスを提供します。

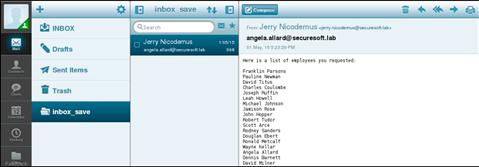

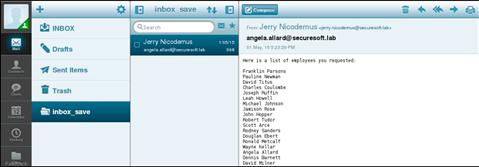

angela.allardのメールを見ると、SecureSoft LLCの従業員のリストが見つかります。

これで、会社の従業員の大規模なリストを自由に使用できるようになり、アカウントログイン<name>。<name>を作成するロジックにそれをもたらします。

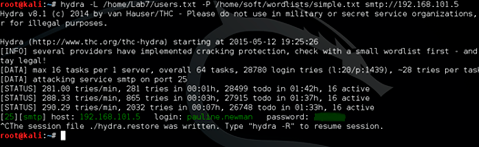

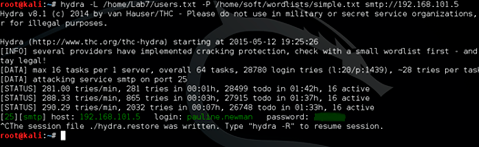

結果のリストをHydraにフィードし、...少し待ちます。 しばらくして、アカウントpauline.newmanからパスワードを取得します。 ブルートフォース攻撃(パスワード推測)では、Googleリクエストで見つかった人気の2014パスワードで構成される辞書が使用されました(辞書の準備に5分かかりました)。

2人目の従業員の投稿は、より興味深い情報を提供してくれました。 最初に、Mailタスクから切望されたトークンを受け取り、次に、実験室を通過するための追加情報を受け取りました。

見つかったユーザー名とパスワードは、Webインターフェイス経由でSecureSoft LLCの従業員angela.allardのメールへのアクセスを提供します。

angela.allardのメールを見ると、SecureSoft LLCの従業員のリストが見つかります。

これで、会社の従業員の大規模なリストを自由に使用できるようになり、アカウントログイン<name>。<name>を作成するロジックにそれをもたらします。

結果のリストをHydraにフィードし、...少し待ちます。 しばらくして、アカウントpauline.newmanからパスワードを取得します。 ブルートフォース攻撃(パスワード推測)では、Googleリクエストで見つかった人気の2014パスワードで構成される辞書が使用されました(辞書の準備に5分かかりました)。

2人目の従業員の投稿は、より興味深い情報を提供してくれました。 最初に、Mailタスクから切望されたトークンを受け取り、次に、実験室を通過するための追加情報を受け取りました。

追加の攻撃ベクトルを実装します

これは、研究室を通過するための入門部分です。タスクのロジックを理解し、残りのタスクを自分で解決するのに役立つことを願っています。

実際の侵入テストと同様に、攻撃者は、アクセス可能なあらゆる場所で攻撃されたシステムに関する情報を収集します。

IT / IS担当者向けに設計されたリソースが最も興味深い場合があります。ネットワーク全体へのアクセスに役立つ非常に重要な情報が含まれている場合があります。 興味深いリソースは、提供された図-管理ツールにマークされています。 nmapを使用して、関心のあるリソースのポート1〜10000の範囲をスキャンします。

。

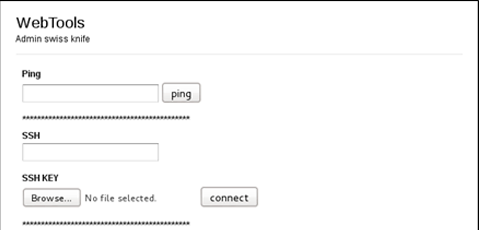

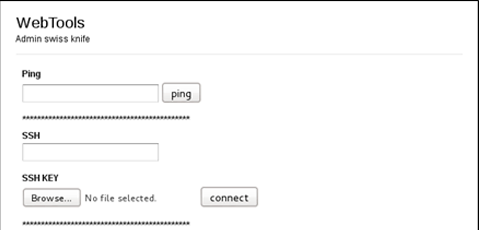

一部のアプリケーションが非標準ポート3121でハングしていることがわかります。 経験的に、管理ツールのWebサイトがそこで起動されると判断します。

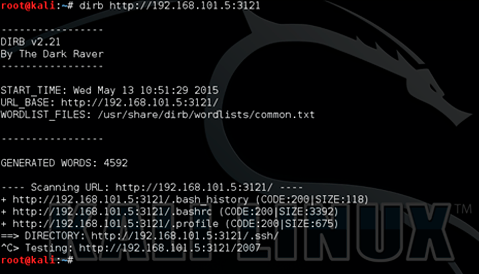

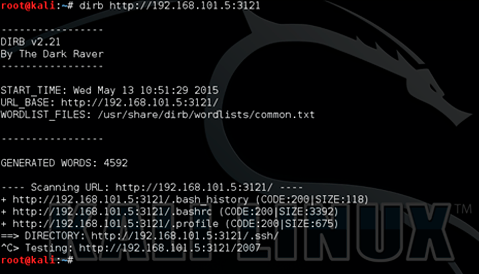

このサイトの機能は動作していませんでした。 システム管理者の作業を容易にするユーティリティが含まれていました。 提出フォームのツールチップで、SSHキーがロードされていることが示され、このファイルがこのサーバーにあることが示唆されました。 サイトの構造とhtmlコードを調べたところ、有用なものは見つからなかったため、dirbユーティリティを使用してサイトディレクトリをスキャンすることにしました。

.bash_historyファイルが検出されました。 このファイルには、たとえばSSHを介してコンソールで実行されたコマンドの履歴が含まれます。 このファイルで、SSH秘密鍵の名前-ssh_key.privが見つかりました。これはすぐにサイトからダウンロードされました。

これで、sshを使用してポート22からSecureSoft LLCの内部ネットワークにアクセスするためのデータが得られました。 また、ssh_key.privファイルで、管理ツールタスクのトークンを見つけることができます。

IT / IS担当者向けに設計されたリソースが最も興味深い場合があります。ネットワーク全体へのアクセスに役立つ非常に重要な情報が含まれている場合があります。 興味深いリソースは、提供された図-管理ツールにマークされています。 nmapを使用して、関心のあるリソースのポート1〜10000の範囲をスキャンします。

。

一部のアプリケーションが非標準ポート3121でハングしていることがわかります。 経験的に、管理ツールのWebサイトがそこで起動されると判断します。

このサイトの機能は動作していませんでした。 システム管理者の作業を容易にするユーティリティが含まれていました。 提出フォームのツールチップで、SSHキーがロードされていることが示され、このファイルがこのサーバーにあることが示唆されました。 サイトの構造とhtmlコードを調べたところ、有用なものは見つからなかったため、dirbユーティリティを使用してサイトディレクトリをスキャンすることにしました。

.bash_historyファイルが検出されました。 このファイルには、たとえばSSHを介してコンソールで実行されたコマンドの履歴が含まれます。 このファイルで、SSH秘密鍵の名前-ssh_key.privが見つかりました。これはすぐにサイトからダウンロードされました。

これで、sshを使用してポート22からSecureSoft LLCの内部ネットワークにアクセスするためのデータが得られました。 また、ssh_key.privファイルで、管理ツールタスクのトークンを見つけることができます。

サイバー攻撃の世界地図

特に第7研究所の立ち上げのために、攻撃の世界地図が実装されました。 攻撃の視覚化により、参加者の地理を見ることができました。 執筆時点のデータによると、63か国と194の都市の専門家が研究室に参加しました。 参加者の最大数はロシア(322 IP)であり、米国(64 IP)が続き、ウクライナが上位3位(37 IP)を締め切りました。 モスクワは、都市別の固有IPのランキング(242アドレス)で首位にあり、キエフは2位(25アドレス)、ペトロザヴォーツク(18アドレス)は3位です。

参加国の全リスト:アルジェリア、アンドラ、アルメニア、オーストラリア、オーストリア、アゼルバイジャン、ベラルーシ、ベルギー、ボスニアおよびヘルツェゴビナ、ブラジル、ブルガリア、カナダ、チリ、中国、クロアチア、キプロス、チェコ共和国、デンマーク、エジプト、エストニア、フィンランド、フランス、ジョージア、ドイツ、ギリシャ、香港(SAR)、ハンガリー、インド、インドネシア、イラン、アイルランド、イスラエル、イタリア、日本、カザフスタン、韓国南部、キルギスタン、ラトビア、リトアニア、メキシコ、モルドバ、オランダ、ノルウェー、パキスタン、パナマ、フィリピン、ポーランド、ポルトガル、ルーマニア、ロシア、スロベニア、スペイン、スウェーデン、スイス、シリア、タイ、トルコ、ウクライナ、アラブ首長国連邦、英国、米国、ウズベキスタン、ザンビア。

バリケードの反対側。 主催者コメント

既に採用しているように、研究室での作業はいくつかの段階で行われます。

1.課題のアイデアの提案と議論。

2.タスクのポスター版の実装、検証。

3.最終バージョンに「仕上げ」ます。

4.一般的なシナリオへの統合。

ラボの立ち上げ時の問題を回避するために、タスクを実装する際には次のタスクを考慮する必要があります。

-複数の参加者による課題の同時完了の事実。

-すべての参加者が「白くてふわふわ」ではありません。 破壊行為や他の参加者へのアクセスを妨げる試みの可能性を排除する必要があります。

場合によっては、タスクがシステムを完全に制御する必要があるが、同時に非常に興味深いため、ラボに含める必要がある場合は、妥協する必要があります。 次に、リスクを最小限に抑えます。 たとえば、一度に最小数の参加者にアクセスを制限するシナリオを提供します。

もちろん、攻撃をリアルタイムで「反対側に」見るのは非常に興味深いです。 この研究室では、侵入検知システムを使用していなかったため、この点に関して参加者には制限がありませんでした。 しかし、観察に基づいて、そのようなシステムの存在はほとんどの攻撃を反映します。 おそらく次のラボでは、IDS / IPSの回避策を含めます。

ほとんどのポートスキャン、ブルートフォーススキャン、ディレクトリスキャンなど。 nmapスクリプトエンジンやUser-AgentのDirBusterなど、デフォルト設定でパブリックユーティリティになりました。 課題の1つでは、合格のために2つのオプションを残しましたが、2番目のオプションでは他の人が干渉することも許可されていたので、参加者が好むオプションを確認することにしました。 残念ながら、予想どおり、しばらくすると破壊行為が始まりました:)

最初に、何が起こっているのかを把握し、穴を塞ぐことを試みている管理者の存在を試して、シミュレートすることにしました。 約1時間、彼らはシェルへの接続を切断し、それらを除去し、あらゆる方法で干渉しましたが、悪用の可能性を遮断することはありませんでした。 それにもかかわらず、私は代替オプションを閉じなければなりませんでした。なぜなら、悪意のない参加者の中には、トークン自体を絶えず削除しようとしたため、他の人がこのタスクを完了するのを妨げていたためです。明らかに、このレッスンは、ラボ自体を通過するよりも喜びを与えました

参加者のコメント

実験室を作成していただき、ありがとうございます。 一部のソリューションは明らかではありませんでしたが、すべてのタスクは興味深いものでした。 何よりも「ssh」というタスクが好きでした。脆弱性が何であるかを理解しようとするのは非常に刺激的でした。 その結果、研究室は新しい知識を獲得し、既存の知識を実践する絶好の機会です。

メロン

研究室については、非常に面白く、いくつかのタスクは非常に困難だったと言えます。 私はウェブが何よりも好きなので、「フォーラム」と呼ばれるタスク、かなり興味深いアイデア、非常にクールな実装に言及したいと思います)私はチーム全体に幸運と発展を願っています、そして実験室に感謝します、私は次の実験室を待ちます

ダークキャット

この記事の著者の共同作業が無駄にならず、有用であることが判明したことを願っています。 PMのすべての要望とコメントを検討させていただきます。 みなさん、良い一日を!