CTB Lockerは非常によく考えられた危険なウイルスです。 私はそれについては書きません-インターネット上にはこのウイルスに関する多くの情報があります。

過去3か月にわたって、警告、最新の企業向けウイルス対策ソフトウェア、その他の保護ソリューションにもかかわらず、一部のお客様はこの猛獣を捕まえています。 別の作業マシンを使用している人もいれば、ターミナルサーバーを使用している人もいました。 しかし、バックアップツールは全員を救いました。

クライアントの1つが最後に感染したため、大量のデータとバックアップが失われました。 この責任はクライアントにありました。バックアップサーバーの拡張のための資金は半年は割り当てられませんでした。 しかし、それはポイントではありません。 ウイルスの作成者に支払いをするタスクが与えられました(そして、ここで資金が急に見つかりました)。

攻撃者に支払うためにコミュニティユーザーを扇動することはしません(私はこれに反対です)が、この小さなマニュアルは誰かを助けるかもしれません。

次に、クライアントデータを解読するために悪人に支払った方法をステップごとに説明します。

1.だから、ヒット。 ユーザーのコンピューターが感染しました(感染するとすぐに発見されます。スパム対策、ウイルス対策、ユーザー権限がカットされています) ネットワークを介して、ウイルスはファイルサーバーを暗号化し、そのディスクはネットワークドライブとしてユーザーに接続されました。 ウイルスは、ユーザーが書き込み権限を持っているサーバー上のフォルダーを暗号化しました。 ユーザーのコンピューターのローカルドライブも暗号化されました。

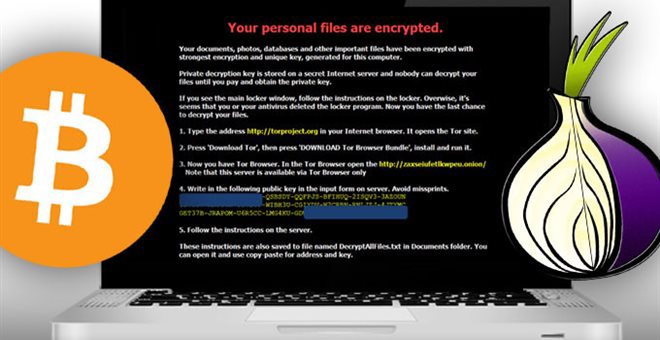

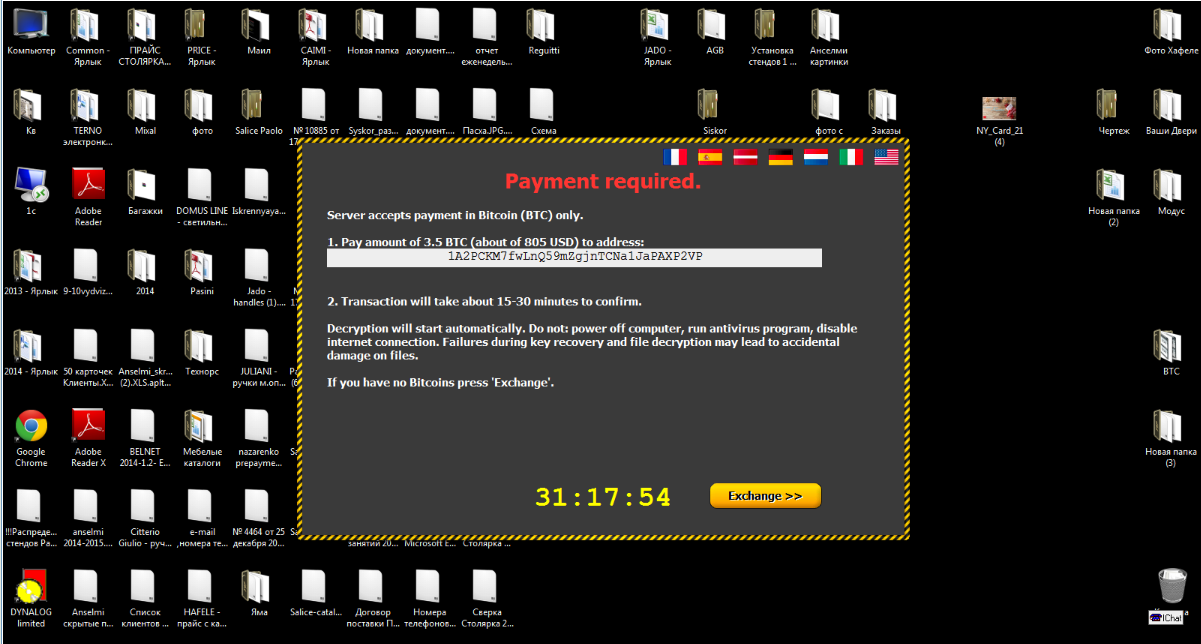

2.ウイルスが暗号化を完了すると、ユーザーにバナーを発行しました。 3.5ビットコインのデータを解読するよう求められました。これは約805ドルです。 決定を下すために90時間を与えられました。

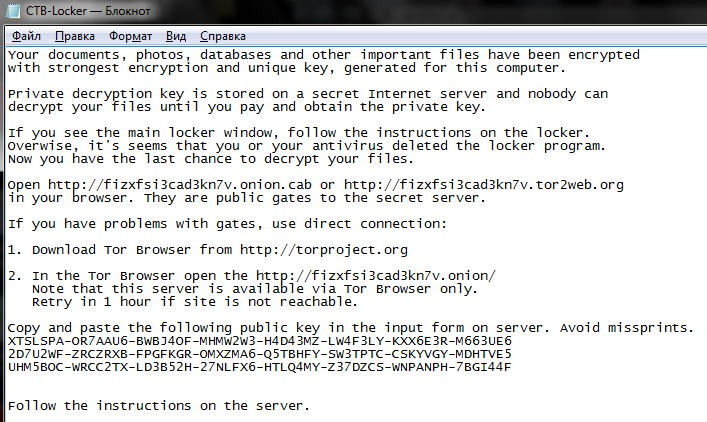

3. Documentsフォルダーのローカルディスクで、手順の説明が見つかりました。

Torネットワークにアクセスし、サイバー犯罪者のWebサイトにあるこのテキストファイルから公開キーを入力するように求められました。 残念ながら、私はサイトのスクリーンショットを撮りませんでした。サイトはめったに開かず、新しいものは見ませんでした。 このサイトは、ユーザーのデスクトップ上のバナーから情報を複製しました:身代金の量に関する情報、ビットコインを購入できるサイトへのリンク、転送先のウォレット番号など、それぞれが最大1メガバイトの2つのファイルを復号化して復号化の可能性を証明する提案。

4.作業を開始する前に、感染したユーザーのコンピューターとファイルサーバーは、個別のインターネット接続を備えた個別のネットワークに分離されました。 ネットワークドライブの可用性を確認しました。 すべてがOKです。 始めます。

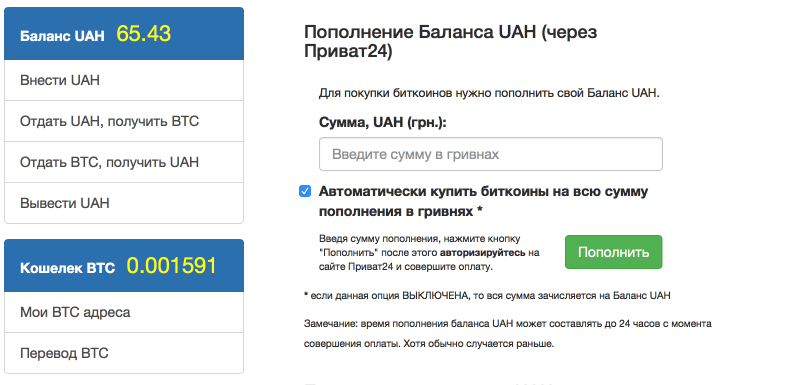

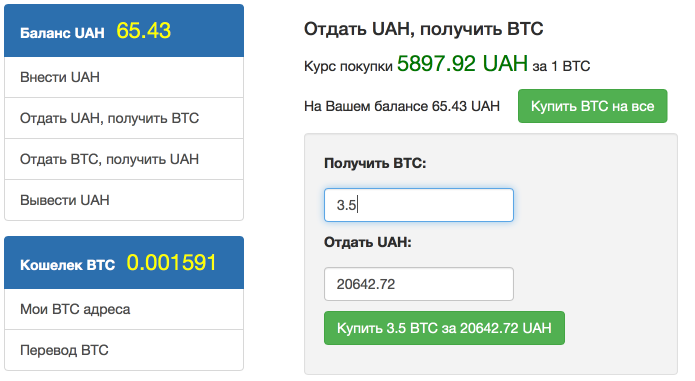

5.ビットコインを検索します。 以前にビットコインを購入したことはありません。 攻撃者がビットコインを購入するように提案したサイトは、私たちに適していない。 仮想通貨を作成したウクライナの銀行の支払いカードで暗号通貨を購入する必要があります。 暗号通貨を購入する方法を探しに行きました。 インターネット上で、ビットコインを売買するためのウクライナのサイトが見つかりました。

a)サイトに登録し(登録時にモバイルを示します-取引の確認が届きます)、UAHをアカウントに預けます。

b)グリブナのビットコインを購入します。

c)ビットコインを攻撃者が指定したウォレットに転送します。 ビットコインネットワークの手数料に注意してください。

サイトでの登録時に指定された電話からSMSを介してトランザクションを確認します。 トランザクションには約10〜15分かかりました。

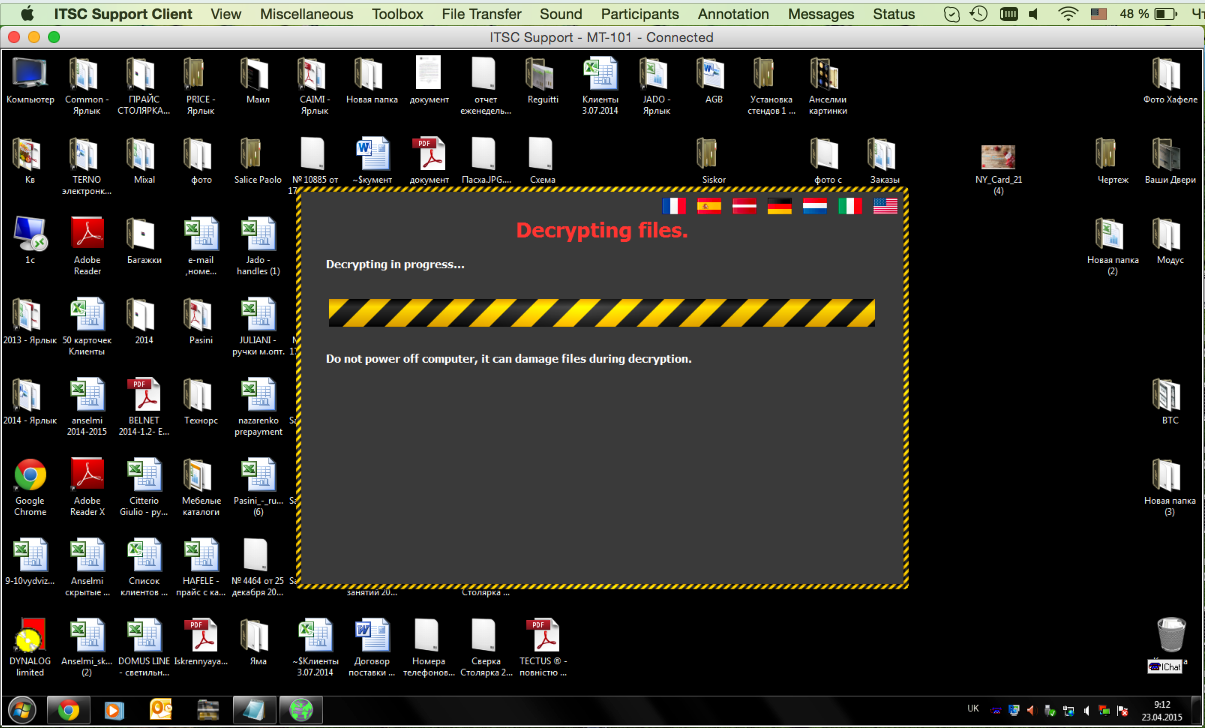

6.待っています。 したがって、攻撃者のすべての条件を満たしました。 次に何をする? Torサイトはまだ利用できません。 判明したように、私たちはだまされませんでした。 ユーザーのコンピューター上のバナーは、情報を求める金銭を要求することから変化し、私たちの情報は解読されるようになりました。 すべてが自動的に行われました。

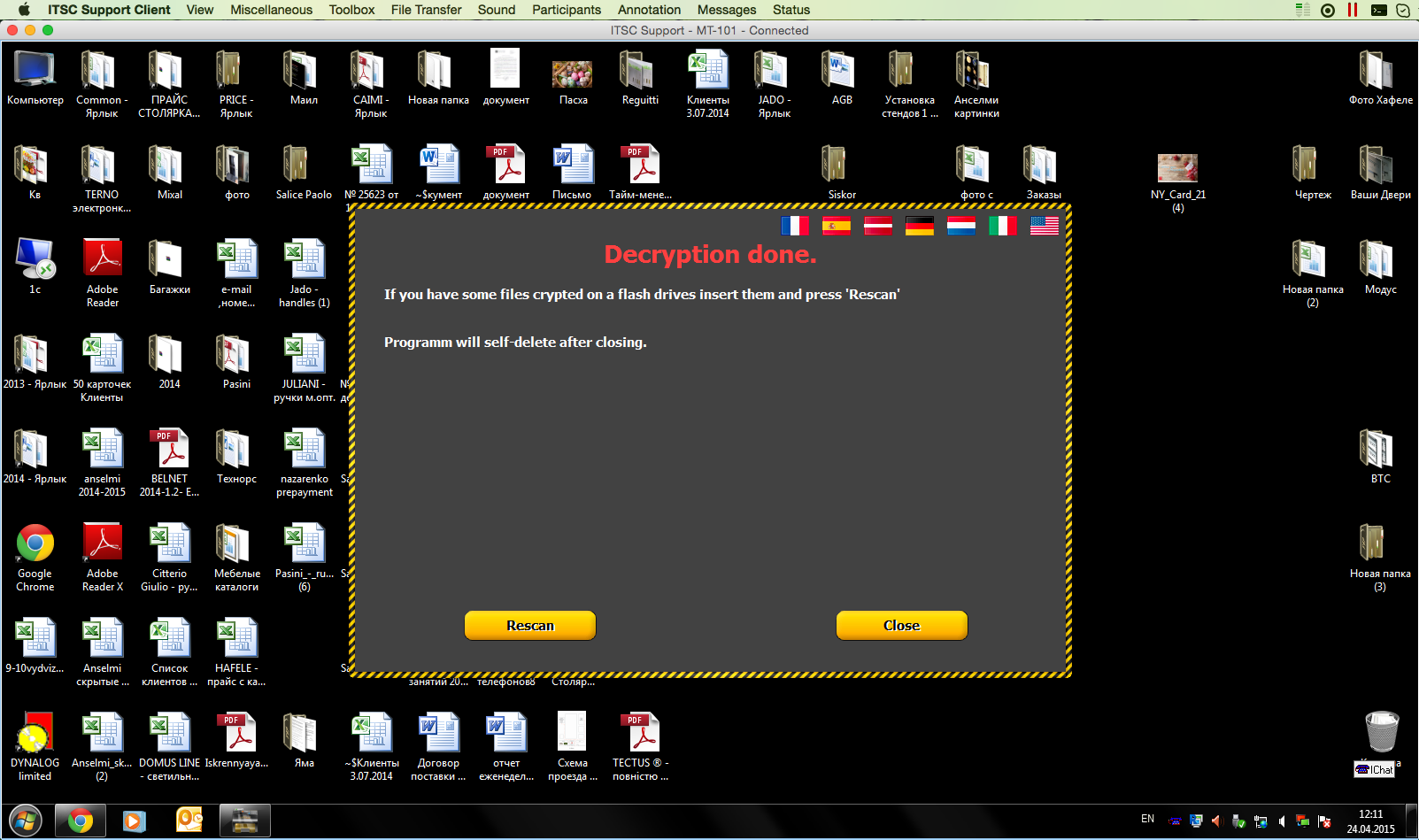

7.復号化は約2時間続きました。 ファイルサーバーをチェックします-すべてが適切に配置され、すべてが完全に復号化されます。 バナーは、暗号化を開始する前にネットワークドライブを接続するのを忘れた場合、または以前に暗号化されていたUSBフラッシュ/ HDDを挿入した場合に再スキャンを行うことを提供します。 または、[閉じる]をクリックすると、コンピューターから自分自身が削除されます。

8.ファイルサーバーのバックアップコピーを作成します(ここでも、バックアップ用のスペースを拡張するための資金がすぐに見つかりました)。

9.ファイルサーバーをユーザーのネットワークに接続します。 ユーザーのコンピューターをフォーマットし、Windowsをインストールします。

10.ウイルス対策の変更を検討します。

この出版物が誰かの助けになることを願っています。 または、少なくとも、バックアップおよび最新のウイルス対策データベースの重要性を思い出しました。