Watch Dogsゲームは近い将来を完全に説明します:あらゆる種類のデバイス、現金引き出しおよび受け入れツール、ならびに脆弱性が詰め込まれたインターネットアクセスを備えたさまざまなデバイスは、ハッカーが特定の利益を得ることができるようにします。 たとえば、ゲームでは、スマートフォンを使用する主人公がビデオ監視システムを危険にさらす可能性があります。これにより、監視を行い、追加情報を取得することができます。

Watch Dogsのファンは反対しました。誰かが、スマートフォンを手に入れてすべてを壊すには「ユートピア的すぎる」と言います。 「おとぎ話は嘘であるが、その中のヒント」であり、ゲームの世界は実際のものを部分的に反映していることに気づく人もいます。

公園や公共の場ではほとんど気づかない私たちの周りのデバイスは、少なくとも私たちの財布にとっては脆弱で危険であるという事実を支持して、もう少し議論を進めようとします。

ターミナルターミネーター

コンピュータゲームからヒーローを待っているパブリックデバイスの数は、グラフから外れています。 公園や通りには、さまざまな交通手段を駐車するための支払い端末や、モバイルデバイスをすばやく充電するための居心地の良い「ブース」がたくさんあります。 空港と駅では、さまざまなチケットの支払いと参照情報のデバイスを提供しています。 映画館には、映画のチケットを購入および予約するための端末があります。 ポリクリニックや政府機関では、訪問者は電子待ち行列装置と領収書の印刷で迎えられます。 トイレにも支払いターミナルが装備されています。 確かに、誰もが最新のデバイスをペンテストできる可能性は低い-十分な精神がない:)。

しかし、人生はそのようなデバイスの開発者に、すべてのユーザーが善意でタッチスクリーンに関係しているわけではないことを教えています。 端末にハッキングされたリクエストをGoogleに入力すると、メインキャラクターが端末にソリティアを配置したり、ペイントでわいせつを描いたりする関連動画がたくさんあります。 この理由は、端末アプリケーションのさまざまなバグである可能性があり、多くの場合、同様の動作原理を持っています。

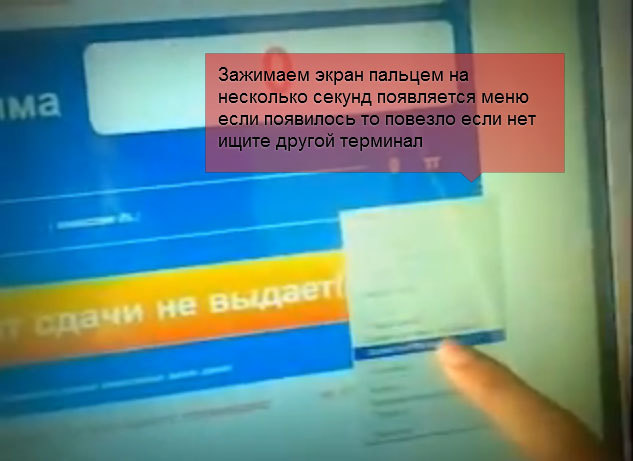

そのため、ビデオの1つで、参加者は約10秒間画面に指を置いたままにして、「右クリック」の結果を導きます。 一方、画面の左下隅をランダムに突く-フルスクリーンアプリケーションは最小化されます。 誰かが端末のGSMアンテナを手のひらで閉じることを考えていたため、接続エラーが発生しました。

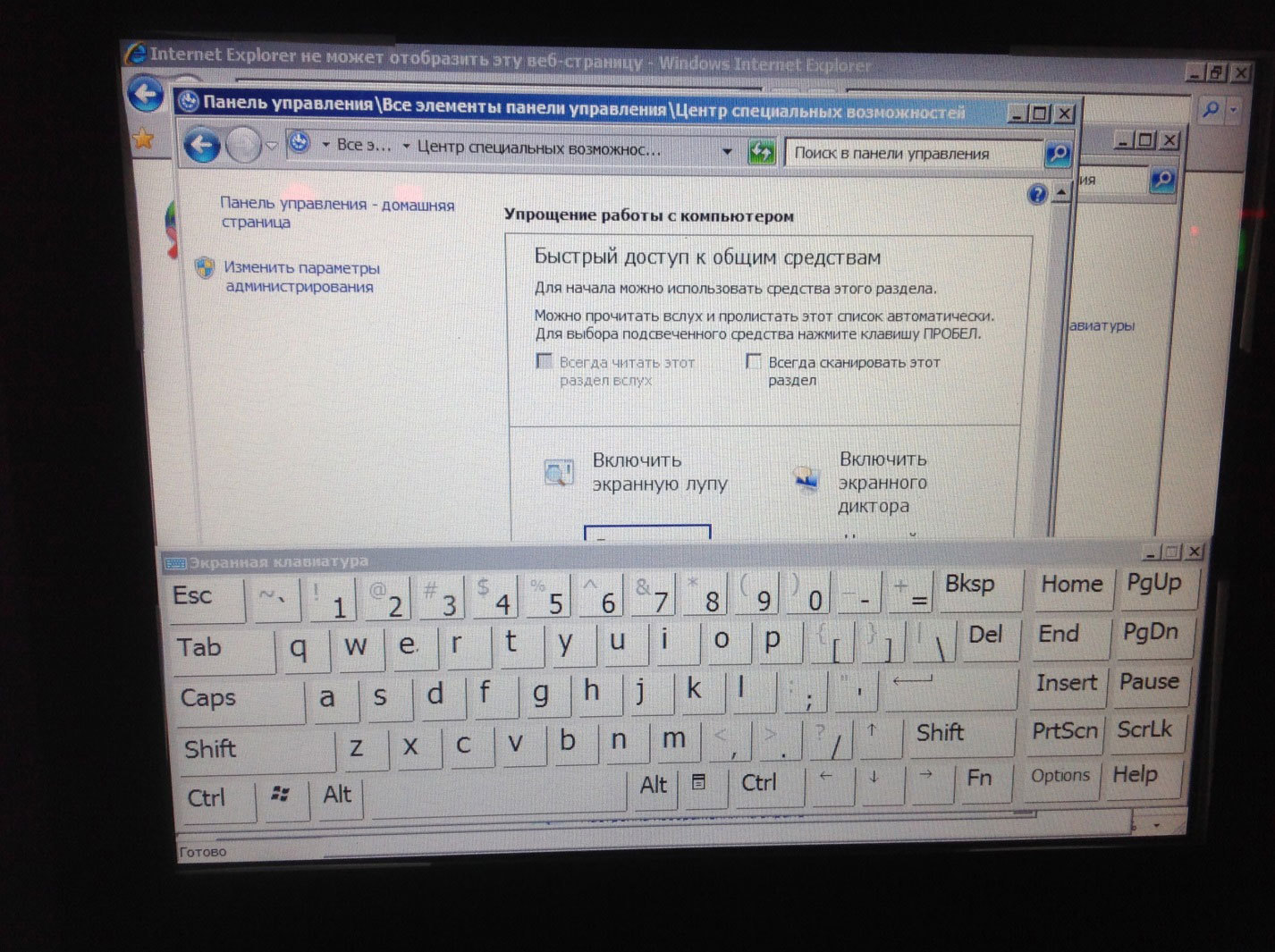

このようなデバイスの侵害のケースのうち、電子決済の有名なベンダーの支払い端末で発生した最も興味深い事件。 支払いシステムのインターフェイスで利用可能なアプリケーションの仮想画面キーボードを使用して、支払い先の入力フィールドにいる攻撃者が、文字列「last_page = StyleSheet.css」を入力しました。 Notepad.exeは、この拡張子を持つファイルのハンドラーとして開かれ、ヘルプシステムを介して、悪役がシステムコントロールパネルに入り、オペレーティングシステムの仮想キーボードを起動できるようになりました。

公共端末のセキュリティ分析の方法論

このようなビデオとベンダーの悲しい経験に基づいて、このタイプのデバイスのセキュリティを分析するための簡単なテクニックを作成できます。

私たちのタスク:Windowsオペレーティングシステムに基づいて動作する可能性が最も高いフルスクリーンアプリケーションを手に入れ、その境界を越えてシステム環境に移行します。 これを行うには、いわゆるタップファジングを使用できます。 つまり、指で作業することです。 文書化されていない動作を引き起こすために、アプリケーションのさまざまなセクションをクリックします。 または、データファジングを使用して、入力フィールドのさまざまなデータを置き換えて、着信データの誤った処理を引き起こすことができます。

標準オペレーティングシステムインターフェースの要素を呼び出すことができたら、次のステップは、たとえばヘルプセクションからコントロールパネルにアクセスすることです。

コントロールパネルに入ることは、対応する結果で仮想キーボードを起動するための開始点になります。

輸送状況

モスクワの住民は、彼らの都市の公園に駐輪メーターを見つける可能性がますます高くなっています。 これらのデバイスの本質は非常に簡単です。自転車と自転車ラックの支払い用の支払い端末があります。 支払い端末の出力デバイスは、ユーザーが自転車に乗ってヘルプ情報を取得するために登録できるディスプレイです。

システムインターフェースは、このタイプのデバイス専用に設計されており(支払い端末で何かを支払ったことがあるなら、それが何であるか想像できます)、混乱しにくいです。 このインターフェイスでは、ユーザーはパーキングメーターの現在位置を取得するか、Googleマップ上のマークを見ることができます。

そのようなデバイスはすべて、すべての脆弱性を備えたクラシックなオペレーティングシステム(ほとんどの場合Windowsに似ています)に基づいて動作します。

ただし、特殊なインターフェイスは非常に限られた機能を備えたフルスクリーンアプリケーションであり、これによりユーザーが内部を取得したり、意図的または不注意で愚かなことをしたりすることを防ぎます。 したがって、端末のセキュリティを分析する際の主なタスクは、このフルスクリーンアプリケーションの制限を超えることです。 その後、アプリケーションを起動したり、権限を上げたり、貴重な情報をダンプしたりなど、だまされてしまう可能性があります。

興味深い特徴は、考慮された駐車機械システムに見つかりました。 「マップ」セクションでは、開発者はGoogleの新しいマップや使用済みのマップを思いつきませんでした。 また、Googleのウィジェットのみにステータスバーの行がなければ、すべてが正常になります。ステータスバーには、他の情報(現在の規模、著作権など)に「バグを報告する」、「機密性」、「使用条件」リンクが含まれています標準のInternet Explorerウィンドウ...

乗りに行きましょう!

説明されたリンクに加えて、このアプリケーションには他のリンクがわずかに散らばっています(たとえば、さまざまなレストランを表示しているときに[詳細]ボタンをクリックできます)。

「そして何? さて、私はブラウザを開いた-あなたはとにかくキーボードを持っていません!」それは次のようになります:ヘルプ情報のあるページ上のリンクを通して、「アクセシビリティ」と呼ばれるヘルプセクションに行く機会があります。 。

その場合、すべては攻撃者の想像力と慢さの程度に依存します。 cmd.exeを実行すると、別の構成上の欠陥が示されます。現在のオペレーティングシステムセッションは管理者権限で開始されます。つまり、障害なくアプリケーションをダウンロードして実行できる可能性があります。

そのため、攻撃者は管理者パスワードのNTLMハッシュを取得できます。 さらに、このデバイスにインストールされたパスワードは、このタイプの他のデバイスに適している可能性が高く、これが構成の3番目の欠点です。

これで冒険は終わりです。攻撃者がこれらすべてから何を抽出できるかを推測しましょう。

政府ターミナル

政府機関とは、紋章またはロシア国旗のある建物にあるものを意味します。 製造業者の特異性と言及なしで、しかし実際には:)。

したがって、入力したデータに基づいて、支払い用の領収書を印刷するフルスクリーンアプリケーションのインターフェイスがあります。

すべてのフィールドと詳細を入力した後、「作成」ボタンをクリックして次の画像を確認します。端末は標準の印刷ウィンドウを数秒間開き、ドキュメントのすべての印刷オプションが含まれ、「印刷」ボタンを自動的に押します。

その結果、攻撃者が「変更」ボタンをクリックすることに成功した場合、印刷設定を使用した簡単な操作でヘルプセクションに移動する機会が得られます...

ホワイトハットは眠りに落ち、ブラックヘッツは目を覚まします

操作後のシナリオは、これらのデバイスの機能から発生します。

- すべて公共の場所にあります。

- 24時間年中無休で利用できます。

- これらの構成は同じです。

- ユーザー側の信頼度が高まります。

- 相互に接続され、他の「プライベート」ネットワークにアクセスできます。

攻撃者の主な目的は、デバイスを侵害した結果としての直接的または間接的な金銭的利益です。 この場合、この目標を達成するために、パスワードを取得するためにブルートフォースが必要なNTLMハッシュだけでなく、すぐに管理者パスワードを取得できます。 これを行うために、攻撃者はメモリに保存されたクリアな形式でパスワードを抽出できます。 ところで、WCEユーティリティの最新バージョンでは、lsass.exeプロセスにコードを挿入することでパスワードをダンプできるだけでなく、現在のセッション内のメモリを直接読み取ることもできます。

ここでは、どのパーキングメーターが機能するかに基づいてWindows 7のサポートを追加し、このベンダーのすべてのデバイスの「キー」を一度に取得します。

さらに、攻撃者は自転車駐車アプリケーションのダンプを取得できます。自転車アプリケーションは、乗車したい人に関する情報(名前、メールアドレス、電話番号)を親切に収集します。 重要な情報を含むデータベースが近くのどこかに保存されている可能性があります。 検証済みの電話番号とメールアドレスが含まれているため、このようなデータベースが市場で特に価値があることを説明する価値はありません。 そのようなデータベースが存在しない場合、悪役はキーロガーをインストールできます。このキーロガーは、ユーザーが入力したすべてのデータを傍受し、リモートサーバーに送信します。

これらのデバイスの機能の1つである24時間年中無休の運用を考慮すると、たとえば、マイニング用のプールを編成したり、ネットワーク内で24時間感染したワークステーションの存在を必要とする他のハッキング目的で使用したりできます。

特に慢な攻撃者は、ユーザーの支払いデータを受け取る攻撃シナリオを実装できます。パーキングメーターアプリケーションのメインウィンドウで、プラスチックカードの詳細を入力するためのフィールドを控えめに残すことができます。電話番号とメール...

個人データへのアクセスの機会と疑いを持たない人々の財布を提供するシナリオの豊富さは、侵入者の想像力によってのみ制限されます。 パーキングメーターのセキュリティに関する上記の状況は、いくつかの構成上の欠陥が脆弱性をどのように形成するかを明確に示しています。

さらに、侵害された端末は、企業ネットワークへのさらなる攻撃の開始点になる可能性があります。 多くの場合、このようなデバイスは、ターミナルサーバーまたは企業の信頼ゾーンにあるサブネット全体にアクセスします。つまり、マルウェアやソーシャルエンジニアリングを使用した小さな標的型攻撃により、攻撃者が本社にいる可能性があります。 ノッキングなし。

推奨事項

パーキングメーターのセキュリティの分析は、いくつかの構成上の欠陥がデバイスを脆弱にすることを示しています。 そして、与えられた攻撃シナリオは、攻撃者が個人データや疑いを持たない人々のウォレットにアクセスできるようにする方法です。

公共のデバイス、自転車駐車場ターミナル、および公共の場所にあるその他のターミナルの開発者および管理者に対する悪意のある活動を排除するために、以下をお勧めします。

- フルスクリーンアプリケーションで外部リンクを開く機能を無効にします。

- Windows OSインターフェイスの要素を呼び出さないようにします(たとえば、ドキュメントを印刷するためにウィンドウを使用して右クリックします)。

- 限られた通常のユーザー特権で現在のオペレーティングシステムセッションを開始します。

- 各デバイスで、一意のパスワードで一意のアカウントを作成します。

支払い端末のユーザーは、支払いカードの完全な詳細を入力しないことをお勧めします。 CVV2 / CVC2カード番号を入力することはできません。支払いを行う必要はありません。 ターミナルで現金で支払う機会を無視すべきではありません。

2014年12月付けのHacker誌に最初に掲載されました。

ハッカーを購読する