今日のロシアのビジネスの古典的なアプローチは 、ファイアウォールをインストールし、標的型攻撃の最初の試みの後、侵入防御システムをインストールすることです。 そして平和に眠り続けます。 実際には、これは多かれ少なかれ深刻な脅威(たとえば、競合他社からの攻撃、悪意のあるユーザーからの攻撃、または外国の産業スパイグループからの標的攻撃)に対して、scriptdiddyに対してのみ良好なレベルの保護を提供します。古典的な手段に加えて、追加の何かが必要です。

ロシアの民間企業に対する典型的な標的型攻撃のプロファイルについてはすでに書いています。 次に、特に攻撃ベクトルの0日間への移行と関連するIDEでの静的コードアナライザーの実装に関連して、近年、わが国の防衛戦略全体がどのように変化しているかについて説明します。

さらに、お菓子のいくつかの例-インターネットから完全に隔離されたネットワークと銀行の周辺で何が起こるかを知ることができます。

開発

過去2年間で、大企業向けソリューションの市場ではかなり強い動きが始まっています。 最初は、DDoSから保護するためのかなり良い活動がありました-その直後、攻撃は安くなりました。 中規模企業は「なぜサイトにWebサイトとキャッシュデスクを店舗に持っているのか」という問題についてITに精通していましたが、大規模な企業は非標準攻撃に対する保護に対する防御を再構築していました。 指示された脅威のほとんどは、0デイとソーシャルエンジニアリングの組み合わせによって実現されることを思い出させてください。 したがって、論理的なステップは、会社のソフトウェア開発の段階でコードアナライザーを導入することでした。

コミット前に確認する

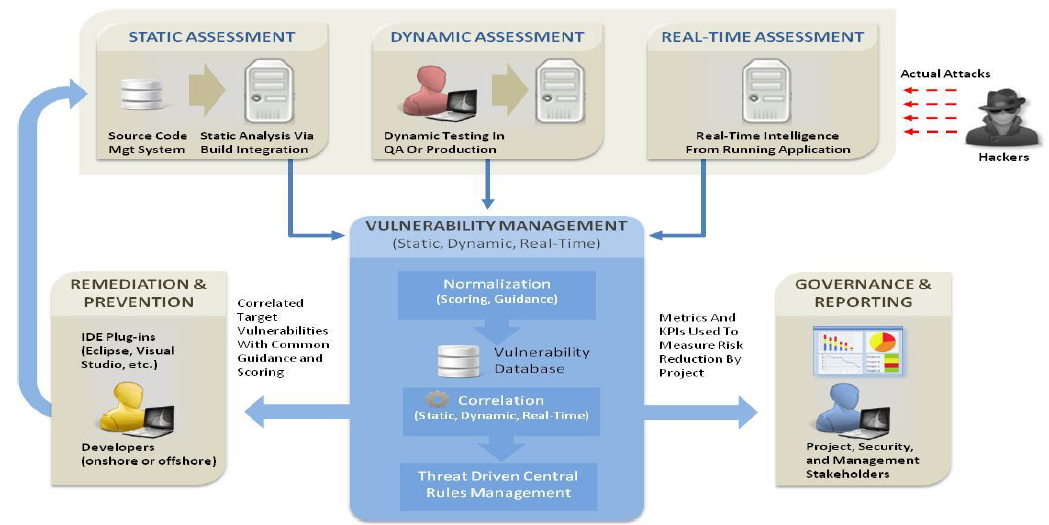

最も効果的な手段の1つは、静的コード分析なしではコミットが行われず、動的分析が合格するまでバトルサーバーにリリースが1つも送信されないようにプロセスを編成することでした。 さらに、このダイナミクスは、異なるサーバー、異なるプロファイルを持つユーザーのマシンなどに理想的に対応する仮想マシンの「サンドボックス」で実行されます。 つまり、コードは相互作用のチェーン全体を備えた実際の環境で「揺れ動いています」。

最も難しいのはもちろん、アナライザーとIDEの統合です。 アナライザーの警告をすべてクリアするまで、それ以上のステップではなく、関数を作成しました。 同時に、完全な幸福のために、警備員は何が起こったかのログを見て、すべての警告が彼に複製されます。 同僚が言うように、西洋では、通常のコードをすぐに書くための非常に効果的なツールであることが判明しました。

ソリューションの例は、HP Fortify Software Security Centerです。

サードパーティのコード

サードパーティのコードを実装する場合、大企業の情報セキュリティ企業は多くの場合、静的コード分析を要求します。 オープンソースに関しては、状況は非常に単純で単純であり、アナライザーを通過して、100から1000の警告を「抑制」します。 コードが商用であり、顧客がサブシステムのソースコードを提供する準備ができていない場合、さらに興味深い反復が行われます。

ソースコードが提供されていないが、開発者のオフィスで読むことができる場合、IT部門と情報セキュリティ部門の担当者は、静的アナライザーを一緒に実行する場所に向かいます。 とにかく不可能な場合は、コードを拒否するか、それほど頻繁ではないが、ダイナミクスで強化された「ビルドアップ」を割り当てます。

自動化された方法に加えて、多くの場合、ペンテスターが招待されます。それは、専門教育を受けたIB / IT部門の従業員、または多くの場合、パートナー企業のサードパーティスペシャリストです。

古いコード

レガシコードに問題があり、1996年までサブシステム用にコンパイルされていた場合(そのような実際のケースがありました)、もちろん、それを書き換えることは非常に困難です。 この場合、脆弱性の悪用の種類(実際には、悪用パッケージの署名)を説明するルールがファイアウォールに書き込まれます。または、中間システムの1つ(以下について)に、最終システムの通常のパッケージではないすべてのカットオフが登録されます。 一種のDPIですが、脆弱性を閉じるために、バインディングはより高いレベルです。

内部散歩

非常に大規模なビジネスには別の特徴的な問題があります。生活インフラの変化の数は、大規模な部門でさえネットワーク内のすべての動きを追跡できないほどです。 したがって、同じ銀行、小売業者、および保険会社は、HP Webinspectや同胞のPositive TechnologiesのMaxPatrolなどの専用ツールを使用しています。 これらのシステムを使用すると、低電流システムのマイクロコントローラーに適用されるものを含む、さまざまなインフラストラクチャコンポーネントをテストできます。

トラフィックプロファイリングシステムは非常に一般的になっています。 各ノードへの呼び出しの典型的なプロファイルは、スイッチおよびルーターからのデータに基づいて構築され、ユーザーとユーザーが参照するシステムとの間に相関関係が構築されます。 相互作用マトリックスが判明し、どのサービスがどのユーザーにトラフィックを生成するかを確認できます。 わずかな逸脱は警備員への通知という形でもたらされ、深刻なものはすぐにブロックされます。 マルウェアがネットワークに入ると、特徴的な複数のトレースが表示され、重要なものはすべて「凍結」され、ログの分析が開始されます。

この場合、構成は、IT部門の参加なしに、セキュリティガード自身が直接GUIの形で「application-user-server」の形で行います。 奇妙なことに、私は管理者を含むそのようなシステムが好きです-Vkontakteアプリケーションが帯域内のトラフィックの90%を生成し始めたときの例があり、管理者はこれを非常に簡単に気付きました。

ネットワーク異常検索システムの例はStealthWatchです。

包括的なセキュリティ分析には通常、次の3つの手順が含まれます。

- ユーザー権限なしのブラックボックスレベルでの分析 、つまり、単に外に出る。 これらは無料のポートであり、サービスから見えるすべてのものの分析であり、収集された脆弱性を使用してDMZを通過しようとします。 原則として、標準のペンテスト。

- 管理者または特権ユーザーのアカウントから監査します。 攻撃者は何らかの方法で(たとえばソーシャルエンジニアリングによって)アクセスを「トリック」し、その瞬間から攻撃が進行すると想定されています。 この監査の一環として、ネットワーク全体でツアーが行われます。 設定、構成ファイル、システム更新の正確性、各パッケージとファイルのチェックサムがチェックされ、ソフトウェアバージョンとその既知の脆弱性が評価されます(たとえば、ユーザーマシンのWindowsが認定ソースから正しく更新されるように)。 パッケージの例はRedCheckです。

- 3番目のモードは、特定の標準の要件への準拠です。 これは、テンプレート(たとえば、クラスごとに個人データを処理するためのモデル)に従って拡張されたネットワークバイパスです。 私たちのベンダーはロシア向けに事前設定されたテンプレートを持っています-外国のテンプレートは、通常、せいぜいPCI DSSを超えることはほとんどありません。

ここにそのような監査の例があります 。 しかし、問題とゲーム「友達を見つける」に移りましょう。

典型的な問題

原則として、大企業の情報セキュリティの問題のほとんどは、もはや技術レベルではなく、組織レベルでの「家庭」です。

- 古いハードウェアとソフトウェア。 多くの場合、大企業では認定ソリューションが必要であり、新製品に遅れをとっています。 多くの人は単に新しいソフトウェアや新しいクールなハードウェアを入れる余裕はありませんが、問題を解決するために明らかに既知の穴や必要な機能が欠けているものを置き、松葉杖を打ちます。 銀行が認証されているだけの決定を下すことは珍しくなく、実際、規制当局の要件を完全に満たすことなく、1、2か月の間、独自のリスクで機能します。 別の方法は、情報セキュリティに馬ほどの大きさの穴を開けることですが、同時にそれをすべて標準と要件を満たす紙で覆うようにしてください。

- 結果-1つのボックスがネットワーク全体を閉じます。 問題は外部から完全に正気ではありませんが、多くの場合、小さな銀行の内部ネットワーク全体が1つのデバイスに置かれます。これは旗艦より5年遅れていますが、証明書の下で機能します。 このハードウェアが故障すると、すべてが解決策になります。 当然、最新のソリューションはサブシステム、並列処理、冗長性をバイパスできますが、現実は理想的なネットワークアーキテクチャスキームとは少し異なります。

- または別のオプション。 一般に、必要なものはすべてあります。 しかし、 DLPとアンチボットはアクティブ化できず、アンチボットシグニチャデータベースの更新の問題(更新が禁止されています)、ドライバーの問題(状況がありました-認定機器をインストールしましたが、RAIDアレイに適合しませんでした-幸いなことに、新しい認定バージョンが数日でリリースされました) )

- ハードコード。 デバイスごとに異なる種類のトラフィックが必要であり、新しいハードウェアソリューションを導入する場合、痛みを伴う長時間の再接続が頻繁に行われます。 このため、1つの保護剤のテストは数週間続く場合があります。 実際には、チャンネルレベルで作業できる最新のソリューションを用意すれば十分です。 これにより、たとえば、ファイアウォールの前または後にこのチャネルの下にIPSを配置できます(パフォーマンスに大きく影響します)。

ギガモンGigaVUE-HC2

- 保護下のその他の鉄。 実際のところ、これは問題ではありません。傾向は、ほとんどのベンダーがすべての境界ソリューションが1つのUTMデバイスに適合するという結論に達したということです。 実際、各ソリューションは「ブラックボックス」の形式のPACです。 最新のオプションは同じx86アーキテクチャであり、2年ごとにハードウェアを廃棄することなく機能を更新する機能です。 たとえば、内部にすでにファイアウォール、ストリーミングウイルス対策、アンチボットシステムなどがあるデバイスがあります。 同時に、完全に認証されており、鉄の部分はx86マシンで構成され、ソフトウェアレベルで仮想ソフトウェアブレードに分割されています。 必要に応じて、ソフトウェアがそこに配信され、ライセンス料が支払われます-そして、新しい方法で脱穀し続けます。

- 動物園システムの高度な統合。 繰り返しますが、前の段落の結果です。 さまざまな不適切にドッキングされたアイロンの多くは、IBシステムのある部分から別の部分にデータを転送する問題です。 たとえば、IPSがアンチボットネットシステムに明確に接続されていることは長い間標準でした。 これは、すべての銀行の場合とはほど遠いことでしょう。これも、統合メカニズムを実行するのが難しいか、上記のようにブレードを備えたハードウェアが1つもないためです。 ちなみに、最新の世代は、同じPCI DSSの構成に準拠しているかどうかをスキャンするために、「脳を分割する」方法も知っています。 以前は、これは別の外部システムによって行われていました。

- 標準に準拠するためのインフラストラクチャの分析では、ロシアの現実は考慮されません。 これを簡素化するために、PCI DSSコンプライアンスを検証するためのクローラーユーティリティの完璧なセットを用意します。 しかし、決定のごく一部のみが、No。152-FZ「 個人データについて 」を行うことができます 。 たとえば、国内のMaxPatrolは、ルクオイル、ノリルスクニッケル、Vympelcom、ガスプロムなどで「追いかける」だけではありません。

- 突然の変化。 これは一般に善悪を超えていますが、起こります。 一般的なケース-ITスペシャリストが何かを実行し、インフラストラクチャレベルで新しいルールを設定します。これは、セキュリティガードが1〜2か月で突然検出します(多くの場合、自分ではなく、ヒント、バグ、ペンテスト、または実際の攻撃を見つけるためのプログラム)。 それから彼は皆が運ぶことを手配します。 たとえば、統合の1つで、重い脱穀サーバーの導入を1週間スピードアップしなければならなかった状況がありました。 実装中に、顧客のITキッチンの詳細をすべて知らずに、特定のタイプのトラフィックを直接誘導することが許可されました。 そして、彼らは成功について報告した。 これに応じて、警備員は内部調査を開始しました。その結果、私たちはほとんど帽子を手にしました。 そのため、ITスペシャリストがネットワークに何かを実装したときにシステムをインストールするのは正しいことですが、ルールはセキュリティガードによって確認されるまで更新されません。 問題はトラフィックの許可ではなく、情報セキュリティ部門を通過したため、同僚はボーナスを受け取ることになります。

- 信頼できないソース。 在庫レベルの多くの企業環境では、エンドユーザーのデバイスがウイルスの脅威にさらされた半分のサーカスであるという事実にしばしば問題があります。 たとえば、保険代理店が場所に旅行し、カメラで車のへこみを撮影し、その後、家に到着し、より深刻な損害を求めて写真を買い物に送り、それを送信することは一つのことです。 別のことは、写真が企業アプリケーションから(証明書の下で)安全なチャネルを経由して、不正なデバイスから送信された場合です。 くぼみの大きさは信頼できます。 より深刻なケースは、ウイルスの結果として、リモートの従業員が攻撃者へのすべてのアクセス権を取得した企業の1つでのVPN信頼の急激な低下です。 VPNアクセス用の安全で信頼できる環境を提供するブラウザで仮想JAVAアプレットを使用して問題を解決しました。

保護剤、例

•NG FWクラスシステム(Check Point、Stonesoft、HP Tipping Point)。

•潜在的に危険なファイルを検出するシステム(サンドボックス)(Check Point、McAfee、FireEye)。

•Webアプリケーション(WAF)用の特別な保護ツール(Imperva SecureSphere WAF、Radware AppWall、Fortinet Fortiweb)。

•情報セキュリティデバイス(Gigamon GigaVUE-HC2)を接続するためのインテリジェントセンター(ByPassノード)。

•ネットワークトラフィックの異常を検出するシステム(StealthWatch、RSA NetWitness、Solera Networks)。

•セキュリティとコンプライアンスの分析(MaxPatrol、HP Webinspect)

•コードセキュリティ監査(HP Fortify、デジタルセキュリティERPScan CheckCode、IBM AppScan Source)。

•DDoS保護システム(ハードウェア-ラドウェアDefensePRO、ARBOR PRAVAIL、チェックポイントDDoSプロテクター。サービス-カスペルスキーDDoS防止、QRATOR HLL)。

デザートの例

認定ネットワーク

主要な政府部門の1つで、機密情報を処理するように設計された、認定されたネットワークセグメントのセキュリティを評価することが決定されました。 特に、このセグメントのユーザーはインターネットへのアクセスを厳しく禁止されていました。 これを見つけました:

- USBモデムの接続の痕跡。

- ラップトップの1台が外部およびパブリックネットワークに同時に接続されました。

- メッセンジャーとゲームがたくさんありました。

一般的に、本部の戦闘機が出会い系サイトに座っているとき、あなたはおそらく軍隊でそのような孤立したネットワークを見ました。 ここでは、状況はやや深刻でした。

商業銀行のネットワーク境界

境界セキュリティを評価する必要がありました。 通常、このような作業は侵入テストの一部として実行されますが、この場合、顧客は内部から自分でできることを確認することに関心がありました。 このため、外部非武装地帯のサーバーと通信機器は、監査モードとコンプライアンスモードでMaxPatrolシステムによってスキャンされた後、レポートを分析しました。 私が最初に目を引いたのは、いつものように、古いソフトウェアまたはセキュリティ更新プログラムの欠如(OSの古いバージョン、ほとんどのサーバーにパッチがないことなど)に関連する特定の数の脆弱性でしたが、これは最悪ではありません:これらの脆弱性のほとんどハッカーが利用できるエクスプロイトはありません。 しかし、驚きがありました。 境界ルーターのペアにはACLがありませんでした(判明したため、ユニット間の通信の問題を診断するときに一時的に無効になり、電源を入れるのを忘れていました)。 大規模なインターネットでは、戦闘DBMSは外見に見えました。 SSHの代わりに、多くのノードでTELNETが使用されました。 多くのバトルサーバーでは、構成後にRDP設定は変更されませんでした(RDPトラフィックは標準キーで閉じられました)。 会社で働き始めたときからデフォルトのパスワードを変更しなかったヒーローがいました。 幸いなことに、彼らはこの外部に気付く時間を持っていなかったので、IT部門でほとんど犠牲者なしですべてを素早く閉じることができました。

PSあなたの質問がコメント用ではない場合、私のメールはPLutsik@croc.ruです。