ほとんどの加入者は、大規模な電気通信事業者が保護の面倒を見なければならないため、セルラーネットワークを介して作業することは非常に安全であると考えています。 悲しいかな、実際には、モバイルインターネットには攻撃者に大きなチャンスを提供する多くの抜け穴があります。

Positive Technologiesの研究者は、モバイル通信ネットワークのインフラストラクチャに脆弱性を発見しました。これにより、GPRSトラフィックを平文で傍受し、データを置き換え、インターネットへのアクセスをブロックし、加入者の場所を特定できます。 携帯電話だけでなく、モデムを介して2G / 3G / 4Gネットワークに接続された専用デバイスも危険にさらされます。ATMと支払い端末、輸送および産業機器の遠隔制御システム、遠隔測定および監視ツールなどです。

原則として、モバイルオペレータは、GEA-1 / 2/3アルゴリズムを使用してモバイル端末(スマートフォン、モデム)とカスタマーサービスノード(SGSN)間のGPRSトラフィックを暗号化します。これにより、情報の傍受と解読が複雑になります。 この制限を回避するために、攻撃者は、データが認証メカニズムによって保護されていないオペレーターのコアネットワークに侵入できます。 アキレス腱は、GGSNと呼ばれるルーティングノード(またはゲートウェイノード)です。 特に、Shodan検索エンジンを使用すると、簡単に検出できます。 GTPポートは問題のあるノードで開いているため、攻撃者は接続を確立して、作成されたトンネルにGTP制御パケットをカプセル化できます。 パラメータを正しく選択すると、GGSNはそれらをオペレータのネットワークの正当なデバイスからのパケットとして認識します。

上記のGTPプロトコルは、決してインターネットから「見える」ものであってはなりません。 しかし、実際にはそうではありません。インターネット上には、オープンGTPポートを備えた20万7千以上のデバイスが世界中にあります。 500以上がセルラーネットワークのコンポーネントであり、接続要求に応答します。

攻撃の別の可能性は、GTPが検出されたノード上の唯一の制御プロトコルとは程遠いという事実に関連しています。 また、Telnet、FTP、SSH、Webなどもあります。これらのインターフェースの脆弱性(標準パスワードなど)を使用して、侵入者はモバイルオペレーターのサイトに接続できます。

Shodanサイトでの実験的な検索により、Telnetが開いていてパスワードが無効になっているデバイスなど、脆弱なデバイスがいくつか見つかります。 中央アフリカ共和国のオペレーターのネットワーク内にあるために、このデバイスに接続し、必要な設定を行うだけで十分です。

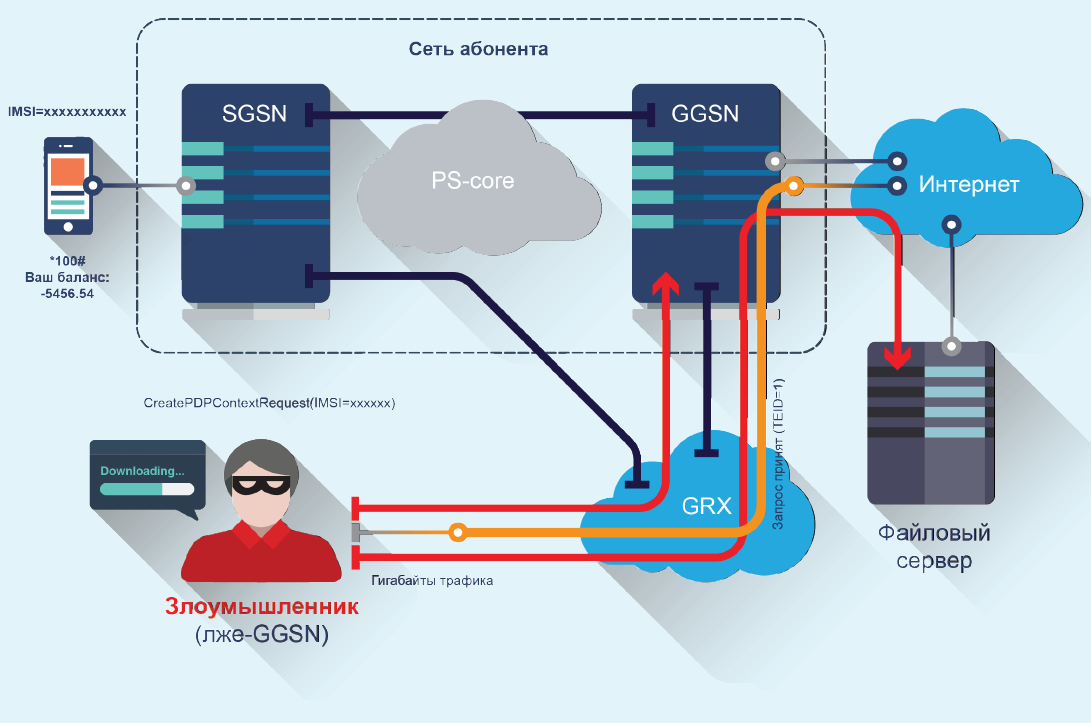

同時に、あらゆるオペレータのゲートウェイノードにアクセスした人は、すべてのモバイルオペレータを統合し、ローミングの加入者にインターネットアクセスを提供するために使用されるGRXネットワークに自動的にアクセスします。 1つのデバイスで1つの設定エラーを使用すると、攻撃者は世界中のあらゆるオペレーターのサブスクライバーに対してさまざまな攻撃を実行できます。

侵害された境界ノードを使用するための多くのオプションのうち、次のことに注意する必要があります。加入者をインターネットから切断するか、インターネットへのアクセスをブロックします。 他の加入者を装って、他人の費用でインターネットに接続する。 被害者のトラフィックとフィッシングの傍受。 攻撃者は加入者識別子(IMSI)を判別し、SIMカードを変更するまで世界中の加入者の位置を追跡することもできます。

いくつかの脅威について詳しく説明します。

他人を犠牲にしてインターネット

目的:サブスクライバーのアカウントの枯渇、違法な目的での接続の使用。

攻撃ベクトル:攻撃者はGRXネットワークまたはオペレーターのネットワークを介して行動します。

この攻撃は、既知のサブスクライバのIMSIから「PDPコンテキストリクエストの作成」パケットを送信し、その資格情報でネットワークに接続することにあります。 疑いを持たない加入者は、巨額の請求書を受け取ります。

存在しない加入者をIMSIに接続することは可能です。加入者の許可はSGSNへの接続段階で発生し、すでに「検証済み」の接続がGGSNに到達するためです。 この場合、SGSNが危険にさらされるため、検証は実行されませんでした。

結果:正当な加入者を装ったインターネット接続。

データ傍受

目的:被害者のトラフィックの傍受、フィッシング。

攻撃ベクトル:攻撃者はGRXネットワークまたはオペレーターのネットワークを介して行動します。

攻撃者は、スプーフィングされたGSNアドレスを含む「Update PDP Context Request」メッセージをサービングSGSNおよびGGSNに送信することにより、加入者デバイスとインターネット間で送信されるデータを傍受できます。 この攻撃は、GTPプロトコルレベルでのARPスプーフィング攻撃に類似しています。

結果:被害者のトラフィックの盗聴または置換、機密情報の開示。

DNSトンネリング

目的:加入者のモバイルステーションから非関税のインターネットアクセスを取得します。

攻撃ベクトル:攻撃者-携帯電話ネットワークの加入者は、携帯電話を介して行動します。

ダイヤルアップの時代に根ざした長い間知られていた攻撃は、安価で高速な専用インターネットが登場したときにその意味を失いました。 ただし、モバイルインターネットの価格が不当に高く、データ転送速度がそれほど重要ではない(メールのチェックなど)ローミングなどのモバイルネットワークで使用されます。

攻撃の本質は、通常、加入者をオペレーターのページにリダイレクトしてアカウントを補充するために、一部のオペレーターがDNSトラフィックを請求しないことです。 これを使用できます-特別なクエリをDNSサーバーに送信することにより。 また、このためには、アクセスが実行されるインターネット上の専門サイトが必要です。

結果:モバイルオペレーターを犠牲にして、インターネットへの非関税アクセスを取得します。

DNSをGGSNに置き換える

目的:被害者のトラフィックの傍受、フィッシング。

攻撃ベクトル:攻撃者はインターネットを介して行動します。

GGSNへのアクセスを取得する場合(既に述べたように、これは非常に可能です)、DNSアドレスを独自のものに変更し、サイトを介してすべてのサブスクライバートラフィックをリダイレクトして、すべてのモバイルトラフィックを「傍受」できます。

結果:すべての加入者のトラフィックの盗聴またはなりすまし、機密データの収集、フィッシング

自分を守る方法

これらの攻撃の一部は、適切なハードウェアのセットアップでは不可能でした。 しかし、Positive Technologiesの調査の結果は、通信会社の世界ではセットアップの誤りが決して珍しいことではないことを示唆しています。 多くの場合、デバイス製造業者は一部のサービスを有効のままにしており、この機器では無効にする必要があります。これにより、違反者に追加の機会が与えられます。 ノードの数が多いため、このような制御は、MaxPatrolなどの専用ツールを使用して自動化することをお勧めします。

一般に、このような攻撃から保護するために必要なセキュリティ対策には、機器の適切な構成、GRXネットワークとインターネットの境界でのファイアウォールの使用、PS-Coreネットワーク内でのセキュリティのセットアップ、境界セキュリティの監視、安全な構成標準の開発に関する3GPP TS 33.210推奨事項の使用が含まれますこれらの標準へのコンプライアンスの機器と定期的な監視。

多くの専門家が、新しいセキュリティ技術を含む新しい通信規格に期待をかけています。 ただし、そのような標準(3G、4G)の出現にもかかわらず、旧世代(2G)のネットワークを完全に放棄することはできません。 その理由は、モバイルネットワークの実装機能、特に2G基地局のカバレッジが優れているという事実、および3Gネットワークもインフラストラクチャで機能しているという事実です。 LTE規格は引き続きGTPプロトコルを使用しているため、近い将来、必要な保護対策が必要になります。

この調査の結果は、2013年と2014年にいくつかの大手モバイルオペレーターのセキュリティ分析に関するコンサルティングの過程で、ポジティブテクノロジーの専門家によって取得されました。 モバイルインターネット脆弱性(GPRS)レポートの全文は、当社のWebサイト( www.ptsecurity.ru/download/GPRS%20security.pdf)からダウンロードできます。

PS 2月19日の14.00に、研究の著者の1人であるPavel Novikovが、無料のウェビナーでこれらの問題について詳しく話すことができます。 ウェビナーの登録は、2月12日にwww.ptsecurity.ru/lab/webinars/#40018で開始されます。