バージョン4.2.8より前のすべてのNTPサーバーに影響する脆弱性には、いくつかのバッファーオーバーフローオプションが含まれ、攻撃者がサーバー上で任意のコードをリモートで実行できるようにします。 研究者によると、これらの脆弱性に対するエクスプロイトはすでにパブリックドメインに存在します。

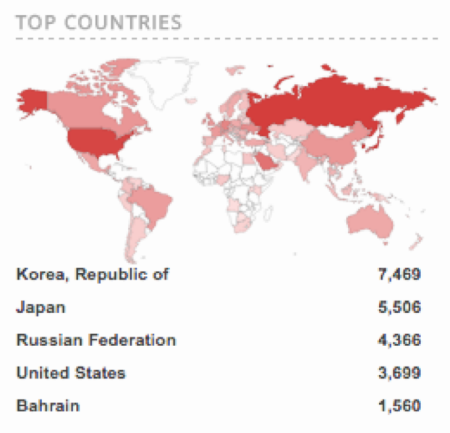

Positive Technologiesによれば、オープンソースを使用すると、この脆弱性に対してまだ脆弱な30,000台を超えるインターネットサーバーを簡単に識別できます。 さらに、そのうちの4300はインターネットのロシアのセグメントにあります。

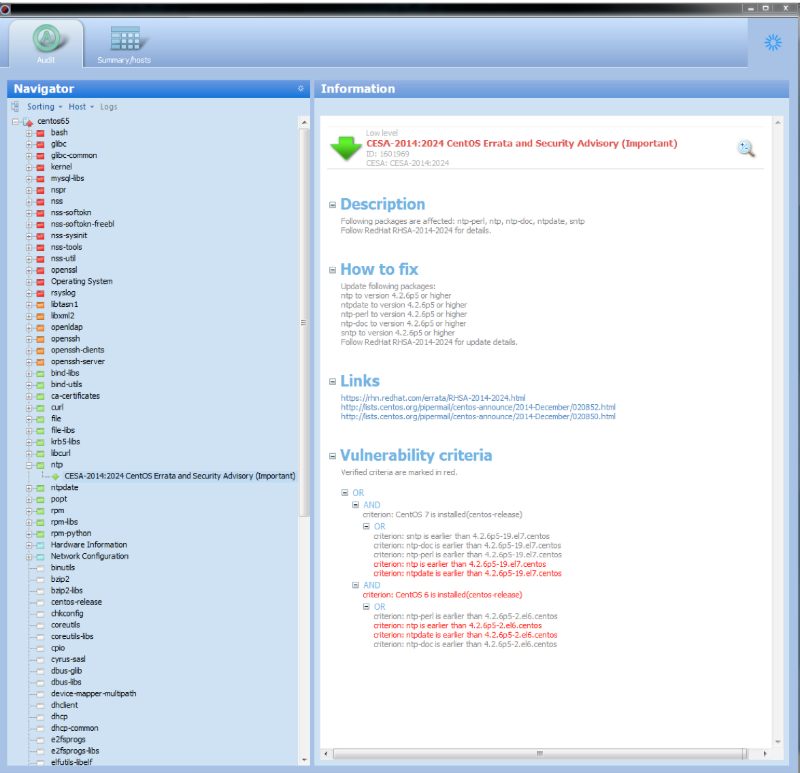

以下のスクリーンショットでは、MaxPatrolセキュリティおよびコンプライアンス監視システムを使用して実行されたセキュリティ監査の1つで、このNTP脆弱性がどのように見えるかを確認できます。

脆弱性管理の推奨事項は、 ICS-CERT通知 、およびNTPサポートサイトで見つけることができます。 主なヒントは、NTPを公式のntp.org Webサイトからバージョン4.2.8にアップグレードすることです。 更新が不可能な場合、構成設定を通じて攻撃をブロックする方法は2つあります。

- cryptoディレクティブで始まるntp.confファイルのすべての行を削除またはコメント化して、自動キー認証を無効にします。

- すべての信頼できないクライアントについて、/ etc / ntp.confファイルでrestrict ... noqueryディレクティブを指定します。これにより、信頼できないクライアントはNTPサーバーのステータスに関する情報を要求できなくなります。

サーバーやネットワークデバイスでNTPサービスを無効にするか、ファイアウォールへの外部アクセスが必要ない場合はファイアウォールでフィルター処理します。 ただし、外部クライアントがサービスを引き続き使用する場合は、ポート123へのアクセスを信頼できるIPアドレスのリストに制限できます。

過去のNTPバグの経験から判断すると、新しい脆弱性のブロックがすぐに発生する可能性は低いと予測できます。 たとえば、昨年の初めに、NTPを介した増幅を伴うDDoS攻撃の強力な波がインターネットを席巻しました。 そのような攻撃中、攻撃者は特別な要求をNTPサーバーに送信し、被害者のIPアドレスを送信者に置き換えます。 NTPサーバーはこのアドレスに完全に正当な応答を送信しますが、これは要求の数百倍も長くなる可能性があります。したがって、正確な時間サーバーは不本意な攻撃アンプになります。 このような攻撃に対する防御に関するCERTのガイドラインは、昨年1月に公開されました。 ただし、6か月後の6月でも、さらに1万7千台の脆弱なNTPサーバーが存在し、それらの多くは引き続きDDoS攻撃に参加し、ジャンクトラフィックが数百倍に増加しました。