実際、以前に確認したランサムウェアファミリは、画面ロック(LockScreen)とファイル暗号化(Filecoder)の2つの大きなグループに分けることができます。 前者の場合、ランサムウェアは、身代金を受け取るまでデスクトップへのユーザーアクセスをブロックし、後者の場合、ユーザーのファイルを暗号化して、それらを使用できないようにします。 この場合、身代金要求メッセージは、オープンテキストファイルの形式でデスクトップの壁紙として表示され、単純なウィンドウ( Cryptolockerの場合のように)を通して表示される場合があります。

場合によっては、ランサムウェアはハイブリッドアプローチを使用し、これらの機能の両方を含む可能性があります。つまり、デスクトップまたはデバイスへのアクセスをブロックすると、その上のファイルが暗号化されます。 この場合、悪意のあるコードは特別なメカニズムを使用して、表示されるウィンドウを閉じることを禁止します。 そのような悪意のあるプログラムの例は、 Android / Simplockerランサムウェアです。

10月に、ランサムウェアなどの新しい種類のマルウェアを記録しました。 Win32 / Virlockマルウェアは、身代金要求でユーザーのデスクトップをブロックし、ファイルを暗号化し、独自のコードを埋め込むことにより、実行可能ファイルをポリモーフィックウイルスとして感染させる可能性があります。 最近、このウイルスのいくつかの新しい修正を発見しました。これは、攻撃者による活発な開発を示しています。 VirLockコードは、この悪意のあるプログラムの作成者による高度な技術トレーニングを示しています。

Win32 / Virlockは、特別なトリックを使用してファイルを暗号化します。 ファイル全体またはその先頭をバイト暗号化する通常の方法の代わりに、そのようなファイルは実行可能ファイルに変換され、Virlockコードが追加されます。 悪意のあるプログラムは、次のファイルタイプの侵害を専門としています:* .exe、* .doc、* .xls、* .zip、* .rar、* .pdf、* .ppt、* .mdb、* .mp3、* .mpg、* .png、* .gif、* .bmp、* .p12、* .cer、* .psd、* .crt、* .pem、* .pfx、* .p12、* .p7b、* .wma、* .jpg 、* .jpeg。 同時に、Virlockはネットワークドライブおよびリムーバブルメディア上のファイルに感染することができます。

実行可能でないファイルが感染(暗号化)されると、Virlockはそのファイル用の新しい実行可能Win32 PEファイルを作成し、そこにウイルスコードとドキュメントの暗号化されたコンテンツが書き込まれます。 元のファイルが削除され、新しいファイルが同じ名前で表示され、拡張子に.exe拡張子が追加されます。 そのようなファイルが実行のために起動されると、元のファイルを復号化し、現在のディレクトリに書き込み、それを開きます。

感染したVirlockファイルを実行すると、元のドロッパーに似た新しいファイルが2つ作成されますが、ポリモーフィズムのため、それらには異なる実行可能コードが含まれています。 1つのファイルは%userprofile%ディレクトリに作成され、2つ目のファイルは%alluserprofile%に作成されます。 起動を確実にするために、マルウェアは、HKLMとHKCUの両方の対応するRunレジストリキーにファイルへのパスを書き込みます。 また、3番目の実行可能ファイルを自身から抽出するVirlockの変更を確認しました。 彼はサービスとして登録しました。 これらの抽出されたファイルは、システム内のファイルのさらなる感染の原因でした。

ランサムウェアコードの一部は、エクスプローラーとタスクマネージャーのプロセスの完了など、すでに一般的になっている自己防衛の方法を使用しながら、ロック画面をユーザーに表示する役割を果たします。

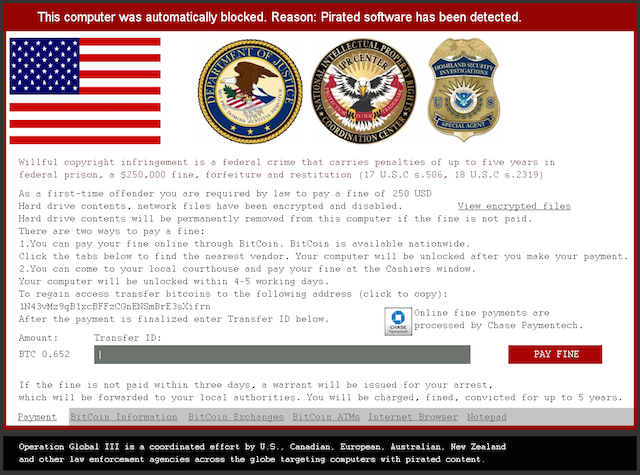

図 マルウェアに対する変更の1つのロック画面。

ロックウィンドウのメッセージには、ユーザーに対する警告テキストが含まれており、身代金の金額をビットコインで支払うことを申し出ています。 最近、私たちは別のランサムウェアTorrentLockerについて書きました。これは、この暗号通貨でユーザーから金銭を強要します。 Virlockの新しいバージョンのロック画面は次のとおりです。これにより、ユーザーはWebブラウザーとメモ帳アプリケーションを使用できます。

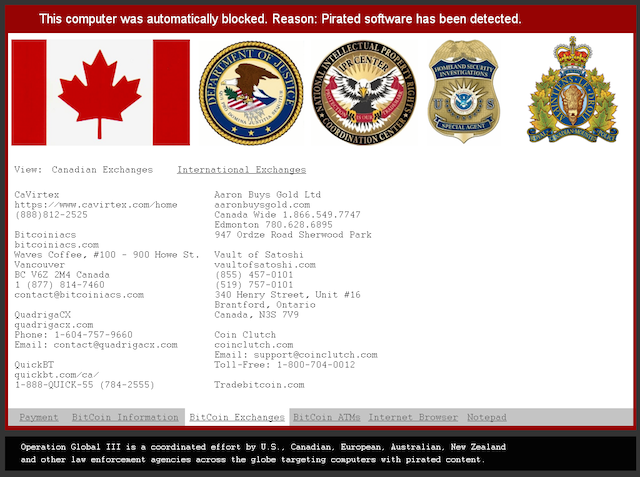

図 別の種類のロック画面。 支払いタブが表示されます。

図 カナダの場合のビットコインでの作業に関する情報のタブ。

ロック画面の表示を担当する悪意のあるコードは、画面自体(ウィンドウ)のインターフェイスのローカライズを実行できます。 これを行うには、google.comへの接続を使用して、リダイレクト先のドメイン(google.com.au、google.ca、google.co.uk、google.co.nzなど)をさらに分析します。 GetUserGeoID関数も使用されます。 上記のドメインに対応する国の場合、フラグ、ビットコインの値、および国の通貨の現在の為替レートが表示されます。

技術的な観点から見ると、マルウェアの最も興味深い部分はファイル感染メカニズムとポリモーフィズムです。 Virlockポリモーフィズムは、マルウェア本体がすべての感染ファイルで一意であることを保証します。 Virlockは、ファイル暗号化のいくつかのレイヤーを使用します。

Virlock実行可能ファイルには、 XORスタブビルダーと呼ばれる特別なコードが含まれています。 暗号化されていない状態のファイルにあります。 マルウェアデータとそのコードの残りの部分、および元のファイルのデータ(元のドロッパーではなく、感染したファイルの場合)は暗号化されます。

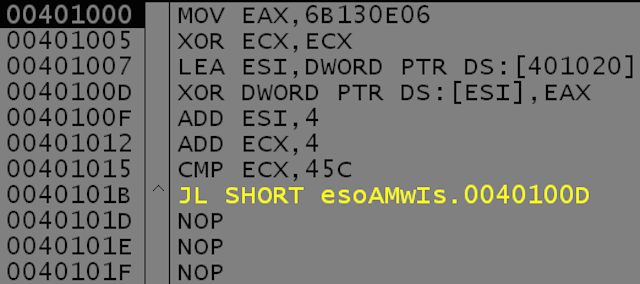

前述のXORスタブビルダーは8ブロックのコードで構成され、XORタイプの命令を生成するために使用されます。これは、ファイルデータの復号化に使用されます。 これらのブロックの1つを次の図に示します。

図 XORスタブビルダーコードブロック。

XORスタブビルダーコードブロックはポリモーフィックです。つまり、感染ファイルごとに異なります。 いずれにせよ、それらのそれぞれを実行すると、特定のダブルワード(DWORD)が計算され、メモリ内の固定オフセットに記録されます。 これらの単語は、XORスタブ命令、つまり、ファイルの残りを復号化するXOR命令を持つスタブです。

ファイルを暗号化するときにVirlockが使用する階層化アプローチについて説明しました。 このようなスキームでは、XORスタブを使用して、実行可能ファイルコードの小さなセクションを解読します(パート1)。 このようなコードはいくつかの機能で構成されています。 以下のスクリーンショットは、XORコードスタブのスニペットを示しています。 復号化には、キー0x6B130E06が使用され、復号化された部分のサイズは0x45cです。

図 XORコードはスタブです。 次に、サイズ0x45Cバイトの復号化されたコードブロックに制御が転送されます。

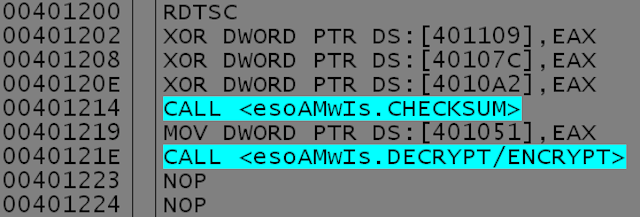

Virlockの興味深い機能は、解読されたコードの構造です(パート2)。 その中のほぼすべての関数は再び暗号化され、関数自体のコードを解読するスタブで始まります。 これは、逆アセンブラで機能コードを分析できないため、悪意のあるプログラムの分析を著しく複雑にします。 スタブコードは非常に単純で、XORアルゴリズムを使用して関数本体を解読します。 関数が実行されると、メモリ内のそのコードは暗号化され、新しいキーを使用して暗号化が実行されます。 次の図は、このようなコードの例を示しています。 rdtsc命令を使用して暗号化キーを取得し、次にXOR操作を使用していくつかの変数と関数本体を暗号化します。

図 実行後の関数本体の暗号化コード。

このマルウェア機能は、ランタイムポリモーフィズムと呼ばれます。 複数のコピーを実行すると、実行可能ファイルのメモリダンプが異なります。

パート2を解読するとき、マルウェアコードは別の解読手順にも頼ります。 前述したように、XORスタブを使用して復号化されるパート1では、マルウェアファイルの残りの部分と、存在する場合は感染ファイルのコンテンツを復号化します。 復号化手順は、巡回右シフトROR操作を適用することにあります。 使用される復号化キーは、悪意のあるプログラムの本体に組み込まれています。

したがって、Virlockは3レベルの暗号化スキームを使用します。

- マルウェアコードの最初の部分(パート1)はXORスタブコードで復号化され、XORスタブコードはXORスタブビルダーを使用して生成されます。

- マルウェアコードの2番目の部分(パート2)は、最初の部分(パート1)を使用して解読されます。

- 2番目のパート(パート2)のコードの各関数は、関数の最初にある独自のスタブで暗号化および復号化されます。 関数が実行された後、メモリ内のコードは暗号化されます。

Virlockには、2番目の部分にファイルポリモーフィズム(ファイル感染)を実装するコードが含まれています。 コントロールが対応する関数を受け取ると、悪意のあるプログラムの本体を割り当てられたメモリの場所にコピーします。 したがって、メモリの場所にコピーされたマルウェアの本体は、暗号化アルゴリズムとコードの修正(感染コードの前に実行された2番目の部分の機能)によって既に修正されているため、ファイルの多態性は実行時の多態性の結果です。 さらに、このコードは、上記のレベルに従って再暗号化されます。 コピーされたコードは、いわゆる2番目の部分であり、感染したファイルの内容とともに、新しいキーを使用して暗号化されます。 その後、 XORスタブビルダー関数ブロックがメモリ内に形成され、最初の部分の解読を担当します。

これらすべての手順を完了すると、Virlockは生成されたファイルを書き込みます。このファイルには、ウイルスの暗号化された本体と元のファイルデータが含まれています。 これを行うには、感染した元のファイルが上書きされます。 感染したファイルが実行可能なPEファイルではなかった場合、新しい.exe拡張子がその名前と既存の拡張子に追加されます。

おわりに

LiveGridテレメトリーシステムは、少数のユーザーがVirlockに感染していることを示しています。 それらの数は、 TorrentLockerまたは他の同様のランサムウェアに感染したユーザーの数とは比較できません。 ただし、指定されたビットコインアカウントで行われたトランザクションの分析は、一部の被害者が既に攻撃者に身代金を支払ったことを示しています。