CrowdStrikeは、FBIの結論が自身の調査結果と一致すると言います。 ソニーのマルウェアは、2006年までの攻撃でサイレントチョリマ(北朝鮮の俳優)と一致します

-ニコールペルロート(@nicoleperlroth) 2014年12月19日 ソニーから盗まれた映画やその他の情報、特に会社の従業員のデータは、パブリックドメインに掲載されました。 ただし、同社はこれらのリソースの多くを取り除くために迅速な措置を講じました。 情報を含む一部のアーカイブでは、 クレブソンセキュリティを自由に使用できました 。

サイバー攻撃で使用されるマルウェアは、コンピューターのハードドライブデータの完全な破壊に特化しており、機能がWiper / Shamoonと呼ばれる悪意のあるソフトウェアに似ています。 昨年、ワイパーは韓国の組織に対するサイバー攻撃に使用されました。

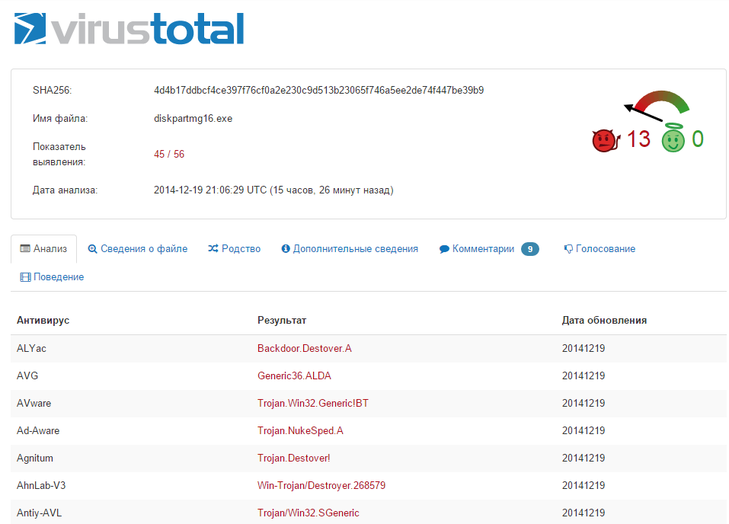

図 VirusTotalの実行可能なマルウェアファイルの1つは、高い検出率を持っています。

FBIレポートから。

私たちの調査の結果、および他の米国政府の部門や機関との緊密な協力の結果、FBIは北朝鮮政府がこれらの行動に責任があると結論付けるのに十分な情報を手に入れました。 機密性の高いソースと方法を保護する必要があるため、この情報のすべてを共有することはできませんが、結論の一部は次のことに基づいています。

- この攻撃で使用されたデータ削除マルウェアの技術分析は、FBIが以前に開発した北朝鮮の攻撃者を知っている他のマルウェアへのリンクを明らかにしました。 たとえば、特定のコード行、暗号化アルゴリズム、データ削除方法、および侵害されたネットワークに類似点がありました。

- FBIはまた、この攻撃で使用されたインフラストラクチャと、米国政府が以前に北朝鮮に直接リンクしていた他の悪意のあるサイバー活動との間の著しい重複を観察しました。 たとえば、FBIは、既知の北朝鮮のインフラストラクチャに関連付けられたいくつかのインターネットプロトコル(IP)アドレスが、この攻撃で使用されるデータ削除マルウェアにハードコードされたIPアドレスと通信することを発見しました。

- それとは別に、SPE攻撃で使用されるツールは、北朝鮮が実施した昨年3月の韓国の銀行やメディアに対するサイバー攻撃と類似しています。

米国政府機関と協力して実施された[ この事件の ]調査の結果、FBIは北朝鮮政府がこれらの行動[ サイバー攻撃 ]に責任があると結論付けるのに十分な情報を持っています。 これまでのところ、情報源を保護する必要があるため、この調査に関する完全な情報を公開することはできませんが、調査結果は次の情報に基づいています。

- この攻撃でハードドライブデータを破壊するために使用されたマルウェアの技術分析は、FBIによると、北朝鮮の個人によって開発された他のマルウェアとの類似性を示しています。

- FBIはまた、このサイバー攻撃で使用された攻撃インフラストラクチャと、米国政府機関に対するサイバー攻撃に使用され、北朝鮮が所有する他のインフラストラクチャとの間に重要な類似性を発見しました。 たとえば、FBIは、北朝鮮のインフラストラクチャに属する一部のIPアドレスが、悪意のあるコード[ Destover ]にハードコーディングされたIPアドレスを持つコンピューターと対話することを発見しました。

- ソニーへの攻撃で使用されたソフトウェアツールは、昨年3月に韓国の銀行やメディアリソースへのサイバー攻撃で使用された他のツールと類似しています。 これらの攻撃は北朝鮮から行われました。

いくつかの追加情報はkrebsonsecurityレポートにあります。