SSL3プロトコルの重大な脆弱性(CVE-2014-3566)が公開されてから1週間以上が経過しました。 TOP 20の銀行がこのニュースにどのように反応したかを見てみましょう。

HTTPSのテストには、素晴らしいツールwww.ssllabs.comを使用します

大きくて緑色の何かから始めましょう。

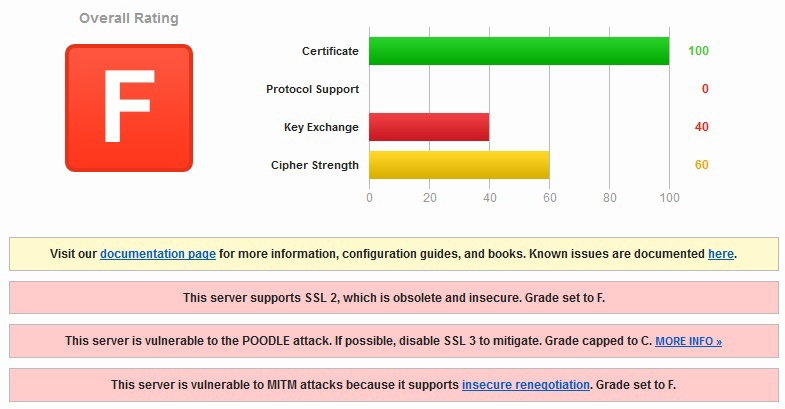

最初の結果はすぐに明らかになります:

このサーバーは、POODLE攻撃に対して脆弱です。 可能であれば、SSL 3を無効にして軽減します。 Cを上限とするグレード

このサーバーは、安全でない再ネゴシエーションをサポートしているため、MITM攻撃に対して脆弱です。 Fに設定されたグレード

コメントは不要です(ただし、公平のため、2014年10月22日の評価はCでした。

まあ、まあ、誰かを見てみましょう、たとえば、3文字と2つの数字の青:

このサーバーは、POODLE攻撃に対して脆弱です。 可能であれば、SSL 3を無効にして軽減します。 Cを上限とするグレード

これ以上繰り返す必要はないと思います。20の銀行に関する統計情報を提供します。

3つの銀行でSSL3が無効になり、2つの銀行で部分的に無効になります(物理学者が無効、法人が有効)。

15の銀行では、SSL3は無効になっていません。

少なくとも2つのクライアントバンクはSSL3を介してのみ機能します。

4つの銀行の安全性評価はFです。

そして、いわば、Epic F.