Greatfire.orgの研究者は、当局がiMessageメッセージ、連絡先、写真などの機密ユーザー情報を受け取るMiTM攻撃の証拠を投稿しました 。

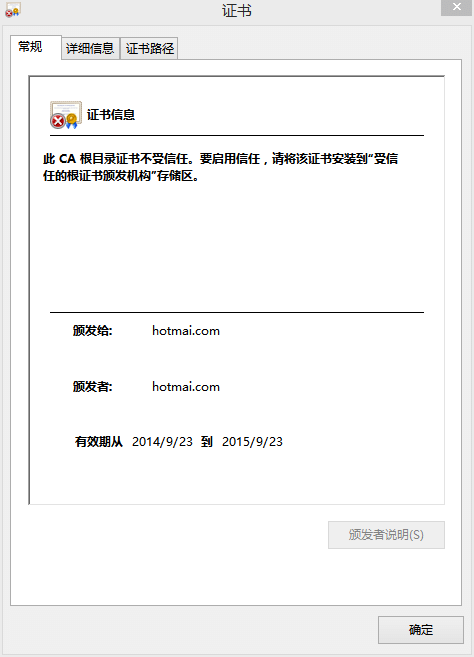

攻撃は偽のデジタル証明書を使用して実行されます。ユーザーが不注意で警告を無視すると、iCloudへの接続は中国政府のキーで暗号化されます。

https://www.icloud.comに接続しようとすると、証明書の警告が間違っている

中国のMiTMプロキシを介してiCloudを操作する

偽の証明書は、IPアドレス23.59.94.46に接続しようとした場合にのみ提供されます。 つまり、iCloud DNSは他のIPアドレスを返すことができるため、すべての中国人ユーザーが苦しむわけではありません。

MITMを使用したWirecapture : www.cloudshark.org/captures/03a6b0593436

攻撃で使用された自己署名証明書: http : //www.mediafire.com/download/ampbnqncc277krv/fakeicloudcert.zip

接続ログ: http : //pastebin.com/tN7kbDV3

Traceroute: http : //pastebin.com/8Y6ZwfzG

Hotmail MITM

Wirecap: https ://www.cloudshark.org/captures/6011389a8ea3

TCP Traceroute: https : //twitter.com/siyanmao/status/518963824481681408