この脆弱性は、Linuxシステムの基本的なコンポーネントの1つであるbashシェルに存在します。 エクスポートされた機能を処理するメカニズムにより、攻撃者がシステムの環境変数に影響を与えることができる場合、オペレーティングシステムの任意のコマンドをリモートで実行できます。 同様の状況は、CGIインターフェース(mod_cgiまたはmod_cgidを使用するApacheサーバーなど)を使用している場合、Webアプリケーションでよく発生します。 一般的なPHPおよびPythonオンライン開発テクノロジーは、それぞれsystem / execまたはos.system / os.popen呼び出しを使用する場合にも脆弱です。

脆弱なアプリケーションの例は、一般的なcPanelホスティングコントロールパネルです。 GitやSubversionなどのシステムに実装されているOpenSSHのForceCommandの制限付きアクセスメカニズムの使用に関連する他の操作方法があります。

多くのセキュリティ研究者、特に@ErrataRobが脆弱なサーバーを探してグローバルネットワークを既に積極的にスキャンしているという情報があります。

Positive Technologiesの専門家は、すべてのパブリックGNU / Linuxサーバーにセキュリティアップデートを緊急にインストールすることを推奨しています。 危険なのは、リモートサーバーと産業用システムです。 多くの場合、シェル技術を広範囲に使用して開発され、同時に更新されることはほとんどありません。 新しい脆弱性を使用したハッキングのその他の潜在的な候補は、アクセスポイント、ルーター、組み込みデバイス、プリンター、および一般にモノのインターネットに接続されているすべてのデバイスです。

さらに、Androidを実行しているスマートフォンやタブレットなどのユーザーデバイスに対して潜在的な攻撃を行うこともできます。攻撃者が制御するワイヤレスアクセスポイントに接続するだけです。 カフェ、地下鉄、空港など、Wi-Fiを積極的に使用する混雑した場所では、このような攻撃が最も危険です。

「この脆弱性は、完全に「合法的な」シェルメカニズムを使用し、* nixコミュニティでオペレーティングシステムコマンドが広く使用されているため、注目に値します。 残念ながら、企業ネットワークとホームシステムの両方で使用される多くの組み込みデバイスは、ShellShock攻撃に対して潜在的に脆弱です。 さらに悪いことに、そのようなデバイス上のシステムはめったに更新されず、OSやシステムコンポーネントの古いバージョンが含まれていることがよくあります。 LinuxおよびMac OS Xを実行しているスマートフォン、タブレット、ラップトップのユーザーは、セキュリティ更新プログラムをインストールする前に、なじみのないワイヤレスアクセスポイントに接続することは推奨されません。

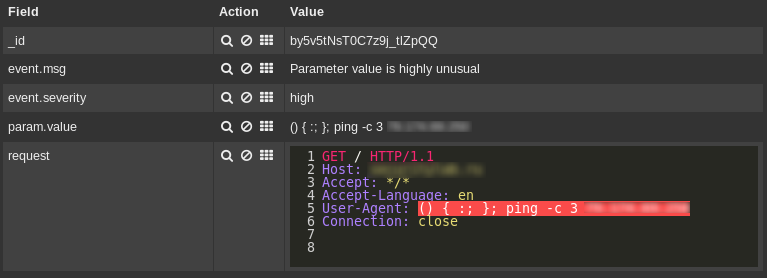

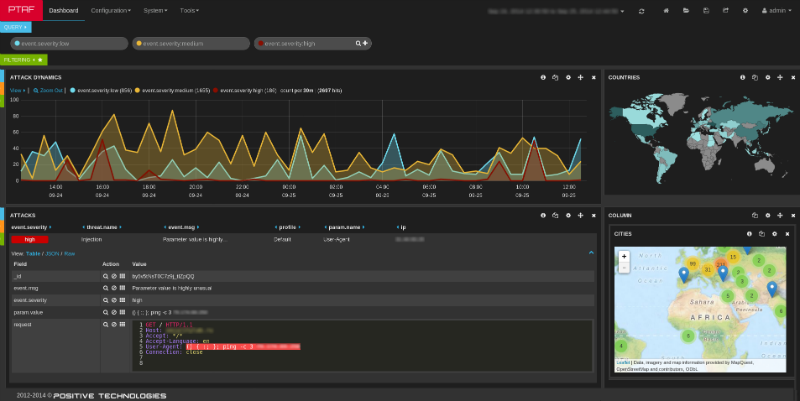

Positive Technologies Application Firewallに組み込まれているアプリケーション保護メカニズムは、基本構成であっても、ShellShock攻撃を検出してブロックできます。 Advanced Border Controlサービスのお客様は、特定された欠点の迅速な通知を受け取ります。

脆弱性の詳細: www.securitylab.ru/vulnerability/458762.php