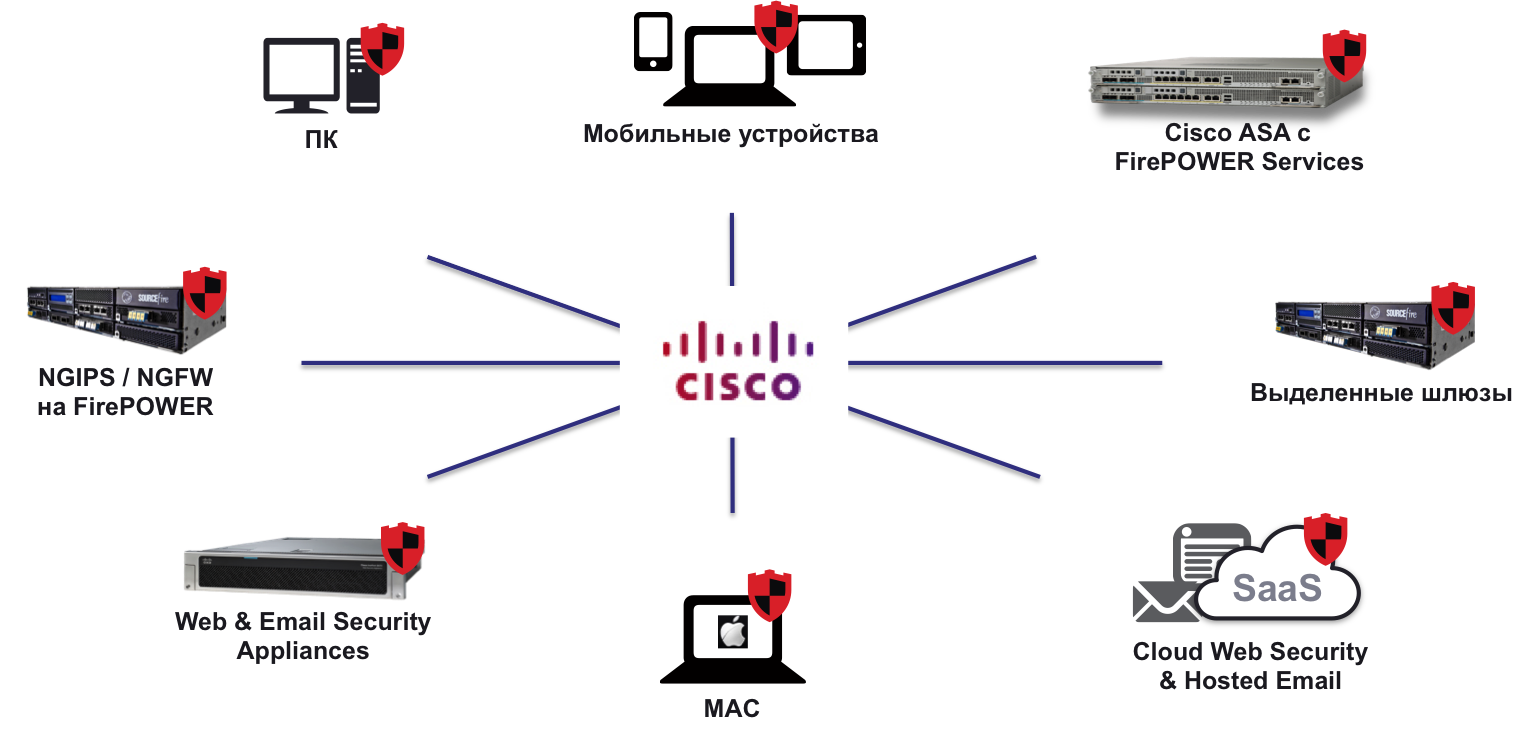

これは最初の共同製品ではないことに注意してください。 Sourcefireの買収からわずか6か月後の春に、Advanced Malware Protection(AMP)マルウェア検出およびリフレクションシステムをCisco Web Security(物理、仮想、クラウドソリューション)インターネットアクセス制御および保護ツールと電子保護に統合しましたCisco Email Securityメール(物理、仮想、クラウドソリューション)。これにより、ネットワークレベルまたはエンドポイントレベルだけでなく、アプリケーションレベルでも悪意のあるコードを検出するためのプラットフォームを拡張します。

数か月後の9月16日、次の統合結果を発表しました 。CiscoASAセキュリティプラットフォームには、次の機能を追加できました。

- 制御アプリケーション( 次世代ファイアウォール機能)

- 攻撃を検出して撃退する( 次世代IPS機能)

- インターネットアクセスの制御( URLフィルタリング機能)

- 悪意のあるコードを検出して無力化します( 高度なマルウェア保護機能)。

Cisco ASA 5500-Xの既存のものに加えて、次のすべてがあります。

- 従来のファイアウォール(ステートフルファイアウォール機能)

- セキュリティポリシーをIPアドレスではなくユーザー名にバインドするActive Directory統合(Identity Firewall機能)

- オフィス間VPNサブシステム(サイト間またはIPSec VPN)

- 安全なリモートアクセスサブシステム(リモートアクセスまたはSSL VPN機能)

- クラスタリングサブシステムと高可用性。

特徴的な機能

新しいシスコソリューションの基盤となるNGFW 、 NGIPS 、およびAMPについてはすでに説明しました(これらのソリューションの説明はロシア語およびWebサイトから入手できます )。 しかし、私はその主要な機能を思い出したいと思います。

まず、FirePOWERを備えたCisco ASAには、セキュリティイベント相関が組み込まれています。 ネイティブのCisco Intrusion Prevention Tools(Cisco IPS)に精通している人は、侵入に複数の侵入方法を使用するマルチベクトル脅威を検出できるMeta Event Generatorやローカル相関メカニズムなどのメカニズムがあることを覚えています。 このような各方法は、個々に関心がなく、優先度が最も低いイベントによって特徴付けられます。 ただし、集合的に、これらのイベントは深刻な標的型の脅威を意味します。 以前は、このようなマルチベクトルの脅威を検出するために、外部の相関およびイベント管理システム(SIEM)が必要でしたが、これは(コストの面でも実装の面でも)コストがかかりすぎます。 Cisco IPS、およびFirePOWERを搭載したCisco ASAには、この機能が組み込まれています。これにより、SIEMでの分析後ではなく、目標に到達するまで攻撃を検出および防止できます。 新しいソリューションの違いは、Sourcefireテクノロジーがより多くの情報とデータソースを相関に使用することです。

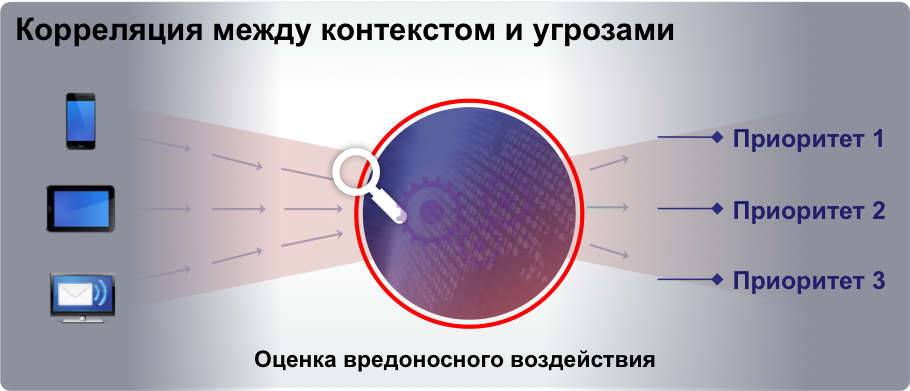

FirePOWERを搭載したCisco ASAの2番目の興味深い機能は、攻撃されたノードの重要度に基づく脅威の優先順位付けです。 言い換えれば、重要なイベントを重要でないイベントから分離するために攻撃のコンテキストを使用し、脅威を撃退するセキュリティスペシャリストの努力に優先順位を付けることができます。 Cisco IPSにはリスク評価と呼ばれる同様のメカニズムがあり、ビジネスの観点から各脅威を評価できます。 FirePOWERを搭載したCisco ASAでは、優先順位付けがさらに強化され、可能な限り自動化されています。

ところで、自動化は、FirePOWERテクノロジーを備えたSourcefireおよびCisco ASAのもう1つのハイライトです。 セキュリティポリシーのシグネチャとルールの設定を自動化することに加えて(これは、ネットワークおよびアプリケーショントラフィックの分析と、ネットワークで使用されるノード、デバイス、プロトコル、アプリケーション、オペレーティングシステムなどの認識に基づいて行われます)、変化する状況に応じてポリシー自体を動的に適合させることができますネットワーク-新しいサービス、ノード、ユーザー、そしてもちろん脅威の出現。

相関関係のトピックを続けると、侵害の兆候(インジケータ)の使用としてFirePOWERを備えたCisco ASAの可能性に言及することはできません。ネットワーク。 たとえば、IPSによって検出されたネットワークスキャンは、NGFWファイアウォールによって定義されたボットネットコマンドサーバーと対話し、AMP悪意のあるコードリフレクションシステムエージェントによって識別された悪意のあるコードを実行するという事実と「組み合わせる」ことができます。 これらの3つの異なるイベントは、攻撃が企業に対して準備されていること、または企業のネットワークが標的の脅威によって既に侵害されていることを示すインジケータ(侵害の指標、IOC)として機能します。

最後に、重要な最後ではないリストの最後は、レトロスペクティブセキュリティ機能です。これにより、境界保護の回避、3G / 4Gモデムまたはアクセスポイントの不正なインストール、感染したフラッシュドライブなどの接続により発生したネットワークノードの侵害の事実を追跡できます理由。 事後分析を使用して、組織に侵入したマルウェアの事実を検出し、感染したノードをすばやく監視およびローカライズし、悪意のあるコードの流通チェーンを追跡し、侵害の理由(Acrobat ReaderまたはFirefoxの脆弱性など)を分析できます。

これらの機能はすべて、Sourcefireとの統合後にシスコのセキュリティソリューションを支えた概念を反映しています。 この概念には、ライフサイクルのすべての段階での脅威との戦いが含まれます。

- それらがネットワークの境界に現れる前に、ファイアウォールとURLフィルタリングの機能がこの問題を解決します。

- 攻撃の過程で-このタスクは、侵入防止およびマルウェア対策サブシステムによって解決されます。

- ネットワークに入った後、遡及分析、相関、および妥協の兆候と連携する機能がこの問題を解決します。

示された3層の概念「BEFORE-TIME-AFTER」は、Cisco Cyber Threat Defense、Cisco ISE、Cisco ESA / WSA、Sourcefire NGIPS / NGFW / AMPなどのすべてのソリューションに実装されています。 FirePOWERを搭載したCisco ASAは、この伝統を継承しています。

性能

FirePOWER機能を備えた新しいCisco ASAは、Cisco ASA 5500-Xラインアップ全体で動作するため、Cisco ASA 5512-XからCisco ASA 5585-Xまで(すべての中間のもの-5515、5525、5545、5555を含む)、問題は論理的です、このソリューションのパフォーマンスはどうですか? モデル自体と使用される機能(NGFW、NGIPS、AMP-さまざまな組み合わせ)の2つのパラメーターに依存することに注意してください。 最小パフォーマンスは100 Mb / s(Cisco ASA 5512-Xの場合)、最大パフォーマンスは15 GB / s(Cisco ASA 5585-Xの場合)です。 より多くのパフォーマンスが必要な場合は、NGIPSモードでは最大60ギガビット/秒、NGFWモードでは最大120ギガビット/秒の速度で動作するSourcefire 8300物理デバイスに専念することをお勧めします。

FirePOWERを使用したASAの管理

論理的な質問は、FirePOWERを搭載したCisco ASAをどのように管理するかです。 現在、これに必要なソリューションは、ASDM(単一デバイスの管理用)またはCSM(複数デバイスの集中管理用)およびFireSIGHT Managerの2つだけです。 ASDM / CSMを使用すると、従来のCisco ASA ITU、VPNサブシステムの機能を管理したり、セキュリティプラットフォームのネットワーク機能(クラスタリング、マルチコンテキスト、ルーティングなど)を構成したりできます。

先に説明したFireSIGHTは、NGFW、NGIPS、URLフィルタリング、AMPなど、新しく取得したすべての機能を管理します。 近い将来、1つのCisco ASAの両方のコンソールとFirePOWER管理ソリューションの統合が計画されています。

まとめとして

ソリューション自体はすでに注文および使用可能です。 同時に、Cisco ASAの既存のユーザーの場合、必要な新機能(NGFW、NGIPS、AMP-任意の組み合わせ)のライセンスをアクティブ化するだけで十分です。 物理デバイスの配信を待つ必要はありません(古いCisco ASA 5585-Xのモジュールを除く-FirePOWERモジュールが搭載されています)。追加のインポート許可も必要ありません。 また、このソリューションのテストに特別な問題はありません。ネットワークにCisco ASA 5500-Xがあり、記載されているすべての機能をテストするためにシスコからテストキーを45日間要求するだけで十分です。 言い換えると、Cisco ASA 5500-Xで既に行われた投資を維持し、このプラットフォームを使用して保護機能を拡張できます。