* apkリソースからsolしげなく引き出された元の画像

[約。 apk-Android OSのアプリケーションインストールファイル拡張子]

エントリー

予想外に、日中に、古いSMSが私の古いSony Ericsson K320iに届きます。

こんにちは[スマイリー]写真https:// m ** o * an.ru / oujr / 380688086 * 6 *

送信者は、しばらく話をしていない人でした。 テストメッセージを見て、「Another spam」という言葉で電話を却下した後、私はさらに仕事に突入しました。

すべては問題ありませんが、数分後に2番目の電話(Samsung Galaxy Gio)に同様のメッセージが届きました。 送信者番号は同じでした。

2時間後、友人が電話をかけてアドバイスを求めました。 彼は上司から同様のSMSを受け取りました。 「リンクをたどらないでください。あなたは幸せになります」というフレーズで彼を安心させ、私は状況を理解する必要があると決めました。

手配

1.準備する

インターネットを表面的に検索したところ、SMSメッセージ内のリンクはapkファイルをダウンロードするためのアドレスにすぎないことがわかりました。 また、apkファイルはTrojan.SMSSendウイルスで、Android OSを実行しているモバイルデバイスに感染します。 この「マルウェア」の主なタスクは、デバイスを制御し、それを自分の目的に使用することです。発信呼び出しをブロックし、「あいさつ付き」メッセージを送信し、その他の小さなトリックを行います。

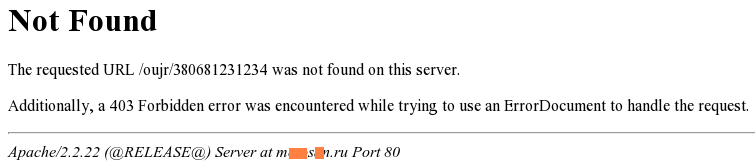

ブラウザからリンクをたどると、「403 Forbidden」という回答が無事に届きました。

明らかに、ブラウザによるフィルターがあることを意味します。 さて、彼らが言うように、「猫について」をチェックします。

考え直すことなく、「Samsung Galaxy Tab 2タブレットを科学の祭壇に置く」ことにしました。バックアップを作成した後、明確な良心を持って「一般リセット」ボタンをクリックしました。 念のため、SIMカードにお金がないと確信し、インストールを開始しました。

2.インストール

設定に移動し、メニュー項目「不明なデバイス」で、「Playストア以外のソースからのアプリケーションのインストールを許可する」ボックスのチェックを外します。

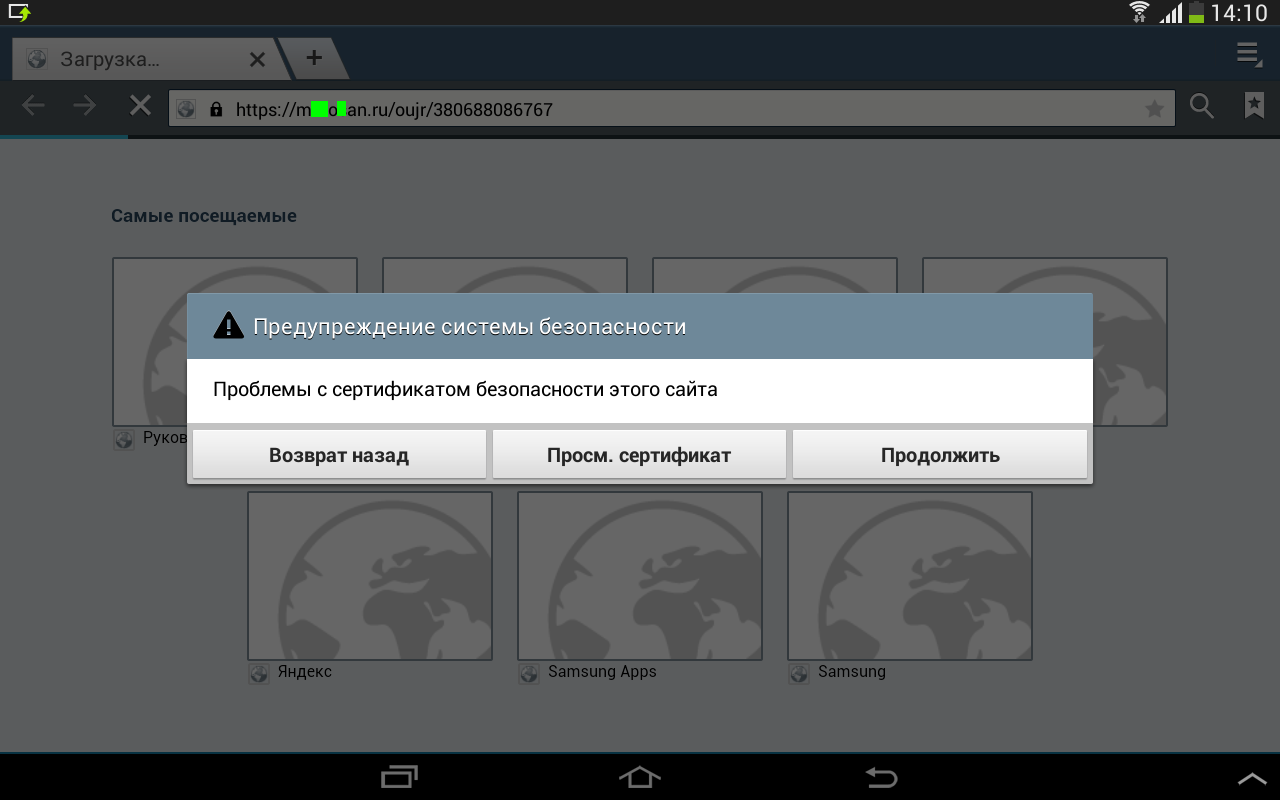

SMSメッセージからのリンクに続いて、次の性質のブラウザー警告を受け取りました。

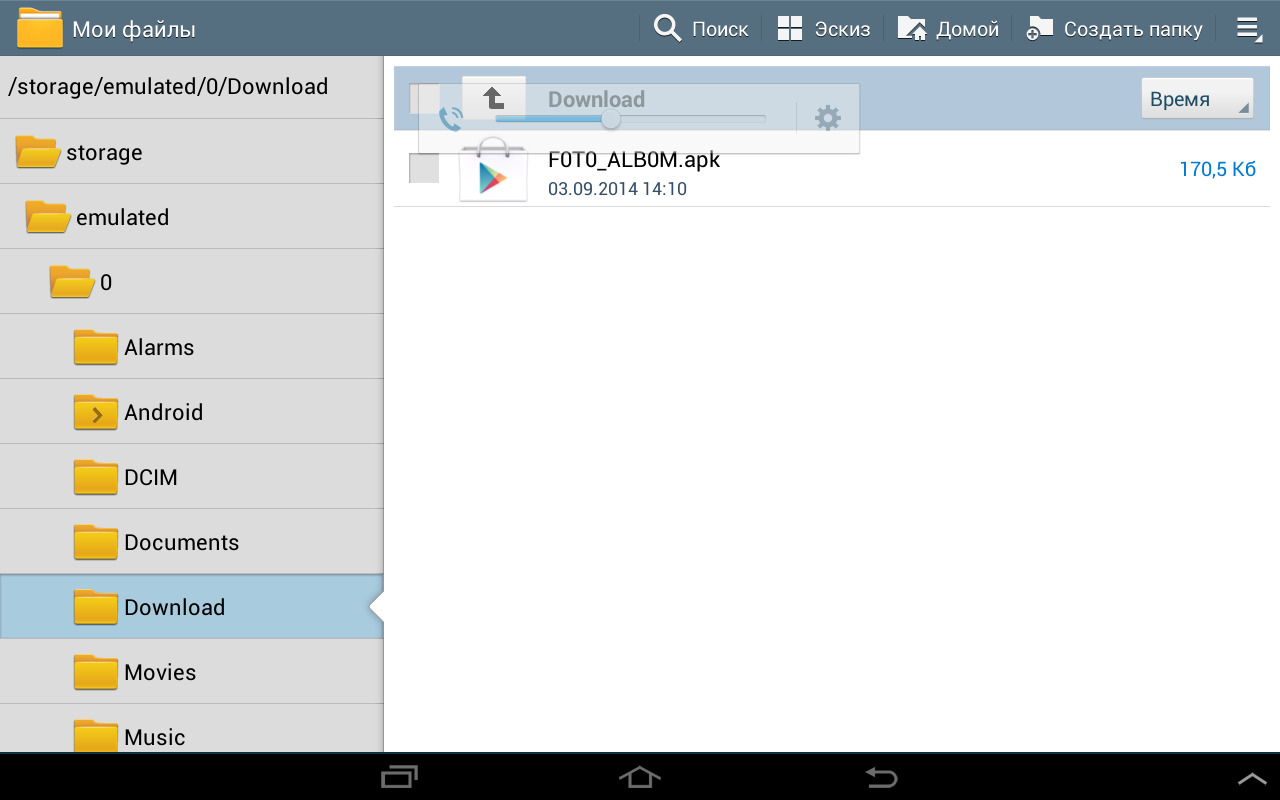

同意して、[続行]ボタンをクリックします。 アプリケーションF0T0_ALB0M.apkがダウンロードされました。

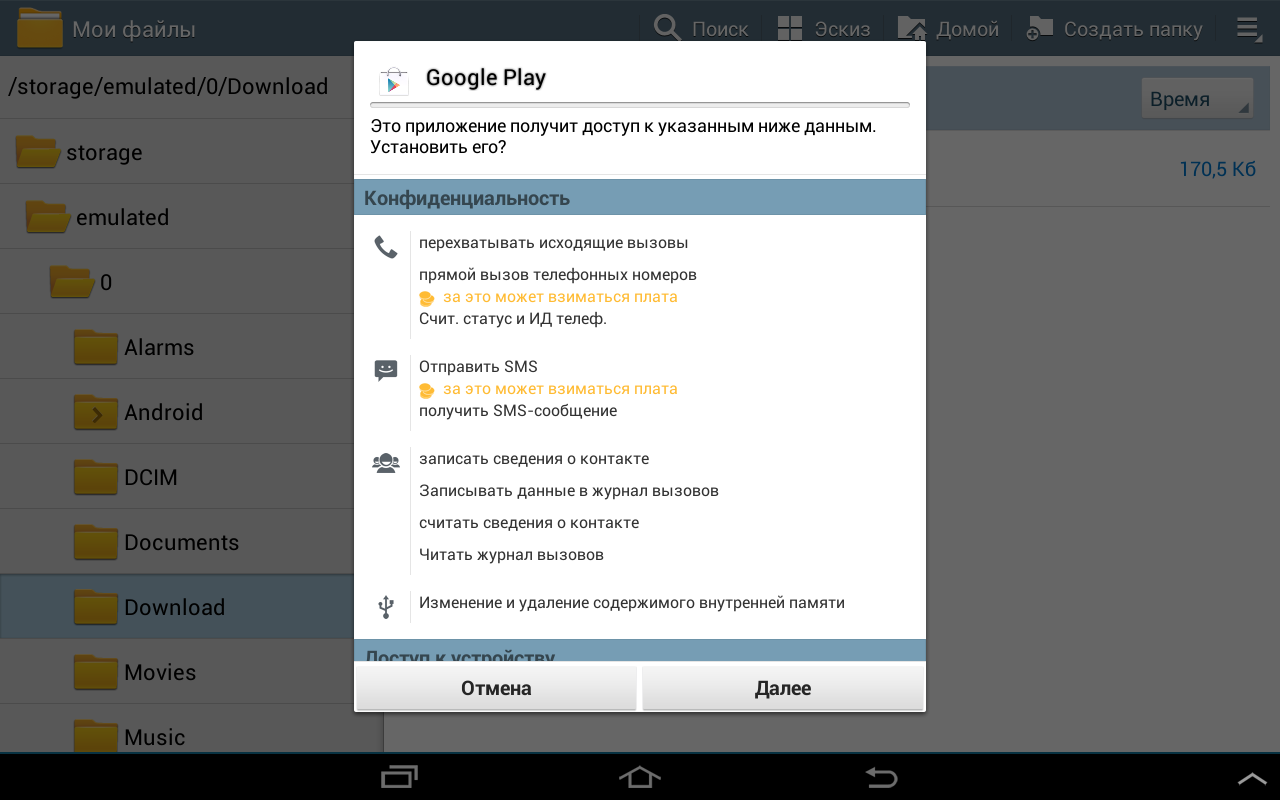

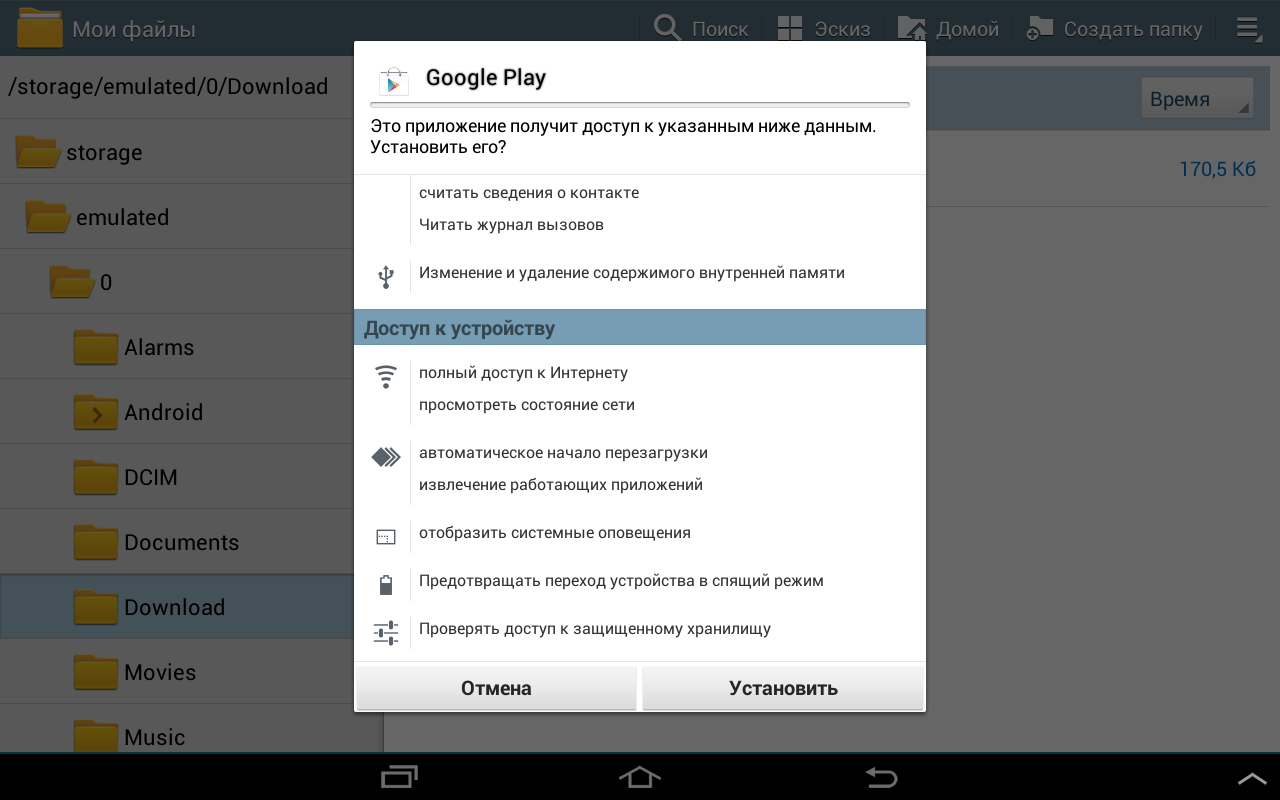

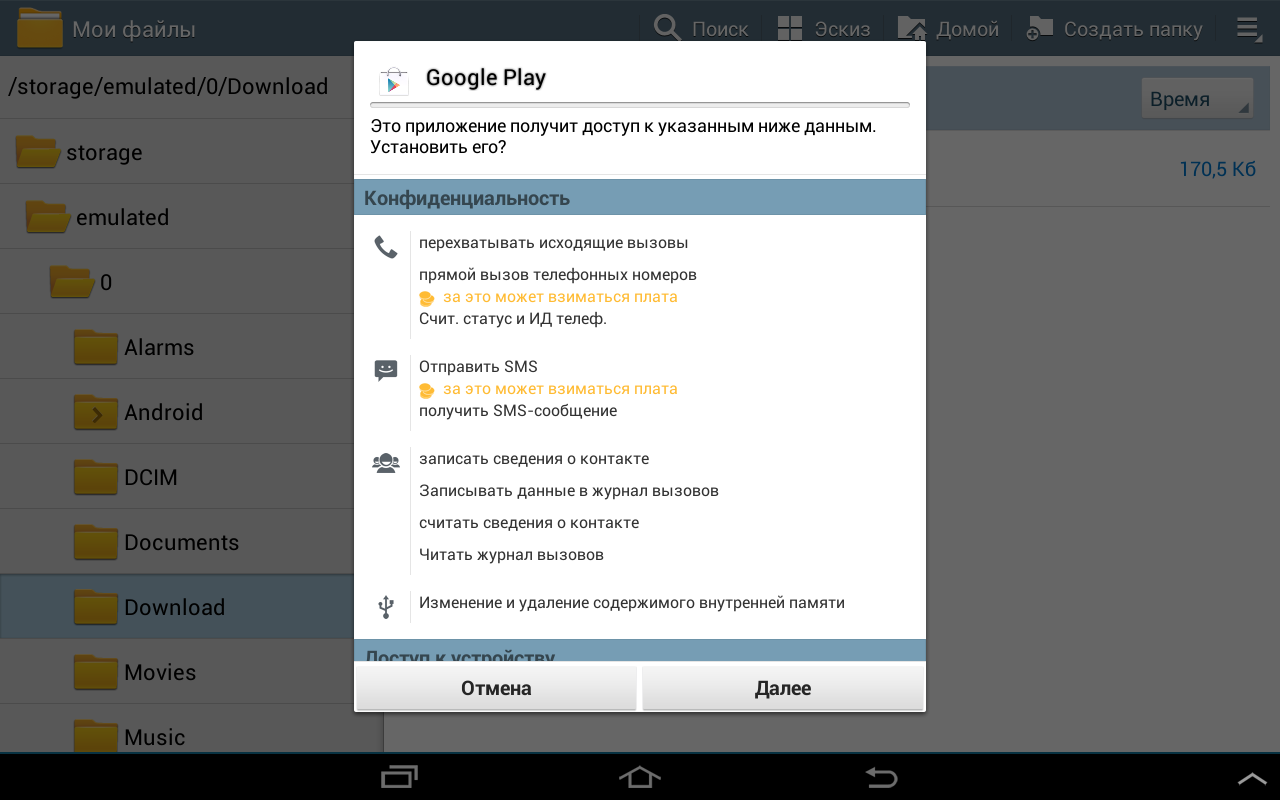

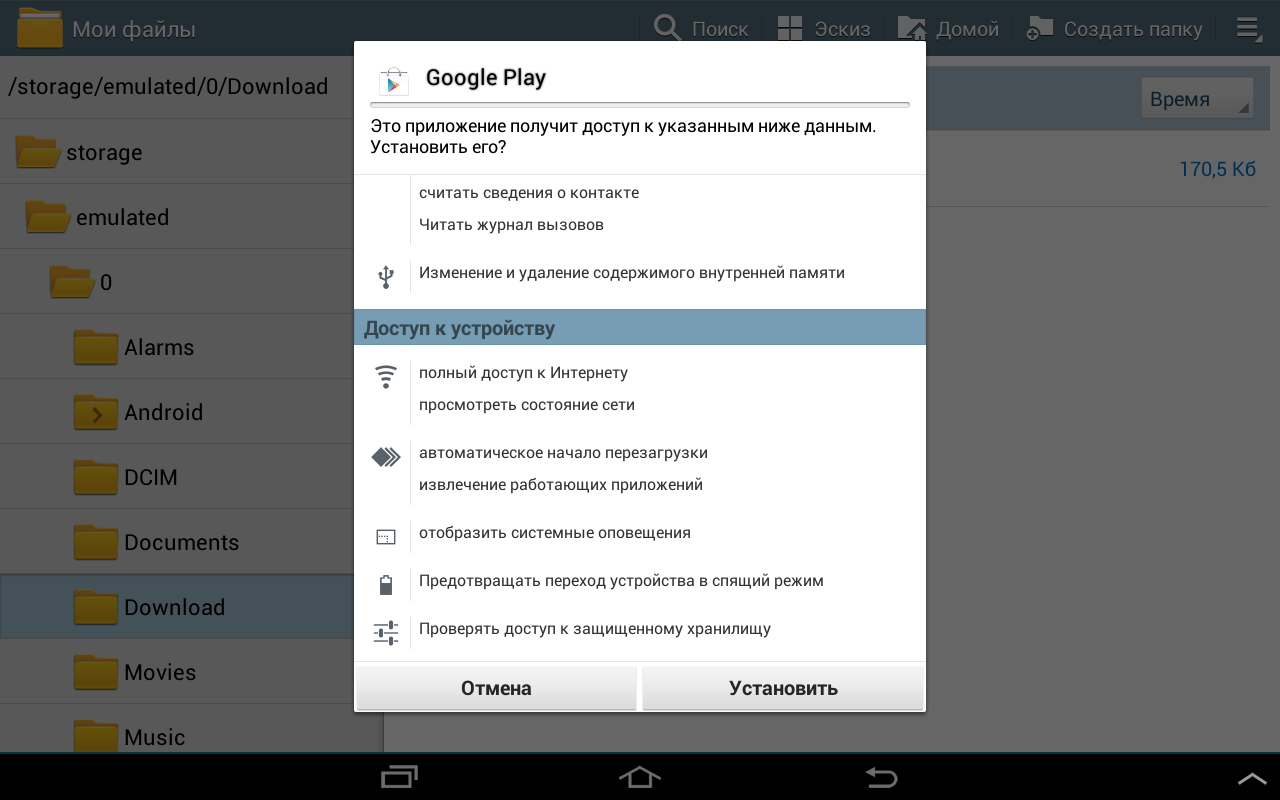

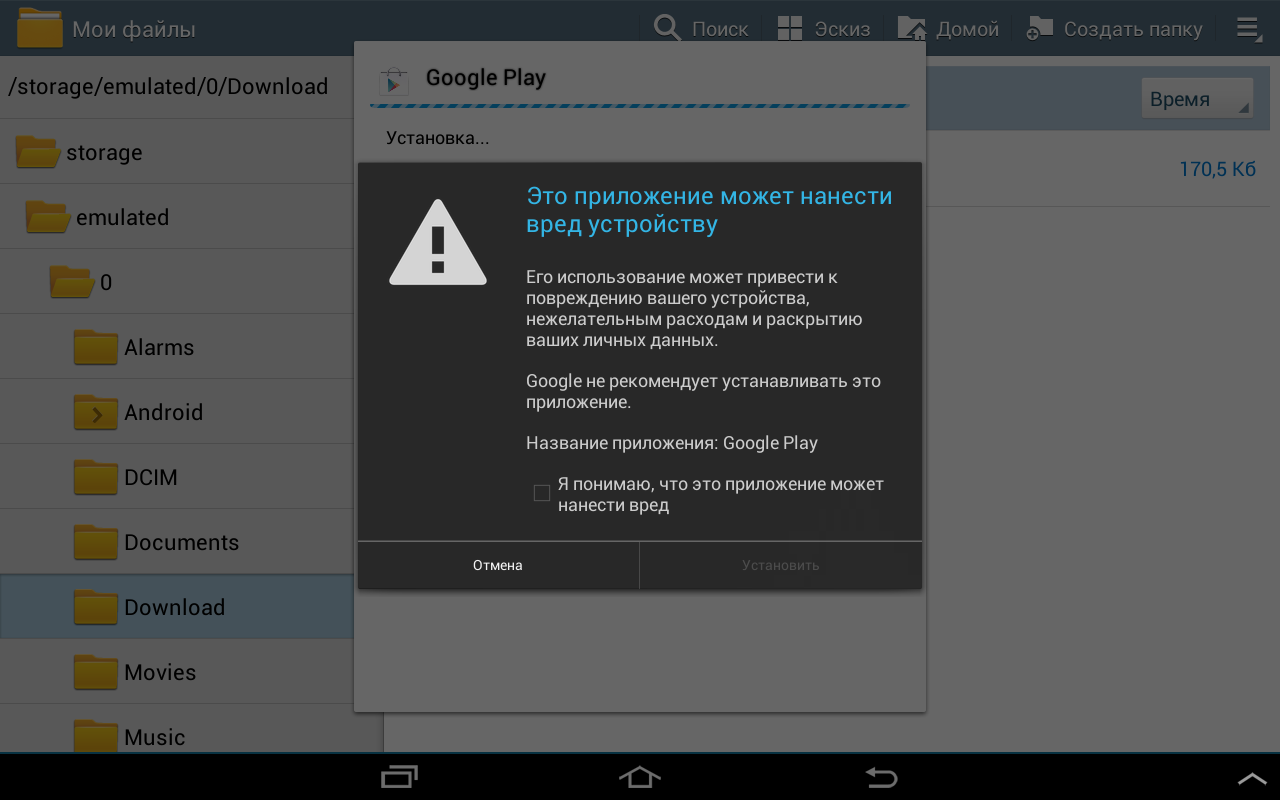

インストールします。 許可の数によって恐ろしい。 オペレーティングシステムは親切に警告します:

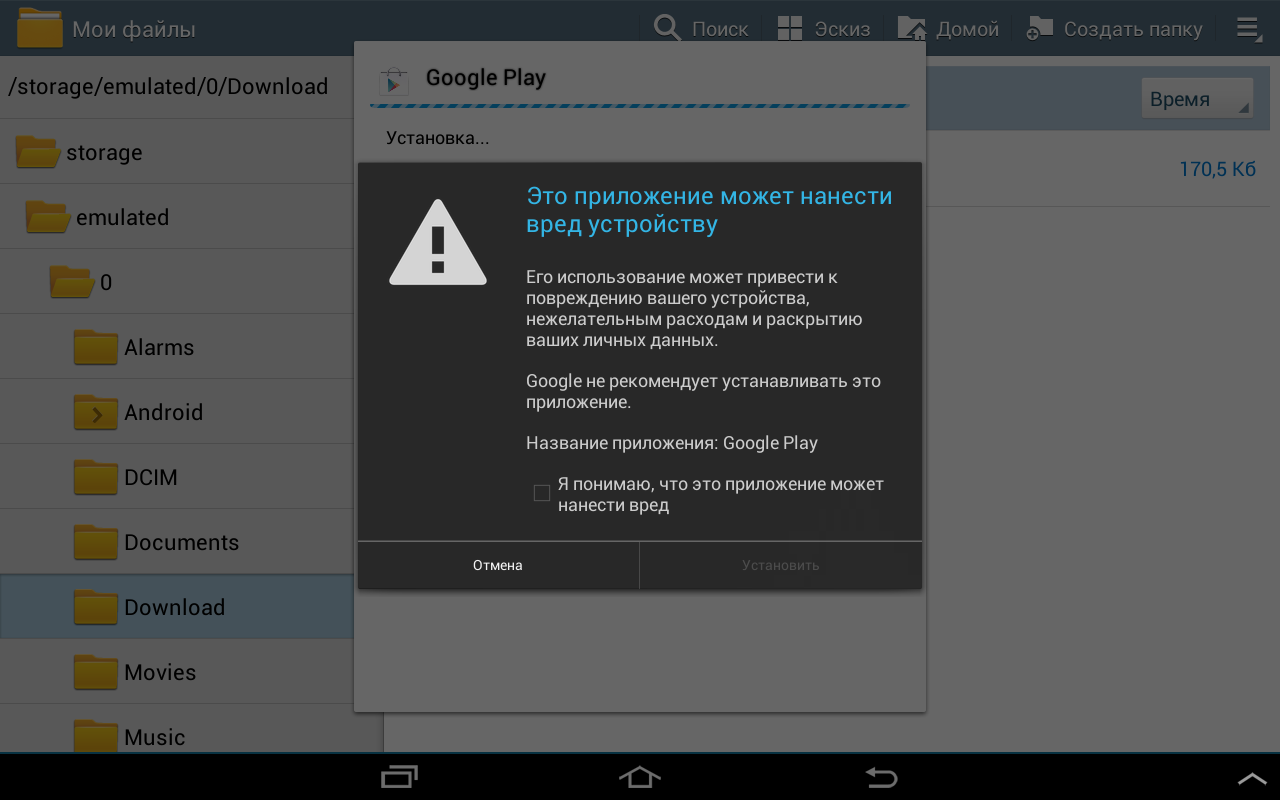

このアプリケーションはデバイスに損害を与える可能性があります。しかし、私は簡単な方法を探していません。したがって、「しぶしぶ」、「このアプリケーションは有害である可能性があることを理解しています」ボックスをチェックします

インストールプロセス

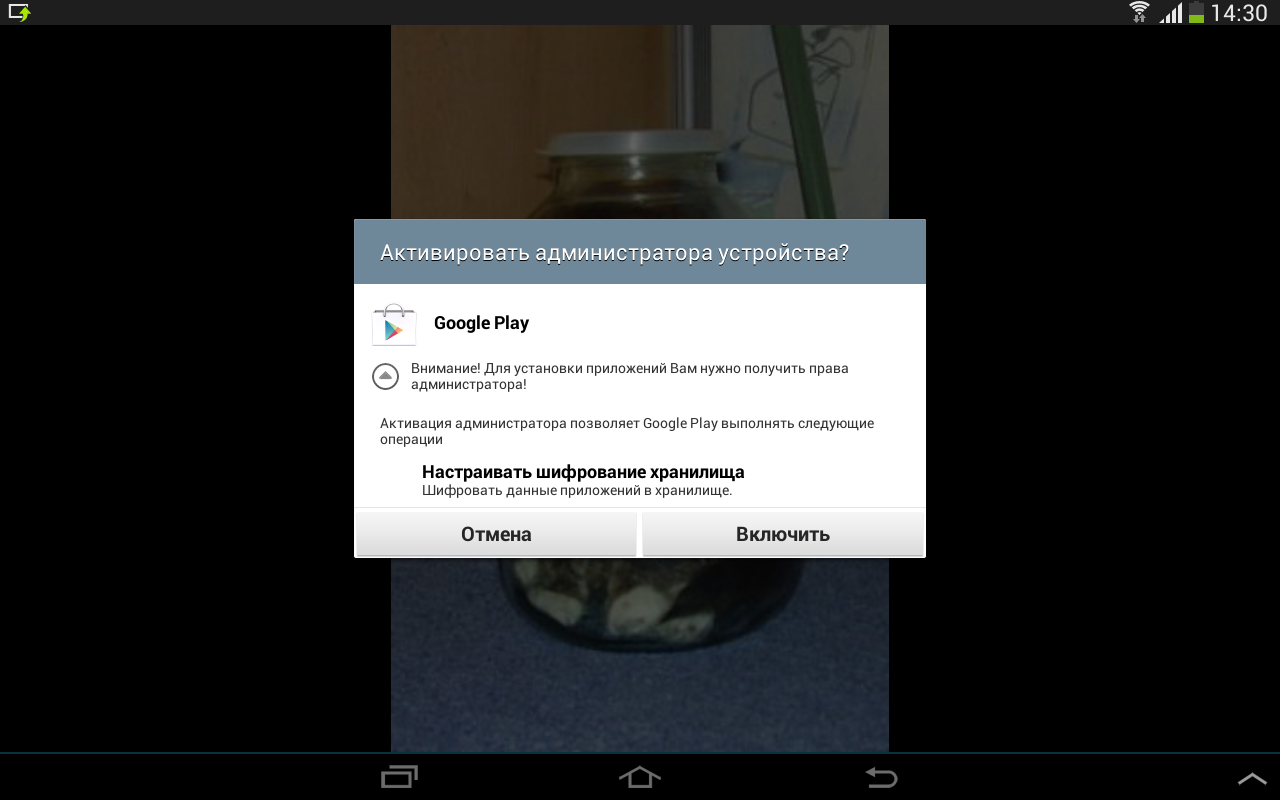

アプリケーションが管理者権限を要求するとき、これが最後のステップであることを理解しています。 [キャンセル]をクリックしますが、ダイアログが再び表示されます。 ええ、そうではありませんでした。最後に行き、[有効にする]をクリックします。

3.ウイルスアプリケーション

アプリケーション自体は、運命の子猫を含む1つのアクティビティ画像で構成されています。 おそらくこの方法で、開発者は冗談を言ったでしょう。

この時点で、少し進んで(セクション6を参照)、記事の理解を深めるためにAndroidManifest.xmlのコードを提供します。

AndroidManifest.xml

<?xml version="1.0" encoding="utf-8"?> <manifest android:versionCode="4" android:versionName="4.0" android:installLocation="internalOnly" package="com.android.systgec" xmlns:android="http://schemas.android.com/apk/res/android"> <uses-permission android:name="android.permission.ACCESS_NETWORK_STATE" /> <uses-permission android:name="android.permission.CALL_PHONE" /> <uses-permission android:name="android.permission.CALL_PRIVILEGED" /> <uses-permission android:name="android.permission.CHANGE_COMPONENT_ENABLED_STATE" /> <uses-permission android:name="android.permission.INTERNET" /> <uses-permission android:name="android.permission.READ_CONTACTS" /> <uses-permission android:name="android.permission.WRITE_CONTACTS" /> <uses-permission android:name="android.permission.READ_PHONE_STATE" /> <uses-permission android:name="android.permission.PROCESS_OUTGOING_CALLS" /> <uses-permission android:name="android.permission.MODIFY_PHONE_STATE" /> <uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED" /> <uses-permission android:name="android.permission.RECEIVE_SMS" /> <uses-permission android:name="android.permission.SEND_SMS" /> <uses-permission android:name="android.permission.WAKE_LOCK" /> <uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE" /> <uses-permission android:name="android.permission.SYSTEM_ALERT_WINDOW" /> <uses-permission android:name="android.permission.GET_TASKS" /> <application android:label="@string/app_name" android:icon="@drawable/icon" android:manageSpaceActivity=".ClearActivity" android:allowClearUserData="false" android:allowBackup="true"> <activity android:label="@string/app_name" android:name=".AppActivity"> <intent-filter> <action android:name="android.intent.action.MAIN" /> <category android:name="android.intent.category.LAUNCHER" /> </intent-filter> </activity> <activity android:name=".ClearActivity" /> <receiver android:name=".SmsReceiver"> <intent-filter android:priority="1000"> <action android:name="android.provider.Telephony.SMS_RECEIVED" /> </intent-filter> </receiver> <receiver android:name=".OnBootReceiver"> <intent-filter> <action android:name="android.intent.action.BOOT_COMPLETED" /> <action android:name="android.intent.action.QUICKBOOT_POWERON" /> <action android:name="android.intent.action.USER_PRESENT" /> </intent-filter> </receiver> <receiver android:name=".IncomingCallReceiver"> <intent-filter android:priority="1000"> <action android:name="android.intent.action.PHONE_STATE" /> </intent-filter> </receiver> <receiver android:name=".OutCallReceiver"> <intent-filter android:priority="1000"> <action android:name="android.intent.action.NEW_OUTGOING_CALL" /> </intent-filter> </receiver> <receiver android:name=".NetworkReceiver"> <intent-filter> <action android:name="android.net.conn.CONNECTIVITY_CHANGE" /> <action android:name="android.net.wifi.WIFI_STATE_CHANGED" /> </intent-filter> </receiver> <receiver android:name=".AdminReceiver" android:permission="android.permission.BIND_DEVICE_ADMIN"> <meta-data android:name="android.app.device_admin" android:resource="@xml/policies" /> <intent-filter> <action android:name="android.app.action.ACTION_DEVICE_ADMIN_DISABLED" /> <action android:name="android.app.action.ACTION_DEVICE_ADMIN_DISABLE_REQUESTED" /> <action android:name="android.app.action.DEVICE_ADMIN_ENABLED" /> </intent-filter> </receiver> <receiver android:name=".ServiceController" /> <service android:name=".SystemService" android:enabled="true" /> <service android:name=".DelService" android:enabled="true" /> </application> </manifest>

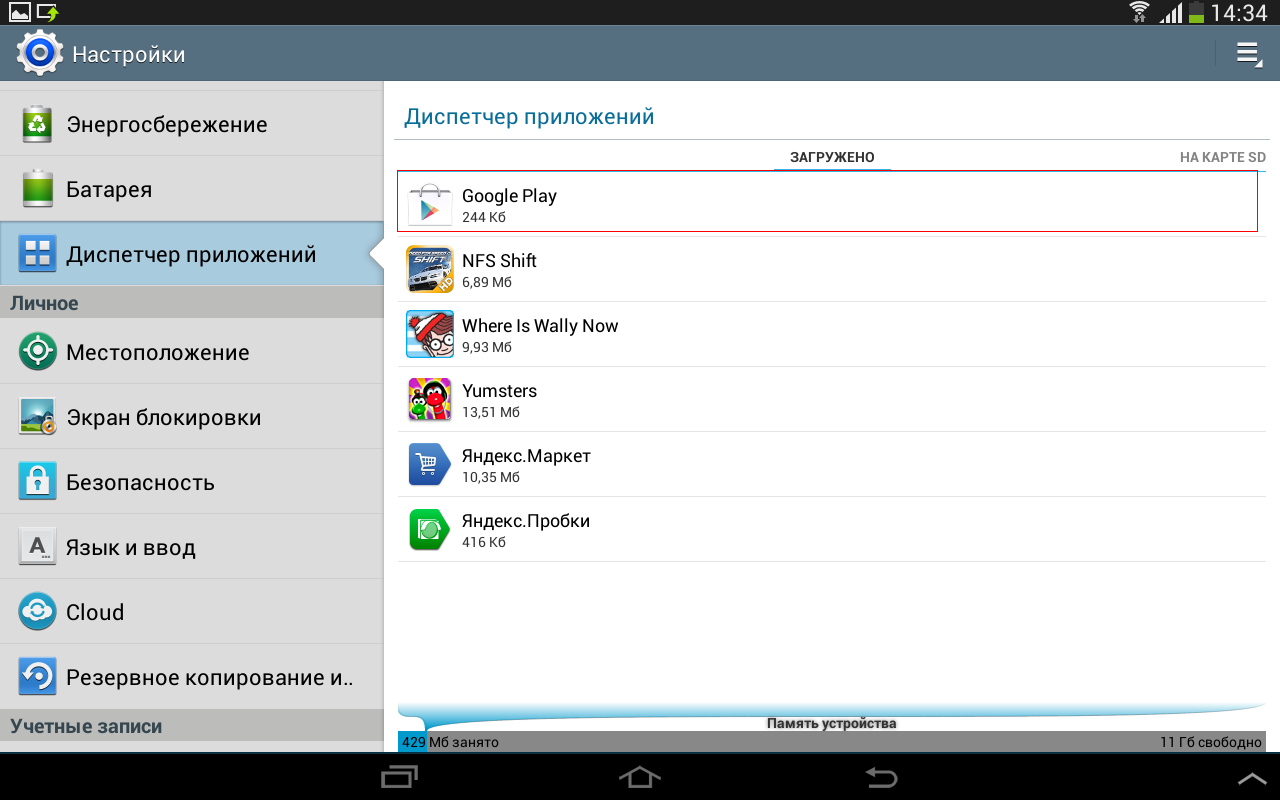

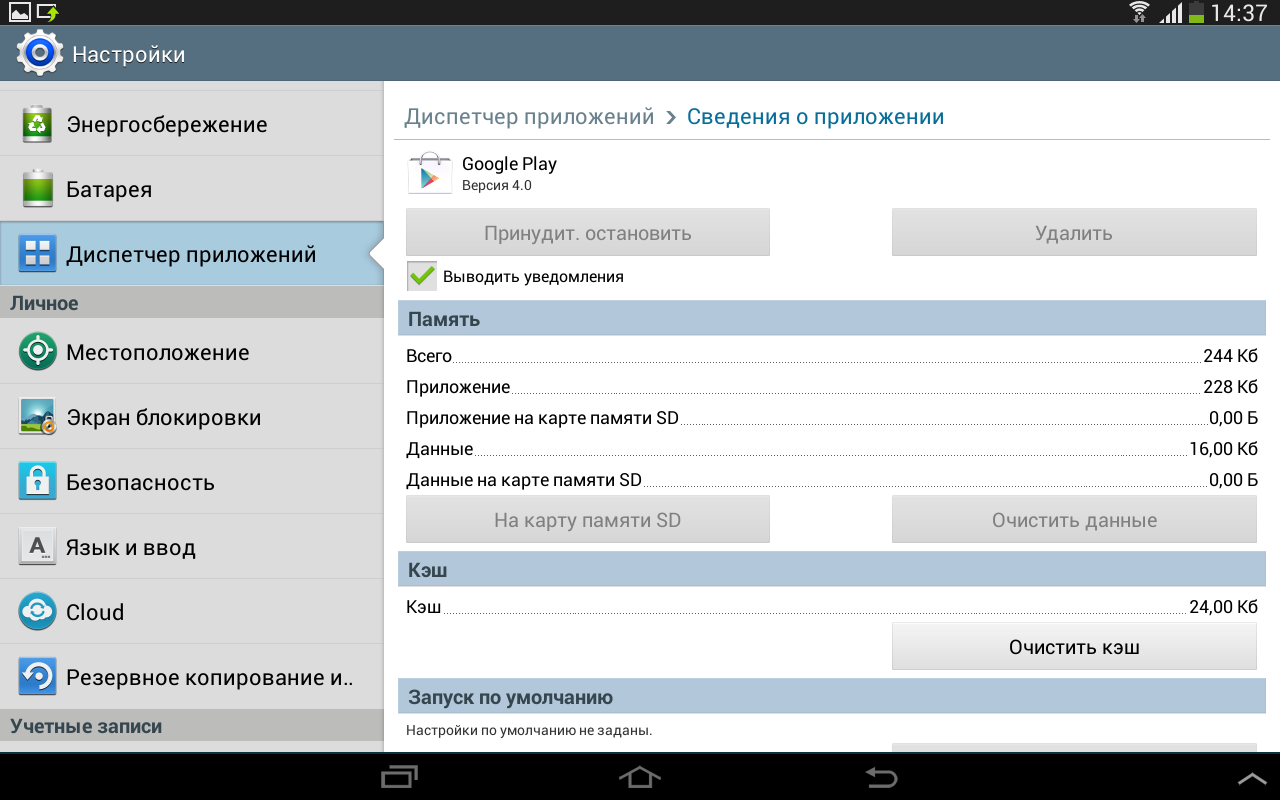

アプリケーションマネージャーでは、「マルウェア」は誇らしげに「Google Play」と呼ばれています。

4.取り外し?

デバイスを安全に感染させ、治療段階に進みます。 まず、アプリケーションをアンインストールします。 「アプリケーションマネージャ」に移動し、すべてのボタンがロックされていることを確認します。

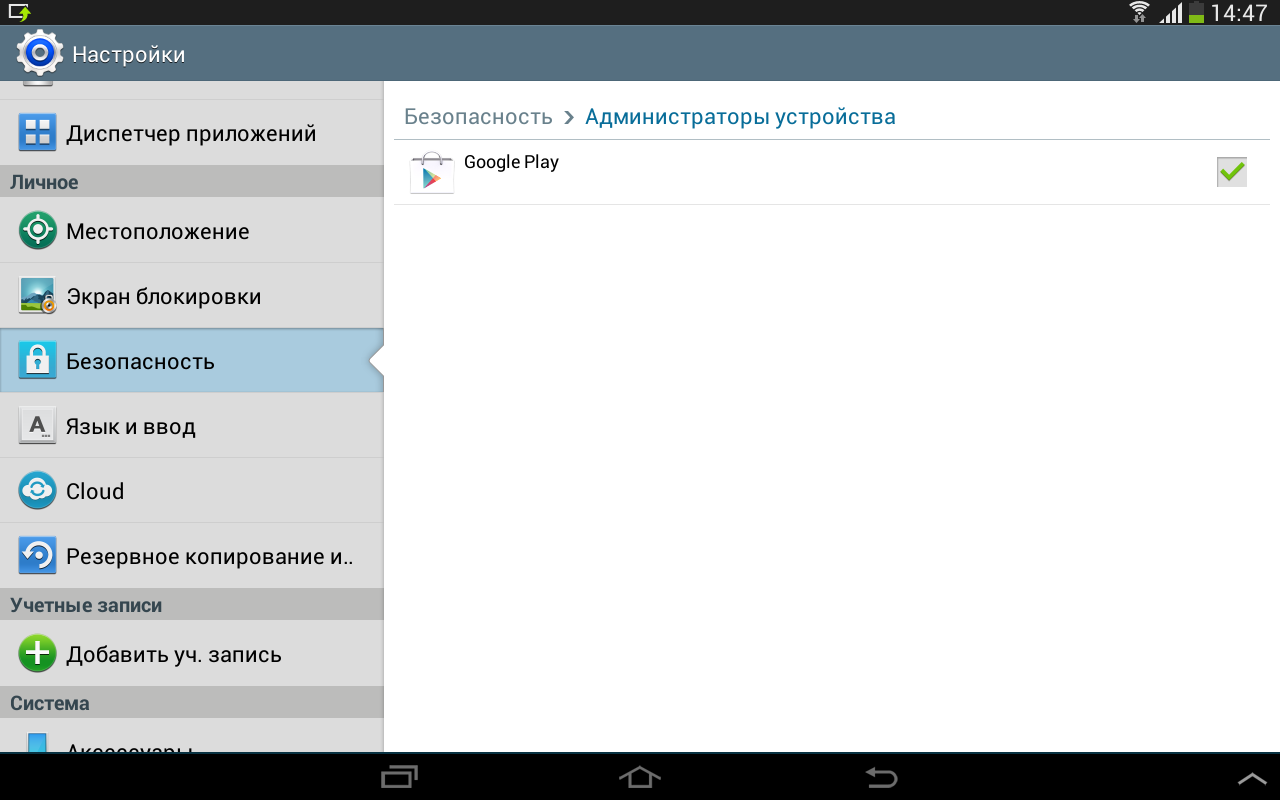

明らかです。つまり、アプリケーションには管理者権限があり、削除するのはそれほど簡単ではありません。 関係ありません。削除します。 [セキュリティ]-> [デバイス管理者]のメニュー項目に移動し、アプリケーションの横にあるチェックボックスをオフにします。

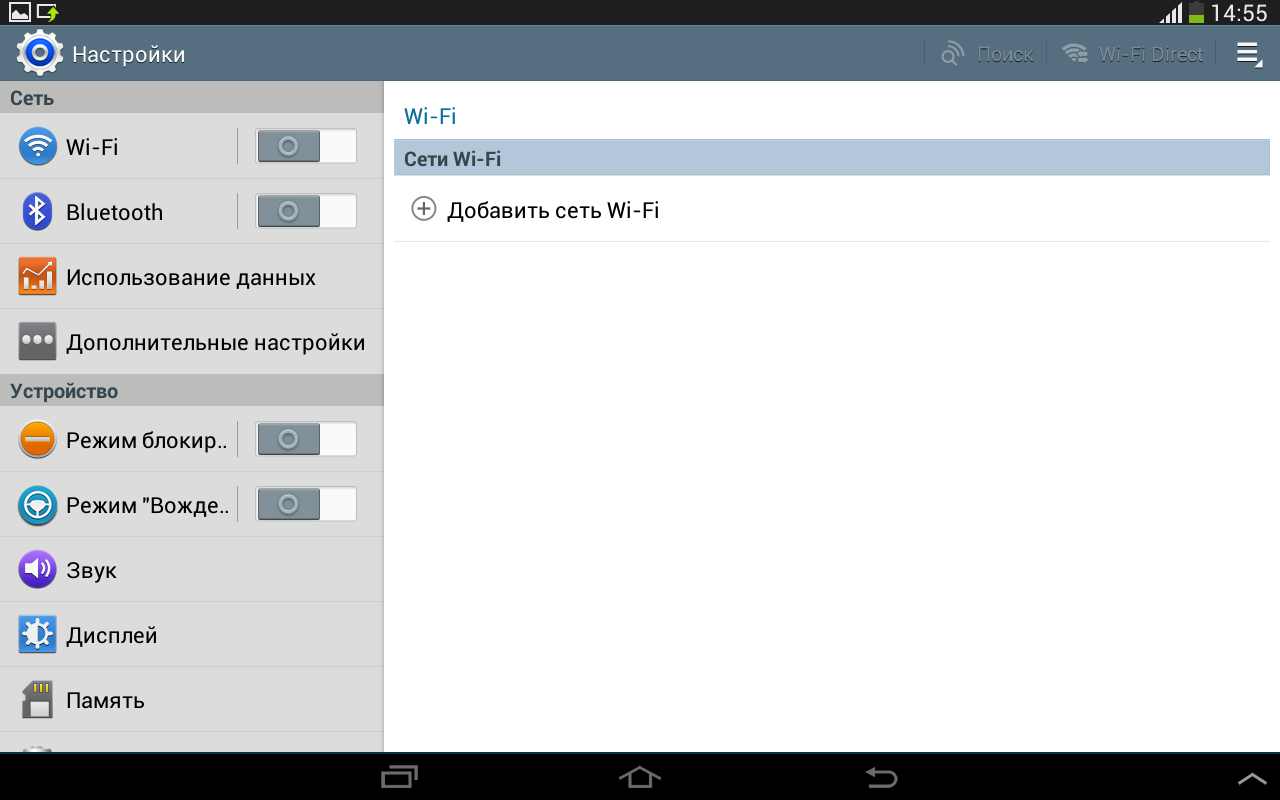

しかし、いいえ、ここにはありませんでした。 デバイスはWiFiコントロール設定に安全に切り替わり、フリーズします。 設定ウィンドウを「ビート」する必要がありました。

それから、いわば「芽」の問題を解決し、システムの一般的なリセットを活用したかったのです。 ええ、はい、このオプションを選択するのは簡単です-私の個人データはバックアップに保存されます。

しかし、一般ユーザーはどうでしょうか? お気に入りの電話が「突然」ウイルスに感染しています。 結局のところ、彼らはおなじみの「タイコプログラマー」に電話をかけることさえしません。 一般的に、不正行為は、私はそうしません。

結論:定期的な手段で脅威を中和することはできませんでした。 「重砲」を接続します。

企業への注意

以降のセクションでは、一部の企業の製品の無料バージョンの使用に関連するアクションの説明が使用されます。 ストーリーの目的は、企業や企業が提供するサービスに関する苦情ではありません。

5. Dr Web vsウイルス

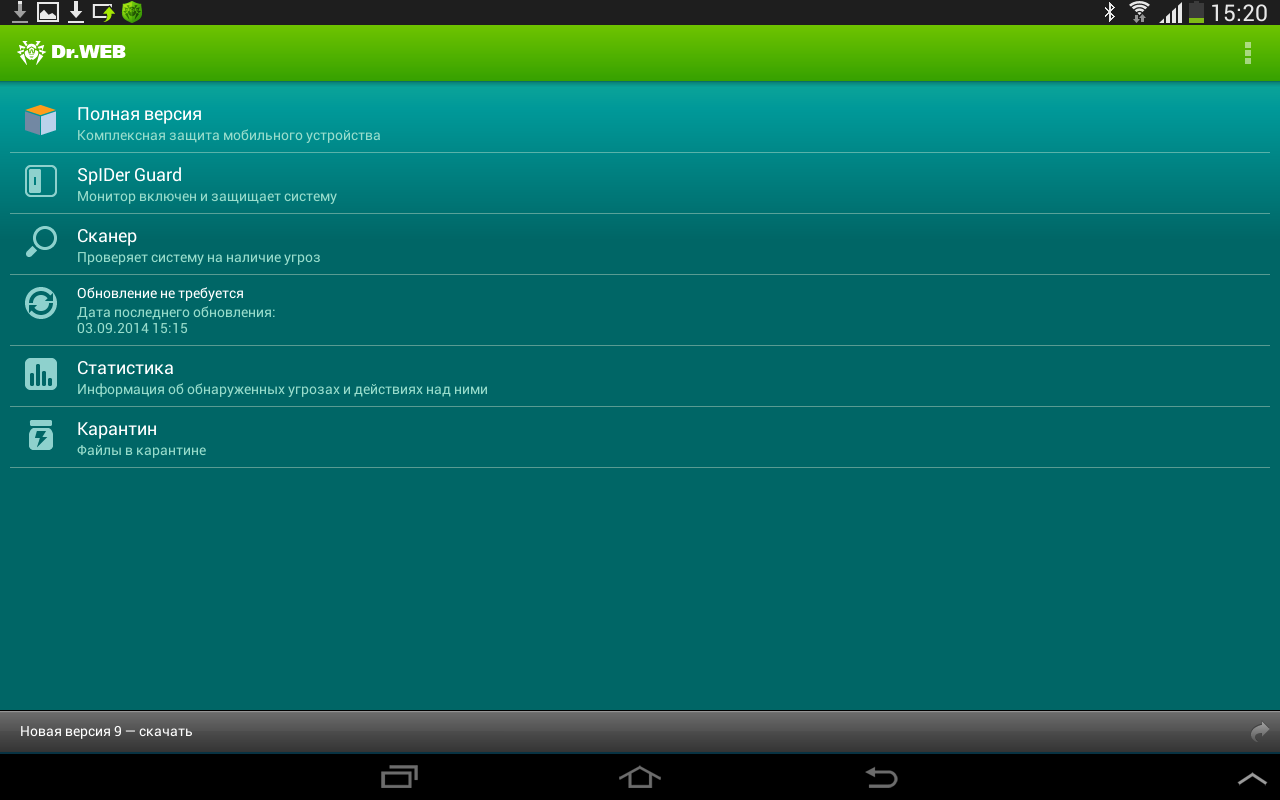

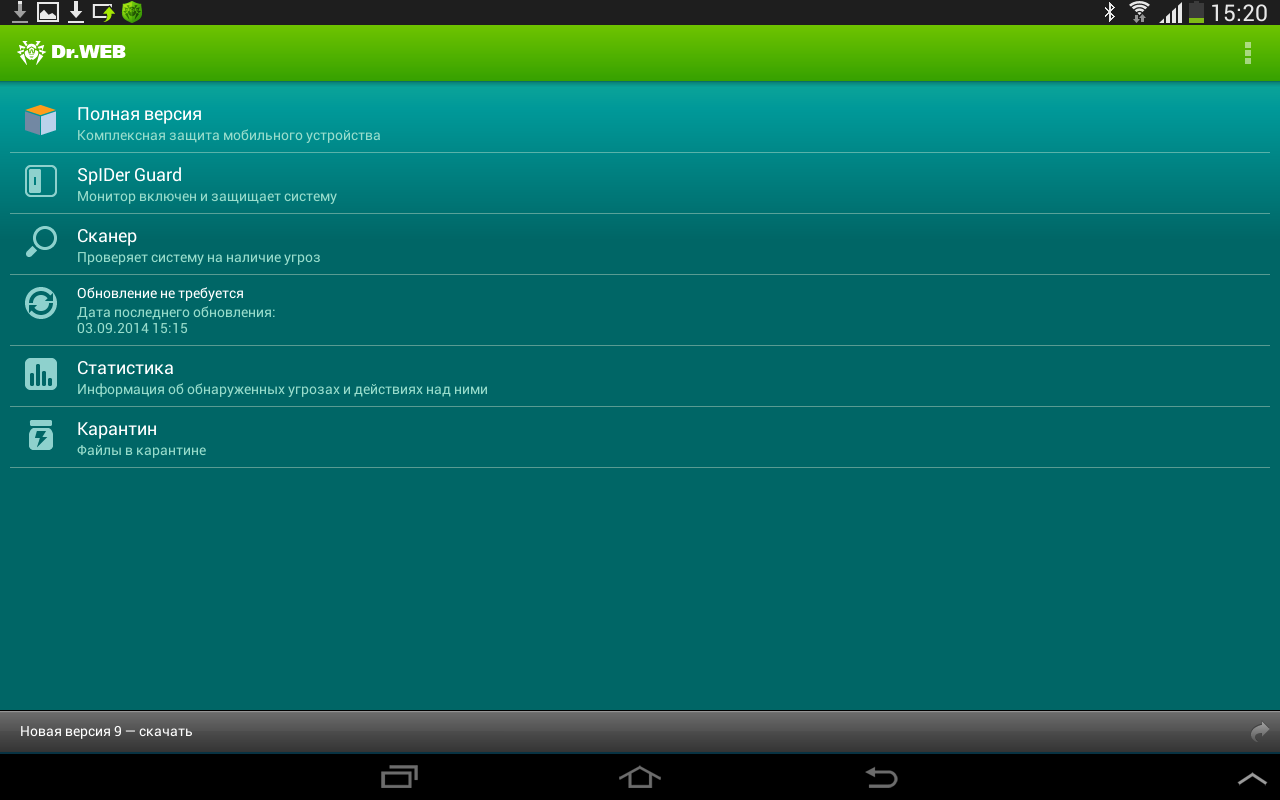

優れたヒーリングユーティリティ「Dr.Web CureIt!」を念頭に置いて、Androidのアナログを使用してマルウェアと戦うことにしました。 公式ウェブサイトにアクセスして、Android Light 9アンチウイルス用のDr.Webの無料バージョンをダウンロードします。

WiFi経由で署名をインストール、更新します。

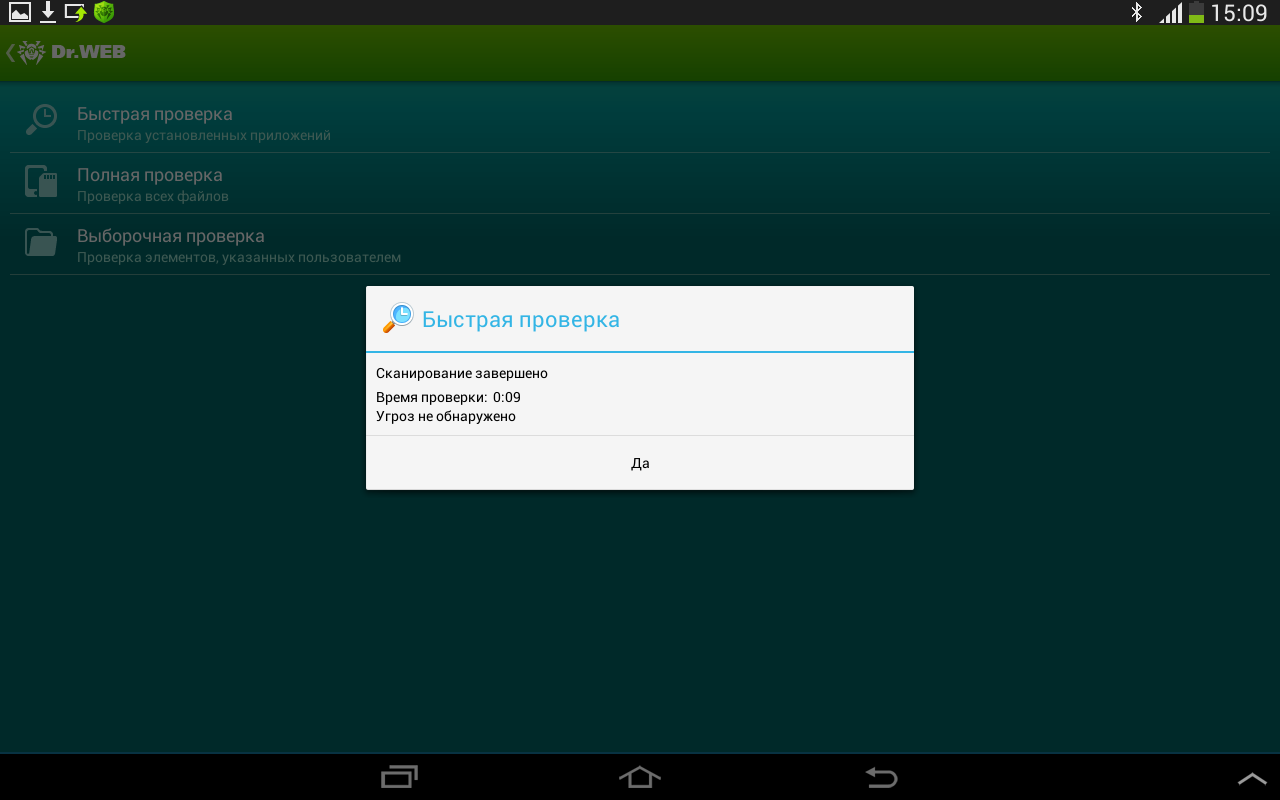

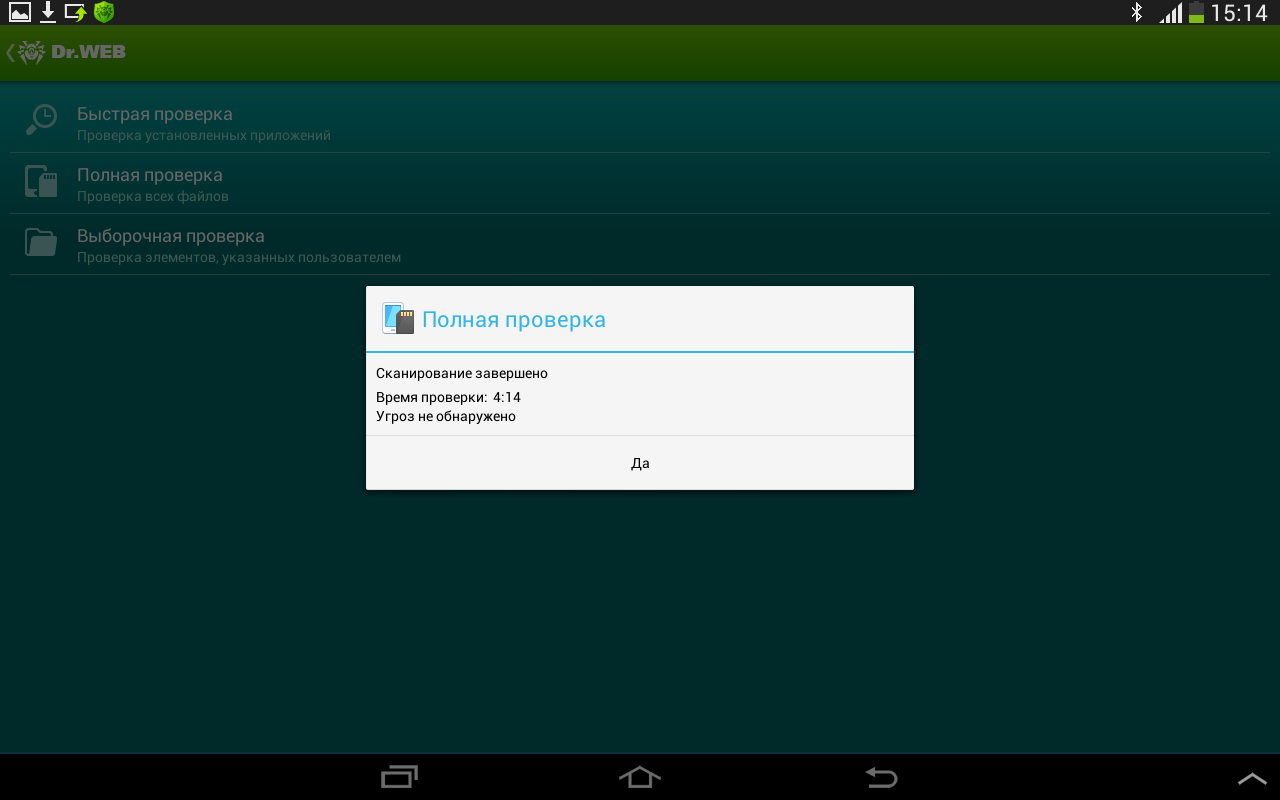

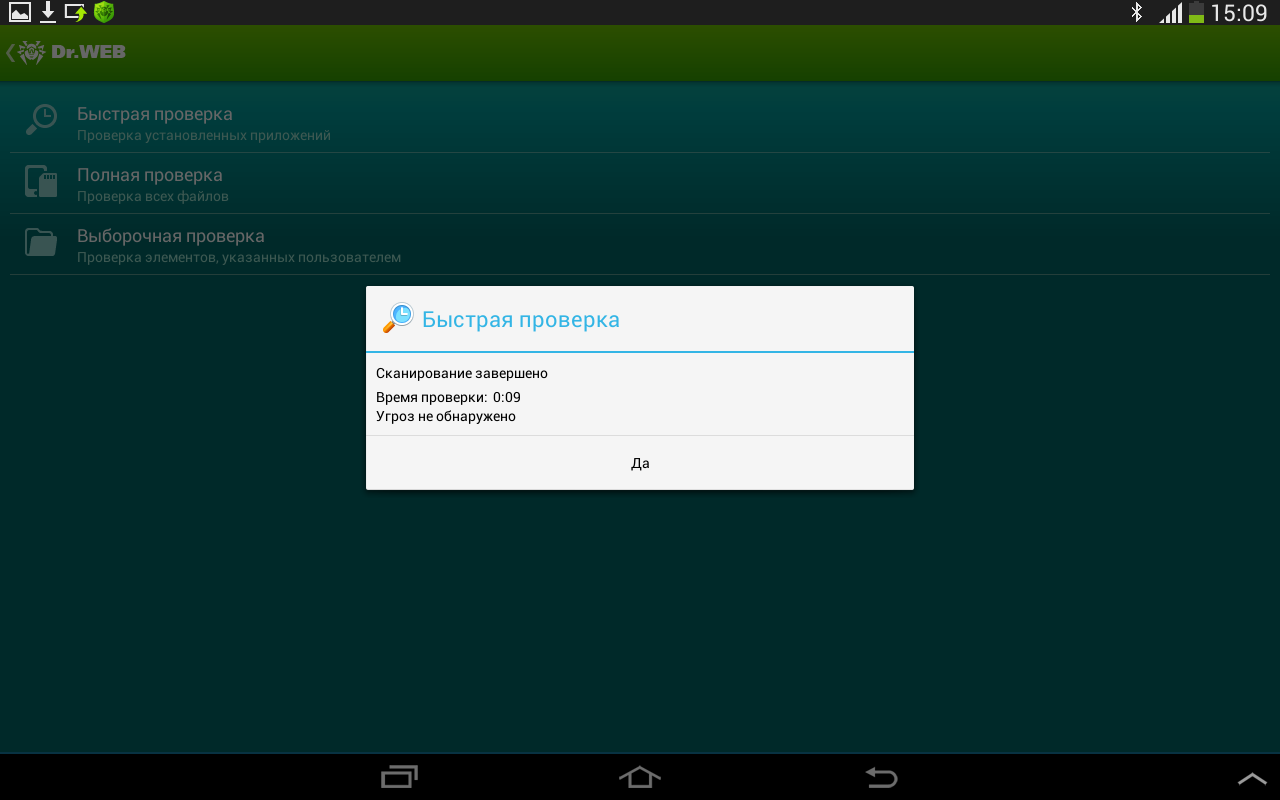

クイックチェックを実行します-何もしません。

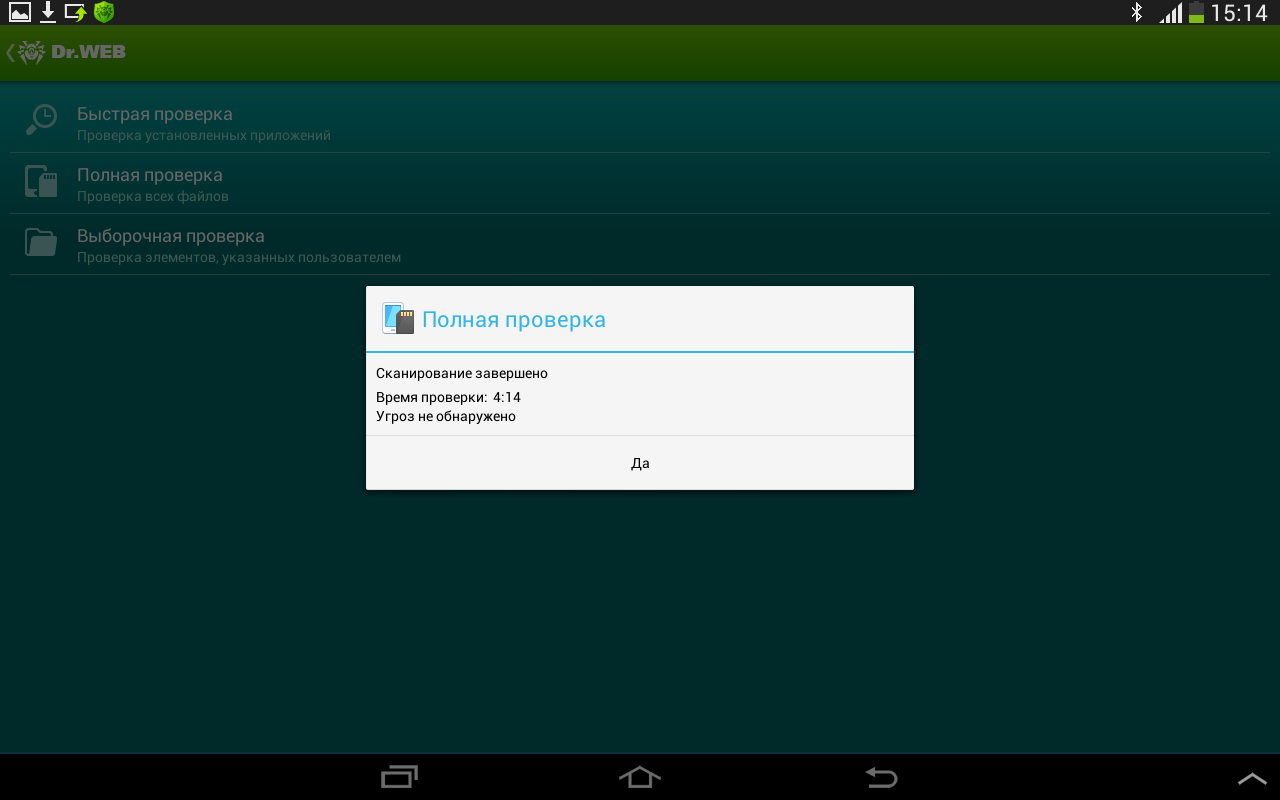

私もフルスキャンを実行します-何も。

進捗を確認する

がっかりしました! 悲しいことにため息をついて、ウイルス対策プログラムを削除します。

09/06/14からUPD。 現時点では、ウイルス対策プログラムはAndroid.SmsBot.origin.165検出でこのマルウェアを正常に検出しています。 削除アルゴリズムは、アバストを使用する場合と同じです(以下を参照)。

5.ウイルスに対するアバスト

著者の意見

私はこの会社のアンチウイルスが本当に好きではありませんでした。 特に、Windows XPでtcp / ipプロトコルファイルを削除したという話の後。 しかし、「悪魔が冗談を言っていない」ことを確立します。

「Avast-Mobile-Security-v3-0-7700」のバージョンをダウンロードしてインストールします。

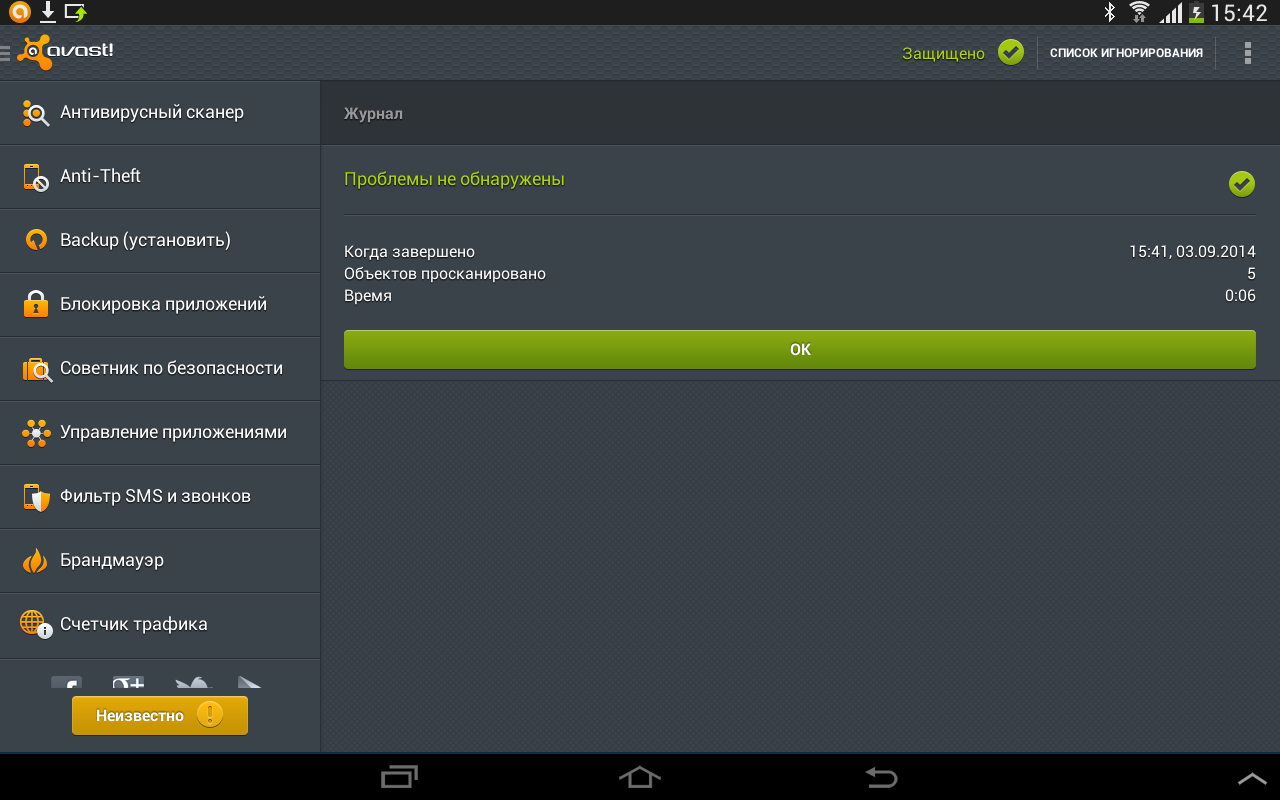

起動時に、システム内のウイルスを検出しない高速スキャンが開始されます。

まあ、大丈夫、脳は別のアイデアを促しました:「アプリケーション管理」というメニュー項目がありますが、もし...

はい、システム内のアプリケーションのリストは実際にロードされています。

「削除」項目はありません。 したがって、アプリケーションを停止しようとします。 停止しました。

2〜3秒待ってから、アプリケーションが動作を再開します。

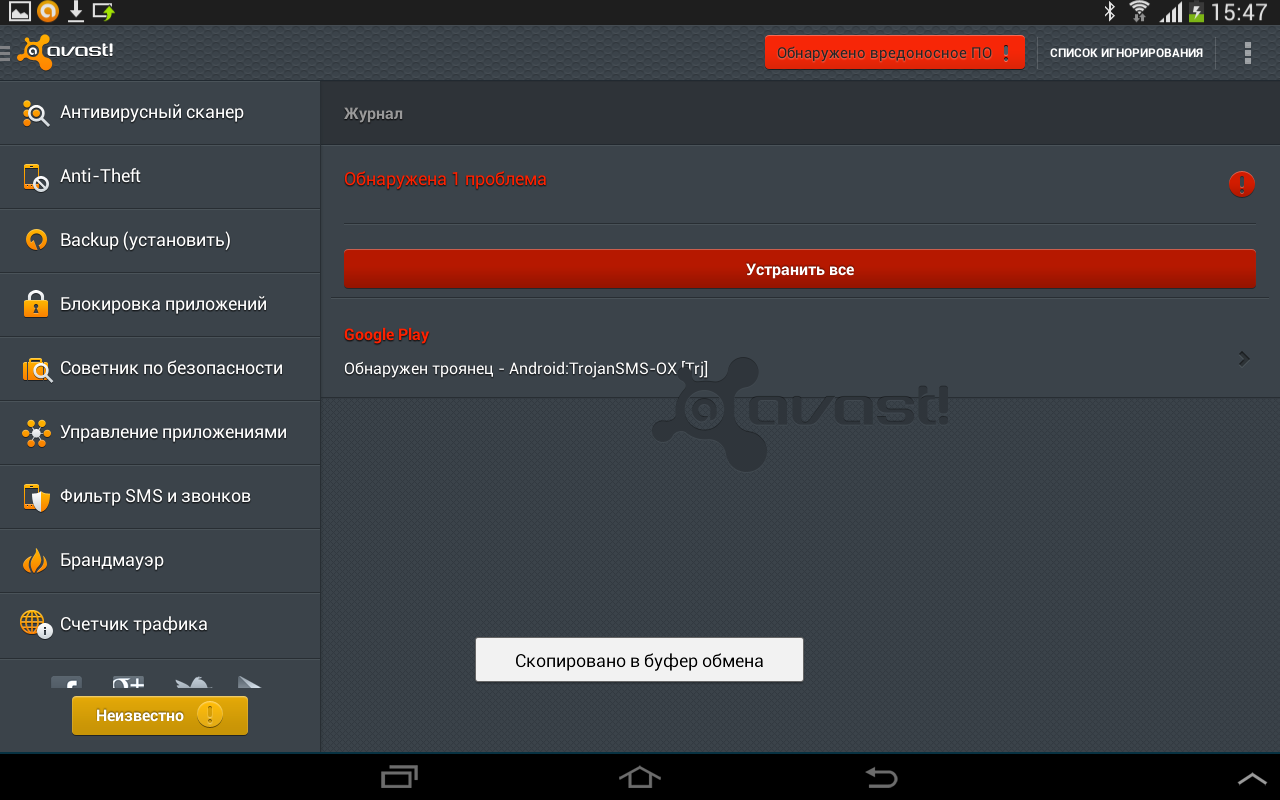

さて、私は他の方法を試してみます。 強制システムチェックを実行します。 O_o、マルウェアが検出されました。 [すべて修復]をクリックします[約 どういうわけか、ダースベイダーやダレクスのように聞こえます]。 アバストはアプリケーションを削除できないと報告していますが、最初にアプリケーションから管理者権限を奪う必要があります。 システムダイアログが表示されます。

デバイスからすべてのデータを削除し、工場出荷時の設定を復元しますか? 同意する場合は「はい」をクリックし、キャンセルする場合は「いいえ」をクリックします

そしてすぐに、このダイアログボックスの上部に、「不運な」wi-fi設定ウィンドウが開きます。 「戻る」をクリックすると、設定が再び開きます。 まあ、少なくとも設定ウィンドウはフリーズしません。

不正行為の道で再び彼らは私を押します。 別のソリューションを探します...

6.リバースエンジニアリング

アプリケーションのソースコードを見てみましょう。Androidの利点はそれほど大きな問題ではありません。 たくさんの興味深いもの...

たとえば、SystemServiceクラスでは、サイトlamour.byethost5.com(デザインスタジオ)のURLが指定されています。

しかし、ほとんどの場合、AdminReceiverクラスが好きでした。これは、DeviceAdminReceiverシステムクラスの子孫です。

このクラスには、特定のアプリケーションの管理者権限が無効になったときに起動する、オーバーライドされたonDisableRequestedメソッドがあります。 システムダイアログのボタンを完全にロックすることは不可能であるため、ウイルス開発者はトリックに行き、メッセージテキストを「デバイスからすべてのデータを削除して工場出荷時設定を復元しますか?」に変更しました。 同意する場合は[はい]をクリックし、キャンセルする場合は[いいえ]をクリックして、上から邪魔な設定ウィンドウをwindowしみなくカバーしました。

ビンゴ したがって、このダイアログボックスで[削除]を安全にクリックすると、タブレットは「正常」になります。

あとがき

したがって、この出版物のステップ5を(最後のステップで停止することなく)繰り返した結果、ウイルスバージョン4.0(マニフェストファイルによる)は破られました。

アバストのみを使用して、アプリケーションの管理設定からチェックマークを設定から直接削除できないのはなぜですか? おそらく、オーバーライドされたメソッドを持つ別のトラップがあります。

結論

ウイルス開発者は新しい抜け穴を見つけています。

しかし、なんらかの方法で、ブラウザとオペレーティングシステムはユーザーの保護に優れています。

2つの確認を押して、「不明なデバイス」の設定にチェックを入れる必要がありました。

あなたとあなたのデバイスが健康であること!