プロジェクトの終了に関連して、トピックの関連性は低くなりますが、それでも

かつて、Windowsをインストールするとき、システムパーティションには触れず、データパーティションを暗号化することにしました。

その結果、HDDは次のようになりました。

最後の831.51GBパーティションは、TrueCryptで暗号化されたボリュームです。

迷惑なエラーのため、すべてのパーティションをHDDから削除しました。

削除されたパーティションを復元するプログラムは多数ありますが(Paragon HDMが役に立ちました)、TrueCryptボリュームはランダムなデータセットと区別できないため、プログラムはそれを検出できませんでした。

以下では、削除されたTrueCryptボリューム(パスワード/キーファイルを持っている)を回復する方法を学びます。

最初に、TrueCryptセクションの始まりを見つける必要があります。

暗号化されたパーティションが最初の2つの直後にあることを知って、そこに行きました。

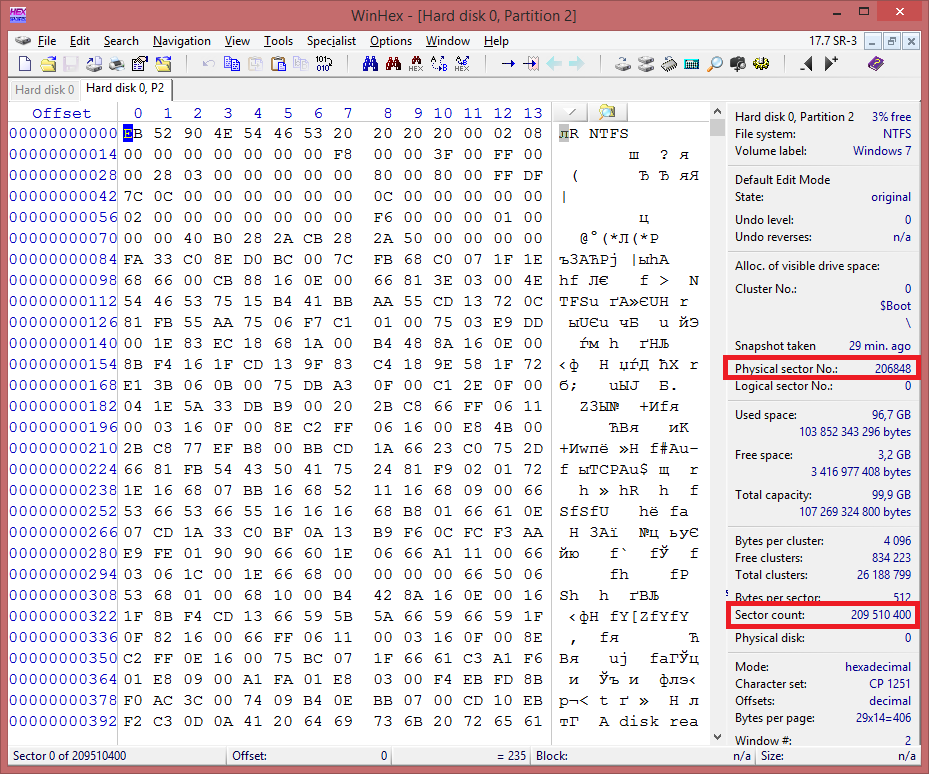

WinHex、ツール->ディスクを開く 。 HDDを開きます。 開いたら、最後の既存のセクションを選択します。

セクション2はセクター206,848で始まり、209,510,400セクターを占有します。

したがって、次のセクションはセクター209 717 248で開始する必要があります。

そこに行く: ナビゲーション->セクターに行く

暗号化されたセクションの先頭に、TrueCryptパーティションのヘッダーが保存されます。

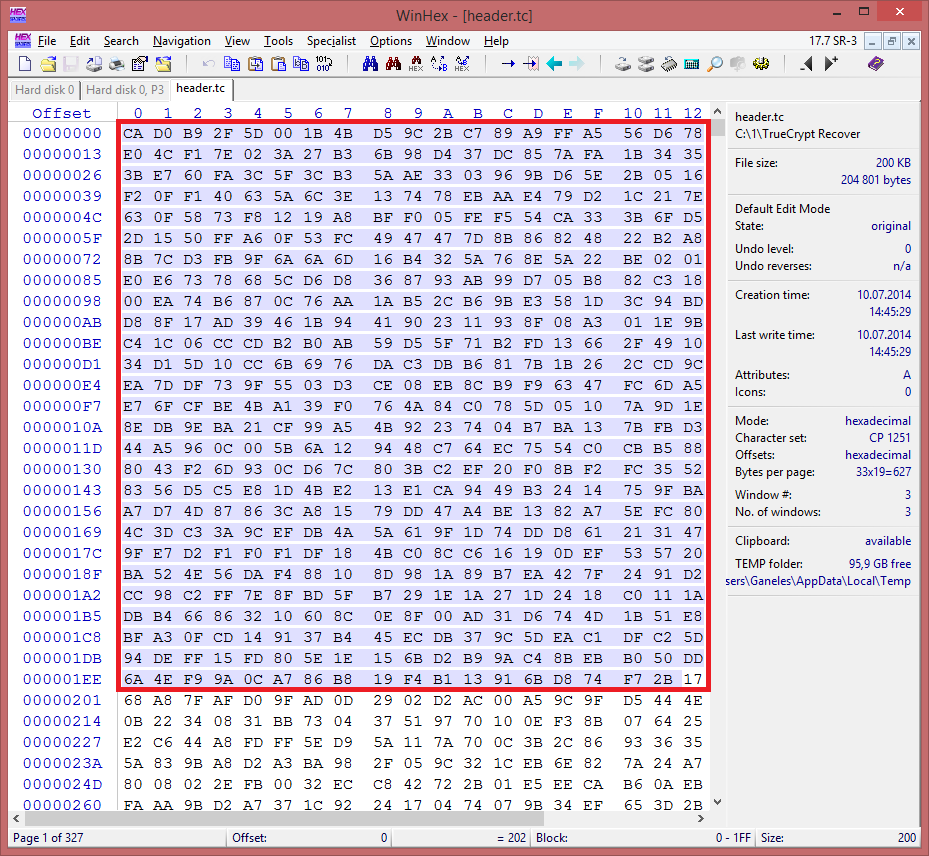

確認のため、最初の200kbをファイルに保存します(これはWinHexのデモ版でも実行できます)。

編集->ブロックを定義

[開始]で、提案されたパーティションが始まるオフセットを指定します。

[終了]で、+ 204800として指定します(WinHexは、16進モードのOffSetの場合にのみ正しく機能しました。[オフセット]列をクリックしてモードを切り替えることができます)。

私の場合、これらは1900100000(h)と1900132000(h)でした

選択したブロックをファイルに保存する必要があります。

編集->ブロックのコピー->新しいファイルへ-> header.tc

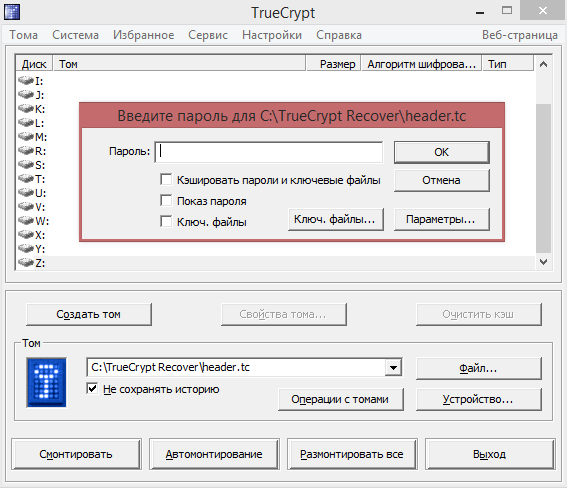

TrueCryptを使用して、結果のファイルをフリーレターにマウントします。

ファイルをマウントできた場合、ヘッダーは実際にここにありました。

ボリュームのプロパティを開いて、そのサイズを書きましょう:892 826 550 272バイト

また、検証のために、WinHexを使用してマウントされたパーティションを開くことができます。

もちろん、彼は呪い-しかし、解読されたパーティションの始まりを見ることができます:

ツール->ディスクを開く->ファイルをマウントした文字を選択します(Zがあります:)

さて、これまでのところとても良い。

Z:ドライブをアンマウントし、修復を続行します。

警告:

この段階では、何か問題が発生した場合に備えて、HDDのセクターごとのコピーを作成することをお勧めします。

TCパーティションのサイズは、前に確認したとおり、892,826,550,272バイトでした(別のサイズになります)。 この数値に、TrueCryptヘッダーの標準サイズである262144バイトを追加する必要があります。

合計、作成されたパーティションのサイズは892826812416バイトである必要があります

2回を1024で除算-サイズをメガバイト単位で取得します。 これで、通常のWindowsディスクマネージャーでパーティションを作成できます(サイズをメガバイト単位でのみ指定できます)。

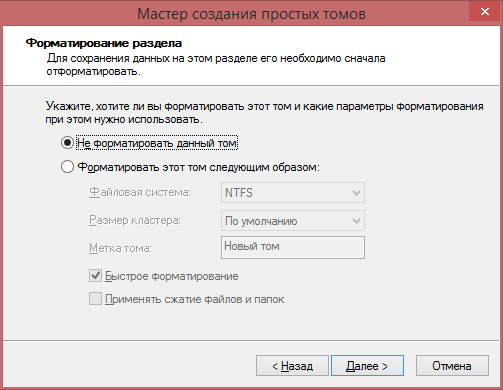

パーティションを作成するとき、それに文字を割り当てたり、フォーマットしたりしないでください。

セクションの作成中に、その始まりは消去されましたが、コピーがあります。

管理者権限でWinHexを起動し、編集モードにします。

オプション->編集モード->デフォルトの編集モード

作成されたセクションの先頭を開きます-ゼロがあるはずです:

次に、セクションヘッダーの保存されたコピーを開き、そこから欠落しているブロックを選択してコピーします。

編集->ブロックのコピー->通常

セクションに戻り、最初のブロックをクリックしてデータを挿入します。

編集->クリップボードデータ->書き込み

ファイル->セクターの保存

TrueCryptを使用してパーティションをマウントする必要があります。

PS一度、ファイルに抽出されたヘッダーがマウントされましたが、セクションはマウントされませんでした。

少し小さいセクションの作成が役立ちました。