昨日、Habréで、Yandexパスワードデータベースのリークに関する記事へのコメントで、Mail.Ruメールボックスからのパスワードのデータベースがネットワークに入ったという情報が現れました。 このデータベースにあるすべてのアカウントを分析したので、それが何であったか、どのような対策を講じたかについてお話したいと思います。

どうした 拠点はどこですか?

それ自体に特定の理由またはセキュリティホールを持つ大規模なハッキングは発生しませんでした。 データベースの分析により、ウイルス、フィッシングなどを含むさまざまな時点でさまざまな方法でユーザーから盗まれたいくつかのパスワードデータベースから部分的に収集された可能性が高いことが示されました。そう考える理由は何ですか?

第一に、ネットワークに入ったデータベースからのパスワードのかなり大きな割合は現在無関係です。つまり、ボックスの所有者はすでにそれらを変更することに成功しています。第二に、残りのアカウントの約95%がシステムですでに疑わしい(つまり、ロボットによって作成されたかハッキングされたと考えられます)。 このようなアカウントはメールの送信が制限されているため、所有者のパスワードを変更することをお勧めします。

どのように機能しますか? 登録から開始して、いくつかの基準に従って各アカウントのアクションを分析する複雑なシステムがあります(攻撃者にとって簡単にならないようにすべてについて説明したくはありませんが、たとえば、最も明白なものの1つはこのアカウントまたは鋭いアカウントからスパムを送信する試みです行動パターンの変更)。 このシステムでは、各アカウントに動的評価(「カルマ」と呼ばれる)があります。 カルマが特定のパラメータを下回るとすぐに、パスワードを変更するための永続的な推奨事項など、さまざまな制裁がアカウントに適用されます。

したがって、見つかったデータベースのほとんどすべてのメールボックスの所有者は、パスワードがまだ関連していたため、疑わしいアクティビティがメールボックスから記録されており、できるだけ早くパスワードを変更する必要があるという通知を長い間受け取っています。 彼らがまだこれを行っていないという事実から判断すると、結論は、それらの多くが「自動登録」であることを示唆しています。 サイバー犯罪者がパスワードを変更するために保護をバイパスすることは非常に費用がかかるため、原則として、このようなメールボックスはブロック後に復元されません。 もう1つの重要な部分は、所有者によって放棄されたボックスです(メールの送信が許可されていない場合、アカウントを積極的に使用することは難しく、パスワードの変更を求めるウィンドウが常にメールボックスにポップアップ表示されます)。

しかし、残りの5%はどうでしょうか。

昨日、これらのボックスの所有者は、パスワードを変更する必要があるという通知を既に受け取っています。それでも、箱はどのように盗まれましたか?

メールボックスをハッキングする最も一般的な方法は、フィッシング、ユーザーのコンピューター上のウイルス、および単純すぎるパスワードです。 別の非常に一般的な状況:ユーザーは自分のアカウントごとに一意のパスワードを考え出すのが面倒で、フォーラム、トレントトラッカー、または保護レベルの低い他のリソースのメールからパスワードを使用し、攻撃されます。 その結果、攻撃者はパスワードのデータベース全体にアクセスしてから、他のサービス、まずログインまたは通信方法として示されることが多いメールボックスにアクセスします。他の多くのサービスが関連付けられているため、メールアカウントに個別の非常に強力なパスワードを設定することを強くお勧めします。

そして、私たちはユーザーを保護するために何をしますか?

箱の盗難を防ぐために、私たちは本当に多くのことをしています。最初に、Webインターフェイス、モバイルアプリケーション、およびMail.Ru MailのPOP / IMAP / SMTPの両方でユーザーデータの転送がHTTPS / TLS / STARTTLSを介して行われるため、MITM攻撃の可能性を排除しました。 さらに、Webインターフェースでは、HTTPSは常にデフォルトで機能し、Strict Transport Security(STS)テクノロジーを使用します。これにより、ブラウザーは常にHTTPS経由でMail.Ru Mailにすぐにアクセスします。

ちなみに、Yandexとは異なり、メインページも常にHTTPS経由で動作し、STSで保護されているため、SSLストリップ攻撃でパスワードを盗むことはできません。

IMAPサービスは常にTLS / STARTTLSでのみ機能するため、IMAPサービスのMITM攻撃を介してMail.Ruパスワードを傍受することもできません。 モバイルアプリケーションでよく使用されるため、この攻撃の影響を最も受けやすいのはIMAPサービスであり、Wi-Fiネットワークからのトラフィックを聞くのが最も便利であるため、これは重要です。 さらに、一部のメールサービスはこのような保護を無視しており、攻撃者はそれを知っています。

また、社内からのこうしたデータの漏洩は事実上排除されていることにも留意したいと思います。 本番サーバーおよびデータベースへのアクセスは厳しく規制されています。 さらに、Mail.Ruユーザーパスワードは、暗号化された「塩味」の形式で保存されます(つまり、暗号化中に追加データがパスワードと混合されます)。 これは、パスワードデータベースの盗難でさえ、その解読の可能性を許可しないことを意味します。 しかし、マルチレベルのセキュリティシステムのおかげで、盗難自体も不可能です。

だから

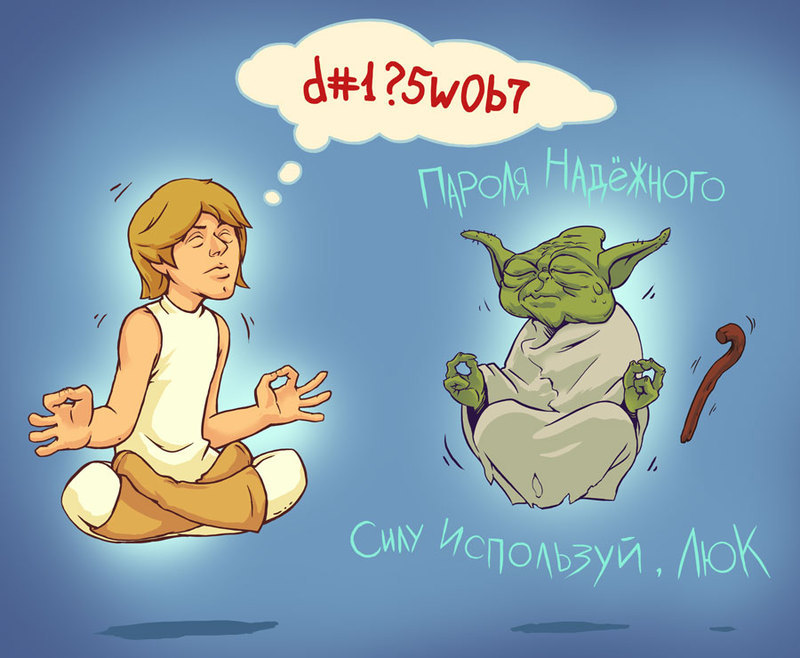

私たちはユーザーを保護するために一生懸命努力しています。 過去1〜2年だけに、メールやポータルのメインページでの強制HTTPS、コンテンツセキュリティポリシー、ポータルでのセッションの分離など 、多数の大規模なセキュリティ機能を実装しました。 Bug Bountyプログラムを開始しました。残念ながら、ユーザーがメールボックスの保護に自分の役割を果たさない場合、すべての努力は無駄になります。 私たちは、他の多くのインターネットサービスと同様に、Habréを含むユーザーにこれについて常に話します。Habréでは、ボックスをハッキングする方法とデータを保護するために何をする必要があるかについて非常に詳細な投稿がありました。 主要なものだけを詳しく説明します。メールのパスワードは、a)複雑、b)一意、c)定期的に(理想的には少なくとも3か月に1回)変更する必要があります。