なぜミクロティックなのか?

ポイントは、ネイティブサポート、セットアップの容易さ、より安定した動作、低い(比較)ping、およびRB750が提供するその他の多くの優れた機能です。 tomatoやdd-wrtなどのサードパーティのファームウェアは、検討対象から除外されました。 それらの安定性について疑いがありました(そして残っています)。 Asus WL-520GUもテストされましたが、pingは20〜30ミリ秒高くなりました。

行きましょう。

セントラルオフィスのサーバーにはUbuntuがあります。 openvpnをインストールする方法は次のとおりです。

$ sudo su # apt-get update # apt-get upgrade # apt-get install openvpn # cp -R /usr/share/doc/openvpn/examples/easy-rsa/ /etc/openvpn # cd /etc/openvpn/easy-rsa/2.0 # ln -s openssl-1.0.0.cnf openssl.cnf # source vars # ./clean-all ca.crt ca.key # ./build-ca server.crt server.key # ./build-key-server server client1.crt client1.key # ./build-key client1 # ./build-dh # cd keys # mkdir /etc/openvpn/.keys && /etc/openvpn/.ccd # cp ca.crt ca.key dh1024.pem server.crt server.key /etc/openvpn/keys # cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/ # cd /etc/openvpn # gunzip -d /etc/openvpn/server.conf.gz # nano /etc/sysctl.conf : # Enable packet forwarding net.ipv4.ip_forward=1

構成の微妙な違いはすべてサーバー上のopenvpn構成ファイルにありました。その結果、次のようになりました(重要な点についてのみコメント、他の構成パラメーターの説明はマナ、インターネット、構成例などにあります)。

port 1194 # Mikrotik UDP proto tcp dev tun ca .keys/ca.crt cert .keys/server.crt key .keys/server.key # This file should be kept secret dh .keys/dh1024.pem server 10.0.141.0 255.255.255.0 client-config-dir .ccd client-to-client keepalive 10 120 tun-mtu 1500 mssfix 1450 cipher AES-256-CBC # AES auth sha1 # ;comp-lzo user nobody group nogroup # keepalive persist-key # persist-tun status /var/log/openvpn-status.log log /var/log/openvpn.log verb 3 mute 10

/etc/openvpn/.ccd/client1

# mikrotik (192) openvpn (10) iroute 192.168.141.0 255.255.255.0 10.0.141.2 # ifconfig-push 10.0.141.2 10.0.141.1

今ミクロティック

スイッチの構成、アドレスの設定、ルート、DHCPなどを含め、最初から構成を説明します。

ルーターのWebインターフェースに入り、winboxをダウンロードします。

winboxを起動し(IPとMACの両方で接続可能)、新しいターミナルを開き、次のように記述します(achtung、ルーター構成の

system reset-configuration

):

system reset-configuration

Mikrotikの2番目のポートに接続し、すべて同じwinboxを起動し、表示された要求で[構成の

remove config

]をクリックします

ポート2〜5でスイッチを編成し、ポート1はWANポートとして機能します。

このために、すべてのインターフェイス3〜5でether2マスターポートを指定します。

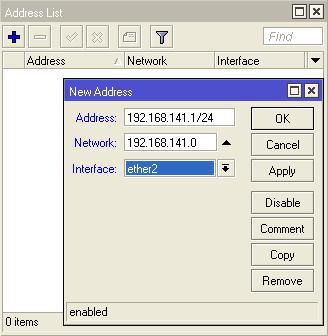

IP-> Addressesメニューで、インターフェイスのIP LANを割り当てます。

IP-> Routesメニューでインターネットにアクセスするためのゲートを追加します(この特定の場合のゲートは、アドレス10.100.0.1のDSLモデムです)。

10.100.0.0はルーターと、それがインターネットに接続するDSLモデム間のアドレス指定であり、10.0.141.0はVPNネットワークであることに注意してください。

ここでDNSをIP-> DNS、およびIP-> DHCPサーバー-> DHCPセットアップメニューでDHCPを構成し、プール設定を指定できます。

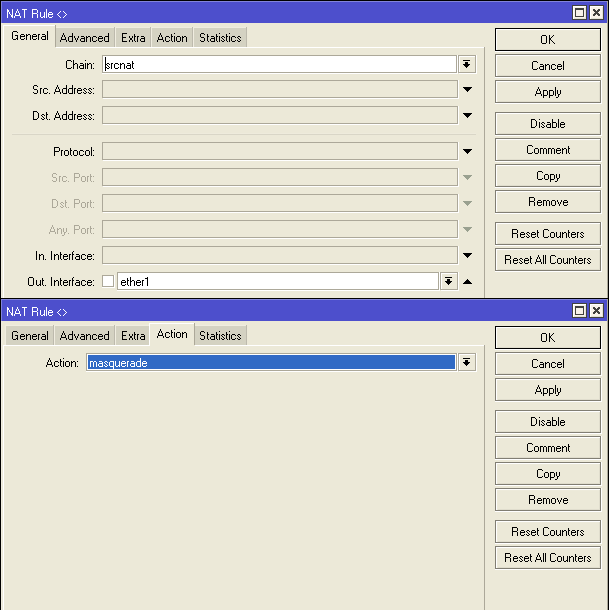

内部サブネット全体をNATの背後にプッシュします。このため、マスカレードを設定します。

IP-> Firewall-> NATに移動し、類推によってルールを追加します。

幸せは近い

サーバーのインストール/構成中に生成したルート証明書(ca.crt)およびクライアント証明書とキー(client1.crt、client1.key)をコピーするために残ります。 Mikrotikで、[ファイル]メニューを選択し、ルーターのファイルシステムを含むウィンドウを表示します。 ここでキーを配置する必要があり、ドラッグアンドドロップが機能します。

ルーターが証明書を持っていることを知るには、System-> Certifatesでインポートし、ca.crt、client1.crt、client1.keyを追加する必要があります。クライアントキーは自動的に「復号化」されます。

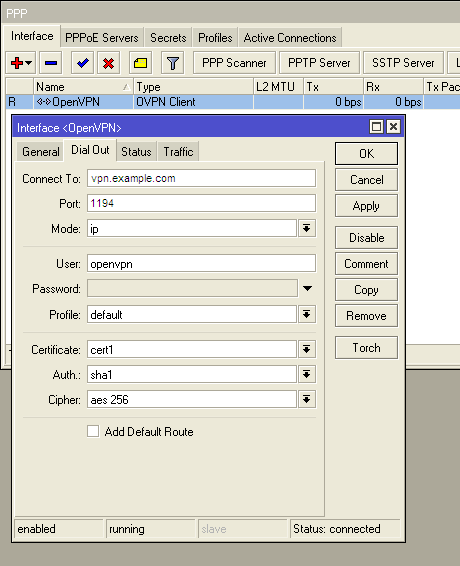

OpenVPN接続自体は[インターフェイス]メニューで作成されます。赤いプラス記号をクリックすると、ドロップダウンリストにOVPNクライアントが表示されます。

[ダイヤルアウト]タブで、サーバーのアドレス、ポート、クライアント証明書、暗号化の種類を指定します。

結果。

その結果、機器と通信サービスのコストを最小限に抑えた完全に安全なVPNが得られ、数分で配置できます。