OpenSSLで見つかった脆弱性について多くの人がすでに聞いています。 インターネットメディアでの報道という点では、名誉ある第一位になると言っても差し支えありません。 彼らは彼女について書くだけでなく、 サービスをチェックしたり、 漫画を描いたりする特別なサイトを作成します。 驚くことではありませんが、敗北の規模は本当に印象的です。 一部の推定によると、 SSLサポートを備えた全サイトの17%以上が脆弱であり、操作が容易なため、このイベントは流行と比較できます。 残念ながら、これでさえ多くの人にとって十分な議論ではありません-1週間後も多くのサイトが危険にさらされ続けています。 これは単純なサービスには重要ではないかもしれませんが、金銭的なサービスには重要ではありません。 これは、支払いが行われる支払いゲートウェイにとって特に苦痛になる可能性があります。 これらの1つについて説明します。

OpenSSLで見つかった脆弱性について多くの人がすでに聞いています。 インターネットメディアでの報道という点では、名誉ある第一位になると言っても差し支えありません。 彼らは彼女について書くだけでなく、 サービスをチェックしたり、 漫画を描いたりする特別なサイトを作成します。 驚くことではありませんが、敗北の規模は本当に印象的です。 一部の推定によると、 SSLサポートを備えた全サイトの17%以上が脆弱であり、操作が容易なため、このイベントは流行と比較できます。 残念ながら、これでさえ多くの人にとって十分な議論ではありません-1週間後も多くのサイトが危険にさらされ続けています。 これは単純なサービスには重要ではないかもしれませんが、金銭的なサービスには重要ではありません。 これは、支払いが行われる支払いゲートウェイにとって特に苦痛になる可能性があります。 これらの1つについて説明します。

先日、ロシアのインターネット会社でオンラインで購入しました。 支払い時期になると、銀行カードからデータを入力するためのフォームを持った大手銀行の支払いゲートウェイに移動しました。 これが唯一の支払い方法であり、フォームへの入力を開始しました。

第六感を除いて、トラブルを前兆とするものはありませんでした。 [Pay]ボタンをクリックする前に、支払いゲートウェイの脆弱性をチェックすることにしました。 検証のためのすべての公共サービスは肯定的な答えを与えました。 購入を継続してはならないことに気付いて、脆弱なゲートウェイを介して支払いを行っていると疑わないユーザーを本当に脅かす可能性のあるものと、これを確認するのがどれほど簡単かを見つけることにしました。

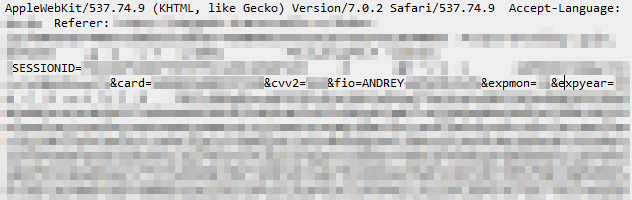

これを確認するのは簡単ではありませんでしたが、 非常に簡単でした。 githubの既成のエクスプロイトの1つのコードを変更した後、64キロバイトの断片のダンプファイルになりました。 何が入っていたの?

それがすべてでした。 文字通り、支払いゲートウェイを通過するすべてのもの:注文番号、カード番号、CVV2、氏名、有効になるまでの年と月。 ダンプ内のスクリプトの30分の間、数百の実際の銀行カードとその所有者に関する情報がありました。

もちろん、必要な情報はすべて、支払いゲートウェイとその最大の顧客の連絡先にすぐに送信されましたが、現時点では脆弱性は排除されていません。 Heartbleedが一般に知られるようになってからほぼ1週間が経過したことを思い出します。 一部の大企業のセキュリティサービスの不注意に驚かされるだけで、恐ろしいことに、この間に実際の攻撃者の手に何枚のカードやその他の重要な個人情報が漏洩するかを想像してください。

更新(2014年4月15日):この脆弱性は、1週間後、Heartbleedに関する情報の公開後、およびリクエストの日付の3日後に修正されました。

更新(2014年4月16日):この脆弱性は、特にロシア鉄道のWebサイトで使用されたVTB24銀行の支払いゲートウェイで発見されました。 sos-rzd.comとその作者とは関係ありません。 4月7日から4月14日までに購入したすべての人に、カードの再発行をお勧めします。