- サービスからパスワード/ログインを盗みます。

- 機密クッキーにアクセスします。

- HTTPSで作業しているサーバーのSSL / TLS秘密鍵を盗みます(妥協HTTPS)。

- HTTPSが保護する秘密情報(手紙を読んだり、サーバー上のメッセージなど)を盗みます。

攻撃者は後で( MitMなどの有名な攻撃を通じて)HTTPSを危険にさらし、プライベートSSL / TLSキー(サーバーのふりをする)を手に入れることができます。

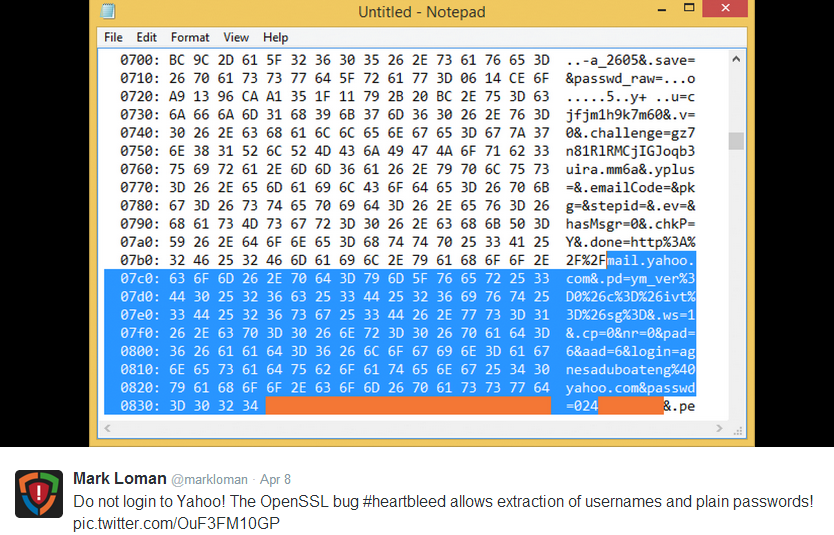

悪用の成功の例はYahooで、この脆弱性にさらされました。 Heartbleedを使用すると、ユーザーのログインとパスワードにクリアテキストですばやくアクセスできます。 [脆弱性が修正され、HTTPSの証明書が再発行されました] 。

ユーザーへのアドバイス:

- それらに連絡してください。 アカウント(メール、オンラインバンキングを含む)を持つ企業のインターネットサービスのサポート。これらのサービスの潜在的な脆弱性に関する状況を明確にします。

- 脆弱性の存在の確認を受け取った場合、またはサービスが侵害された疑いがある場合は、そこでパスワードを変更してください。

- 不審なアクティビティについてオンラインバンキングトランザクションを追跡します。

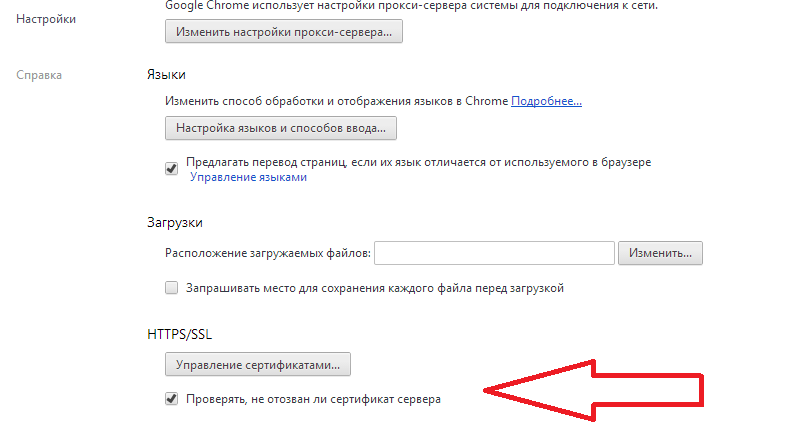

Google Chromeブラウザーを使用している場合、「サーバー証明書が取り消されているかどうかを確認する」オプションをアクティブにして、ブラウザーのWebサイト証明書情報を更新します。 デフォルトでは、この設定は無効になっています。

管理者へ:

- OpenSSLバージョン1.0.1-1.0.1fを使用している場合は、ハートビートコンポーネントの修正を含む最新バージョン1.0.1gにアップグレードします。

- OpenSSLにアップグレードした後、新しい秘密鍵とSSL / TLS証明書を生成します。

- 古い証明書を取り消します。

- パスワードが変更された可能性があるため、パスワードを変更する必要があることをサービスユーザーに通知します。