これらのキャンペーンで使用された悪意のあるプログラムについては、昨年と今年のレポート[ 1、2、3 ]で既に部分的に記述していますが、現在、何が起こっているかについてのより完全な図と、攻撃者が使用します。 前述のLinux / EburyおよびLinux / Cdorkedバックドアは、サーバー上のさまざまなサービスの資格情報を盗み出し、Webサービスへの訪問者を悪意のあるリソースにリダイレクトするために使用されました。 それらに加えて、 Perl / CalfbotマルウェアがWindigo操作に関与し、感染したサーバーが1日あたり何百万ものスパムメッセージを生成することができました。

主な調査結果

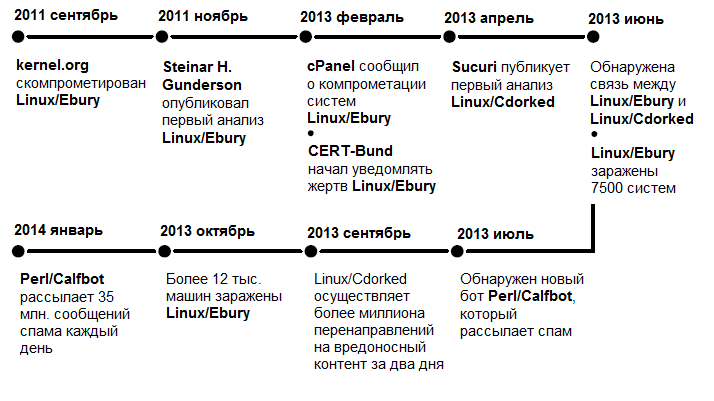

- ウィンディゴ作戦は少なくとも2011年に始まりました。

- 過去2年間で、25,000台を超えるサーバーが侵害されました。

- 攻撃者は、Apple OS X、OpenBSD、FreeBSD、MS Windows、Linuxなどの幅広いオペレーティングシステムを侵害することができました。

- 一部のマルウェアはOSレベルで移植可能です。 Perl / Calfbotスパムボットは、PerlインタープリターがインストールされているすべてのOSで実行でき、SSHバックドアはLinuxサーバーとFreeBSDサーバーの両方で実行できます。

- 冒頭で述べたように、cPanelやLinux Foundationなどの大規模な組織がこの攻撃の被害者でした。

- Windigoは、1日あたり約3,500万件のスパムメッセージを送信します。

- 現在、700を超えるWebサーバーがユーザーを悪意のあるコンテンツにリダイレクトしています。

- 毎日、侵害されたWindigo Webリソースへの50万人以上の訪問者が一連のエクスプロイトにリダイレクトされます。

- リダイレクトの成功の結果としてのユーザーのマルウェア感染のおおよそのレベルは約1%です。

- Windigoの悪意のあるプログラムは、かなり高いレベルで開発されています。システム内の存在、異なるプラットフォーム間の移植性、暗号化を隠す技術を使用し、Linuxシステムの攻撃者の高いレベルの知識も示します。

- HTTPバックドアは、Apache httpd、Nginx、およびlighttpdサービス間で移植可能です。

- 攻撃者は、受け取ったアクセスのレベルに応じて、侵害されたサーバーのリソースを最大限に活用し、さまざまなマルウェアやその他のアクティビティを起動します。

- サーバーへのアクセスを得るために、攻撃者は脆弱性を悪用する代わりに、盗まれた資格情報とバックドアアプリ(最初に侵害されたアプリケーション)を使用しました。

一般的な情報

Windigoは、 CERT-Bund 、 SNIC Research Center、およびEuropean Nuclear Research Organization(CERN)とともにESETによって開示されました。 サーバーへのアクセスを取得するために、攻撃者はリモートコード実行のエクスプロイトを使用しませんでした。代わりに、悪意のあるコンテンツによって侵害されたさまざまなLinuxプログラムの配布、および元々サーバーにログインするために使用されたアカウントの認証資格情報が使用されました。 その後、新しいサーバーを侵害するための盗まれたアカウントデータのデータベースは、新たに感染したマシンによって補充されました。

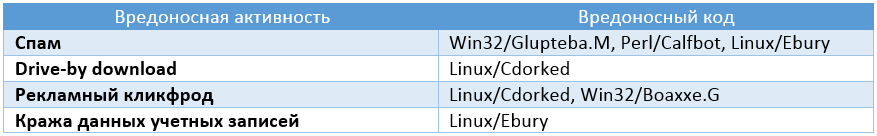

攻撃者は、次の悪意のある操作を実行することにより、このキャンペーンの恩恵を受けました。

- スパミング;

- 侵害されたサーバーのユーザーの感染(ドライブバイ);

- 侵害されたサーバーのユーザーを広告サイトにリダイレクトします。

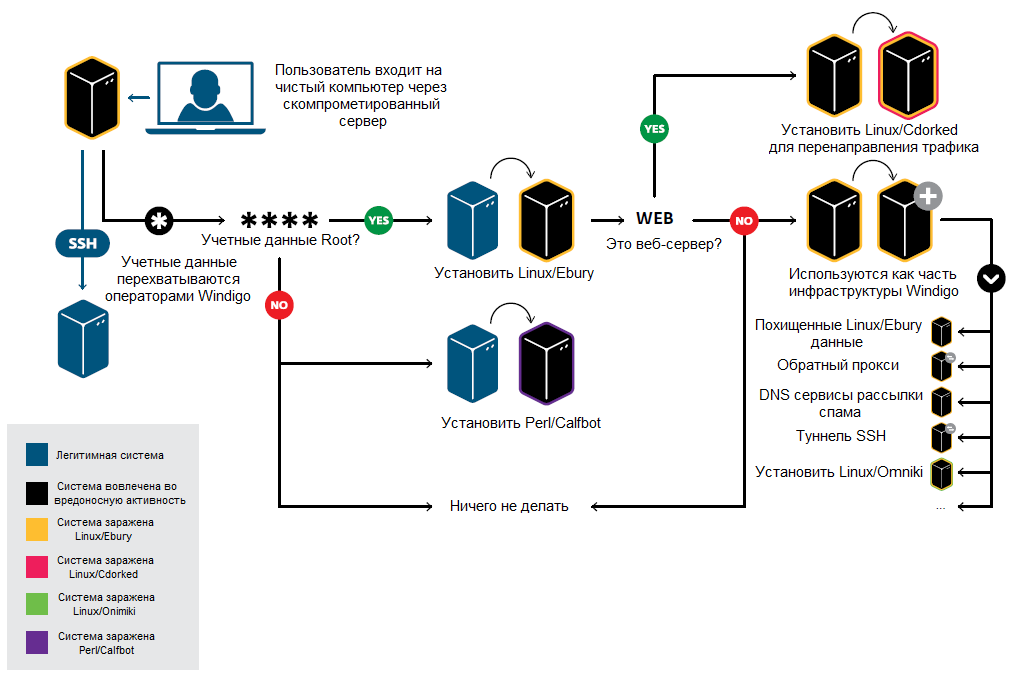

図 Windigoが使用するさまざまなマルウェアコンポーネントとサービスの相互作用。

次のマルウェアは、Windigo操作で攻撃者によって使用されました。

- Linux / EburyはLinuxサーバーを侵害します。 攻撃者にコマンドライン(ルートバックドアシェル)を介したシステムへのフルアクセスを提供し、SSH資格情報を盗む機能も備えています。

- Linux / CdorkedはLinux Webサーバーを侵害します。 攻撃者がコマンドラインを介してシステムにフルアクセスできるようにし、Windowsユーザーによるマルウェア感染の責任を負います(ドライブバイ)。

- Linux / OnimikiはLinux DNSサーバーを侵害します。 特定のパターンに一致するドメイン名を対応するIPアドレスに変換します。サーバー側で構成設定を変更する必要はありません。

- Perl / Calfbotは 、インストールされたPerlインタープリターパッケージを含む OSを侵害します。 スパムの責任者(スパムボット)。

- Win32 / Boaxxe.Gは、 クリック詐欺 ( Win32 / Boaxxe.BEの投稿を参照)を組織するための悪意のあるコードであり、Windowsのプロキシサービスとしてサイバー犯罪者によって使用されるWin32 / Glupteba.Mも同様です。 ドライブバイ感染したサーバーを介して拡散します。

以下は、Windigoに関連する開発の年表です。

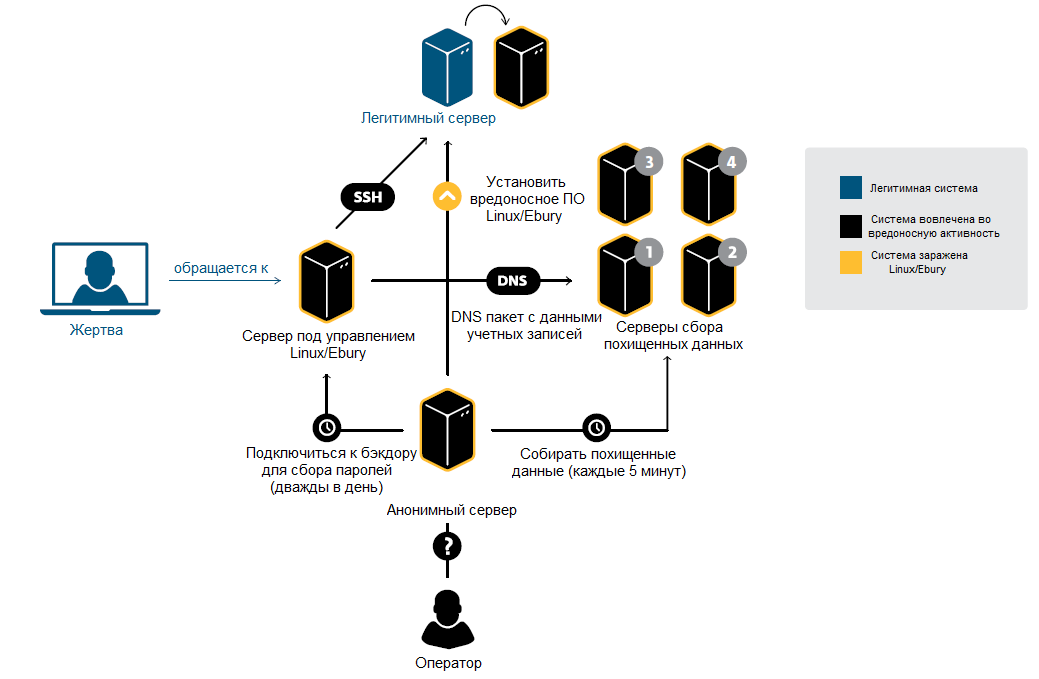

アカウントデータの盗難

前述したように、SSH資格情報の盗難は、攻撃者がWindigoを拡張し、新しい被害者にアクセスするための唯一の発見された手法です。 一般的なSSH資格情報の盗難には2つのシナリオがあります。 1つ目は、ユーザーが感染したサーバーでログイン操作を正常に実行したときのこのデータの盗難です。 別のシナリオには、ユーザー(または管理者)が感染したサーバーを使用して他のシステムにログオンする際のデータ盗難が含まれます。 Linux / Eburyは、アカウントデータを盗む責任があるため、Windigoオペレーションの重要な要素です。

図 Linux / Eburyを使用してアカウントデータの盗難をスケジュールします。

傍受されたLinux / Eburyデータは、特別なDNSクエリを介して特別な抽出サーバーに送信されます。 これらの資格情報は、攻撃者が感染をさらに広めるために使用します。 攻撃者グループは、侵害されたサーバーの1つで特別な匿名トンネルサービスを使用して、アカウントデータの受信元のサーバーに接続する操作を実行します。 これにより、彼らはより長い時間気付かれないようになります。 サーバーは、盗まれたアカウントデータの取得にも使用されます。

図 Windigoオペレーターによるアカウントデータの盗難のスキーム。

盗まれたアカウント情報がWindigoオペレーターの手に渡ると、ログインに成功した場合に提供されるアクセスレベルがチェックされます。 アカウントがルート権限を付与しない場合、サーバーは変更されないままになる可能性があります。つまり、サーバーが侵害されないか、Perl / Calfbotマルウェアがインストールされます。 アカウントがルートアクセスを提供する場合、Linux / Eburyがサーバーにインストールされ、それを通じて攻撃者はリモートコントロールのためにサーバーにアクセスします。 場合によっては、攻撃者はroot権限でもPerl / Calfbotをインストールしますが、これはむしろ例外です。

トラフィックのリダイレクトとユーザー感染

侵害されたサーバーで1つまたは複数のWebサイトが機能している場合、そのようなシステムにLinux / Cdorkedがインストールされます。 さらに、攻撃者は他の悪意のあるサービスをサーバーに展開できます。 たとえば、サーバーが443rd HTTPSポートを提供し、インターネットからアクセスできる場合、nginxリバースプロキシインスタンスがこのサーバーにインストールされ、Perl / Calfbotボットと実際のC&Cサーバー間のリンクとして使用されます。

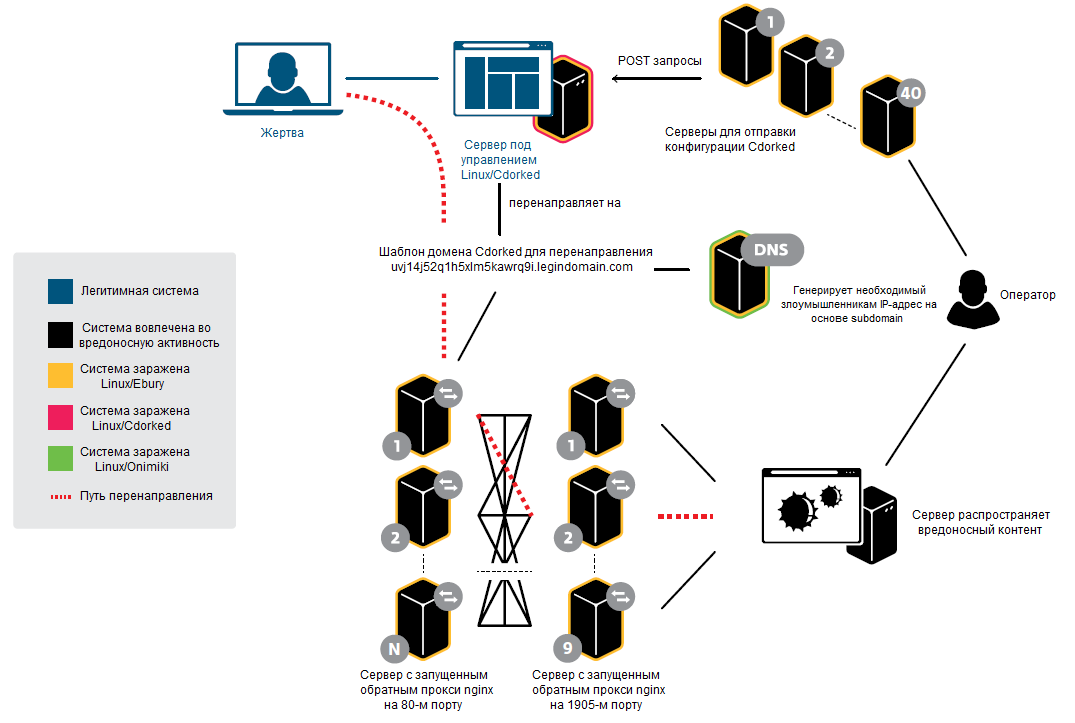

Linux / Cdorkedに感染したWebサーバーは、ユーザーを悪意のあるコードに感染させようとするエクスプロイトキットサーバーにリダイレクトします。 以下は、これがどのように起こるかの図です。

図 トラフィックリダイレクトを整理するために使用される攻撃インフラストラクチャ。

リダイレクトロジックは、3つの段階に基づいています。

- ユーザーは、感染したLinux / Cdorkedサーバーでホストされている正当なサイトにアクセスし、元のドメイン(新しいサブドメイン)に基づいて形成された特別な悪意のあるドメインにリダイレクトします。 このリダイレクトは、感染したLinux / Eburyサーバーのセットを介して実行され、オペレーターによって提供される特定の条件に依存します。

- 以前に信頼されたDNSサーバーは、Linux / Onimikiと呼ばれるWindigoコンポーネントの1つに既に感染しており、後続のリダイレクトに対応するIPアドレスを返します(必要なIPアドレスは、前の手順で追加されたサブドメインでエンコードされます)。 リダイレクトの結果として正当なドメインが使用されるため、これにより、アドレスが悪意のあるアドレスに変更されるという事実を隠すことができ、この操作を検出するのが難しくなります。 返されたIPアドレスは、リバースプロキシサーバーに属します。

- このサーバーは、一連のエクスプロイトを提供するサーバーで故障するリバースプロキシサーバーのチェーンへのエントリポイントです。 この最後のサーバーは、ユーザーのコンピューターに悪意のあるコードをインストールし、広告サイトにリダイレクトすることもできます。

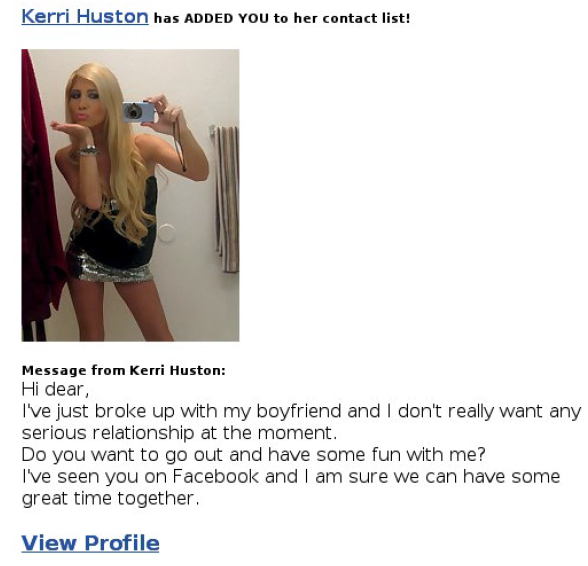

図 被害者がiOS(iPad、iPhone、iPod)で働いている場合、彼女はポルノコンテンツ(Linux / Cdorked)にリダイレクトされます。

次の表は、レポートの日付から過去3か月間、つまり2013年11月、2013年12月、2014年1月の感染したWebサーバーのIPアドレスに関する統計を示しています。

したがって、この3か月間で、悪意のあるコンテンツ(Linux / Cdorkedに感染)の配信で気づかれた2,183の一意のIPアドレスが確認されました。 同時に、追跡開始から3か月間、これらのアドレスのうち221個がアクティブでした。 次のマップは、Linux / Cdorked感染の地理的分布を示しています。

図 国別のLinux / Cdorkedサーバー感染の分布。

以下の表は、Linux / Cdorked感染が最も多い国を示しています。

スパム

Windigo事業者がマルウェアのインストールから利益を得る主な方法の1つは、電子メールでスパムを送信することです。 スパムは、Perl / Calfbotに感染したサーバー、またはWin32 / Glupteba.Mに感染したユーザーのPCを介して送信されます。 以下では、Perl / Calfbotマルウェアによるスパムのケースを見ていきます。

図 スパムメッセージの例。

Perl / Calfbotボットによって送信されるスパムの量と種類を理解するために、2つの異なるアプローチを使用しました。 最初のアプローチは、C&Cサーバーと連携するための適切なプロトコルを実装する偽のボットを作成することです。 2番目のアプローチを使用して、リバースC&Cリバースプロキシサーバーの1つで2014年1月に受信したキャプチャされたネットワークトラフィックを処理し、これらの結果をさらに推定しました。

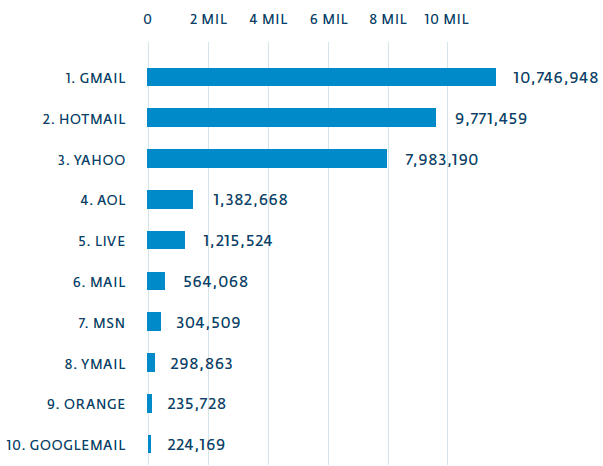

偽のクライアント(ボット)は、実際のPerl / Calfbotボットに基づいて開発されました。 C&Cサーバーからスパムジョブを抽出するために使用されます。 スパムジョブは、いくつかの電子メールテンプレートとメーリングリストです。 2013年8月から2014年2月までのデータを分析しました。この期間中に、偽のクライアントは、スパムを送信するために13,422の異なるタスクを受け取り、20,683,814の一意の電子メールアドレスでスパムを生成しました。 次の棒グラフは、スパムのメールアドレスとして最も頻繁に使用されたメールサービスドメインを示しています。

図 ユーザーがスパムを受信する可能性が最も高いメールサービス。

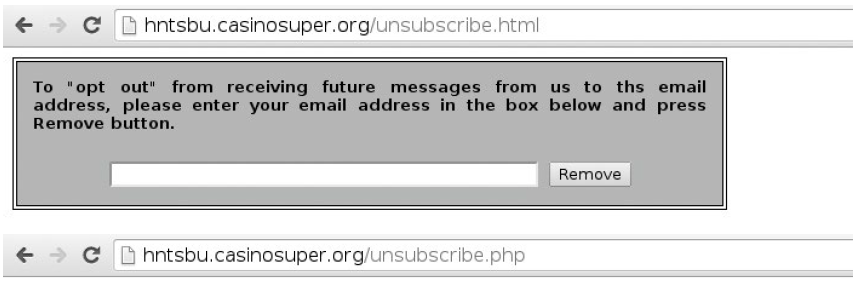

スパムメッセージのコンテンツを分析した結果、いくつかの種類のコンテンツがあることがわかりました。 メッセージテンプレートのほとんどは、カジノのトピック、ボーナス、オンラインデート専用です。 テキスト内の多くのメッセージには、「登録解除」(登録解除)や「レポート」(レポート)などのリンクを装った単語が含まれています。これはおそらく、セキュリティツールによるスパムメッセージの検出を避けるために使用されました。 おそらく、攻撃者はこれらのリンクをクリックしたユーザーのアドレスを記録し、それらのアドレスをアクティブとしてマークし、以降のメールで使用しました。

図 ニュースレターの購読を解除するための電子メール入力フォーム。

ボットに配信される通常のスパムメールジョブには、3,000のメールアドレスのリストが含まれ、英語のメッセージテンプレートを使用しますが、フランス語、ドイツ語、スペイン語、ロシア語の言語も使用されています。 すべてのスパムメッセージテンプレートには、侵害されたTinyDNSサーバーがサービスを提供するドメインを指すURLが含まれています。

この悪意のあるキャンペーンに関する完全なESETレポートは、 こちらをご覧ください 。

ドライブバイダウンロード

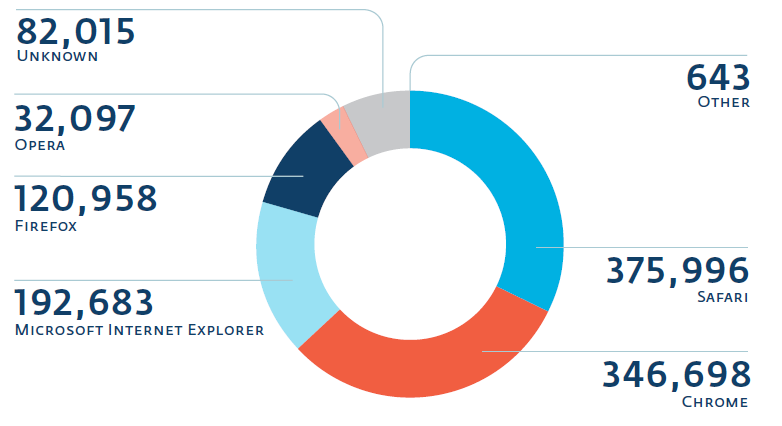

昨年9月、Linux / Cdorkedリバースプロキシの1つからネットワークトラフィックを取得できました。 このデータは1つのプロキシサーバーからのみ取得されたという事実にもかかわらず、このトラフィックの分析により、感染したサーバーから悪意のあるコンテンツにユーザーをリダイレクトする範囲を推定することができました。 ほんの数日で、このサーバーにアクセスした100万を超えるさまざまなIPアドレス、つまりユーザーがエクスプロイトスイートページにリダイレクトされる直前に確認しました。 悪意のあるコンテンツにリダイレクトされたこれらのユーザーの一部は感染していました。 この数日で悪意のあるコンテンツにリダイレクトされたユーザーのOSとブラウザに関する統計情報を取得することができました。

図 Linux / Cdorkedによって侵害されたWebサイトの犠牲となったユーザーのOSの分布。

図 Linux / Cdorkedによって侵害されたWebサイトの犠牲となったユーザーのブラウザの分布。

ユーザーのコンピューターがリバースプロキシサーバーの外部インターフェイスにリダイレクトされると、後者はエクスプロイトスイートサーバーへのリダイレクトのチェーンを開始します。これにより、これらのリダイレクトに使用されるプロキシサーバーの背後に隠されます。 このようなリダイレクトの最終結果は、悪意のあるコードがインストールされるエクスプロイトのセットを持つページにアクセスするユーザーになります(使用されるエクスプロイトの1つにOS /ソフトウェアの脆弱性がある場合)。

分析の時点で、WindigoオペレーターはBlackholeエクスプロイトスイートを使用していました。 2013年11月、事業者は一連のNeutrinoエクスプロイトに切り替えました。これは、Paunchの「クライアント」がマルウェアの自動配布の新しい手段に切り替え始めたBlackholeの作者が逮捕されたためと思われます。 リダイレクトされた110万人のユーザーのうち、感染者数は11.108人、つまり約1%(感染率)と推定されています。

サイバー犯罪者によって配布された2つの異なるマルウェアファミリを確認しました。 米国、英国、カナダ、オーストラリアのユーザーは悪意のあるWin32 / Boaxxe.Gコードに感染し、他のユーザーはWin32 / Glupteba.Mシステムのインストーラーである悪意のあるプログラムWin32 / Leecholeに感染しました。 少なくともこのキャンペーンを追跡している間、攻撃者は常にこれらのマルウェアファミリを使用してWindowsユーザーに感染しています。

Windigoキャンペーンで使用されたマルウェアの完全な分析、侵害の指標(IOC)およびその他の有用な情報は、 レポートに記載されています。