まえがき

Mozillaソフトウェア製品の欠点の1つは、企業ユーザーセグメントに焦点が合っていないことです。 残念ながら、大企業でMozilla製品のインストールを管理するために利用できるツールは多くありません。 それらは以下に基づいて構築されます。

- Webサーバーから設定の一部を取得する-Mozilla AutoConfig(https://developer.mozilla.org/en-US/docs/MCD,_Mission_Control_Desktop_AKA_AutoConfig)

- 構成の一部の製品配布への統合(製品プラグイン)

-CCK(https://addons.mozilla.org/en-US/firefox/addon/cck/) - GPO GPOFirefox(https://addons.mozilla.org/en/firefox/addon/gpo-for-firefox/)から設定の一部を取得する

私は後者のアプローチを好む:それはあなたが設定をコンピューターとユーザーの異なるグループに柔軟にバインドすることを可能にし、またスクリプトを書くことを掘り下げることなくグループポリシーコンソールからすべての設定をすることができます(AutoConfigでは、ユーザーデータに基づいて設定を構成することもできますが、そのためには、サーバー側でスクリプトを開発する必要があります)。 また、グループポリシーから管理を実装するために、追加のフォールトトレラントサーバーを展開する必要はありません。

残念ながら、GPOFirefoxプラグインはFirefoxにのみ実装されており、必要な機能がないため、FirefoxとThunderbirdの両方に適した独自のものを作成する必要があり、コミュニティと共有することにしました。

特徴

プラグインに含まれる機能のリストは次のとおりです。

- FirefoxとThunderbirdの両方に対する単一プラグインのサポート

- グループポリシーから既定の設定(defaultPref)とユーザーに対してロックされた設定(lockPref)の両方を設定します。 実際、すべてのMozilla製品カスタマイズシステムにはこの機能があります。

- 設定でワイルドカード文字列を使用する機能。設定を適用すると、ユーザーの環境変数の値に置き換えられます。 特に、環境変数がサポートされています:%ユーザー名%、%ユーザードメイン%、%ユーザーdnsドメイン%、%ユーザープロファイル%、%コンピューター名%。

- ユーザープロファイルでルート証明書を管理します。 特に、ルート証明書のインストールと削除がサポートされています。

- すべてのプラグインアクションをエラーコンソールに記録します。 間違いなく、GPOの使用を診断するときは、ポリシーから適用された設定を確認できるログがあると便利です。

- ADMXグループポリシーテンプレート。テンプレートを編集せずにFirefoxおよびThunderbirdの設定を構成できます。 唯一の制限は、同時にインストールできるルート証明書は10個まで、ルート証明書は10個までしか削除できないことです。 (任意の数にしたかったのですが、グループポリシーテンプレートの構文の制限に遭遇しました。 テキスト要素には最大長を設定できますが、 リストにはこの機能がありません。)

各機会について詳しく説明します。

FirefoxとThunderbirdの両方に対する単一プラグインのサポート

私の意見では、Firefoxがブラウザとして使用されている会社では、Thunderbirdが電子メールクライアントとして使用されることは理にかなっています。 設定へのアプローチが完全に同一であるときに各プログラムのプラグインを作成することは意味がありません。 同時に、両方のプログラムで同じ名前の設定が異なる場合があります。 したがって、起動時のプラグインは、実行中のプログラムで(一意の識別子によって)決定し、ポリシーの対応する部分から設定を読み取ります。

グループポリシーから既定の設定(defaultPref)とユーザーに対してロックされた設定(lockPref)の両方を設定します。

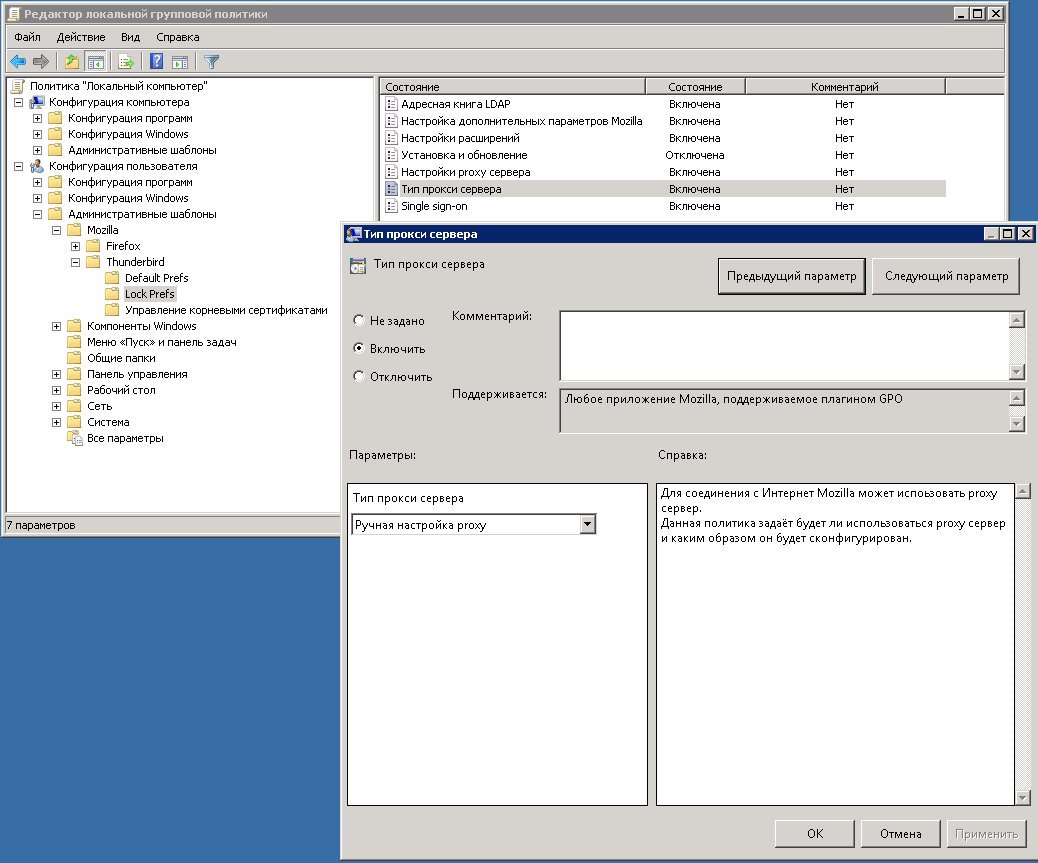

ポリシー管理コンソールからすべての設定にアクセスできます。

設定でいくつかのワイルドカード設定を使用する機能

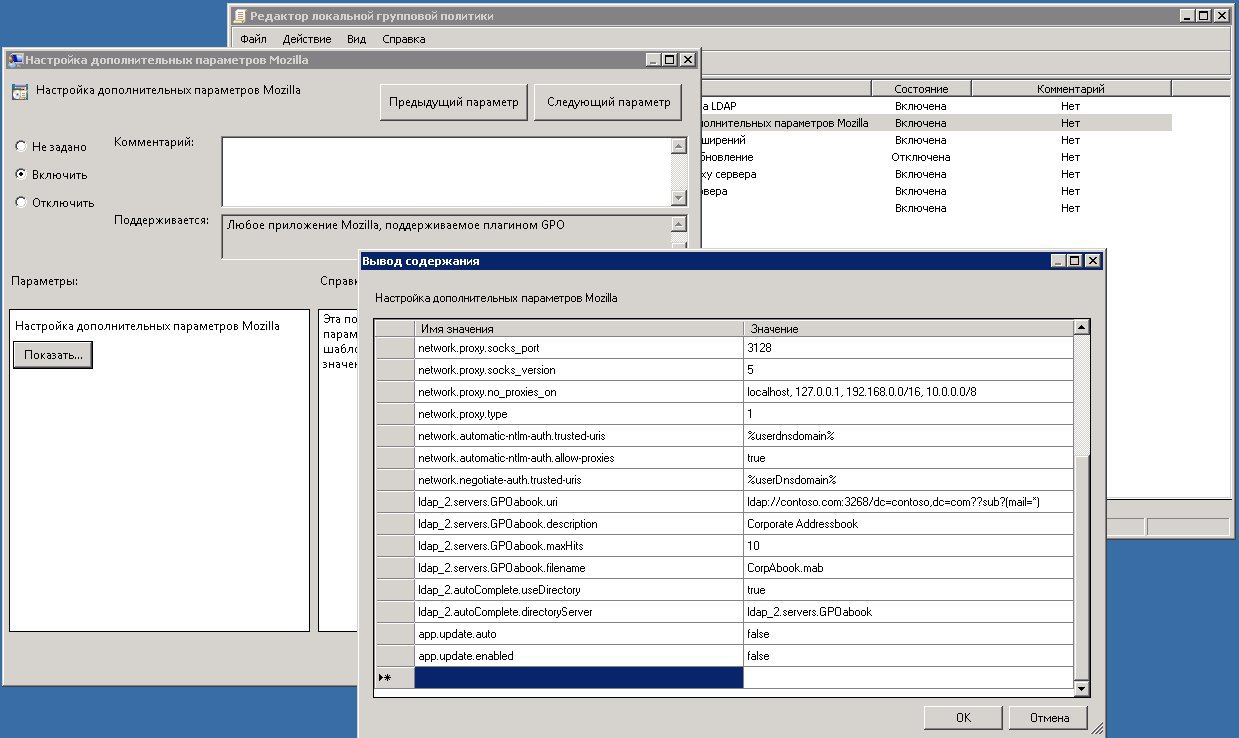

私の意見では、このようなnetwork.negotiate-auth.trusted-urisパラメーターを構成する場合、ユーザーが設定した%userdnsdomain%変数の値を使用すると便利です。

また、ユーザー変数値%username%、%userdomain%、%userdnsdomain%を使用して、ユーザーのメールプロファイルのデフォルト設定を生成すると便利です(Thunderbirdが最初に起動されたときに、ユーザーはすでにメールボックスを設定しており、必要に応じて、ユーザーはこれらの設定を調整できます) )

すべてのプラグインアクションをエラーコンソールに記録します。

おそらく、グループポリシーからは使用できず、ユーザープロファイルからのみ適用される設定は、 extensions.gpo.enablelogのみです。これにより、エラーコンソールでプラグインアクションのログが有効になります。 この設定はグループポリシーを読み取る前に読み取られるため、GPOからその値に影響を与えることはできません。

コンソールのログは次のようになります。

ADMXグループポリシーテンプレート。テンプレートを編集せずにFirefoxおよびThunderbirdの設定を構成できます。

私はADMXテンプレートをたくさんいじらなければなりませんでしたが、それは価値がありました。 ADMXテンプレートには、古いadmよりもいくつかの利点があります。

- グループポリシー編集コンソールの起動時に自動的に読み込まれます

- これらのテンプレートの中央リポジトリを整理することは可能で、管理者のワークステーションから利用できます。

- ローカライズされており、OS言語に応じてローカライズが自動的にロードされます

残念ながら、microsoft.comからダウンロードできるFullArmor ADMX Migratorは、ポリシーテンプレートを少し壊します。 そのため、 ドキュメントを準備し、ADMXを手動で稼働状態にする必要がありました。

任意のパラメーターの値を設定できるようにするために、「追加のMozilla設定を構成」ポリシーが導入されました。 リスト要素により、他のポリシーによって設定されたパラメーターを表示し、元々テンプレートに含まれていなかったパラメーターを設定できます。

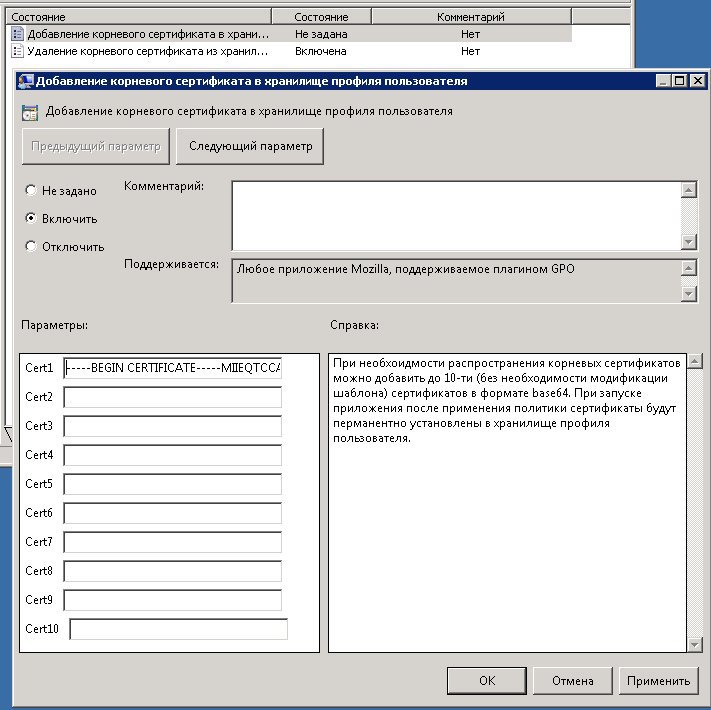

ユーザープロファイルでルート証明書を管理します。

会社のルート証明書が自己署名されている場合、管理者はそれをユーザープロファイルに配布するタスクを持っています。 手作りのディストリビューションにインストールするか、CCKを使用して証明書をインストールできます。 ただし、証明書は危険にさらされる可能性があるため、新しい証明書に変更する必要があります。

最初は、リスト要素を介して証明書の追加を実装することを望んでいました-追加のパラメーターを編集するとき(任意の数の証明書をインストールおよび削除することが可能です)が、この要素にはテキスト値の長さに制限があります-1033文字、およびテキスト要素には最大長を設定できます したがって、証明書管理ウィンドウは次のようになります。

一度に最大10個の証明書を追加または削除できます。 証明書を追加/削除するには、対応するポリシーの10個のフィールド(いずれか)のいずれかに、base64エンコーディングで本体を挿入する必要があります(たとえば、 Windows証明書ストアからエクスポートできます)。 証明書は永続的にインストールされます、つまり ポリシーがユーザー/コンピューターに適用されなくなると、プロファイル内の証明書が残ります。

証明書の削除も同じように機能します-証明書の本文をbase64エンコードで10個のフィールドのいずれかの値に追加するだけです-次回ポリシーを適用した後にプラグインでプログラムを起動すると、証明書が削除されます。

プラグイン+ポリシーテンプレートをインストールします。

addons.mozilla.orgのプラグインは公開されていません(コミュニティが意見を表明した後、おそらく公式の公開前に、希望に応じて調整を行う予定です)。

sourceforgeのプロジェクトページからプラグインとポリシーテンプレートをダウンロードできます: mozillagpo.sourceforge.io

また、簡単なドキュメントと使用に関する推奨事項もあります。

ポリシーテンプレートをインストールするには、 PolicyTemplate.zipアーカイブの内容を管理者のコンピューターの%systemroot%\ PolicyDefinitionsフォルダーに解凍するだけで十分です。 または、ポリシーテンプレートの中央リポジトリを作成する手順を使用します 。

プラグインをインストールできます:

- xpiファイルからの古典的な方法

- extensions.autoDisableScopesパラメーターを事前に設定した後、プラグインのインストール場所のいずれかに接続します

- プラグインをネイティブのFirefoxおよびThunderbirdディストリビューションに統合する