ただし、すべてのユーザーが、オペレーティングシステムの論理ドライブとして接続されたときに暗号コンテナー内のファイルがどれほど脆弱であり、そこからファイルを簡単に盗むことができるかを理解しているわけではありません。 これがこの記事を書く理由でした。具体的な例では、TrueCrypt暗号化ソフトウェアを使用して作成された暗号コンテナーに置かれた情報を盗む方法を示します。 ただし、暗号コンテナーを作成できる他のプログラムにも同じことが言え、暗号コンテナーに格納された暗号化データを保護するためのその他の機能はありません。

次の例を見てみましょう。 サーバー(通常のPCとして使用)に貴重な情報を保存する特定のAAA組織があり、この組織の数人の従業員がアクセスできるとします。 機密ファイルは、TrueCryptを使用して作成された暗号コンテナーに保存されます。 この情報を許可された従業員が営業日を通して作業できるように、暗号コンテナは最初にマウントされ(たとえば、この組織のシステム管理者によって)、最後に解体されます。 会社の経営陣は、機密ファイルが暗号化された形式で暗号コンテナーに保存されるため、十分に保護されていると確信しています。

この組織を脅かす危険性を理解するために、AAAの機密情報を取得したい、それほど正直ではないライバル企業であるBBBの役割を自分で簡単に想像してみましょう。 計画はいくつかの段階で実装できます。

1. DarkComet RATをダウンロードします。これは、リモートシステムの正当な管理のために公式に作成された隠されたリモート管理ユーティリティです。 DarkCometの開発者であるJean-Pierre Lesierの考えがどれほど純粋であったかを言うのは難しいです。 おそらく、アルバート・アインシュタインが発見した原子力が初めて原子爆弾で使用されることを想像できなかったように、彼の開発がすぐに世界中のハッカーによって効果的に使用されることも想定していなかったため、例えば、シリア政府はシリア紛争の反対に反対するプログラム。

DarkCometには多くの機能があります。

-ファイルマネージャー;

-開いているウィンドウ、実行中のタスク、アクティブなプロセスのマネージャー。

-スタートアップとサービスの管理。

-リモートレジストリ管理。

-プログラムのインストールと削除。

-VNCテクノロジーを使用したリモートマシンの制御のキャプチャ。

-リモート画面からスクリーンショットを撮る。

-マイクからの音と内蔵または外部カメラからのビデオなどの傍受

もちろん、これにより、DarkCometを優れたスパイウェアプログラムとして使用し、サイバー犯罪者の手で強力な武器に変えることができます。 DarkComet RATの作成者がプロジェクトを終了することを決めたにもかかわらず、その開発はネットワーク上で自由にダウンロードできます。

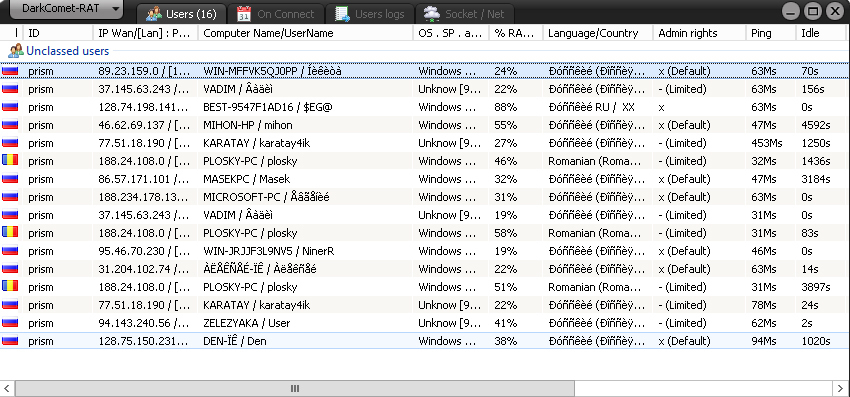

これは、メインプログラムウィンドウの表示です。

2.プログラムをダウンロードしてインストールしたら、ホスティングを開始する必要があります。ホスティングを開始すると、被害者のコンピューターからファイルがダウンロードされます。

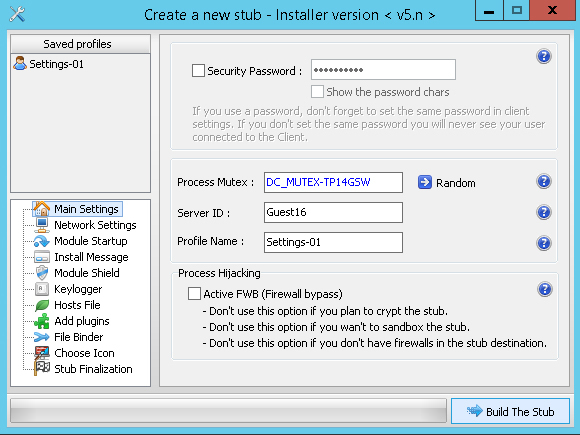

3. DarkCometを使用して、被害者のコンピューターに感染するexeファイル(スタブ)を作成します( DarkCometRat> ServerModule> FullEditor )。 [ネットワーク設定]で 、以前に作成したホストを登録し、他の必要な設定を設定します(詳細はこちら )。 または、そのようなファイルの作成を取引所で注文します(約100ドル)。

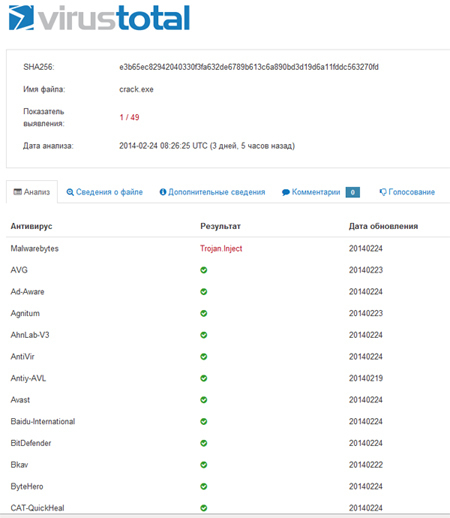

4.当然、DarkComet RATで作成された実行可能ファイルは、ウイルス対策ソフトウェアによってマルウェアとして検出されます。したがって、被害者のコンピューターに正常に感染するには、クリプター(または50〜100ドルの注文)を使用して暗号化する必要があります。 暗号化機能を使用して、プログラムのソースファイルが暗号化され、コードが先頭に書き込まれ、起動時にメインプログラムを解読して起動します。 暗号化プログラムは、プログラムを暗号化して、最も有名なすべてのアンチウイルスおよび署名検索方法から保護します。

5.アンチウィルスプログラムが暗号化されたファイルをウィルスと見なさないようにしてください。 チェックはVirusTotalで実行できます。例:

この記事では、暗号化されたファイルを直接アップロードしないため、特にHabr政権からウイルスの拡散に対する請求は行われません。 ただし、作成時にexeファイルが実際にアンチウイルスによってウイルスと見なされていないことを確認したい場合は、そのファイルへのリンクを提供できます。ビデオとファイルのハッシュ量を比較して自分で確認できます。

6.次に、被害者のコンピューターにウイルスが侵入する必要があります。 これを行うには多くの異なる方法があります。

たとえば、コンピューターが電子メールに感染している可能性があります。 営業日中、従業員の会社のメールには何十、何百ものメールが届きます。 もちろん、このような通信の流れでは各手紙に十分な注意を払うことができず、ほとんどの従業員は、あるベールから別のベールへの紙の転送などのメッセージの処理に関係し、攻撃の実装を大幅に促進します 攻撃者がメールで簡単なリクエストを送信すると、攻撃者はマシン上で頻繁に、自分の行動を考えずに、求めていることを実行します。

これはほんの一例です。 人間の心理学の特性に基づいたソーシャルエンジニアリングの他の方法を使用できます。

7.実行可能ファイルを開いた後、ウイルスが被害者のコンピューターに入るとすぐに、攻撃者は攻撃されたコンピューターへのフルアクセスを取得します。 ご存じのように、接続された暗号コンテナにある暗号化されたファイルにアクセスするアプリケーションは、そのコピーを復号化された形式で受け取ります。 DarkCometファイルマネージャーも例外ではありません。その助けを借りて、暗号ディスクから情報をコピーできます。

復号化された形式で受け取るすべてのファイルは、読み取りと編集に使用できます。 その後、それらを有利に使用できます。 ちなみに、暗号コンテナーのもう1つの欠点は次のとおりです。暗号コンテナーの大きなサイズは数百メガバイトであり、保護されたファイルを検索するサイバー犯罪者のタスクを大幅に簡素化します。

以上です。 機密情報はコピーおよび侵害され、競合企業はそれをuse兵目的に使用でき、攻撃された組織はデータの盗難を疑うことさえしません。

TrueCrypt暗号コンテナーから情報を盗むプロセスは、このビデオでより明確に示されています。

おわりに

暗号化コンテナーは、切断された(解体された)場合にのみ、信頼できる情報保護を提供します。 接続(マウント)時に、そこから機密情報が盗まれる可能性があり、攻撃者は解読された形式でそれを受け取ります。 したがって、貴重なデータを保存するために暗号コンテナがまだ使用されている場合は、最小限の時間接続し、作業完了後すぐに切断する必要があります。

サイバーセーフ

CyberSafe Files Encryptionでは、セキュリティを強化するために、 この記事で詳細に説明されているTrusted Application Systemを追加しました 。 一番下の行は、CyberSafeを使用して暗号化されたファイルが保存されているフォルダーに、これらのファイルにアクセスできる信頼できるプログラムの追加リストが割り当てられるということです。 したがって、他のすべてのアプリケーションはアクセスを拒否されます。 したがって、DarkComet RATファイルマネージャーが暗号化されたファイル、別のリモート管理ツール、または信頼できるグループに含まれていない他のプログラムにアクセスすると、保護されたファイルにアクセスできなくなります。

ネットワークフォルダーの暗号化に CyberSafeが使用される場合、サーバー上のファイルは常に暗号化された形式で保存され、サーバー側で復号化されることはありません。ユーザー側で排他的に復号化されます。