パケット作成またはパケットクラフティングは、ネットワークエンジニアまたはテスト担当者がネットワークを探索し、ファイアウォールルールをチェックし、脆弱性を見つけることを可能にする技術です。

これは通常、手動で行われ、ネットワーク上のさまざまなデバイスにパケットを送信します。

ターゲットは、ファイアウォール、侵入検知システム(IDS)、ルーター、およびその他のネットワーク参加者です。

パッケージを手動で作成しても、高レベルのプログラミング言語でコードを記述する必要はありません。Scapyなどの既製のツールを使用できます。

Scapyは、パッケージを手動で作成するための最良ではないにしても、最高のツールの1つです。

このユーティリティはPython言語を使用して記述されており、作成者はPhilippe Biondiです。

このユーティリティの可能性はほぼ無限です。パケットのアセンブリと、その後のネットワークへの送信、パケットのキャプチャ、以前に保存したダンプからのパケットの読み取り、ネットワークの探索などです。

これはすべて、インタラクティブに実行することも、スクリプトを作成して実行することもできます。

Scapyを使用すると、ネットワーク上のホストをスキャン、トレース、調査、攻撃、および検出できます。

Scapyは、Wiresharkに似た環境やフレームワークを提供しますが、美しいグラフィカルシェルはありません。

このユーティリティはUNIXライクなオペレーティングシステム用に開発されていますが、それでもWindows環境で実行できるものがあります。

このユーティリティは、他のプログラムと対話することもできます。パケットを視覚的にデコードするには、同じWiresharkを接続して、グラフを描画できます-GnuPlotおよびVpython。

動作するには、スーパーユーザー権限(root、UID 0)が必要です。これはかなり低レベルのユーティリティであり、ネットワークカードで直接動作するためです。

そして、重要なことは、このユーティリティを使用するのにPythonプログラミングの深い知識は必要ないということです。

降りる

プロジェクトの公式サイト-www.secdev.org/projects/scapy

Debianベースのディストリビューションの場合 、 apt-get install python-scapyなど 、 インストールする方法は多数あります。

開発者のWebサイトから最新バージョンをダウンロードすることもできます。

# cd /tmp

# wget scapy.net

# unzip scapy-latest.zip

# cd scapy-2.*

# sudo python setup.py install

その後、起動はscapyによって直接行われます 。

画面には次のようなものが表示されます。

入力用の標準プロンプトが表示され、すべてのアクションがインタラクティブに実行されます。

出力はCtrl + Dの組み合わせ、または関数exit()の入力によるものです。

ツールを学ぶ

実際、Scapyは通常のユーティリティとは大きく異なります。 テキストモードで動作しますが、すべての対話は通常のキーとコマンドラインパラメーターではなく、Pythonインタープリターによって実行されます。

最初は、このアプローチはやや不快で珍しいように見えるかもしれませんが、時間が経つにつれて、これが正しい決定であり、本当に便利であるという理解が生まれます。

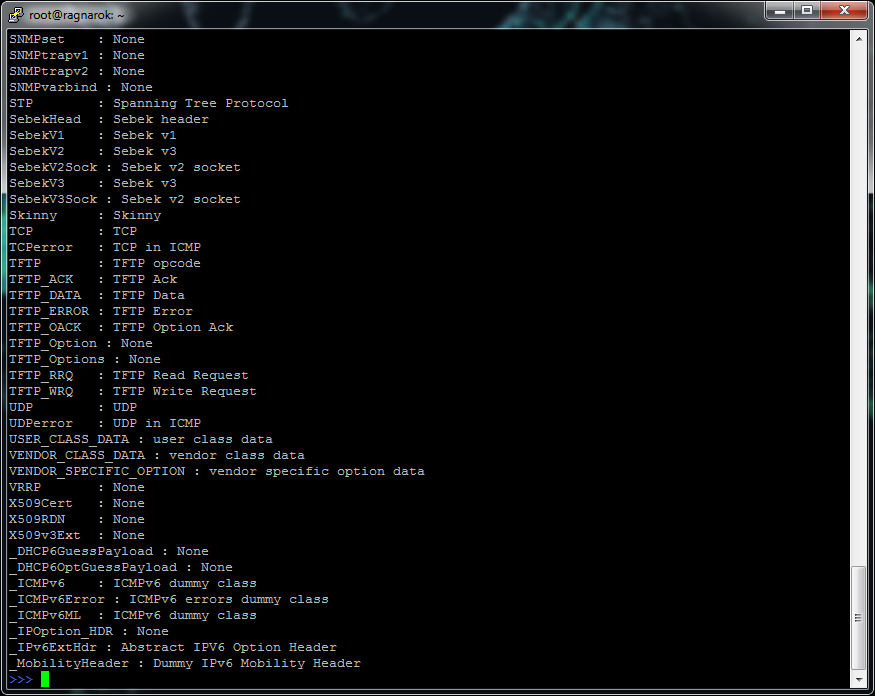

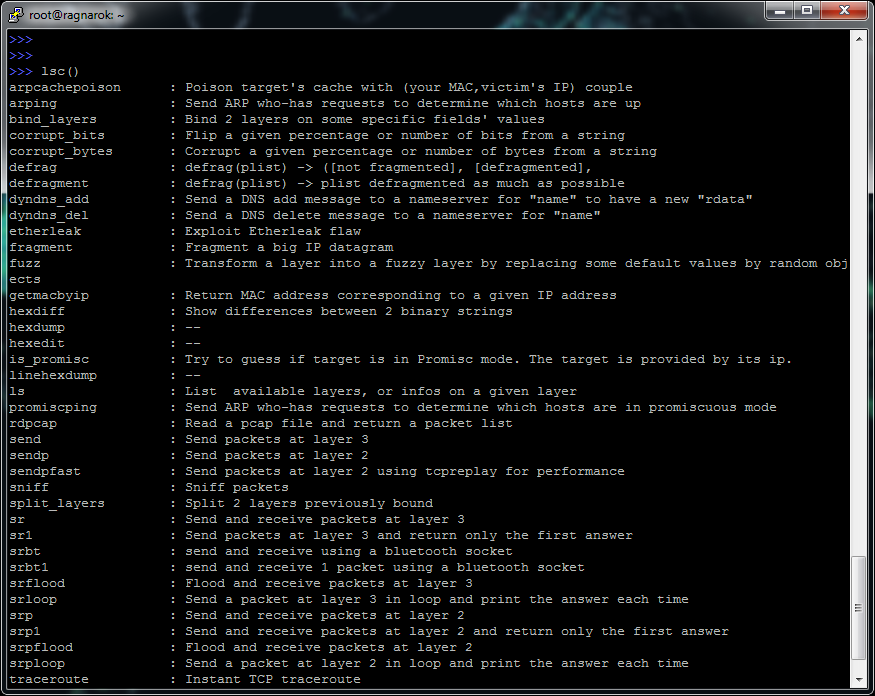

まず、サポートされているプロトコルを見てみましょう。このために、 ls()関数を呼び出します。

HTTP、トランスポートTCPおよびUDP、ネットワークレイヤーIPv4およびIPv6、リンクレイヤーイーサー(イーサネット)などのアプリケーションプロトコルを含む、300以上の異なるプロトコルを使用できます。

大文字と小文字を区別することが重要です。ほとんどのプロトコルはScapyで大文字で書かれています。

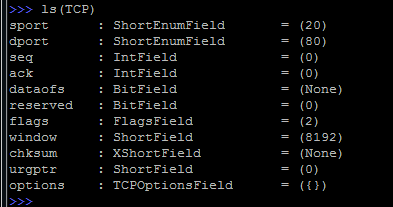

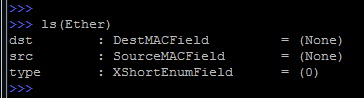

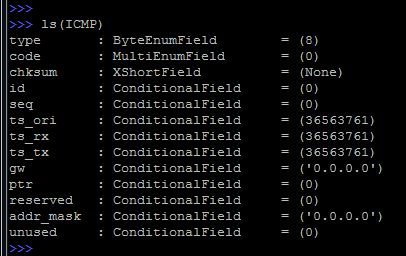

特定のプロトコルのフィールドを詳細に調べるために、次のプロトコルでls()関数を呼び出すことができます: ls(TCP)

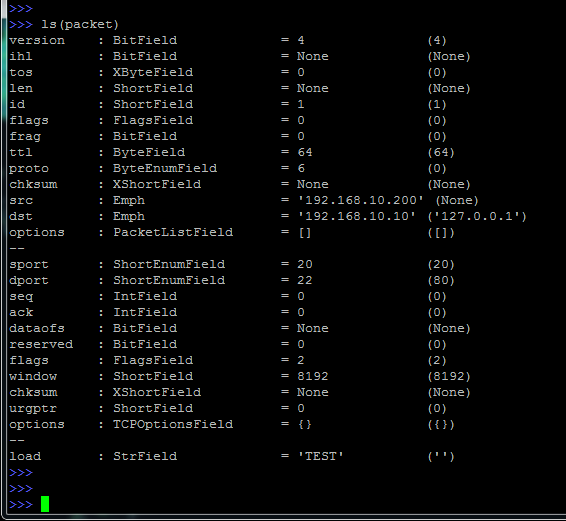

その結果、パッケージの作成中に変更できるすべてのフィールドが表示されます。 デフォルトで使用される値は括弧内に示されています。送信者ポートは20(これはftp-data)であり、受信者ポートは80(これは当然HTTP)であり、SYNフラグも設定されています(flags = 2)。

たとえば、データリンクレイヤー(イーサネット)を検討する場合、選択肢は少なくなります。

ls()関数に加えて、ほぼすべての主要なScapy機能を出力する便利なlsc()関数があります。

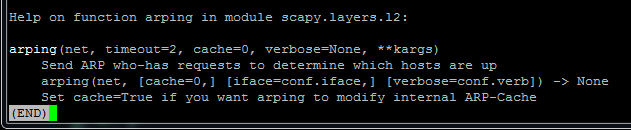

各関数に関するより詳細な情報を取得するには、たとえばhelp( function_name )を使用できます。

UnixシステムのMANページに似たものが表示されます。

終了するには、Linuxで通常のQキーを再度使用できます。

プロトコルと機能に注目しましたが、今ではビジネスに取り掛かることができます-パッケージを作成します。

クラフティム

すぐに高レベルのパケット(ネットワークおよびアプリケーション)を作成できます。Scapyは自動的に低レベルを補完するか、リンクレベルから手動で収集できます。

OSIモデルレベルは、スラッシュ(/)で区切られます。

Scapyがパッケージを左側の下位レベルから右側の上位レベルに読み込むことに注意する必要があります。 最初、これは少しわかりにくいかもしれませんが、少し練習すれば、すべてがなじみのあるものになります。

ところで、Scapyの用語では、ネットワークパケットはレイヤーに分割され、各レイヤーはオブジェクトのインスタンスとして表されます。

簡略化された形式で組み立てられたパッケージは次のようになります。

Ether()/IP()/TCP()/”App Data”

ほとんどの場合、L3レベルのみが使用され、ScapyはOSからの情報に基づいて、チャネルレベルを個別に埋めることができます。

各プロトコルのフィールドの値を変更して、標準値を変更します( ls()関数によって表示されます)。

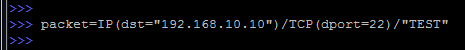

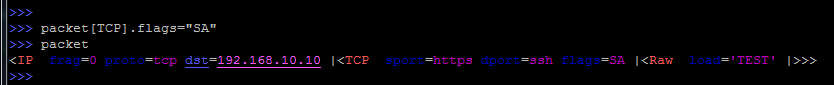

次に、簡単なパッケージを作成します。

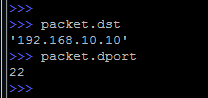

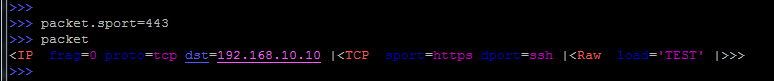

すべてが非常に簡単です。宛先アドレス、ポート、および一般的に「TEST」という形式で負荷を指定しました。

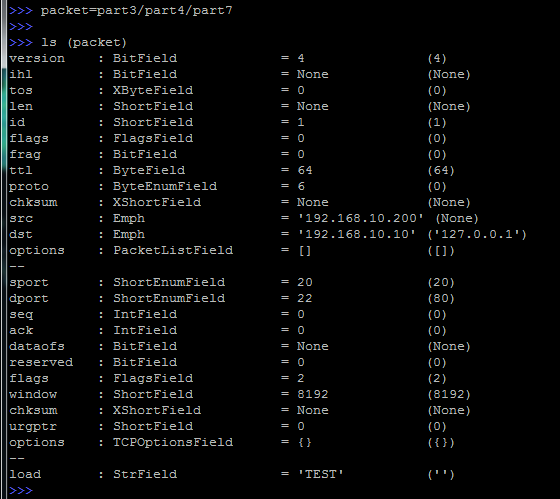

パッケージ自体は明確にpacketという名前でしたが、新しく作成したパッケージを非常に詳細に展開しました。

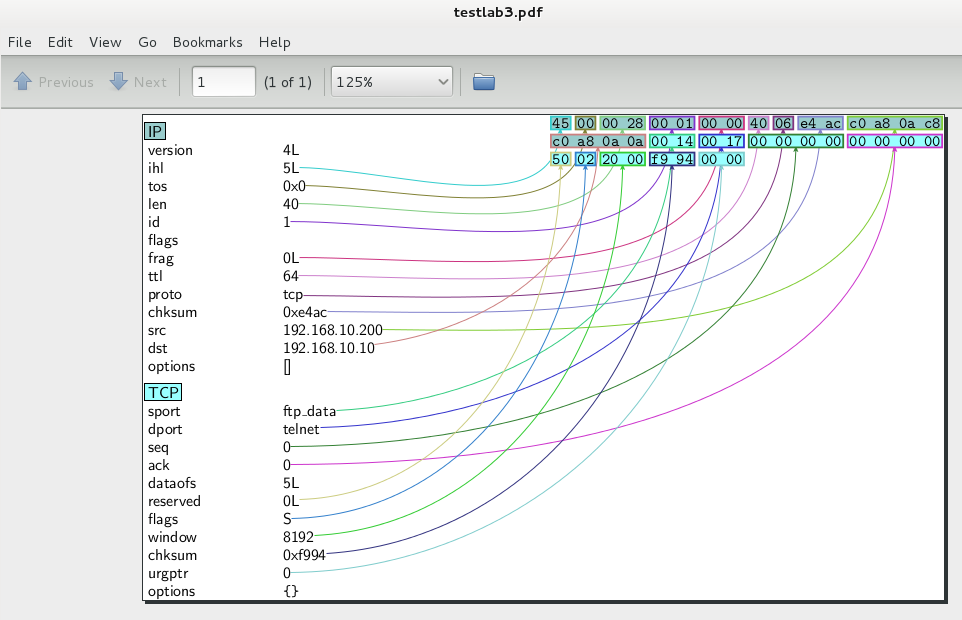

そして今、すでにおなじみの関数ls(パケット)を実行しました:

その中のレベルは「-」文字で区切られます。

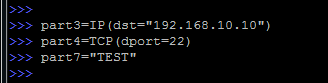

パッケージを一度に作成する代わりに、部分的に作成できます。

この例では、OSIモデルの各レベルの変数を作成しました。

大文字と小文字を忘れずに、文字と数字を変数名として使用できます。

そして今、すべてを1つのパッケージに収集します。

結果は似ていることがわかります。

パッケージに深く入ります

ls()関数の出力を既に見てきましたが、パッケージに関するこのような詳細な情報は必ずしも必要ではありません。

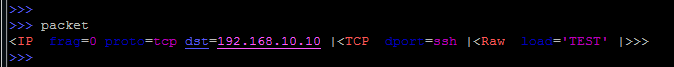

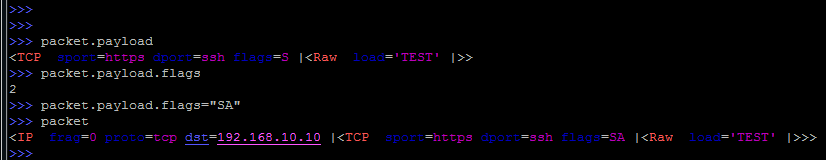

変数の名前を入力すると、すぐに簡単な要約が表示されます。

summary()メソッドを使用することもできます:

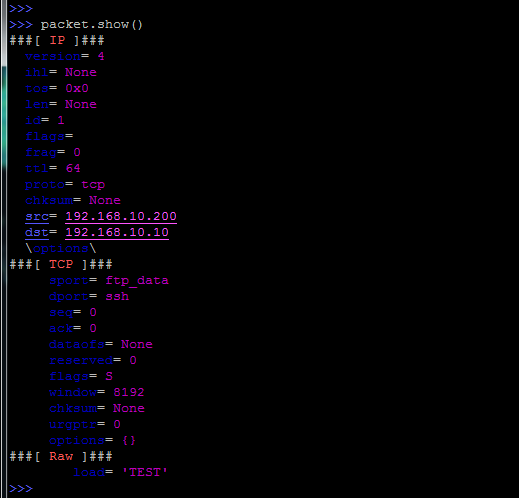

もう少し情報が必要な場合は、 show()メソッドがあります。

さらに、指定するだけで任意のフィールドを表示できます。

もちろん、これは、そのようなフィールドがパッケージ内で一意である場合にのみ機能します。

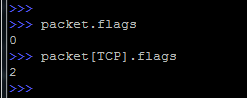

たとえば、TCPとIPの両方に存在するフラグフィールドを使用する場合、表示するものを指定する必要があります。 そうでない場合、Scapyは最初に見つかったフィールドの値を表示します(この例ではIPフラグ)。

プロトコルを角括弧で示すことにより、指定が行われます。

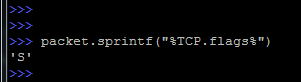

ところで、デフォルトでは、設定されたフラグはデジタル表現で表示されます。

すべての制御ビットがオンになっている(1に設定されている)場合、255に等しい値を取得します。この場合、値2はSYNビットが設定されていることを意味します。

しかし、シンボル表示で制御ビットを表示する機会があります:

すでに述べたように、いつでも任意のフィールドの値を変更できます。

フィールドが一意でない場合、プロトコルを指定する必要があります。

2番目の方法は、 ペイロード構造を使用することです。これにより、1つのレベル(この場合はL3経由)をジャンプできます。

ここでは、最初にL3より上のレイヤーの出力を見てから、TCPフラグの値を見て、それらに新しい値を設定します。

ちなみに、ペイロードを何度も呼び出すこともできます。

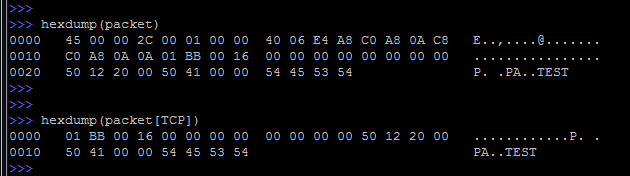

パッケージの内容を16進数で見ることもできます。これには、 hexdump()関数があります。

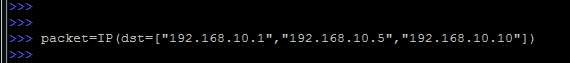

アドレッシングについて

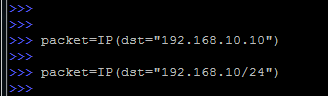

Scapyは、受信者アドレスを指定する際の柔軟性も優れています。

多くのオプション-通常の10進数形式と、ドメイン名とCIDR表記は次のとおりです。

後者の場合、パケットはサブネット上の各アドレスに送信されます。

多くのアドレスは、角括弧を忘れずに、カンマで区切って指定することができます。

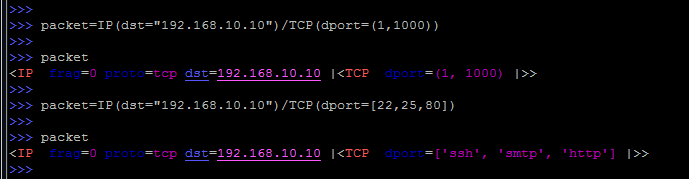

この段階で、「多くのポートを指定する必要がある場合はどうなるのか?」という考えが生じるかもしれません。

ここで、Scapyは十分な機会を提供します。範囲を指定するだけでなく、多くをリストすることもできます。

角括弧の違いに注意してください。範囲の場合は丸く、セットの場合は正方形です。

そして、目標の指定に関する会話を終了し、多くのポートに多くのパケットを送信する必要がある状況を考えてください。

どのパッケージが送信されるかを確認するには、 forループを使用する必要があります。プログラミング言語Pythonがあることを忘れないでください。

実際、複雑なことはなく、すべてが非常に論理的です。

最初は、サブネットとポート範囲を指定するパッケージをすでに習慣的に作成しています。

次に、ループを使用して、パッケージ構造の各要素が変数「 a 」に割り当てられるリストを作成します。 Pythonには通常の意味で配列がありません。 代わりに、リストを使用してオブジェクトを保存します。

forループを使用して、構造全体を「解凍」し、視覚的な方法で表示します。

パケットをパスに送信します

パケットは同じ幅で送信されます:

- send()関数-応答の処理なしでネットワーク(L3)レベルを使用してパケットを送信します。 原則が使用されます-送信され、忘れられました。

- sendp()関数-チャネル(L2)レベルを使用してパケットを送信し、指定されたパラメーターとイーサネットフレームヘッダーが考慮されます。 応答はまだ予期されておらず、処理されません。

- sr()関数-send()と似ていますが、例外は既に応答パケットを予期していることです。

- srp()関数-パケットの送受信、レベルL2

- 関数sr1() -3番目のレベルのパケットを送信し、最初の回答のみを受け取ります。多くの回答は提供されません。

- 関数srp1()はsr1()に似ていますが、チャネルレベルのみが既にあります。

これらの各関数は、パッケージを含む変数の名前を指定するだけで、追加のパラメーターなしで呼び出すこともできます。

しかし同時に、時には役に立つ多くの追加オプションがあります。

たとえば、 タイムアウト -応答パケットを受信する前に待機する必要がある時間(秒単位)を示します。 再試行 -応答が受信されず、最も有用なオプションの1つがfilterである場合、パケットを再送信する必要がある回数。

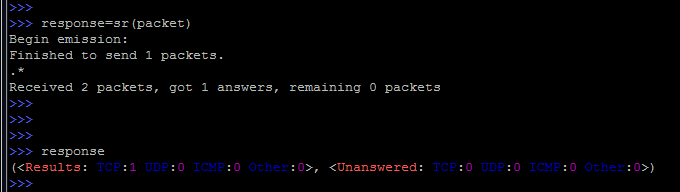

良い例として、ネットワークにパケットを送信しましょう。

ここでは、送信後に応答を期待する関数を使用し、0.1秒のタイムアウトを設定し、指定されたルールに該当する応答をフィルターします。

応答パケットをどうしますか?

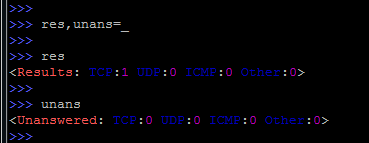

答えを含む変数を取得して割り当てることができます。

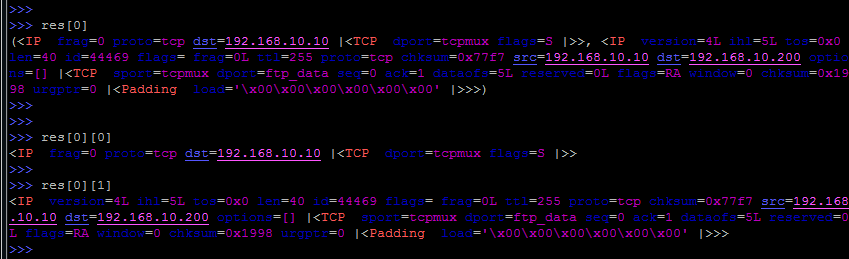

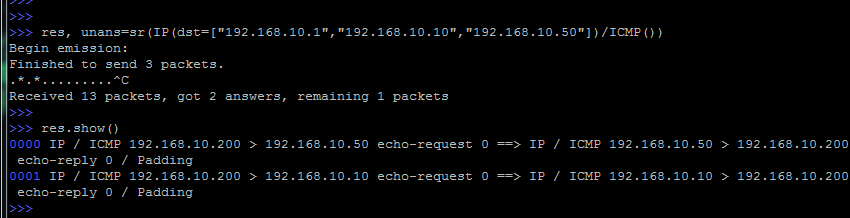

そして、 応答変数を呼び出すだけで、通常の方法で見てください。

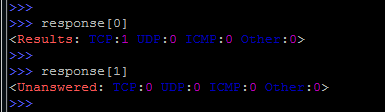

回答が2つのバージョン-結果と未回答、応答なしの結果でそれぞれ保存されていることがわかります。

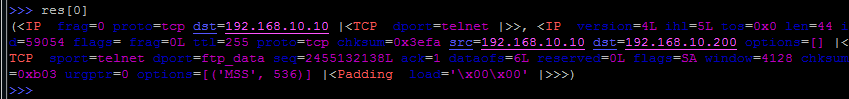

オフセットを指定すると、答えの必要な部分のみを表示できます。

または詳細情報:

パケットが変数を指定せずにネットワークに送信された場合(たとえば、単にsr()関数によって)、デフォルトでは、パケットは変数"_" (アンダースコア)の後にリストされます。

そこからこれらのパッケージを取得するには、次の構成を使用できます。

この場合、異なる結果が2つの異なる変数( resおよびunans )に保存されます。

オフセットを指定することにより、より詳細な結論が再び達成されます。

応答パケットをキャッチします

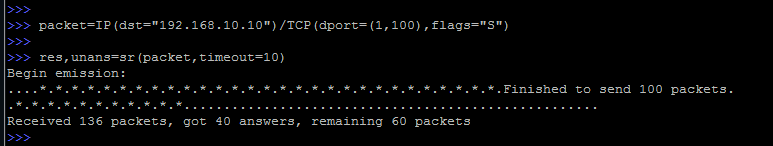

次に、応答するパケットが多数ある場合の状況を検討します。

私たちが見たのは、本質的にポートスキャンでした。

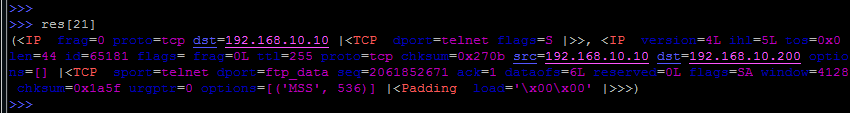

開いているポートには、SA(SYN / ACK)フラグが付いています。次に例を示します。

パッケージを番号で見ると、アカウントは伝統的にゼロから始まります。

さらに進んで、この結果を解凍できます。

ここでは、結果から送信されたパケット(21番)とその応答を抽出しました。

しかし、これは1つのパッケージにすぎませんが、すべてのパッケージを処理する必要がある場合はどうでしょうか?

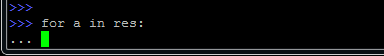

この場合、forループに再度アクセスする必要があります。

リストresの各要素をa部とb部に分割します。 次に、部分「a 」を切り取り 、 「allsent」リストにすべて記入します。

同様に、 allrecリストを作成し、他の部分はそのままにします。

もちろんこれはすべて良いことですが、より便利な形式で開いているポートと閉じているポートのリストを取得したいと思います。

もう一度、 resリスト、またはres [0] [1]が受信したres [0] [0]の2つの部分で構成されるres [0]要素を見てみましょう。

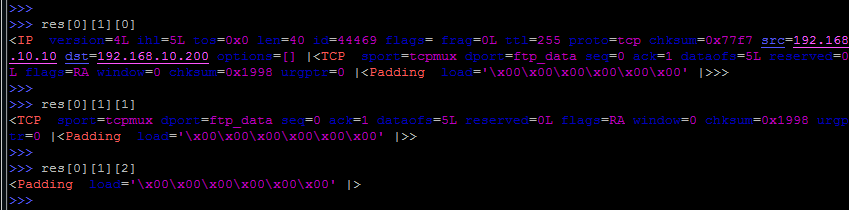

回答には、IPヘッダー(res [0] [1] [0])、TCPヘッダー(res [0] [1] [1])、およびデータ自体(res [0] [1] [2]の3つの部分があります。 ])。

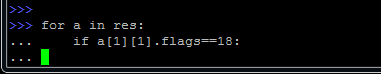

forループを使用して、各要素res [N]を変数「a」に抽出します。

これで、変数「a」には各パッケージの結果が含まれます。 つまり、「a」はans [N]を表します。

[1] [1]の値のみをチェックできます。これは、TCPヘッダーのres [N] [1] [1]を意味します。

さらに正確にするには、18の値が必要です。これは、SYN-ACKフラグが設定されていることを意味します。

この条件が機能する場合でも、TCPヘッダーから送信者ポートを取得します。

その結果、開いているポートのリストの形式で結果を取得します。

上記の構造はすべて一度に入力されますが、インデント(通常は4つのスペース)に注意することも重要です。

単純なポートスキャナーを手動で作成しました。

リスト1ポートスキャナー

>>>パケット= IP(dst = "192.168.10.10")/ TCP(dport =(1,100)、flags = "S"))

>>> res、unans = sr(パケット、タイムアウト= 10)

>>>のin res:

... [1] [1] .flags == 18の場合:

... [1] .sportを印刷します

スニファーおよびその逆

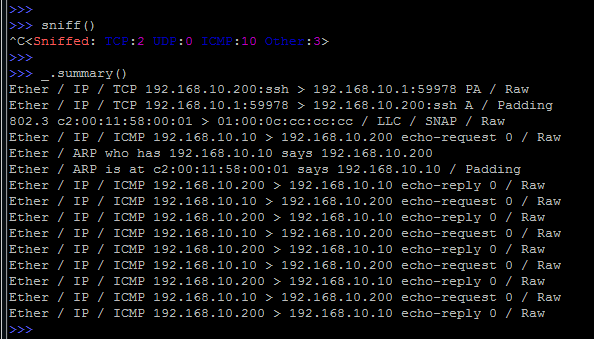

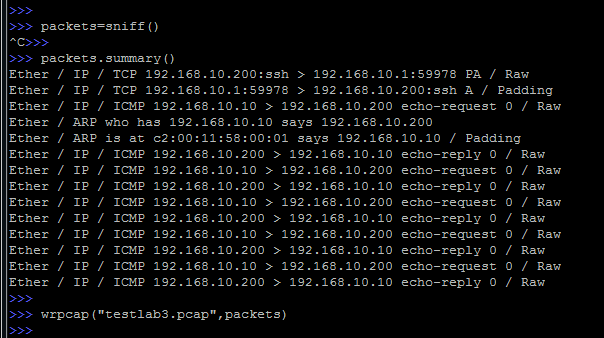

Scapyには小さなスニファーも含まれており、 スニフ()関数が担当します。

当然、フィルターを使用できます(tcpdumpフィルターと同様)。 フィルターパラメーターがこれを担当し、 countパラメーターを使用してパケット数を制限することもできます。

いつものように、 ヘルプ(スニフ)を呼び出すと、この関数に関する完全に詳細な情報が表示されます。

これは非常に単純化されたスニファーであることを忘れてはなりません。また、速度の向上を期待しないでください。

標準の組み合わせCtrl + Cは、トラフィックのキャプチャプロセスを中断し、結果を表示します。

未定義の変数と同様に、結果は"_"に分類されます。

summary()メソッドを実行すると、キャプチャされたパケットの統計を見ることができます:

ネットワークからトラフィックをキャプチャする代わりに、以前に保存したダンプ(pcapファイル)から読み取ることができます。

さらに、 wrpcap()関数を使用して、キャッチしたパケットをファイルに書き込むことができます。

スニッフィングトピックを完了すると、ScapyインターフェースからWiresharkを直接呼び出すことができます。これには、同じ名前のwireshark()関数を使用できます。

Wiresharkの詳細は、以前の記事( http://linkmeup.ru/blog/115.html)に記載されています。

自動化

私たちが考えたすべては、対話モードで直接起こりました。

しかし、当然、スクリプトを記述することで多くのことを自動化できます。

これを行うには、スクリプトの最初に示す必要があります。

#!/usr/bin/python

Linuxユーザーに馴染みのあるshebang。 (http://en.wikipedia.org/wiki/Shebang_(Unix))

from scapy.all import *

すべてのScapy機能をインポートします。

その後、必要な関数をすでに作成できます。

スクリプトでループを記述するときはインデントすることが重要です。そうしないと、エラーメッセージが表示され、スクリプトが機能しません。

例としてOSPFを使用して、Scapyへの追加モジュールの接続をすぐに検討してください。

当初、ScapyはOSPFプロトコルを使用できません。

load_contrib( 'ospf')が実行されると、 「ERROR:No module named contrib.ospf」というエラーメッセージが表示されます。

まず、モジュールをダウンロードします。 ここから入手できます 。

次に、 contribディレクトリを作成する必要があります。

# mkdir /usr/lib/python2.7/dist-packages/scapy/contrib

そして、新しく作成したディレクトリにモジュールを転送します。

# cp ospf.py /usr/lib/python2.7/dist-packages/scapy/contrib/

これで、Scapyにアクセスして、接続されているサードパーティモジュールのリストを表示すると(ご想像のとおり 、 list_contrib()関数がこれを担当します):

>>> list_contrib()

ospf:OSPFステータス=ロード

>>>

すべての準備が整っているように見えますが、そこにはありませんでした。

ospfモジュールをロードする次の試みで:

>>> load_contrib( 'ospf') 、同じエラー「ERROR:No module named contrib.ospf」

モジュールが最終的に機能するためには、初期化スクリプト(空のファイル)を作成する必要があります。

touch /usr/lib/python2.7/dist-packages/scapy/contrib/__init__.py

その後、すでにOSPFのパッケージを作成することが可能になります。

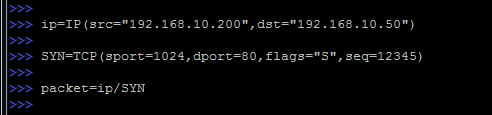

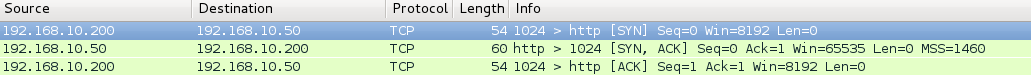

3ステップのTCP接続を作成する

これを行うには、SYN / ACK応答をキャッチし、そこからTCPシーケンス番号を抽出し、値を1つ増やし、実際に受信した値を確認応答番号フィールドに入れる必要があります。

一見難しい作業ですが、Scapyはそれに対処できます。

まず、すべてが成功するために必要なものを検討します。

1)SYNを受信側に送信します。

- IPヘッダーを収集します。送信者と受信者のアドレスを忘れないでください。

- 送信者と宛先のTCPポートを指定するTCPヘッダーを収集し、TCPフラグ(SYNビット)を設定し、ISN(初期シーケンス番号)を生成します。

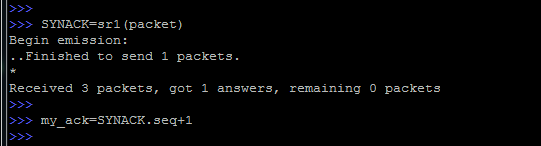

2)応答パケットをキャッチします。

- 答えを保存します。

- それからTCPシーケンス番号を抽出し、この値を1つ増やします。

3)受信した応答パケットで確認(ACK)を作成します。

- SYNパケットの場合と同じ送信元および宛先アドレスを含むIPヘッダーを収集します。

- SYNセグメントと同じポート番号を持つTCPヘッダーを収集しますが、ACKフラグを設定し、ISN値を1つ増やし、2番目のステップで抽出および増加したシーケンス番号に確認応答を設定します。

さらに明確にするために、任意の値を使用してより詳細に検討します。

たとえば、接続は次のようになりました。

192.168.10.200 1024> 192.168.10.50 80フラグ= SYN seq = 12345

192.168.10.50 80> 192.168.10.200 1024フラグ= SYN、ACK seq = 9998 ack = 12346

192.168.10.200 1024> 192.168.10.50 80フラグ= ACK seq = 12346 ack = 9999

最終的に実行する必要があるもの。

1)SYNを受信側に送信します。

- 送信者として受信者として192.168.10.200および192.168.10.50を示すIPヘッダーを収集します。

- 送信元ポート(送信元)1024および宛先ポート(宛先)80のTCPヘッダーを収集します。また、SYNフラグを設定し、12345に等しいISNを生成します。

2)応答パケットをキャッチします。

- 答えを保存します。

- TCPシーケンス番号(9998)を抽出し、この値を1増やすと、9999が得られます。

3)受信した応答パケットで確認(ACK)を作成します。

- 送信者として受信者として192.168.10.200および192.168.10.50を示すIPヘッダーを収集します。

- 同じ送信元ポートと宛先ポート(それぞれ1024および80)でTCPヘッダーを収集し、ACKフラグを設定し、ISNを1つ増やし(12346)、確認されたseq番号の値(9999)に確認応答を設定します。

パッケージの収集を始めましょう:

ここではすべてがすでにおなじみです。パッケージを2つの部分にまとめ、TCPをIPにカプセル化します。

答えをインターセプトし、そこからシーケンス番号を抽出し、それを1つ増やす必要があることを思い出して、次のようにします。

次のことが起こります-sr1関数は以前に作成されたパケットをネットワークに送信し、 受信した最初の応答はSYNACK変数に入れられます。

次に、 SYNACK.seqコンストラクトを使用して、TCPシーケンス番号を抽出し、1ずつ増やして、 my_ack変数に保存します。

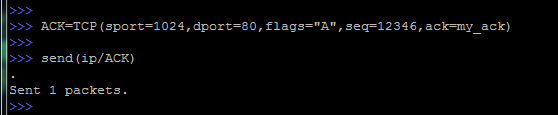

次へ:

新しいTCPヘッダーを作成し、ACKという名前を付けます。 別のフラグ(A-ACK)を設定し、シーケンス番号の値を増やします。

さらに、変数my_ackが確認応答として指定されます。

次に、収集されたパケットは、 sendコマンドによってネットワークにスローされます(これは、応答するものをリッスンしないL3コマンドであることに注意してください)。

すべてが正しく行われた場合、従来のTCP接続が行われました。

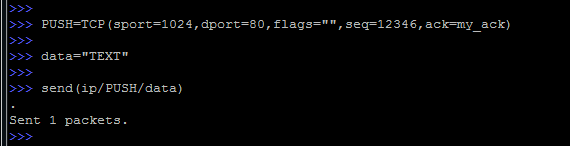

フラグなしでTCPセグメントを作成し、ネットワークに送信するだけです。

ご覧のとおり、TCPヘッダーのインスタンス(今回はPUSHと呼びます)を、フラグなしで、他のすべての使い慣れた値で作成しました。

その後、 データ変数を使用してデータを追加し、同じ送信機能を使用してネットワークに送信しました。

そして、それに応じて、受信者はこのセグメントに対する確認応答を受信する必要があります。

リスト2 TCP接続

>>> ip = IP(src = "192.168.10.200"、dst = "192.168.10.50")

>>> SYN = TCP(sport = 1024、dport = 80、flags = "S"、seq = 12345)

>>>パケット= ip / SYN

>>> SYNACK = sr1(パケット)

>>> my_ack = SYNACK.seq + 1

>>> ACK = TCP(sport = 1024、dport = 80、flags = "A"、seq = 12346、ack = my + ack)

>>>送信(IP / ACK)

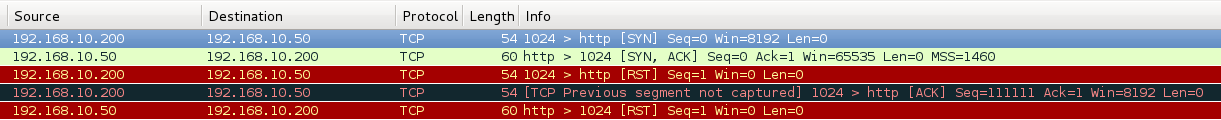

しかし、いくつかの落とし穴があります。

Wiresharkでこの交換を見ると、ACKパケットが送信される前に、RSTが突然送信されたことがわかります。

実際、ScapyはOSのTCP / IPスタックを超えて実行されます。 これは、Scapyがパケットを送信していることをOSが認識していないことを意味します。

したがって、OSはSYN / ACKパケットの出現を期待しません。したがって、接続はすぐにリセットされます。

明らかに、これは私たちが必要とする結果ではありません。

この問題の解決策の1つは、発信RSTパケットをブロックできるパケットフィルター、特にiptablesの機能を使用することです。

たとえば、次のようになります。このよう

# iptables -A OUTPUT -p tcp -d 192.168.10.50 -s 192.168.10.200 --dport 80 --tcp-flags RST RST -j DROP

な設計を実行すると、RSTフラグが設定されたポート80の宛先アドレスが192.168.10.50、送信者アドレスが192.168.10.200のすべての送信パケットが破棄されます。

パッケージは引き続きOSによって生成されますが、パッケージから飛び出すことはありません。

その結果、Scapyが本格的なTCPセッションを作成することを妨げるものは何もありません。

研究を続ける

Scapyを使用すると、指定されたアドレスセットの中からネットワーク上のホストを見つけることができます

。この場合、ICMPプロトコルを使用し、よく知られた手法を使用して受信した応答を分離します。

デフォルトでは、ICMPの8番目のタイプが設定されています。これは古典的なエコー要求です。

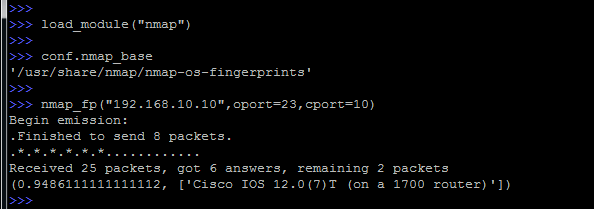

情報セキュリティのトピックをさらに深く掘り下げて、Scapyとnmapを使用してOSのバージョンを確認してみましょう。

したがって、何が行われたかを検討してください。

まず、外部モジュール、この場合はnmapが接続されました。

次に、さまざまなOSのプリントを含むファイル(nmap-os-fingerprints)があることを確認します。

そして、リモートオペレーティングシステムの定義を直接開始します。nmap_fp関数がこれを担当します。ここで、目的自体に加えて、パラメータを開いた(oport)ポートと閉じた(cport)ポートとして指定できます。

正しく指定されたポートは、OSの決定の精度を大幅に向上させるのに役立ちます。

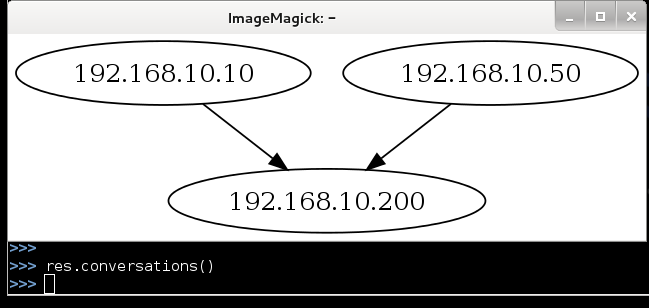

パッケージを視覚化する

テキスト出力を見るたびに、疑似グラフィックが存在する場所で、Scapyはいくつかの結果をグラフィック形式で表示できます。

私たちに提供されているものを見てみましょう。

最も簡単な-の方法会話() :

その実装は、パケットの私たちの交流の方式ではなく、暑い美しいが、非常に明確にレンダリングされるImageMagickのウィンドウを起動します。

この方法は、おそらくトラフィックダンプの視覚化に最適です。

2番目の方法は、2Dグラフを作成してから、pdfファイルにエクスポートすることです。pdfdump()

関数はすでにこれを担当しています。結果は次のようになります。この場合、すでにかなり良好です。機能も

graph()は再びImageMagickウィンドウを開きますが、詳細な図面が表示されます。

ここでは、トレース結果が表示され、自律システムの詳細表示やその他の視覚化が表示されます。

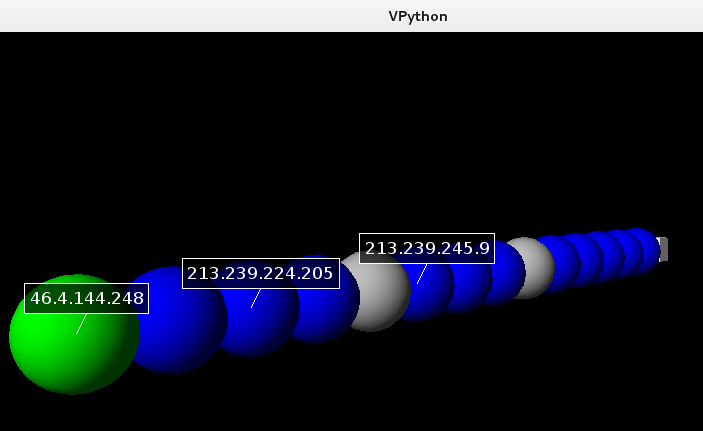

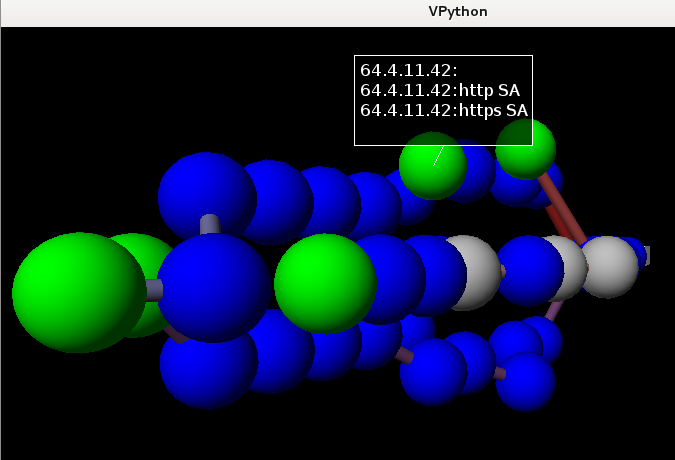

そして、視覚化のトピックを完成させ、それとともに記事で、トラックの3D表示を見てみましょう。

これには、VPythonとtrace3D()コマンドが必要です。

前のチャートのトラックがここに表示されます。

ただし

、このようなオプションが存在する場合もあります。この例では、複数の(80、443)TCPポートを使用して、複数のターゲットが一度にトレースされました。

オブジェクトを左クリックすると、その上にIPアドレスが表示され、Ctrlキーを押しながら左クリックすると、この場合のようにポートに関する詳細情報が表示されます。

エピローグ

そのため、Scapyユーティリティのごく一部のみを調査しましたが、これはすでに印象的です。

提供される機会は本当に非常に大きいです。

この記事は、ネットワークプロトコルの研究に読者の関心を喚起することを目的としており、Scapyツールの包括的なガイドではありません。

著者は、違法な目的でこのユーティリティを使用する責任を負いません。

記事を書く過程で、SANS Instituteの資料とプロジェクトの公式ドキュメントが使用されました。