- それらに連絡するための連絡先の詳細が見つかりません。 サイトのサポート、およびできればセキュリティサービス。

- 連絡先の詳細はありますが、誰もあなたに答えません。

- または奇跡! 連絡先情報はありますが、彼らはあなたに答えますが、これは脆弱性ではなく、何も修正しないと彼らは言います。

そのような状況では、愛好家はほとんどの場合待機してから、脆弱性の詳細を明らかにします。 しかし問題は、宣伝があっても何も変わらないことです。 この投稿は、大規模なリソースの脆弱性についてのそのような発表(つまり、提供されるすべての情報が長い間公開されている)の編集です。おそらく何かが変わるでしょう。

投稿にはXSS脆弱性が選択されました(もちろん、これは攻撃ですが、それについては話していません)。 クライアント側であり、アクティブなサーバー側の脅威を持たないため。

XSS -JSをターゲットサイトに埋め込み、以下を実行する機能 許可されたユーザーによる任意のアクション(クロスドメインアクションを実行できる場合は「フル」と見なされます)。 場合によっては、ユーザーアカウントを完全に「削除」できます(Cookieの盗難、パスワードの変更)。

以下のすべての脆弱性は、投稿の執筆時点で修正されていません。 「0day」 。

ICQ.com、XSSを反映

ロシアでの人気による627サイト。 昔は-世界で最も人気のあるインスタントメッセンジャー。 それはxssを反映していますが、Chromeでも動作します

http://search.icq.com/search/selected_img.php?site_url=javascript:alert(document.domain)

AVG.com、XSSを反映

アメリカで90番目に人気があります。 アメリカの有名なアンチウイルス会社のサイト。 また、Chromeでの反映+パフォーマンス。

http://isearch.avg.com/videos?s=sideNav&cklang=en-en&cmpid=%27%3balert%28document.domain%29%3b%2f%2f&q=test

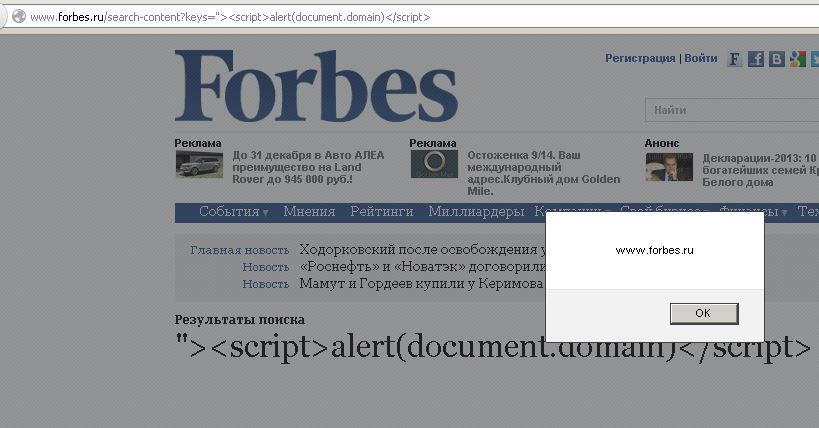

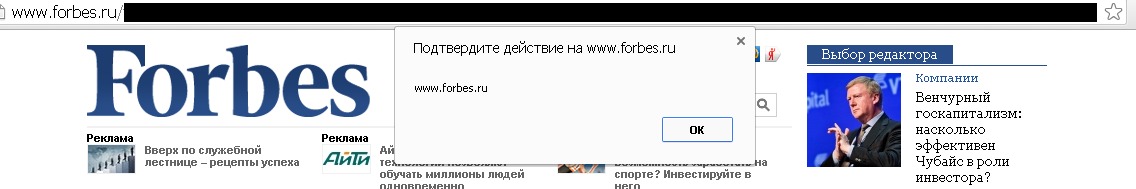

Forbes.ru、反射+ dom XSS

よく知られているフォーブス(ロシア連邦のトラフィックで164)。 任意のJSを実行できるため、たとえば、HabrahabrがForbesを購入したと書くなど、ページのコンテンツを変更できることを意味します。

反映されたXSS: http ://www.forbes.ru/search-content ? keys = ">?<script> alert(document.domain)</ script> (FF)

DOM XSS(Masha.JSライブラリの脆弱性)、 http: //forbes.ru/#sel= <img src = x onerror = alert(document.domain)>

Ebay.com、XSSの記録

米国で6番目に人気のある世界的に有名なオンラインオークション。 突然-XSS Stored! ebayには、サブポータル-members.ebay.comがあります。 ユーザーは、限定されたhtml / jsを署名に挿入できます(デフォルトでは、Cookieへのアクセスはありません)。 しかし、このフィルターをバイパスする機会があります-コードを難読化するだけです。

<script>var _0xf17c=["\x64\x6F\x6D\x61\x69\x6E"];alert(document[_0xf17c[0]]);</script>

PayPal、CRLF + Cookie経由のXSS

米国で16番目に人気があります。 アスタリスク(*)にたどり着きました。 長い間、この脆弱性は、この発見者の報告後も修正されていませんでした。 PayPalによると、影響はなく、何も支払われません(実際、脆弱性は修正されませんでした)。 YouTubeでのビデオの公開後(公開前に送信された)、PayPalはすべてを修正しましたが、著者には答えませんでした...ここで、スクリプトは通常よりも少し複雑です。 ベクトルは次のとおりです。

- 最初のステップは、CRLFインジェクションを使用して任意のCookieをユーザーにインジェクトすることです(CRLFを介したCookieインジェクション)。たとえば、

www.paypal.com/.x%0dSet-Cookie:ololo=122;%20path=/;%20domain=.paypal.com

- Cookieが「クリーン」な形式でユーザーに表示される場所があります(ad.paypal.com/jin/cookie.jsp)

呼び出しは1つだけです。Webサイトの所有者の注意を記事の冒頭のポイントに引き付け、個人的な小規模なプロジェクトがある場合でも、脆弱性の報告に適切に対応することです。

明けましておめでとうございます!