私は昨日それを手に入れ、今日はそれを整理しました。 古い2012 CVE (SecurityManager、私が推測する)からのJavaエクスプロイトの負荷になりました。 私は彼女を0dayと呼びます[1] 、これは、 VirusTotal / Malwrデータベースにどのような形式(パックまたはアンパック)でも存在しないためです。

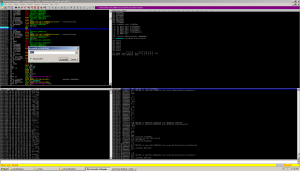

IDAでの分析の試み[2] エラーで失敗します:

これをした嫌いな人は、私のような誰かが分析しようとすることを知っていたようです。 いずれにせよ、逆アセンブラーを狂気に駆り立てるexe修正のオプションは多くありませんが、Windowsでは無視されます。

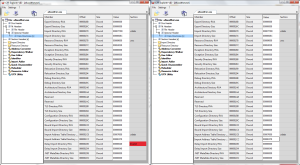

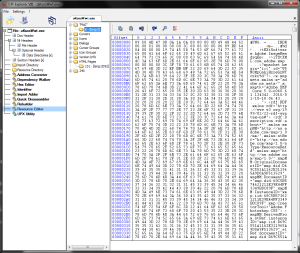

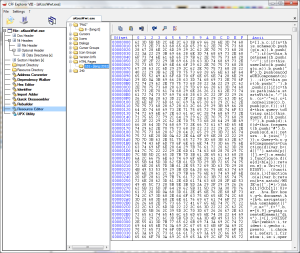

CFF Explorerでexeファイルを調べると、NTヘッダーの1つ、つまりDelay Import Directory RVAの値の「Data Directories」にエラーがあります。 CFFは、値0x00000040をすぐに正しくないものとして強調表示するという点で優れています。 エラーを修正するにはゼロにします。

exeを保存し、IDAで再検出します。エラーは発生せず、問題なく開くことができます。

簡単な検査で、これがMFCであることが明らかになりました[3] アプリケーション。 これをどうやって理解するのですか? これは、インポートセクションの[ライブラリ]列に明示的に記載されています。

もちろん、アプリケーションはパッケージ化されています。 メモリがいっぱいです。 変更されたセクションヘッダーなし、平凡なパックメモリ。

まあ、静的解析はオプションではありません。 さらなる研究のために、動的解析が必要です。

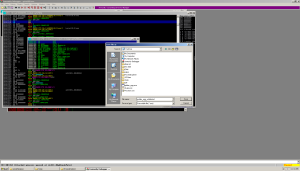

Immunityと仮想マシンに飛び込む前に、IDAには表示されないがCFFエクスプローラーには表示されていたいくつかの興味深いことに注目する価値があります。 まず、キャプテンエビデンスの喜びのために、リソースディレクトリに隠されているファイルがいくつかあります。

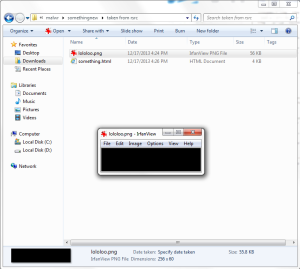

最初はPNGファイルです。

2番目はHTMLページです。

変です。 PNGファイルをIrfanView(画像の最適なビューアー)に読み込むと、サイズが55 KBに収まらない小さな黒い四角形が表示されます。 確かに何かが隠されています。 ステガノグラフィー ?

次に、HTMLページを見てください。 Notepad ++でダウンロードしてクリーニングすると、ブラウザタイプ検出スクリプトに似たものが得られます。

なぜこれらすべてがリソースセクションにあるのか、さらには展開された形であっても-謎のままです。 リソースセクションに戻ります。 それまでの間、開梱を続けてください。

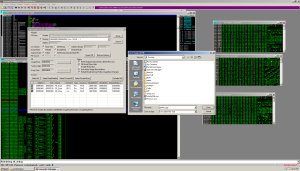

Immunity DebuggerとVirtual Boxを起動し、anti-anti-debug pythonプラグインをロードします。

プロセスが完了したら、メモリをマージしてその分析を実行できます。

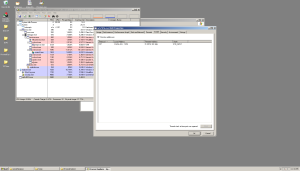

読み取り書き込み実行(RWE)というラベルの付いたメモリ領域がいくつか見つかりました。 それらの1つは0x00910000、別の1つは0x00930000、次は0x00940000、最後は0x00970000です。 さらに分析すると、4つのうち3つだけがプログラムを含んでいることがわかります。 ただし、3つのプログラムを1つに隠しますか? 素敵なイースターエッグ。

ここで、さらに分析するためにプログラムをダンプします。 OllyDumpExをロードし 、0090エリアにフィードします。 アドレス0x00910000および0x00970000のプログラムは、サイズ、セクションヘッダー、および特性から判断して、元のプログラムと一致していることがわかります。 そして、0x00950000の領域はそれらとは異なります:他のセクションヘッダー、異なるサイズ。 これは同じ金の卵でなければなりません(将来、著者がスクリーンショットで金の卵を使用するため、私は文字通りの翻訳を残しました-およそTransl。)。

ダンプの整合性を維持するために、リビルドモードではなくバイナリ(Raw)モードを使用してexeをダンプします。

2つのセクションヘッダーは、プログラムがUPXを使用してパッケージ化されていることを示します[4] 。 upxユーティリティを実行すると、これが確認されます。 簡単に卵を開けることができます。

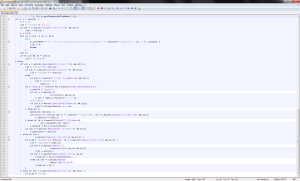

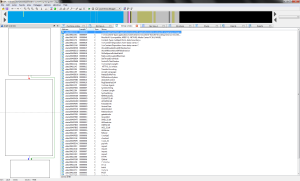

新しいexeは約40 KB大きく、正しく解凍されているので、ようやくIDAにデータを送信できます。 行を見ると、面白いことがわかります。

これはHTTPリクエストです。 このことは、POST要求を使用してお母さんに送られているようです。

あなたは尋ねることができます-C&Cサーバーはどうですか? プログラムにプレーンテキスト形式で含まれているようには見えません。 覚えておいてください、私はあなたにリソースセクションを忘れないように頼んだのですか? golden_egg.exeのリソースセクションをご覧ください。

出来上がり。 http://31.207.6.161。 クリアテキストで住所をお知らせいただければ幸いです。 あいまいさによるセキュリティが再び攻撃されます。

メインアプリケーションの実行時に何が起こるか疑問に思うかもしれません。 見てみましょう:

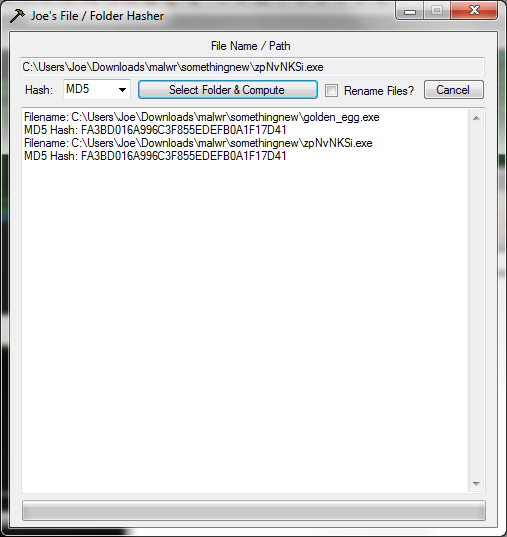

ブート時に、 プロセスエクスプローラーが自動的に閉じられ、タスクマネージャーをダウンロードしようとすると、「タスクマネージャーが管理者によって無効にされました」というメッセージが表示され、すぐに閉じられます。 スクリーンショットを撮りたかったのですが、それほど速くないことがわかりました。 イミュニティに目を向けると、元のプログラム「golden_egg.exe」がすでに完了していることがわかります。 交換-一時ディレクトリから起動された「zpNvNKSi.exe」という名前の他のプログラム。 ハッシュを比較します-そしてそれらは同じようです:

(私のハッシュが好きですか? 登録とSMSなしでここからダウンロードできます)

広告の中断は終わりました。プログラムの機能が明確になりました-タスクマネージャがオフになり、「好ましくない」アプリケーションが強制終了され、一時ディレクトリから起動されます。 msconfigチェックでは、起動時に2つの新しいエントリが表示されます。

私は両方のファイルをチェックしましたが、それらはバイトごとに元のプログラムと一致していました。

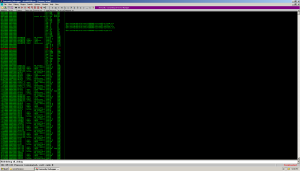

Immunityを使用してプログラムにアタッチし、メモリとスレッドの数を確認します(「t」キーを押して)-プログラムがマルチスレッドであることがわかります。 12個のスレッドをカウントしました。

各スレッドは、他のスレッドの1つが強制終了されたかどうかを追跡すると想定しています。 ただし、プロセスを中断することにより、Process Explorerを使用してそのメモリを調べることができます。 分析では、IDAに表示されなかった行があることが示されています。

突然。 プログラムはこれらのユーティリティをチェックし、実行中の場合は強制的に閉じると思います。 これは、プログラムの実行中にProcess Explorerを使用できなかった理由を説明しています。 これらのユーティリティの起動を複雑にし、即座にそれらを殺すことは非常に方法です。 リストには、regedit、LordPE、Wireshark、regmon、filemon、procmon、tcpview、taskmgr、さらにはWindows Defenderがあります。 辛い。 確かに、Process Explorer'a- Process Hackerのいとこは見当たりません。

私たちの記憶の

Unicodeエンコーディングの文字列の1つのメモリ検索を実行すると、文字列「taskmgr」が.dataセクションにあることがわかります。 IDAは文字列について嘘をついていますか? そうでもない。 低速のバイナリ検索(Alt + B)を使用して再試行し、さらに行を見つけます。 どうやら、IDAはデフォルトで検索するときにUnicode文字列を表示しません。 Alt + Aを押してUnicodeを選択すると、IDAの検索オプションを変更できます。

新しい行の分析により、悪意のあるプログラムのより多くの機能が明らかになりました。

面白い。

Wiresharkを起動しようとする試みがプログラムによってブロックされることを考えると、プログラムの強制終了の原因となる機能を見つけて、パッチを適用する必要があります。 どうやってやるの? api TerminateProcess()呼び出しを探しましょう。

IDAの使用はそれほど難しくありません。 インポートセクションには、TerminateProcessへのリンクがあります。

CreateToolhelp32Snapshotを呼び出してプロセスの名前を調べ、何らかの条件を満たす場合にプロセスを終了するサイクルのように見えます。 先ほど見たプロセス名のリストがここで使用されているようです。

それで、私たちは何ができますか? TerminateProcessを呼び出す代わりにプログラムロジックを変更することができますが、何も起こりません。 Xref(eXternal REFerences)でルーチンをチェックすると、関数がルーチン0x00401D2Aから呼び出されていることがわかります。 これには、プロセスをスキャンして終了するサブルーチンへの条件付き遷移を行うjnz命令が含まれています。 このサブルーチンが呼び出されないようにプログラムにパッチを適用できる場合は、ブラックリストから任意のユーティリティを実行できます。

袖をまくりましょう。 私はImmunityを使用してパッチを適用することを好みます-それは非常に簡単で、これをよく知っています。 exeでサブルーチンを探すことから始めましょう。 条件付きジャンプ命令は0x00401D4Eにあります。 領域全体を掘ります-したがって、好ましくないプロセスの完了が発生したアドレス0x00401D2Cに移動する代わりに、すぐに再実行に進みます。

プログラムを再開し、禁止されているプログラムのいずれかを実行しようとします。 regeditが開始され、Process Explorerが強制的に終了されなければ、すべてが機能するようです。

最後に、Wiresharkを使用してネットワークアクティビティの詳細な分析を行うとともに、procmonを使用してファイルシステムとレジストリのアクティビティを実行し、Process Explorerで実際に動作するプログラムで遊ぶことができます。

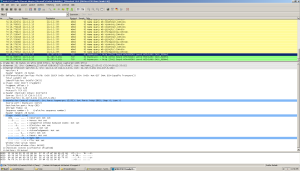

Process Explorerは、SYNが送信されたことを示します[5] ポート80へのC&Cサーバー(はい、リソースセクションからアドレスを取得したサーバー)へのパケット。

Wiresharkはもう少し情報を提供します。 ここでは、HTTP C&Cサーバーに送信されたSYNパケットだけでなく、奇妙なドメインに関する情報を取得するための多数のDNSクエリも確認できます。 次は?

サーバーは引き続き家をノックしますが、私はそれを必要としません。 「golden_egg.exe」のリソースセクションを変更して自分のHTTPサーバーにラップし、その機能を調べることができますが、これはかなり面倒です。 C&Cサーバー、解凍されたプログラム、そのHTTP署名、そしてその動作についても知っています。 ケースは閉じられました。 さらに水曜日の0dayが来て行きました。

マルウェアをダウンロードし、それをいじくりたい場合は、 こちらから入手できます 。 パスワードは「感染」しています。

この小さな研究があなたのお役に立てば幸いです。 いいひびがあります!

投稿者Joe Giron

オリジナル記事

1. ↑ 0day(英語のゼロデイ)は、防御メカニズムまたは脆弱性がまだ解決されておらず、解決されていない悪意のあるプログラムを指す用語です。

2. ↑ IDA Pro Disassembler(Eng。Interactive DisAssembler)-リバースエンジニアリングに広く使用されているインタラクティブな逆アセンブラ。

3. ↑ Microsoft Foundation Classes(MFC)パッケージは、Microsoftが開発したC ++ライブラリで、ライブラリクラスの豊富なセットを使用してMicrosoft Windows用のGUIアプリケーションの開発を容易にするように設計されています。

4. ↑ UPX(eXecutables用Ultimate Packer)-いくつかの異なるプラットフォームとファイル形式をサポートする実行可能ファイルパッカー。

5. ↑ SYN-接続を確立するためにクライアントからサーバーに送信されるパケット。