MS13-096更新プログラムは、Office CVE-2013-3906(Win32 / Exploit.CVE-2013-3906.A)の悪用されたインザワイルド脆弱性を解決します。 ここで彼女についてもっと書いた 。 攻撃者は、特別に細工された.docファイルを使用して、悪用を通じて悪意のあるコードをシステムにインストールしました。 この脆弱性は、ドキュメントに埋め込まれた特別な画像の処理コード(TIFFコーデック)に存在します。 MS Wordはこのコンポーネントを使用して、ドキュメントに埋め込まれている他のオブジェクト(この場合はTIFF画像)を開きます。 Windows VistaおよびServer 2008、およびOffice 2003-2007-2010は更新の対象です。 更新を適用するには、再起動が必要です。

MS13-097更新プログラムは、Windows XP SP3からWindows 8.1までの、サポートされているすべてのオペレーティングシステム用のInternet Explorer(6-11)のすべてのバージョンの7つの脆弱性を解決します。 パッチを当てた脆弱性のほとんどは、リモートコード実行(RCE)タイプであり、攻撃者が特別に細工したWebページを介してリモートでコードを実行するために使用できます。 攻撃者はCVE-2013-5045とCVE-2013-5046の2つの脆弱性を使用して、システム内の特権を高めます(Privelegeの昇格)。 クリティカル。 コードを悪用する可能性があります。

MS13-098更新プログラムは、Windows XP SP3からWindows 8.1 / RT 8.1までのサポートされているすべてのOSバージョンのCVE-2013-3900リモートコード実行の脆弱性を修正します。 Wintrust.dllライブラリのWinVerifyTrust関数が修正されました。 攻撃者は、デジタル署名( Authenticode形式)で署名されたファイルを変更して悪意のあるコードをそこに追加し、署名検証メカニズムをバイパスします(つまり、Windowsによって整合性が検証された場合、整合性を侵害しません)。 このようにシステムファイルの1つを変更することにより、攻撃者はシステムを完全に制御できます。 クリティカル。 この脆弱性はインザワイルドで悪用されます。 詳細MS13-098:Authenticodeのセキュリティを強化するための更新 。

また、 MS13-099更新プログラムは、サポートされているすべてのOSバージョンに対して1つのRCE脆弱性CVE-2013-5056を解決します。 システムでScrrun.dllライブラリによって表されるMicrosoft Scripting Runtime Object Libraryコンポーネントは修正の対象です。 攻撃者は、特別に準備されたWebページ(ドライブバイ)を介して、悪意のあるコードでユーザーを侵害する可能性があります。 操作には、解放後使用の手法が使用されます。 クリティカル。 コードを悪用する可能性があります。

MS13-100更新プログラムは、Microsoft SharePoint Server製品のRCE脆弱性を修正します。 攻撃者は、特別に準備されたコンテンツを送信することにより、サーバー上で任意のコードを実行できます。 クリティカル。 コードを悪用する可能性があります。

MS13-101更新プログラムは、OSドライバーの5つの脆弱性に対処します。 Windowsカーネルモードドライバーには3つの脆弱性が存在します-Win32k.sys(CVE-2013-3899のメモリ破損/EoP。CVE-2013-3902解放後使用/ EoP、CVE-2013-5058整数オーバーフロー/サービス拒否) 。 攻撃者はこれらの脆弱性を使用して、システム内の特権を増やすか、再起動する前にシステムをクラッシュさせることができます。 別のCVE-2013-3907の脆弱性がWindowsオーディオドライバー-portcls.sysに存在します。 その助けを借りて、攻撃者はシステム内で自分の特権を上げることもできます。 5番目の脆弱性CVE-2013-3903はOSのカーネルに存在し、システムクラッシュを引き起こすために使用できます。 すべてのOSバージョンがこのアップデートの対象です。 重要な

MS13-102の更新プログラムは、従来のWindows XP SP3およびWindows Server 2003 SP2のローカルリモートプロシージャコール(LRPC)コンポーネントのElevation of Privelegeタイプの脆弱性CVE-2013-3878を修正します。 攻撃者は、特別に細工されたLPCメッセージの受信側のスタックでバッファオーバーフローの状況を引き起こすことができます。 重要な コードを悪用する可能性があります。

更新プログラムMS13-103は、ASP.NET SignalR製品の1つのEoP脆弱性を修正します。 重要な コードを悪用する可能性があります。

MS13-104更新プログラムは、Office 2013-2013 RTの情報開示タイプの1つのCVE-2013-5054脆弱性を修正します。 悪意のあるWebページにあるオフィスファイルを開くための特別に準備された要求を処理するときに、製品にエラーが存在します。 この場合、攻撃者は現在のユーザーのアクセストークンに関する情報にアクセスできます。 重要な コードを悪用する可能性は低い 。

MS13-105更新プログラムは、特別に準備された添付ファイル付きのメッセージを介してリモートでコードを実行するために使用されるExchange Server 2007-2010-2013の4つの脆弱性を修正します。 クリティカル。

MS13-106更新プログラムは、Microsoft Office 2007-2010(hxds.dll)の「セキュリティ機能のバイパス」タイプの欠陥に対処します。 攻撃者は、Internet Explorerで特別に準備されたWebページを使用するときにASLRによって課される制限を回避できます。 したがって、この脆弱性を別のRCE脆弱性と組み合わせて使用し、システムでリモートコードを実行することができます。 この場合、この機能により、エクスプロイトコードがASLR制限を正常にバイパスし、必要なコードの必要なアドレスを事前に計算できます。 この更新により、ASLRサポート(/ DYNAMICBASE flag )でコンパイルされたhxds.dllライブラリの新しいバージョンが提供されます。 この欠陥はインザワイルドで悪用されます。 詳細MS13-106:別のASLRバイパスへの別れ 。

1-悪用される可能性のあるコード

この脆弱性が悪用される可能性は非常に高く、攻撃者はこの悪用を使用して、たとえばリモートでコードを実行できます。

2-悪用コードの構築は難しい

脆弱性の技術的特徴とエクスプロイト開発の複雑さだけでなく、攻撃者が持続可能なエクスプロイト状況を達成する可能性は低いため、エクスプロイトの可能性は平均です。

3-悪用される可能性の低いコード

悪用される可能性は最小限であり、攻撃者は正常に機能するコードを開発し、この脆弱性を使用して攻撃を行うことはできません。

できるだけ早く更新プログラムをインストールすることをお勧めします。まだインストールしていない場合は、Windows Updateを使用して更新プログラムの自動配信を有効にします(このオプションは既定で有効になっています)。

Adobeは、 Adobe Flash PlayerとShockwave Playerのアップデートも発表しました。

Flash Playerのアップデートは、コードの不正実行に使用される可能性のある2つの重大な脆弱性CVE-2013-5331およびCVE-2013-5332を対象としています。 同社は、CVE-2013-5331がすでに.docファイルが添付された電子メールを送信するサイバー犯罪者に悪用されていると報告しています。 このドキュメントには、コードの実行に使用される特別に細工された.swfファイルが含まれています。 別の脆弱性CVE-2013-5332は、解放後使用の手法を使用してコードを実行します。

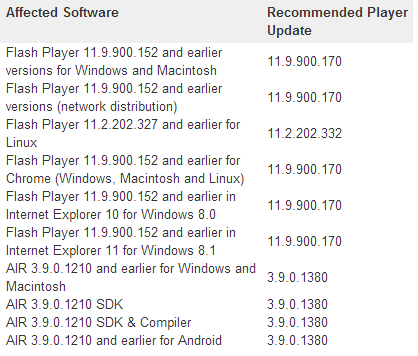

Flash Playerのバージョンが最新に更新されます。

ユーザーがブラウザで使用しているFlash Playerのバージョンのチェックを使用することをお勧めします。これには、オフィシャルを使用できます。 Adobeソースはこちらまたはこちら 。 Google ChromeやInternet Explorer 10以降などのブラウザーは、新しいバージョンのFlash Playerのリリースで自動的に更新されることに注意してください。 このリンクでブラウザのFlashアップデート情報を取得できます。

安全である。