この悪意のあるプログラムの最新の修正の1つについてブログに書いています。 ZAccessの最新バージョンでは、services.exeシステムファイル(別名SCM )のステルス感染を使用しています。 さらに、悪意のあるコードには、64ビットバージョンのWindows用のコンポーネントも含まれています。 生存を保証するこの方法は非常に効果的です。このマルウェアの作成者は、マルウェアのコンポーネントを深く隠した特別な、検出が難しいルートキットが含まれていたため、開発を非常に真剣に考えていたことに注意する必要があります。 昨年、攻撃者はservices.exeの変更を使用する更新バージョンの開発に切り替えたことが明らかになりました。 これは明らかに、64ビットOSの優位性の高まりと、 明らかな制限のためにこれらのOSで32ビットルートキットテクノロジーを使用できないことによるものです。

Microsoftは他の企業やISPと協力して、悪意のあるコードからコンピューターをクリーニングするという目標を設定しているにもかかわらず、この操作はZeroAccessコードを排除することを目的としていません。 実行された対策は、サイバー犯罪者による利益を上げるインフラストラクチャを破壊するために使用されます。 ボットネットは分散型P2Pアーキテクチャを使用しているため、全体としての排除が大幅に複雑になります。

同社は、操作の詳細を公開しませんでしたが、特定のIPアドレスを持つコンピューターの操作をブロックする許可を受け取ったことが知られています。これにより、ヨーロッパおよびアメリカで不正なスキームが実行されました。 また、欧州サイバー犯罪センターの努力のおかげで、ボットネットの制御に使用されていたサーバーの物理的な解体が行われました。

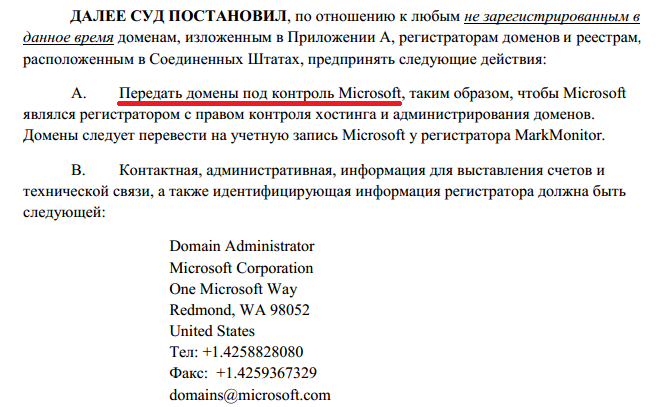

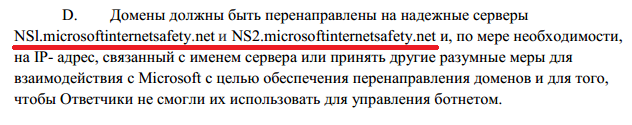

Citadel (Zeusベースのボット)の場合のように、裁判所は、サイバー犯罪者によって使用されたドメインの制御下でのドメインの移転をMSに要請しました。

ここでは、民事訴訟およびその他の法的行為に関する情報を示します 。