昨日、有名なバグハンターのOren HafifがGmailの脆弱性を発見しました。 より正確には、1つの脆弱性ではなく、アカウントからパスワードを盗むことができるチェーン全体です。

読みたくないが、ビデオを見たい人は、すぐに結果を見ることができます 。

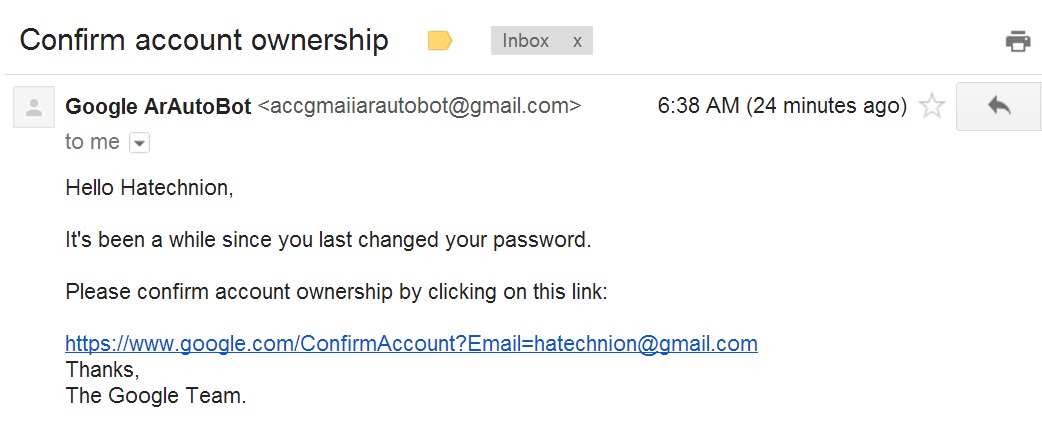

最初のステップは、被害者に本物のようなフィッシングリンクを送信することでした。

クリック後、クライアントはJavaScriptコードを含む特別な形式のページに送信し、CSRFのおかげでリクエストを

www.google.com/accounts/recovery/verifyuser?jsEnabled=False&preoption=1&Email=' + location.hash.split("Email=")[1] + '&Email2=

www.google.com/accounts/recovery/verifyuser?jsEnabled=False&preoption=1&Email=' + location.hash.split("Email=")[1] + '&Email2=

、パラメーターから受信したメールを受け取り、目的のメールにリダイレクトしますタイプリンク:

google.com/accounts/recovery/ktpass?rpu=EVIL_JS

google.com/accounts/recovery/ktpass?rpu=EVIL_JS

脆弱なパラメーターはrpuで 、任意のJSコードを実行できます。 次に、パスワード入力フォームが表示されます。

rpuパラメーターで必要なJS を渡すことにより、パスワードの入力結果を追跡し、データをスニファーに転送できます。

この脆弱性について、Googleは発見された脆弱性に対する報酬プログラムで Orenに5100ドルを支払った。 価値ある報酬だと思います。

Googleのような巨大企業でも、常に脆弱性が存在します。 検索するだけです。