カーネギーメロン大学のパスワードデータベースに関する最近の研究は 、人口統計学的特性と人々が使用するパスワードの品質との間にいくつかの興味深い相関関係があることを明らかにしました。 この調査の独自性は、パスワードが調べられたすべてのアカウントがカーネギーメロン大学の従業員と学生に属していることです。 これらのパスワードは、大学のウェブサイト上の非常に重要なデータと機能にアクセスするために使用され、登録中のパスワードの長さと複雑さに対する制限は非常に厳しかった。 大学のデータベースにはすべてのユーザーの詳細な個人データが含まれており、認証サーバーのログには、パスワードの入力速度、ログイン試行の成功および失敗に関する情報が含まれていました。 合計で、アクティブおよび無効なアカウントからの約40,000個のパスワードが調査されました。

ハッキングされたサイトからのリーク後に利用できる通常のパスワードデータベースには、「12345」や「パスワード」などのパスワードを持つランダム訪問者の1回限りのアカウントという形で大量のゴミが含まれています。ユーザーに関する情報はほとんどありません。

上記のグラフに見られるように、最も強力なパスワードは、コンピューターおよび工学の学部の従業員および学生の間であると予想されました。 その背後に人文科学と芸術家が定住しました。 政治とビジネスの研究に専念した人々は、最も脆弱であることが判明しました。 コンピュータサイエンス部門の学生のパスワードを取得する確率は、ビジネススクールの学生のパスワードよりも45%低くなります。 正当な理由のために、システム管理者と会計士の間の対立は、ほとんどの場合ジョークや物語の主題になります。 別の規則性-男性はパスワードが女性よりも8%優れています。

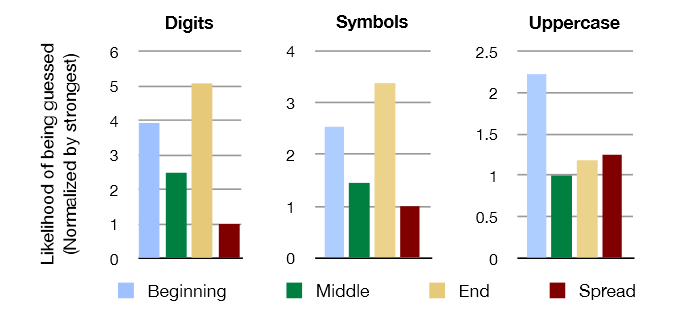

人口統計学的および専門的な要因に加えて、パスワード自体の特性も調査されました。 パスワードが長いほど、また数字、大文字、特殊文字が多いほど、誰もが知っていることです。 しかし、今ではどれほど良いかが明らかになりました。 パスワードに小文字を追加すると、推測される確率が最大70%減少します(元のパスワードを選択する確率は100%になります)。 大文字の記号と文字は、それぞれ56%と46%に減少します。 非常に重要なのは、パスワードテキスト内の文字と数字の配置です。 パスワードの先頭の大文字には多くの利点はありません。 最後の数字と特殊文字もうまく機能しません。 何よりも、パスワードで「不鮮明」になっている場合。 これらの図では、パターンがはっきりと見えます。

特に興味深いのは、情報を収集して処理する手法です。 平文のパスワードデータベースとユーザーの個人データはどのようにして科学者の手に渡りましたか? 厳密に言えば、彼女はヒットしませんでした。 この研究は、大学のセキュリティサービスの支援を得て、かなり厳しい条件で実施されました。 事実、歴史的な理由により、大学サーバーのユーザーパスワードはハッシュの形式ではなく、暗号化されたレコードの形式で保存され、暗号化キーはセキュリティサービスに保存されていました。 科学者は、大学がハッシュと塩を使用してより近代的な技術に切り替える前に研究を行うことに同意しました。

パスワードデータベースは、ネットワークに接続されていない別のコンピューターで復号化され、一部のセキュリティ担当者のみが物理的にアクセスできました。 パスワードはRAMにのみ保存され、スワップは無効になりました。 科学者は、データ自体を見ずに統計指標を取得するスクリプトを作成する必要がありました。 そのコードの各行と出力は慎重にスキャンされ、重要なデータがシステムを離れないようにします。 このモードでのスクリプトのデバッグは非常に難しく、時間がかかりました。

作業終了後、すべてのソースデータは慎重に破壊されました。 統計指標自体は、特に脆弱なパスワードを持つ狭いユーザーグループを特定し、アカウントに対して標的型攻撃を仕掛けることが不可能であるように選択されました。