TechCrunchによると、Syrian Electronic Army(SEA)は、TwitterとThe New York TimesのDNSサーバーをハッキングする責任を主張しています 。 ドメインレジストラーMelbourne ITを通じてリソースが攻撃されました。 レジストリエントリにアクセスすることで、SEAは連絡先の詳細とDNSを変更できました。

それはすべて、The New York Timesがハッキング、つまりDNSスプーフィングを発表したという事実から始まりました。 DNSサーバーがSEAに関連付けられたリソースにリダイレクトし始めたため、ハッキングはシリア電子軍に起因していました。

中断中、The Timesは、モバイルバージョンのnews.nytco.comでIPアドレスとニュースへの直接リンクをTwitterに投稿することで、DNSサーバーの制御の喪失を補おうとしました。 同時に、The Wall Street Journalはコンテンツを一時的に無料にすることでこの状況を利用しました。

まもなく、Twitter画像ホスティングの問題も発生しました。 これに続いて、ハッカーグループからTwitter.comドメインの制御を獲得したことを示すツイートが続きました。 ただし、Twitter DNSレコードは変更されておらず、連絡先情報のみが変更されています。

SEAは後に、Huffington Post UKとThe New York TimesのDNSレコードをスプーフィングする責任を主張しました。 次のツイートで、このグループはドメインTwitter.co.ukの傍受を報告し、これもSEAサーバーへのリダイレクトを開始しました。 Twitterの画像とアバターに使用されるTwimg.comドメインは、同様の方法で傍受されています。

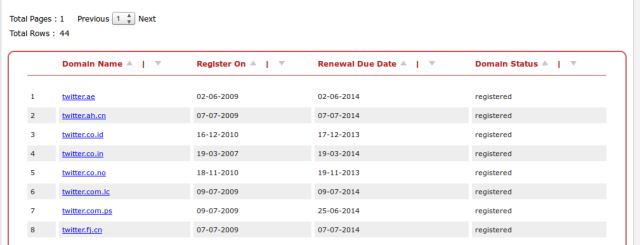

合計で、グループは8つの国際的なTwitterドメインへのアクセスを発表しました。

The New York TimesとTwitterの両方のドメインは、レジストラーのMelbourne ITによって管理されていました。 DNSのなりすましを検出した後、レジストラは、メルボルンITシステムのリセラーアカウントを介してDNSレコードが変更されたことを確認し、リセラーのログインとパスワードを使用した可能性があるかどうかを確認するためにログを確認すると述べました。