今日、多くの企業が、新しいデータセンターが物理環境と仮想環境、パブリックとプライベートの「クラウド」の境界を曖昧にしているという事実に起因する変化の中心にいます。 データセンターの近代化と最適化を行う際、組織は次世代のデータセンターのセキュリティを確保するためにソリューションを継続的に改善する必要に直面しています。

クラウドコンピューティングでは、仮想化テクノロジーがプラットフォームにとって重要な役割を果たします。 クラウドコンピューティングの概念の本質は、さまざまなアクセスチャネルを介したオペレーティングシステムやインフラストラクチャを含むサービス、コンピューティングリソース、アプリケーションへのリモート動的アクセスをエンドユーザーに提供することです。 現在、「クラウド」はアクセス方法によって、パブリッククラウドとプライベートクラウドの2つの主なタイプに分類できます。 パブリッククラウドは通常、インターネットチャネルを介してサービスプロバイダーによって提供され、プライベートクラウドはプライベートイントラネットネットワークの内部ニーズに対応するために大企業の内部で編成されます。 どちらのタイプのクラウドも、データセンターでホストされる数千のサーバーで構成され、数万のアプリケーションを提供できます。 このような大規模インフラストラクチャの効果的な管理に不可欠な条件は、最も完全な自動化です。 クラウドオペレーターは、クラウドオペレーター、サービスプロバイダー、IT管理者、アプリケーションユーザーなど、さまざまなタイプのユーザーにコンピューティングリソースへの安全なアクセスを提供するために、自治と権限委任の可能性を提供する必要があります。

パブリッククラウドとプライベートクラウドを検討する場合、既に独自のITインフラストラクチャを開発していて、アプリケーションの高度な機密性、パフォーマンス、および可用性の必要性を感じている大企業の場合、プライベートクラウドに切り替えることをお勧めします。 パブリッククラウドはサービスプロバイダーによって提供されるため、クラウド自体の中に隠されているすべてのプロセスを制御できないという懸念があります。 これらは、クラウドとサービスの利用者の間で送信される情報の安全性と保護の保証に関する懸念です。 また、データセンタープロバイダーのセキュリティの程度を追跡できない。 消費者に対するプロバイダーのデータセンターの地理的位置も、インターネット接続の恒常性と信頼性への依存を含む影響を受け、その中断によりサービスが完全に停止します。 さらに、クラウドコンピューティングプロバイダーのプロバイダーは、障害およびデータ回復時間に異なる動作時間の値を設定しますが、これは常にサービスの継続的な可用性を保証するものではありません。 サービスプロバイダー側の情報セキュリティの観点からの機密性とデータセキュリティの問題は、疑問を抱くままです。 まさに、大規模な民間企業が独自のプライベートクラウドを作成するよう促すのは、パブリッククラウドの内部プロセスに対するこの制御の欠如です。 さらに、既存のIT資産と安全な通信チャネルの有能な近代化を備えたプライベートクラウドアプローチにより、クラウドコンピューティングに徐々に低コストで切り替えることができます。

既に独自のITインフラストラクチャを開発しているか、ゼロから構築している大企業で使用する場合、VMware vSphere仮想化システムを使用して最も動的に開発されるVMwareプライベートクラウドプラットフォームの1つを検討する価値があります。

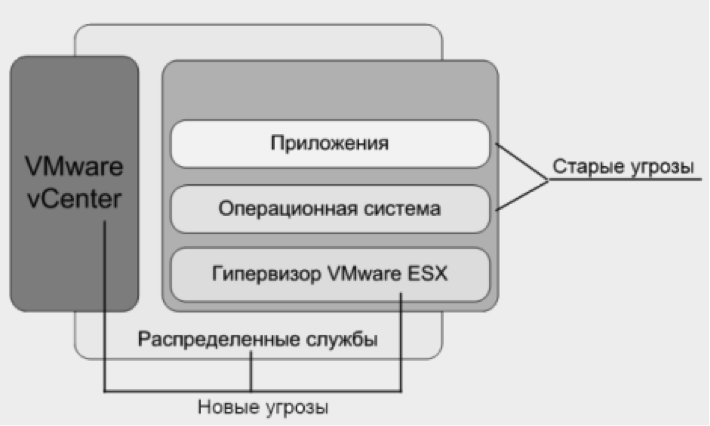

仮想化ソフトウェアを使用するには、システムの情報セキュリティを確保するためのアプローチを大幅に変更する必要があります。 仮想インフラストラクチャの新しい基本的に重要なオブジェクトであるハイパーバイザーの出現に注意する必要があります。ハイパーバイザーは実際にはしばしば無視され、特別な手段で保護されません(図1)。

図1.仮想環境に対する新旧の脅威

2010年1月のプレスリリースのGartnerの調査によると、「2012年末までに、仮想サーバーの60%が物理サーバーよりも安全性が低下します。」 この状況の主な理由の1つは、リリースで示されています。「仮想マシンの40%は、情報セキュリティの専門家の関与なしにインストールされます。 ロシアでは、この問題は規制要件を順守する必要性によって補完されていますが、規制要件は仮想化に関する管理文書には記載されていません。 既存のインフラストラクチャの企業では、さまざまな種類の情報システムが急速に仮想化されていますが、この場合の情報を保護するための方法とアプローチは、原則として、物理サーバーに提供されるものと同じように使用されます。

仮想インフラストラクチャの問題

仮想化技術の導入により、物理インフラストラクチャに大きな変化が起こっています。 ネットワークの観点から見ると、新しい概念が仮想スイッチとして登場し、単一の仮想化ホスト内で仮想マシンのネットワーク相互作用を提供します。 仮想スイッチの問題は、イントラネットトラフィックを制御しないだけでなく、仮想マシン間のすべてのネットワークトラフィックをリッスンできることです。 ポートでリッスンする問題の解決策として、仮想スイッチに基づいてVLANを編成するアプローチが可能です。この場合、パケットが物理ネットワークに到達する前であっても、フレームタギングが仮想化ホストレベルで行われます。

仮想環境では、各オペレーティングシステムが物理メディア上のパーティションにアクセスするか、専用の論理パーティションを持つネットワークストレージを使用する物理環境とは異なり、仮想化の場合、移行を保証するために複数の仮想マシンが1つのパーティションに物理的に配置されます耐障害性。 したがって、仮想マシンでそのようなストレージの制御を得た攻撃者は、仮想マシンのグループにすぐにアクセスできます。

SANでこのような脅威を防ぐには、ゾーニングを使用して、ストレージやその他のアクセス制御手段をさらに保護する必要があります。 IPネットワークでは、VLANを使用してストレージアクセスネットワークを物理的または論理的に分離する必要があります。 また、公式トラフィックの傍受とその後の攻撃者による分析を回避するために、仮想マシンの移行に使用されるネットワークからパブリックネットワークを分離する必要があります。

仮想マシンは単なるファイルのコレクションであるため、リムーバブルメディアにコピーするなどして盗みやすくなります。 したがって、仮想マシンのバックアッププロセスは、仮想化ホストとバックアップストレージ間のデータ転送チャネルの暗号化、および仮想マシンのバックアップファイル自体の暗号化をサポートする専用ソフトウェアを使用して編成する必要があります。

仮想マシンは、情報セキュリティの観点から見ると、最初の完全な安全性とデータ変更の容易さから、仮想インフラストラクチャの最も潜在的に危険なオブジェクトです。 さらに、「ライブマイグレーション」や「スナップショット」などのテクノロジーは、攻撃者の手元に存在の痕跡を隠す優れたツールとして機能します。 たとえば、仮想マシンのゲストオペレーティングシステムに侵入し、仮想化ホスト制御システムを十分に制御している攻撃者は、仮想マシンディスクの以前のスナップショットに戻ることで、滞在の痕跡を隠すことができます。 さらに、仮想マシンのスナップショットファイル自体の盗難は、仮想ディスク上の後続のすべてのデータ変更と、スナップショットが作成された時点からの仮想マシンのRAMの完全なスナップショットを含むため、深刻な情報漏洩につながる可能性があります。 また、脅威の1つは、1つの仮想マシンが仮想ホストのすべてのリソースを意図的に奪取する可能性があることです。その結果、他の仮想マシンは通常の動作を停止し、サービス拒否を引き起こす可能性があります。

別のセキュリティ問題は、仮想マシンのディスクサブシステムであり、これにも多くの脆弱性があります。 最も一般的な脅威には、新しい仮想マシンディスクが作成されたセクションの「古い」情報にアクセスする機能が含まれます。 仮想マシン用に新しいディスクを作成し、次にVMを作成すると、VM自体がディスクセクターに直接アクセスするため、内部ディスク領域がいっぱいになるため、仮想マシンがパーティションのセクションをリセットせずに古いセクションにアクセスし、そこから情報を削除するリスクがあるため、ファイルの断片を回復するまで。 この問題の解決策は、新しく作成された仮想ディスクの手動ゼロ化、いわゆる「イーガーゼロ化ディスク」を使用することで検討できます。

仮想インフラストラクチャのディスクサブシステムのセキュリティに関連する別の問題は、仮想マシンディスクの潜在的に危険なテクノロジーである可能性があります。 したがって、誤った計画では、VMディスクが格納されているパーティションが完全に一杯になった場合に状況が発生する可能性があり、オーバーフローしたストレージにあるすべての仮想マシンのサービス拒否につながることが保証されます。

仮想インフラストラクチャの集中管理のメインサーバーは、インフラストラクチャセキュリティに対する脅威の主な原因の1つでもある管理サーバーであることが知られています。 攻撃者は、管理サーバーの制御を取得すると、すべての仮想マシン、仮想化ホスト、仮想ネットワーク、およびデータウェアハウスへのフルアクセスを取得します。 したがって、管理サーバー自体を慎重に保護し、認証およびアクセス権の差別化の手段に注意を払う必要があります。仮想インフラストラクチャ専用に設計された追加のソフトウェアを使用することは理にかなっています。 さらに、仮想インフラストラクチャでは、仮想化サーバーへのアクセスは安全なプロトコル(通常はSSL)を介して行う必要があり、管理者はIPアドレスに制限する必要があります。 また、不正な干渉を防ぐために、仮想インフラストラクチャ管理ネットワークと仮想マシンの運用環境ネットワークを物理的または論理的に分離することも重要です。

仮想インフラストラクチャの保護方法

仮想インフラストラクチャを保護する最初の最も重要な側面は、ハイパーバイザーの保護です。 なぜなら、ハイパーバイザーのみの妥協により、ハイパーバイザーによって制御されるすべての仮想マシン、さらには仮想化インフラストラクチャ全体を制御することが可能になるからです。

標準的な保護方法として、仮想環境に特化した製品を使用し、ホストサーバーをActive Directoryディレクトリサービスと統合し、パスワードの複雑さと有効期限ポリシーを使用し、ホストサーバー管理ツールにアクセスする手順を標準化し、組み込みの仮想化ホストファイアウォールを使用することをお勧めします。 また、仮想化サーバーへのWebアクセスなど、頻繁に使用されないサービスを無効にすることもできます。 他のオペレーティングシステムと同様に、仮想化サーバーも、ソフトウェアコンポーネントのタイムリーで定期的な更新など、物理インフラストラクチャに一般的に実装されるセキュリティ対策を必要とします。

上記に基づいて、仮想環境のセキュリティに対する次の主要な脅威を区別することが提案されています。

1.以下による仮想マシンへの攻撃:

a)別の仮想マシンからの攻撃

b)ディスクおよび仮想マシンの構成ファイルに対する攻撃

c)仮想マシンのレプリケーションネットワークに対する攻撃

d)仮想マシンのファイルを含むネットワークおよびストレージシステムに対する攻撃

e)仮想マシンのバックアップツールに対する攻撃

2.仮想化ホストへの攻撃:

a)物理ネットワークからの攻撃

b)侵害された仮想インフラストラクチャ管理サーバーによる攻撃

c)SSH、WEB、TELNETなどのハイパーバイザーの内部サービスに対する攻撃

d)サードパーティのハイパーバイザーエージェントに対する攻撃

3.次による仮想インフラストラクチャ管理サーバーへの攻撃:

a)管理サービスの機能を提供するOSへの攻撃

b)管理サーバーのDBMSへの攻撃

c)アカウントのデータベースに対する攻撃

d)仮想化ホストとの相互作用および監視のサービスに対するネットワーク攻撃

4.以下による仮想化ホストリソースへの攻撃:

a)仮想マシンの数の制御されない成長

b)リソースプールの境界の誤った計画

c)仮想ディスクがいっぱいになるにつれて成長するVMの誤った計画

d)仮想インフラストラクチャのユーザーおよびグループの権利の誤った区切り。

現在、すでに次のクラスに分類できる専用の仮想インフラストラクチャ保護システムがあります。

1.仮想環境専用に設計されたトラフィック分析および侵入防止ソフトウェア製品(VMwareのvShield Zones、ReflexのVMC)

2.仮想インフラストラクチャのアクセス権を区別するためのソフトウェア(HyTrust、ロシア企業「セキュリティコード」のvGate)

3.仮想環境を監査してセキュリティ構成のエラーを検出するソフトウェア(vWire、VMinformerソリューション)。

これらのツールセット全体により、仮想インフラストラクチャのセキュリティが大幅に向上しますが、仮想環境の包括的な保護を提供できるツールはありません。 したがって、規制および標準の形で情報セキュリティを確保するための統一されたアプローチを開発および標準化する必要があります。セキュリティを確保するために必要な対策を決定するのはプラットフォームの技術的特徴であるため、仮想化プラットフォームのメーカーの推奨事項を必ず考慮に入れる必要があります。

ソフトウェアパッケージ

クラウドコンピューティングのセキュリティを強化するアプローチの1つとして、VMware vSphere仮想インフラストラクチャのセキュリティ構成のエラーについて仮想環境の自動監査を実施するためのソフトウェアパッケージを提案します。 このソリューションはパイロット開発中であり、グラフィカルインターフェイスを備えたWin32アプリケーションです。 このソフトウェアは、標準のVMware vSphere SDKインターフェイスを使用して、VMware vSphere仮想化プラットフォームのコンポーネントと対話します。 このプログラムは、特定のVMware ESX仮想化ホストまたはVMware vCenterインフラストラクチャ管理サーバー全体のアドレスと読み取り権限を持つユーザー資格情報を受け取ります。 出口で、プログラムは調査対象のオブジェクトの保護ステータスに関するレポートを生成し、全体的なセキュリティ評価を製造元VMware Incが提案する3つのセキュリティレベルのいずれかに設定します。

1.エンタープライズレベルこのレベルは、仮想インフラストラクチャに対するほとんどの典型的な攻撃から保護し、機密情報の高レベルの保護を保証するように設計されています。

2.非武装地帯(DMZ)のレベル。 このレベルは、インターネットに接続されたホストと仮想マシンを確実に保護します。

3.機能が制限された特別な目的のゾーンレベル(SSLF)。 このレベルは、最も高度な攻撃からの保護を優先して仮想インフラストラクチャの特定の機能を失うことを含め、仮想インフラストラクチャに可能な限り最高の保護を提供するように設計されています。

このレポートは、上で提案した仮想インフラストラクチャに固有の脅威の種類で分割された詳細な表です。 セキュリティテストとして、技術文献から選択した推奨事項とプラットフォームメーカーの推奨規則に基づいた、ホスト、仮想マシン、管理サーバーなどの構成パラメーターの監視が使用されます。 これらの推奨事項は、VMware vSphere仮想インフラストラクチャの3つのレベルのセキュリティを説明する技術資料VMware vSphere Hardening Guideに基づいており、各レベルは仮想化システムオブジェクトの100を超えるパラメーターに対応しています。 これらのパラメーターはすべて、自動モードでプログラムエンジンによって蓄積および分析され、セキュリティの観点から作成済みの脅威テンプレートに重ねられます。 受信したデータの結果として、プログラムのユーザーは、分析された仮想インフラストラクチャがどのセキュリティレベルに対応しているか、システムのどのパラメーターに注意を払ってインライン化するかを、ポイントごとに詳細に追跡できます。

おわりに

受信したデータの結果として、プログラムのユーザーは、分析された仮想インフラストラクチャがどのセキュリティレベルに対応しているか、システムのどのパラメーターに注意を払ってインライン化するかを、ポイントごとに詳細に追跡できます。

仮想インフラストラクチャのセキュリティ構成のエラーについて仮想環境の自動監査を実行するためのソフトウェアパッケージは、プライベートクラウド構築プロジェクトの一環として、システムインテグレーターで実際に繰り返し適用されています。 詳細な実用的なアプリケーションについては、次の記事で詳しく検討します。