偶然、「情報セキュリティ」というトピックに関する遠隔学習コースを受講しました。その最後に、卒業作品を保護する必要がありました。 私はこの作業のトピックとして「アスタリスクセキュリティ」を選択しましたが、このトピックに関して多くの記事や出版物が書かれていますが、私の意見では、それらは完全ではないか、このトピックを完全にカバーしていないか、この問題の関連性の兆候はありません 私は「すべて」を1つの文書にまとめる自由を取り、それが最終的な成果をもたらしました。 彼は自分自身を守り、卒業証書を受け取った-この作品をコミュニティと共有することを決めた。

1.アスタリスクIP-PBXに関連するリスク

情報技術の時代には、攻撃者(ハッカー)の行動が組織に大きな損失をもたらすことは誰もが知っています。 原則として、最も痛みを伴う攻撃は、組織に損害を与えたり、資金を直接盗むことを目的としたものです。 アスタリスクはコンピュータープラットフォームに基づいた電話交換ですが、通信チャネルはインターネットを経由する(一部のシステムサービスは外部に公開されている)ため、ハッカーはシステムへの不正アクセスを取得できます。

IPテレフォニーソリューション用のセキュリティシステムを構築する場合、関連するリスクを認識することが重要です。 一般的に、これらは次のように区別できます。

1.機密性の侵害およびコンテンツの歪み。 傍受セッション。

2. IPテレフォニーの展開中に出現した脆弱性を介した組織のネットワークへの侵入。

3.サービスの劣化を目的としたアクション(Dos攻撃)。

4.再販トラフィック(Toll-Fraud)。

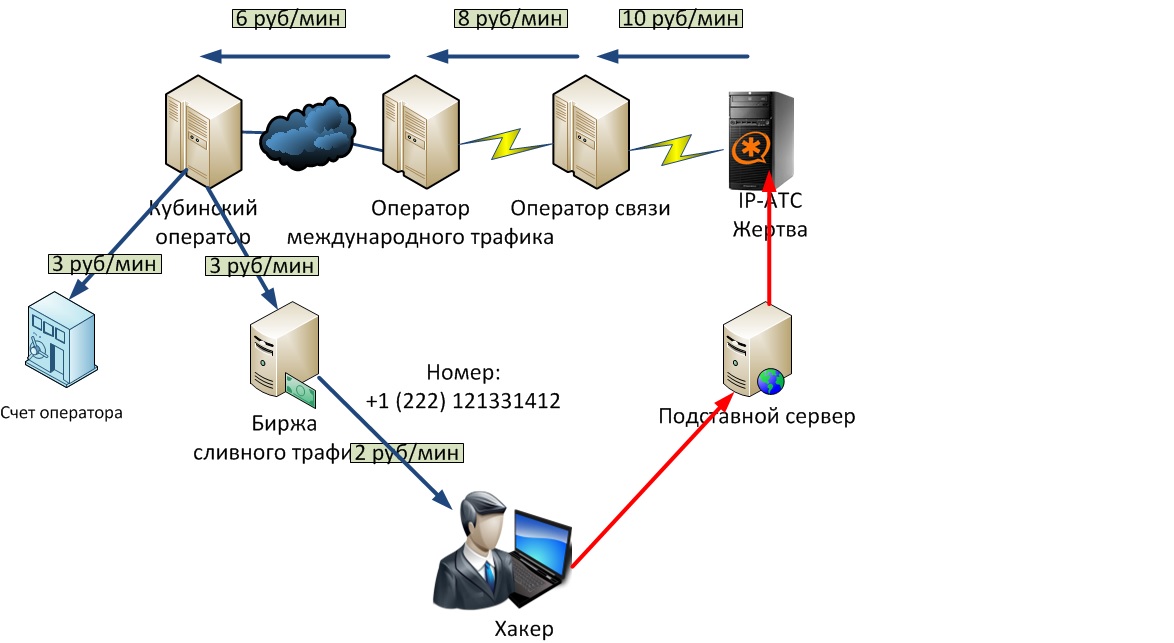

再販トラフィックは、ハッカーがお金を稼ぐための最も便利な方法の1つです。 ステーションをハッキングし、高価な国際的な目的地に電話をかけると、ハッカーは自分の電子財布に対する一定の報酬を受け取り、現金化されて実際のお金を受け取ります。 一般的なトラフィック再販スキームをより詳細に検討してください。

トラフィックを転売することでお金を稼ぎたいハッカーがいます。 彼は排水管交換所に行き、将来彼を識別することができる数のプールを登録して受け取ります。 次に、いくつかの偽サーバーを介して、IP-ATCサーバーが発見され、判明した場合、ハッキングされます。 さらに、この数字は、排水管の交換でハッカーに提供された数字に移動し始めます。 通話は有料です。 通話料金が10ルーブルだとしましょう。 (オペレーターへの被害者の支払い)。 この呼び出しは、通常は海外(通常はキューバ、パレスチナ、ルーマニア、ラトビアなど)で、サイバー犯罪に十分な注意が払われていない国、つまりこの種のビジネスを行う機会がある国に送信されます。 したがって、被害者はOS(通信事業者)に1分あたり10ルーブルを支払います。 OSは、OMT(国際トラフィックのオペレーター)を介して国際線に行き、8ルーブルの地域で支払います。 1分あたり、OMTは地元のオペレーター(キューバ、パレスチナなど)に呼び出しを送信します。オペレーターは音声トラフィックの「洗浄」に従事し、6ルーブルを支払います。 毎分、このオペレーターは共有され、彼は次のようにお金を分配します-お金の一部はサービスの支払いのために彼に行きます(いわば、この金額を稼ぎます-彼のアカウントに残します)、そしてお金の名誉はハッカーが登録されている排水管取引所に送られます。 さらに、交換は1ルーブルのままで、ハッカーに2を支払います。 目に見える、図は図1に示されています。

図1 Voip Traffic Resale Scheme

方向が高価に選ばれ、呼び出しの流れが激しいことを考えると、ハッカーは良い利益を上げます。 また、システムが適切に保護されていない場合があるため、時間と費用のかかるものなしでハッキングが迅速に発生します。アスタリスクは「赤い布」になります。 まあ、すべての操作の後、被害者は電話で大きな請求書(10〜100,000ルーブル)を受け取ります。

残念ながら、これらの種類の問題は最近頻繁になっています。 したがって、多くの人がアスタリスクは安全でないシステムであると考えています。 しかし、私はこの論文に挑戦したい。 まず、アスタリスク自体の機能について話すと、セキュリティを確保するための非常に豊富なツールセットがあります。 アスタリスクツールは、多くの競合他社よりも強力です。 ただし、アスタリスクは非常に頻繁にハッキングされます。 どうして? なぜそう このシステムの管理者がすべてです。 アスタリスクセキュリティをアクティブにするための単一のチェックはありません。 アスタリスクセキュリティとは、一般に管理者が忘れる多数の包括的な手段の採用であり、それによりアスタリスクを脅威にさらします。

2. IP-PBXアスタリスクのマルチレベル保護

一般にIP-ATCソリューションのセキュリティについて言えば、セキュリティはアスタリスク自体のセキュリティに基づいているだけでなく、アスタリスクのセキュリティと環境を確保することも必要であることを理解する必要があります。

IP-ATC保護システムは、いくつかのレベルで構築されています。

1.ネットワーク保護。

2.ネットワーク設計。

3.ログ分析。

4.アスタリスク構成。

5.保護計画のコールルーティング(ダイヤルプラン)。

6. Linuxの構成。

7.周辺機器の保護。

8.管理措置。

セキュリティの面でアスタリスクの問題をグローバルに判断する場合、上記のように-この問題はアスタリスクの管理者の能力ではありません。

「ボックスソリューション」がインストールされて機能しているという事実により、適切なセキュリティ設定と必要な管理者の資格を持たない非常に多くのインストールされたアスタリスクサーバーを取得します。 無能なインテグレーターがサーバーを適切にインストールしなかったため、支払い後に消えます。 そして、クライアントは後に電話で巨額の請求書を受け取るか、オペレーターが指示をブロックします。

初心者のアスタリスク管理者が犯した典型的な間違いを見てみましょう。

1.内部番号の弱いパスワード(パスワードがない、パスワードはextと同じです)。

2.ファイアウォールの欠如(iptablesの欠如、iptablesがオフになっているか、正しく構成されていない)。

3.古いディストリビューションとソフトウェア(古いソフトウェアには脆弱性が含まれる場合があります。システムの定期的な更新が必要です。例として、trixboxはサポートされなくなり、更新されません-脆弱性があります)。

4.標準のログインとパスワード(Webインターフェイス、SQL、機器)。

5.ネットワーク設計(アスタリスクと外部アドレスで動作する機器、ただし保護なし-これはハッカーにとってはちょっとした話です)。

6.構成のエラー。

7.システムの制御の欠如(設定して忘れた、ログの制御なし)。

2.1ネットワーク保護

システムを展開するときは、ファイアウォールを使用することが重要です。 Linuxには、コマンド駆動型の強力で柔軟なIPTablesツールがあります。 デフォルトでは、IPTablesは次のように構成されます。

-A INPUT –m state –state ESTABLISHED、RELATED –j ACCEPT (既に確立された接続のパケットを許可します)

-A INPUT –p icmp –j ACCEPT (icmpプロトコルパケットを許可)

-A INPUT –i lo –j ACCEPT (loインターフェースからのトラフィックを許可)

-A INPUT –m状態--state NEW –m tcp –p tcp –dport 22 –j ACCEPT (新しいssh接続を許可)

-A INPUT -j REJECT --reject-with icmp-host-prohibited (他のすべての着信接続を禁止)

-A FORWARD –j REJECT-reject-with icmp-host-prohibited (すべての中継接続を禁止)

コミット

この「構成」は、開始する接続を許可し、sshを除くすべての着信接続を拒否します。 次に、タスク用に構成します。 構成は/ etc / sysconfig / iptablesにあります。 IPTablesを構成するために理解すべき主なことは、このツールの哲学です。 ルールを記述することの本質は、トラフィックが特定の分類子(-s source、-p protocol、-i interface ... ..)に従って駆動される「チェーン」を作成することです。ここで、トラフィックに対するアクションが行われます-許可するか、禁止するか、別のトラフィックに転送しますチェーン。 トラフィックがすべてのチェーンを通過し、ルール(未定義のトラフィック(複数の分類子が機能しなかった))に該当しない場合、トラフィックは禁止されます。 つまり、たとえば、内部ネットワークからのIP電話とソフトフォンがAsteriskサーバーに接続するには、ルールを記述する必要があります

-A INPUT –s xxx.xxx.xxx.xxx/24 –j ACCEPT

このルールでは、ネットワークxxx.xxx.xxx.xxx \ 24からの着信接続を許可します。 パッケージは上から下の規則に従うため、禁止規則よりも上に記述した場合、この規則が機能することを理解する必要があります。 したがって、Asteriskが意図的に信頼しているこれらの方向とパッケージのみにサービスを提供するようにファイアウォールを構成でき、攻撃者がサーバーにアクセスすることはほとんど不可能です。 ファイアウォールロジックをより柔軟に構成できます-各グループのパケット(管理者、SIP、IAX2 ...)に独自のルールを使用して独自のチェーンを作成し、メインのINPUTチェーンでは、ルールに従って、パケットがチェーンで送信され、適切なアクションが実行されます。

2.2ネットワーク設計

システムを設計および実装するときは、ネットワーク設計に注意を払う必要があります。

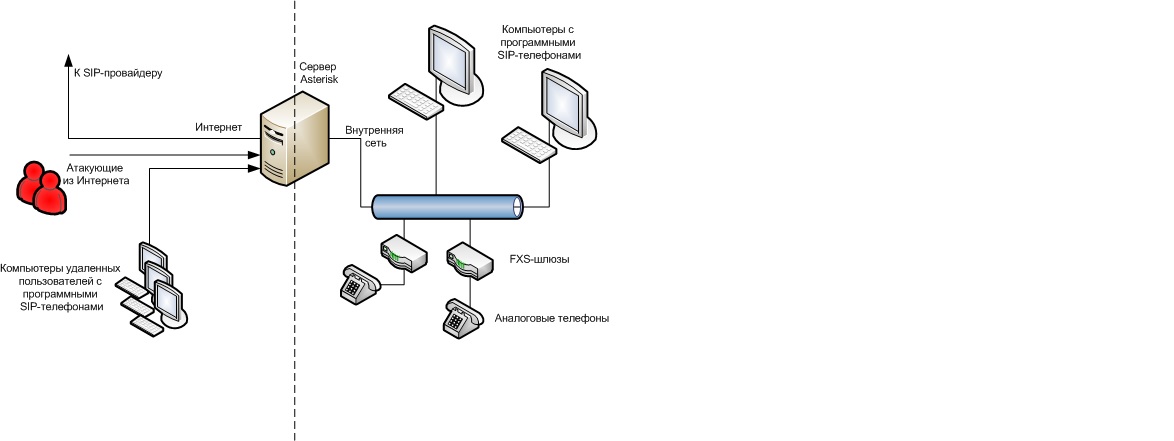

多くの場合、アスタリスクは、図1に示す最も脆弱なスキームに従ってネットワークに接続されます。 2。

図2。 アスタリスク外部接続スキームは推奨されません

アスタリスクがインターネットからアクセス可能であるという事実は、システム全体の主要なセキュリティリスクです。 攻撃者は、Asteriskソースコードの脆弱なパスワードまたは脆弱性を使用して、PBXへの不正アクセスを取得し、Asteriskサーバーを所有する会社を犠牲にして電話をかけることができます。 最良のシナリオでは、攻撃者はサービス拒否を標的にすることができます。

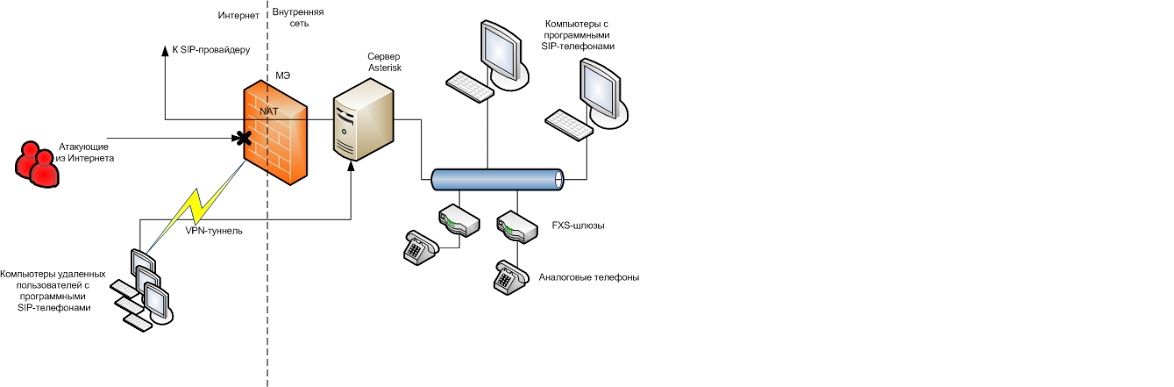

強力なパスワードと定期的な更新はもちろん、リスクを軽減します。 さらに強力な保護手段、つまりファイアウォール(ME)によって削減することができます。 図に示すようにアスタリスクを接続する場合。 3、サーバーはローカルネットワークの境界の背後で安全に閉じられます。

図 3. MEを使用した推奨アスタリスク接続スキーム

MEは発信トラフィックをAsteriskサーバーからSIPプロバイダーに渡し、ダイナミックNATルールを介して戻します。 また、リモートオフィスのユーザーを接続する機能は、VPNトンネルを介して提供されます。 ユーザーは、最初にVPNを介してエンタープライズネットワークに接続し、次に仮想チャネルを介してアスタリスクサーバーに接続します。 アスタリスクは外部ネットワークから見えなくなり、攻撃者は利用できません。

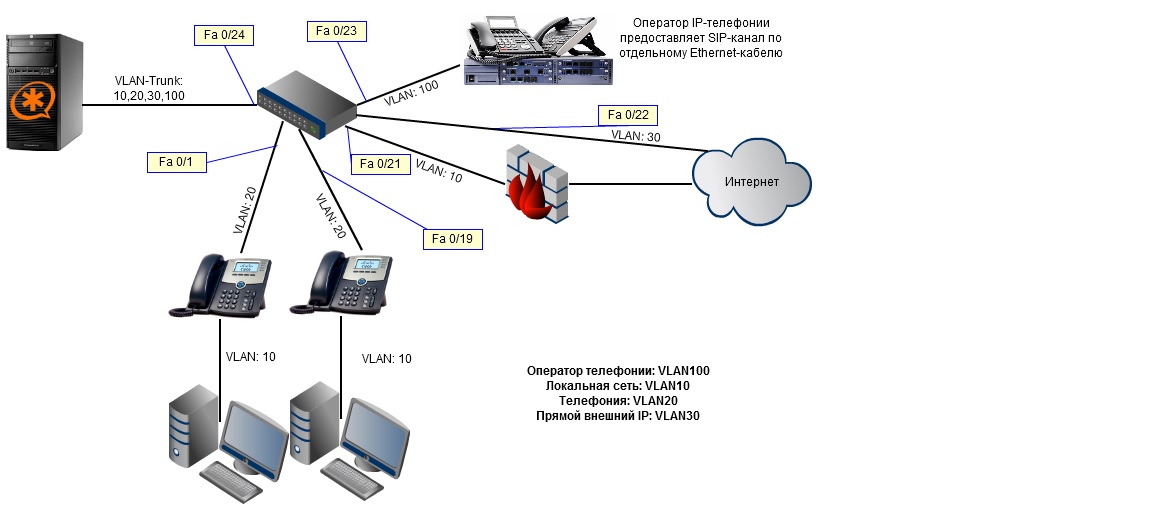

また、注意が必要なもう1つの重要な側面は、データの分離です。 Vlanの構築を通じて音声とデータを分離することが重要です。 コンピューター、サーバー、その他のネットワーク機器は1つのVLANに属し、アスタリスクで動作する機器(サーバー自体、ゲート、IP電話など)は別のVLANになければなりません。 これは、ユーザー自身、およびユーザーマシンで発生する可能性のあるウイルスがIP-ATCに悪影響を与えたり、その逆が起きたりしないようにするためです。 Vlanのスキームを図に示します。 4。

図 4.音声とデータを異なるVLANに分離します。

2.3ログ分析

IP-ATCシステムの動作中、アスタリスク自体と他のアプリケーションは、すべてのアクティビティを記録します。 ログには許可されたアクションと許可されていないアクションの両方のデータが含まれているため、インシデントを定期的に確認することが非常に重要です。 接続の監視、パスワードの選択の制御、複数の接続試行の監視、計画外のアクティビティの制御が必要です。

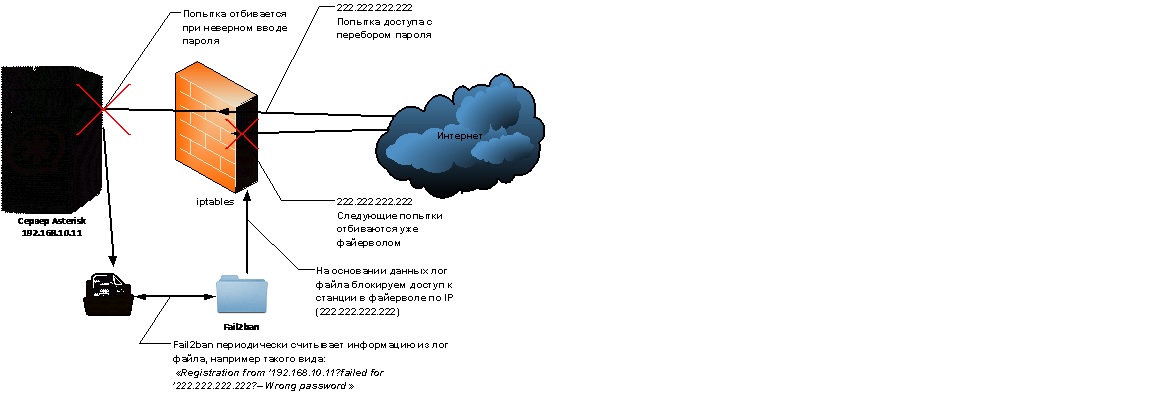

Asteriskツールキットには、特定の条件下で接続に対して何らかのアクションを実行するログアナライザーなどのツールはありません。 Asteriskサーバーをハッキングする可能性を防ぐために監視することが重要な計画外のアクティビティがあります。そのようなアクティビティの1つは、パスワードの選択(辞書内のパスワードの列挙)です。 Asteriskにはブルートフォースパスワードを防ぐようなツールはありません。これはセキュリティの重要なポイントであるため、Asterisk、Apache、ssh、ftpなどの多くのサービスと連携できる外部Fail2Banサービスを使用することが提案されています。 このサービスの動作は、「検出と削除」という1つの原則に基づいています。サービスはログを「読み取り」、分析し、複数のログイン試行を検出すると、IPTablesレベルでこの接続をブロックします。 図5は、Fail2Banサービスの動作を示しています。

図 5. Fail2Banの動作原理

システム内のイベントに関するログ(ログ)をリモートに保存するか、リモートリソースに絶えずコピーすることをお勧めします。 これは、攻撃者がデバイス(特にIP PBX)にアクセスすると、ログファイルからすべてのイベントを削除することにより、自分の存在とアクションを隠そうとするためです。 ログがリモートサーバーに送信されると、ログの存在を隠すことが困難または不可能になります。

2.4アスタリスク構成

この章では、アスタリスク構成レベルでのシステムセキュリティについて説明します。 したがって、アスタリスク自体で構成する必要があるのは、IP-ATCのセキュリティを強化することです。

アスタリスクが外部アドレスに「座って」おり、IPTablesを使用する方法がない場合(動的IPアドレスでデバイスを接続する必要がある状況)またはvpnが使用されていない場合、最初に行うことは標準ポート5060(sip)を任意に変更することです別のもの。 したがって、アスタリスクサーバーがそれ以上攻撃しないという疑念を回避します。 外部からのBruteForce攻撃から保護しましょう。

それを行う方法。 sip.confファイルを編集します

[一般]

; bindport = 5060 ; 標準パラメーターをコメント化しました。

bindport = 9060 ; セキュリティ上の理由から、デフォルトのポートを別の空きポートに変更します。

標準ポートを変更したポートを端末デバイスで示すことを忘れないでください。 デフォルトでは、デバイスはポート5060でアスタリスクに接続しようとするため、何も機能しません。

sip.conf構成レベルでシステムのセキュリティを高めるために他にできることは何ですか。

[一般]

alwaysauthreject = yes ; 数値による列挙からサーバーを保護します。 値がnoの場合、サーバーはそのようなサブスクライバーが存在しないことを忠実に応答し、攻撃者が既存のextを推測するまで、サーバーはパスワードが間違っていると応答します。 したがって、攻撃者は内部番号の存在について学習し、パスワードを見つけるためだけに残ります。 次に、非常に具体的な内線番号のパスワード検索があります。 yesオプションは、存在しないユーザーと同じ理由で、既存のユーザーの認証要求を拒否します。 これにより、詐欺師が既存の内線番号を把握することが難しくなります。

allowguest = no ; 電子メールで加入者に電話をかけることができる場合、ダイレクトゲストコールモード、いわゆるゲストコールでのサーバーへの接続を禁止します。

bindaddr = xxx.xxx.xxx.xxx ; アスタリスクは、sipプロトコルを使用して、どのアドレスでネットワーク接続をリッスンします。 これは、サーバーがさまざまなネットワークに接続されている場合、sipを受け入れるネットワークを明示的に指定することをお勧めします。

[1000]

拒否= 0.0.0.0 / 0.0.0.0 ; すべてのアドレスからの接続を禁止します

許可= xxx.xxx.xxx.xxx / 24 ; ネットワークxxx.xxx.xxx.xxxからの接続を許可します

secret = bdDfg12312fc ; 標準的なもの(admin、ext、1000、password ...)以外の強力なパスワードが必要です。

call-limit = 2 ; サブスクライバーの同時回線数に制限を設定しました。

2.5コールプラン保護(ダイヤルプラン)

適切に作成されたダイヤルプラン(通話ルーティングプラン)を使用すると、セキュリティが大幅に向上します。 最初に推奨されるのは、サブスクライバーを独自のルーティングルールを持つコンテキストに分離することです。

sip.confで

[1000]

コンテキスト= from_chef

[1001]

コンテキスト= from_it

[1002]

コンテキスト= from_fin

コンテキストによる分離は、電話通信に対する加入者のさまざまな権利を与える機会を与えてくれます。 誰もが国際的な目的地に電話をかける必要があるとは限らないため、これは重要です。 次に、ルールをコンテキストに割り当てます。 拡張子で。 conf

[許可]

exten => _ X.、n、Dial(SIP / operator / $ {EXTEN}) ; オペレーターを介した呼び出しを許可します

exten => _ [12] XXX、n、Dial(SIP / $ {EXTEN}) ; 内部接続を許可します

[from_chef]

exten => _X。、n、Goto(allow、$ {EXTEN}、1) ; すべての呼び出しをコンテキストに送信します[許可]

[from_it]

exten => _9810。、n、Hungup() ; 国際的な目的地を制限します

exten => _X。、n、Goto(allow、$ {EXTEN}、1) ; すべての呼び出しをコンテキストに送信します[許可]

[from_fin]

exten => _9810。、n、Hungup() ; 国際的な目的地を制限します

exten => _989。、n、Hungup() ; 方向を携帯電話の方向に制限します。

exten => _X。、n、Goto(allow、$ {EXTEN}、1) ; すべての呼び出しをコンテキストに送信します[許可]

したがって、金融部門は、国際的な目的地やモバイルの目的地への通話を禁止されています。 国際的な目的地のみを禁止します。 まあ、頭はすべての接続が許可されています。

電子メールの禁止された呼び出しに関する情報を受信するために、違反について会計するようアスタリスクに教えます。 このために、別のコンテキスト[アラーム]を追加します。

[アラーム]

exten => _9810X。、1、再生(zapresheno) ; 私たちは、彼がこの方向で禁止されていることを加入者に知らせます。

exten => _9810X。、n、System(echo "To" $ {EXTEN} "Ext" $ {CALLERID(num)} | mail -s "8-10 ALARM" it_admin@list.ru) ; 国際電話がある場合は、Fiscalitから郵送します。

exten => _9810X。、n、Hangup() ; 電話を置きます。

そして、このコンテキストに禁止された呼び出しを送信します

[許可]

exten => _ X.、n、Dial(SIP / operator / $ {EXTEN}) ; オペレーターを介した呼び出しを許可します

exten => _ [12] XXX、n、Dial(SIP / $ {EXTEN}) ; 内部接続を許可します

[from_chef]

exten => _X。、n、Goto(allow、$ {EXTEN}、1) ; すべての呼び出しをコンテキストに送信します[許可]

[from_it]

exten => _9810。、n、Goto(alarm、$ {EXTEN}、1) ; コンテキストに国際電話をかけます[アラーム]

exten => _X。、n、Goto(allow、$ {EXTEN}、1) ; すべての呼び出しをコンテキストに送信します[許可]

[from_fin]

exten => _9810。、n、Goto(alarm、$ {EXTEN}、1) ; コンテキストに国際電話をかけます[アラーム]

exten => _989。、n、Hungup() ; 方向を携帯電話の方向に制限します。

exten => _X。、n、Goto(allow、$ {EXTEN}) ; すべての呼び出しをコンテキストに向けます[許可]

したがって、禁止された方向をブロックするだけでなく、インシデントが発生した場合、(ext)が通過しようとしているメッセージを取得します。 したがって、やがてサーバーがハッキングされたことを理解できるようになり、巨額の通信料金が発生したときではなくなります。

それがアスタリスクの利点です。dilplanを使用すると、ルーティングを柔軟に構成できます。さまざまなパラメーターに従って方向を禁止したり、サブスクライバーの権利を区別したり、禁止された通話に関する通知を設定したり、通話の制限時間を設定したり、ピンコード通話などを設定したりして、IP-ATCセキュリティを向上させることができます。動的IPアドレスを持つリモートユーザーにはPINコードを使用することをお勧めします。許可/拒否とiptablesを制限することはできないためです。この場合、国際的な宛先を閉じ、標準ポート(5060)を別のものに変更し、通話をルーティングすることをお勧めしますピンコードによって。

2.6 Linuxの構成

Asterisk自体とLinux OS自体の両方に、デフォルトで起動されるサービスがありますが、作業には必要ありません。したがって、推奨事項の1つは、AsteriskとLinuxの両方で未使用のサービス(モジュール)を無効にする必要があることです。

アスタリスクは、さまざまなコーデック、コマンド、データベースを操作するためのツール、チャネルなど、原則的には役に立たない可能性のある多数のモジュールをロードします。不要なモジュールを無効にすると、メモリが解放されるだけでなく、IP-ATCの脆弱性が低くなります。私たちが目指しているのは。そしてそれができるからです。

autoload = yesパラメーターは/etc/asterisk/modules.confファイルで指定されます。これにより、起動時に/ usr / lib / asterisk / modulesフォルダーにあるすべてのサービスが強制的に初期化および開始されます。 1つまたは別の不要なサービスの開始を禁止するには、

/ etc / asterisk / modules.confファイルに次の行を記述する必要がありますnoload => chan_gtalk.so ; Gtalkチャネルモジュール。

noload => app_morsecode.so ;モールス符号で与えられた文字列の送信。

noload => cdr_pgsql.so ; PostgreSQLデータベースにCDRデータを保存するためのモジュール。

その他は、必要なモジュールと必要でないモジュールによって異なります。

また、Linux自体に直接読み込まれているサービスがありますが、IP-ATCが機能するために必要ではない可能性があります。無効にすることをお勧めします。 chkconfig –listコマンドを使用して、実行中のサービスを確認し、どのサービスが冗長であるかを判断できます。 CentOS 5でデフォルトでbluetoothサービスがロードされていると仮定します。Asterisk電話交換機ではこのサービスは不要です。chkconfigbluetooth offコマンドで起動から削除します。他の不要なサービスについても同じことを行います。これらの操作はすべて、非常に慎重かつ思慮深く行わなければなりません。そうでなければ、OS自体とアスタリスクサーバーの両方を「置く」ことができます。

OSとアスタリスクを管理するには、IP-ATC管理者がリモートアクセスを必要とします。暗号化なしのリモートアクセスにプロトコル(telnetなど)を使用することはお勧めできません; SSH(Secure SHell)を使用することをお勧めします。サーバーへのリモートアクセスに使用されるSSHサービスは、PBXコントロールセンターのメインドアです。セキュリティレベルを上げるには、PBX管理者が次の対策を実行することをお勧めします。

1.ポートの変更。デフォルトのSSHポートは22番目です。多くのハッカーは、ポート22が開いているサーバーについてインターネットをスキャンし、それらをクラックしようとします。 1〜65535の範囲の別のポートを作成し、Portディレクティブで指定してsshを構成する必要があります。

また、サーバーに接続するときにクライアントでこのポートを指定することを忘れています。

2. [AllowUsers]ディレクティブでSSHプロトコル経由でシステムにアクセスするユーザーの明示的なリスト。システムへのアクセスを多くのプロキシに提供する必要がある場合は、それらをリストします。

3. SSHプロトコルバージョン2のみを使用することをお勧めします

。4.直接ルートアクセスを拒否します。 rootユーザーは正しいパスワードが入力されたとしてもシステムへのアクセスを拒否されるため、これは非常に複雑になり、パスワードの総当たり攻撃を不可能にします。必要に応じて、非特権アカウントでのリモートログイン後にのみ、sudoサブシステムを使用してルートアクセスを取得します。

5.パスワードまたは証明書の入力に時間制限を使用します。パスワードを入力するために可能な最小時間(1秒など)を設定すると、攻撃者を混乱させる可能性があります。

上記の推奨事項はすべて、構成ファイル/ etc / ssh / sshd_configに反映されます。

ポート30222

AllowUsers ats admin

プロトコル2

PermitRootLogin no

LoginGraceTime 1s

証明書を使用してSSHを入力することもお勧めします。 SSHを使用してリモートホストに頻繁に接続する場合、接続のセキュリティを確保する1つの方法は、パスワードがネットワークを介して送信されず、システムがブルートフォース攻撃に耐性があるため、公開/秘密SSHキーを使用することです。

Linuxでの公開/秘密SSHキーの作成は非常に簡単です。

1.コンソールで、ssh-keygen –t rsaと入力しますこの場合、RSAは非対称暗号化アルゴリズムです。 DSA(デジタル署名アルゴリズム)を使用することもできます。

2.次に、キーを保存する場所を指定することを提案します。デフォルトでは、これはホームディレクトリの.sshフォルダーです。デフォルト設定を受け入れるには、「Enter」を押します。

3.次に、パスフレーズの入力を求められます。これは、リモートホストに接続するためのパスフレーズではありません。これは秘密鍵のロックを解除するためのパスフレーズであるため、秘密鍵が保存されていても、リモートサーバーにアクセスするのに役立ちません。パスフレーズの入力はオプションです。空のままにするには、Enterキーを押します。

4.キーが生成されます。 .sshフォルダーのホームディレクトリに移動します。キーid_rsaとid_rsa.pubはそこにあるはずです。

5.次に、構成ファイル/ etc / ssh / sshd_configを編集します

RSAAuthenticationはい

PubkeyAuthenticationはい

PasswordAuthenticationいいえ

したがって、証明書を使用したsshログインのみを許可します。

6. id_rsa.pubファイルの内容が新しく作成されたauthorized_keysファイルに

コピーされますcat id_rsa.pub >> authorized_keysコマンドを使用してファイルをコピーおよび作成します

7.ファイルに読み取り権限と書き込み権限を設定します

chmod 600 authorized_keys

8。 SSH経由でサーバーに接続します。

9.クライアント(Putty)がこの秘密鍵を理解できるように、puttygenプログラムを介して実行(ロード)します。出力(秘密キーの保存)で、秘密キー(* .ppk)を取得します。

10.次に、キーをセッションに追加します。 PuTTYを起動し、必要なセッションをロードするか、接続のデータを入力して「SSH-Auth」に進み、「puttygen」の処理で取得した秘密鍵を選択します。

11. [接続-データ]メニューに移動し、[自動ログインユーザー名]フィールドに、キーが生成されるログインを入力します。

12.セッションを保存し、/ etc / init.d / ssh reload serverでSSHサービスを再起動します

13.接続します。

したがって、SSH接続のセキュリティを強化しました。

2.7周辺機器の保護

重要なポイントの1つは、何らかの方法でアスタリスクに接続されている機器の保護です。そのような機器は、ip-phones、voip-gateなどです。 IP-ATCシステムは、周辺機器が保護されていない限り安全ではありません。この機器を保護するために、いくつかの対策を実行することを提案し

ます。1.これは、機器ソフトウェアの更新です。この側面に従うことが重要であり、新しい「ファームウェア」が発生した場合は、適切なデバイスで更新してください。多くの脆弱性は更新により修正されています。

2.この点はすでに上で議論されています。可能であれば、データとは別のVLANにIP機器を配置します。

3.機器をファイアウォールの内側に置きます。 IP機器に外部IPアドレスを与えることは非常に望ましくありません。

4.脆弱性は、機器のWebベースのインターフェースです。 Webインターフェースを介したハッキングから機器を保護するために、セマンティックの大きな負荷をかけないため、またはvoip-gateに強力なパスワードを設定しないため、ip-phoneに対して無効にすることをお勧めします。

5.サービスポートの変更。 Astersikと同様に、IP電話とvoip-gateでsipポートを5060から他のポートに変更することをお勧めします。これにより、スキャンに対する耐性が向上します。

コンピューターにインストールされているソフトフォンについて話している場合、セキュリティについて話すのは困難です。この場合の唯一の効果的な手段は、禁止された電話をかける試みを管理者に通知する機能を備えた限られたコンテキストです。

2.8管理措置

上記のすべての推奨事項に従ったとしても、システムは依然としてハッキングされる可能性があります-絶対的なセキュリティはありません。したがって、管理措置が重要です。それらを考慮してください。

1.組織が国際電話を必要としない場合、通信事業者のレベルで国際的な目的地をブロックできます。このような呼び出しが非常に少ない場合、国際的な目的地への呼び出しが多数ある場合、これらの接続をブロックすることで、この方向の監視についてプロバイダーに同意できます。

2.シンプルだが効果的な方法を選択することもできます-これは、通信事業者レベルでの請求額を制限することです。電気通信事業者に制限を設定するよう依頼することができます。制限は私たち自身が決定します(通信の平均月額+特定の割合)。制限に達すると、通信はブロックされます。この措置は、IP-ATCに違反した場合に深いマイナスになりません。

3.ソフトフォンによるワークステーションの保護。

4.管理者を変更するときにパスワードを変更します。

5.スタッフの意識を高めます。

6.最も重要なポイントの1つ-絶対的な保護がないことを忘れないでください。システムの新しい脆弱性、新しいリスクの出現などを常に監視および監査する必要があります。何かが検出された場合は、システムのセキュリティシステムでこれを考慮してください。つまり、このシステムに適用するには「デミングサイクル」が必要です。

結論

この作業により、システムが正しくセットアップされると、テレフォニー分野で優れた機能を備えた最も安全なシステムの1つにアスタリスクを作成でき、このシステムはCisco、Avayaなどの主要ベンダーの機能に劣らないという仮説が明らかにされたことを願っています。 。

まあ、統計によると、彼らがアスタリスクよりも頻繁にハッキングするという事実は、アスタリスクが他のシステムよりもはるかに少ないエントリしきい値を持っているという事実によって決定されます。つまり、インターネット上のいくつかの記事を読んだ後、マロマリアンIT専門家はアスタリスクを展開できますが、資格がまだ不足しているため、システムは原則として機能しますが、脆弱です。また、商用ソリューションの展開には、セキュリティの問題に十分な注意を払う、その分野の専門家が必要です。この単純な理由により、アスタリスクはより頻繁にハッキングされます。

IP-ATCアスタリスクは、正しく構成されている場合、安全なシステムです。

参考文献リスト

1. Meggelen J.、Madsen L.、Smith J. Asterisk™:電話の未来、第2版。 -あたり英語から-サンクトペテルブルク:Symbol-Plus、2009。-656 p。、Ill。

2. Platov M. Asterisk and Linux-IPテレフォニーの使命[テキスト] / M. Platov //システム管理者。 -2005、No。31。-S. 12-19。

3. Platov M. Asterisk and Linux:IPテレフォニーの使命。アクション2 [テキスト] / M Platov //システム管理者。 -2005、No。32。-S. 32-38。

4. Platov M. Asterisk and Linux:IPテレフォニーの使命。アクション3 [テキスト] / M Platov //システム管理者。 -2005、No。33。-S. 10-19。

5.アスタリスク知識ベース[電子リソース]。 -アクセスモード:asterisk.ru/knowledgebase

6. Voxlinkナレッジベース[電子リソース]。 -アクセスモード:www.voxlink.ru/kb

7. HabrHabr。 VoIPネットワークのセキュリティ[電子リソース]。 -アクセスモード:habrahabr.ru/post/145206

8. .., .., .. IP-. –.: -, 2003. -252 .: .

9. .., .., .. IP-. –M.: , 2001. -336 .: .

10. CITForum. IP- – . . [ ]. — : citforum.ru/security/articles/ipsec

PS

Voxlink .

, , IP- . , - .