攻撃履歴

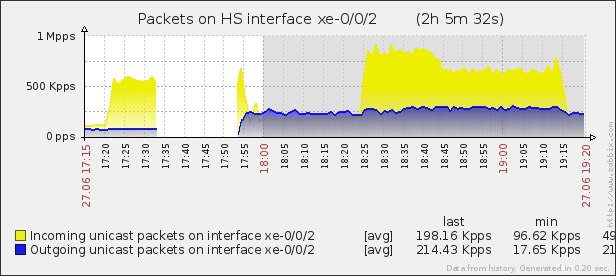

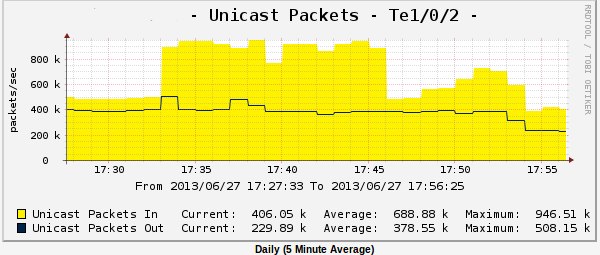

歴史的に、ネットワークに向かうすべてのUDPトラフィックはルーターでブロックされます。 攻撃の最初の波(17:22)は、アップリンクルーターからのユニキャストパケットのスケジュールであるUDPトラフィックのみでした。

ルータに接続されたスイッチポートからのユニキャストパケットのグラフ:

すべてのトラフィックがルーターフィルターのロバであることを示します。 ルーターのアップリンク上のユニキャストパケットのフローは40万件増加し、UDPパケットによる攻撃は17:33までしか続きませんでした。 その後、攻撃者は戦略を変更し、UDP攻撃に加えて、ルーター自体だけでなく、攻撃されたサーバーにもTCP SYN攻撃を追加しました。 グラフからわかるように、ルーターが非常に悪くなったため、zabbixへのSNMPの送信が停止しました。 SYNの波の後、ピアとのBGPセッションはルーターのポートで落ち始めました(各ポートから3つのアップリンクを使用して、ipv4とipv6の完全なビューを取得します)、悲劇的なエントリがログに表示されました:

Jun 27 17:35:07 ROUTER rpd[1408]: bgp_hold_timeout:4035: NOTIFICATION sent to ip.ip.ip.ip (External AS 1111): code 4 (Hold Timer Expired Error), Reason: holdtime expired for ip.ip.ip.ip (External AS 1111), socket buffer sndcc: 19 rcvcc: 0 TCP state: 4, snd_una: 1200215741 snd_nxt: 1200215760 snd_wnd: 15358 rcv_nxt: 4074908977 rcv_adv: 4074925361, hold timer out 90s, hold timer remain 0s Jun 27 17:35:33 ROUTER rpd[1408]: bgp_hold_timeout:4035: NOTIFICATION sent to ip.ip.ip.ip (External AS 1111): code 4 (Hold Timer Expired Error), Reason: holdtime expired for ip.ip.ip.ip (External AS 1111), socket buffer sndcc: 38 rcvcc: 0 TCP state: 4, snd_una: 244521089 snd_nxt: 244521108 snd_wnd: 16251 rcv_nxt: 3829118827 rcv_adv: 3829135211, hold timer out 90s, hold timer remain 0s Jun 27 17:37:26 ROUTER rpd[1408]: bgp_hold_timeout:4035: NOTIFICATION sent to ip.ip.ip.ip (External AS 1111): code 4 (Hold Timer Expired Error), Reason: holdtime expired for ip.ip.ip.ip (External AS 1111), socket buffer sndcc: 19 rcvcc: 0 TCP state: 4, snd_una: 1840501056 snd_nxt: 1840501075 snd_wnd: 16384 rcv_nxt: 1457490093 rcv_adv: 1457506477, hold timer out 90s, hold timer remain 0s

後で判明したように、攻撃後、TCP SYN波によりルーターのルーティングエンジンの負荷が増加し、その後すべてのBGPセッションが低下し、ルーターは単独で作業を復元できませんでした。 ルーターへの攻撃は数分間続きましたが、追加の負荷が原因で、ルーターは3つのアップリンクからの完全なビューを処理できず、セッションが再び中断しました。 すべてのBGPセッションを交互に上げることによってのみ作業を復元できました。 さらに攻撃がサーバー自体に行きました。

ベンチテストと攻撃の再生

攻撃の標的として、ジュニパーMX80は戦闘ルーターと同じファームウェアバージョンで使用されました。 攻撃者として、10Gbカードとubuntuサーバー+ quaggaがインストールされたサーバーが使用されました。 トラフィックジェネレーターは、hping3ユーティリティ呼び出しを備えたスクリプトでした。 トラフィックの「バースト」の有害な影響を確認するため、スクリプトは一時的な中断を伴うトラフィックを生成しました。30秒の攻撃-2秒の攻撃なし。 また、実験の純粋さのために、ルーターとサーバーの間でBGPセッションが発生しました。 そのときにインストールされたバトルルーターの構成では、BGPおよびSSHポートはルーターのすべてのインターフェイス/アドレスで開かれており、フィルタリングされていませんでした。 同様の構成がスタンドルーターに転送されました。

最初のテストフェーズは、ルーターのBGP(179)ポートに対するTCP SYN攻撃でした。 IPソースアドレスは、構成内のピアアドレスと一致します。 アップリンクではuPRFが有効になっていないため、IPアドレスのスプーフィングは除外されませんでした。 セッションが確立されました。 クアッガ側から:

BGP router identifier 9.4.8.2, local AS number 9123 RIB entries 3, using 288 bytes of memory Peers 1, using 4560 bytes of memory Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 9.4.8.1 4 1234 1633 2000 0 0 0 00:59:56 0 Total number of neighbors 1

ジュニパーの側から:

user@MX80> show bgp summary Groups: 1 Peers: 1 Down peers: 0 Table Tot Paths Act Paths Suppressed History Damp State Pending inet.0 2 1 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 9.4.8.2 4567 155 201 0 111 59:14 1/2/2/0 0/0/0/0

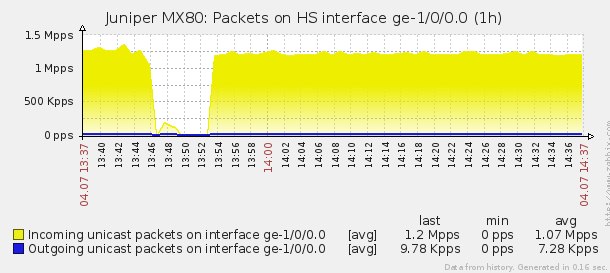

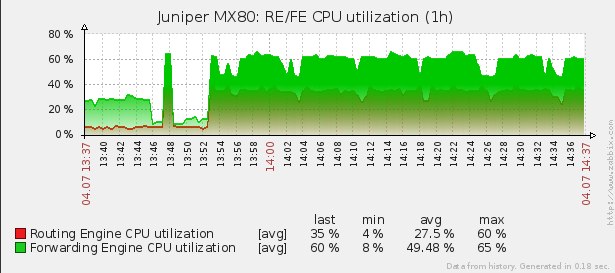

攻撃の開始後(13:52)〜1.2 Mppsのトラフィックがルーターに到達します。

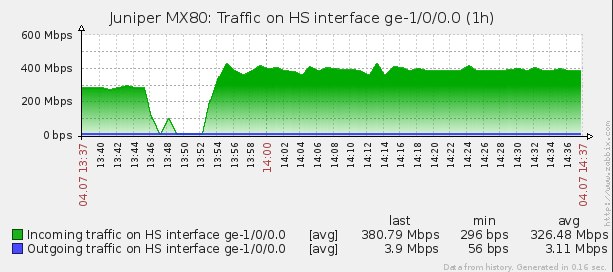

または380Mbps:

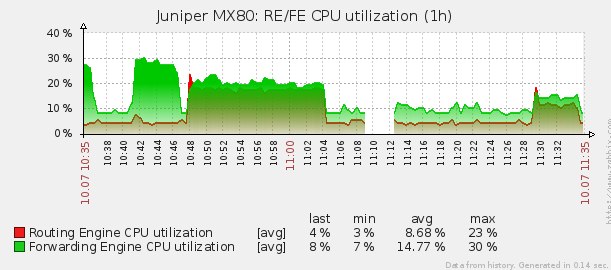

ルータのCPU REおよびCPU FEの負荷が増加します。

タイムアウト(90秒)後、BGPセッションはクラッシュし、上昇しなくなりました。

7月4日13:54:01 MX80 rpd [1407]:bgp_hold_timeout:4035:9.4.8.2に送信されたNOTIFICATION(外部AS 4567):コード4(保留タイマーの期限切れエラー)、理由:9.4.8.2(外部AS 4567のホールドタイム期限切れ) )、ソケットバッファーsndcc:38 rcvcc:0 TCP状態:4、snd_una:3523671294 snd_nxt:3523671313 snd_wnd:114 rcv_nxt:1556791630 rcv_adv:1556808014、タイマーを90秒保持、タイマーを0に保持

ルータは、BGPポートで着信TCP SYNの処理でビジーであり、セッションを確立できません。 ポートには多くのパッケージがあります:

ユーザー@ MX80> 監視トラフィックインターフェイスge-1 / 0/0 カウント20

13:55:39.219155 IP 9.4.8.2.2097> 9.4.8.1.bgp:S 1443462200:1443462200(0)win 512

13:55:39.219169 IP 9.4.8.2.27095> 9.4.8.1.bgp:S 295677290:295677290(0)win 512

13:55:39.219177 IP 9.4.8.2.30114> 9.4.8.1.bgp:S 380995480:380995480(0)win 512

13:55:39.219184 IP 9.4.8.2.57280> 9.4.8.1.bgp:S 814209218:814209218(0)win 512

13:55:39.219192 IP 9.4.8.2.2731> 9.4.8.1.bgp:S 131350916:131350916(0)win 512

13:55:39.219199 IP 9.4.8.2.2261> 9.4.8.1.bgp:S 2145330024:2145330024(0)win 512

13:55:39.219206 IP 9.4.8.2.z39.50> 9.4.8.1.bgpで:S 1238175350:1238175350(0)win 512

13:55:39.219213 IP 9.4.8.2.2098> 9.4.8.1.bgp:S 1378645261:1378645261(0)win 512

13:55:39.219220 IP 9.4.8.2.30115> 9.4.8.1.bgp:S 1925718835:1925718835(0)win 512

13:55:39.219227 IP 9.4.8.2.27096> 9.4.8.1.bgp:S 286229321:286229321(0)win 512

13:55:39.219235 IP 9.4.8.2.2732> 9.4.8.1.bgp:S 1469740166:1469740166(0)win 512

13:55:39.219242 IP 9.4.8.2.57281> 9.4.8.1.bgp:S 1179645542:1179645542(0)win 512

13:55:39.219254 IP 9.4.8.2.2262> 9.4.8.1.bgp:S 1507663512:1507663512(0)win 512

13:55:39.219262 IP 9.4.8.2.914c / g> 9.4.8.1.bgp:S 1219404184:1219404184(0)win 512

13:55:39.219269 IP 9.4.8.2.2099> 9.4.8.1.bgp:S 577616492:577616492(0)win 512

13:55:39.219276 IP 9.4.8.2.267> 9.4.8.1.bgp:S 1257310851:1257310851(0)win 512

13:55:39.219283 IP 9.4.8.2.27153> 9.4.8.1.bgp:S 1965427542:1965427542(0)win 512

13:55:39.219291 IP 9.4.8.2.30172> 9.4.8.1.bgp:S 1446880235:1446880235(0)win 512

13:55:39.219297 IP 9.4.8.2.57338> 9.4.8.1.bgp:S 206377149:206377149(0)win 512

13:55:39.219305 IP 9.4.8.2.2789> 9.4.8.1.bgp:S 838483872:838483872(0)win 512

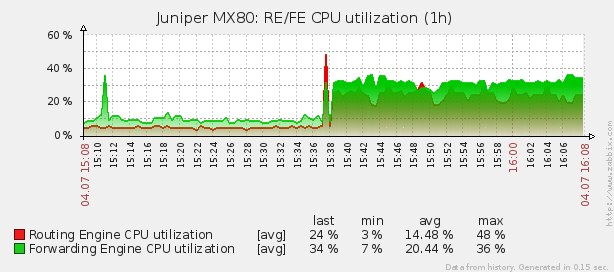

2番目のテストフェーズは、ルーターのBGP(179)ポートに対するTCP SYN攻撃です。 送信元IPアドレスはランダムに選択され、ルーター構成で指定されたピアアドレスと一致しませんでした。 この攻撃は、ルーターに同じ影響を及ぼしました。 ログの統一された結論で記事を引き伸ばさないために、負荷グラフのみを示します。

スケジュールに従って、攻撃の開始の瞬間がはっきりと見えます。 BGPセッションも落ち、回復に失敗しました。

ビル保護REルーターの概念

ジュニパーの機器の機能は、ルーティングエンジン(RE)とパケット転送エンジン(PFE)の間でタスクを分離することです。 PFEは、事前に形成されたスキームに従ってフィルタリングおよびルーティングすることにより、通過するトラフィックのフロー全体を処理します。 REは、ルーター(traceroute、ping、ssh)への直接呼び出しを処理し、サービスサービス(BGP、NTP、DNS、SNMP)のパケットを処理し、PFEルーターのトラフィックのフィルタリングおよびルーティングスキームを作成します。

ルータを保護する主な目的は、RE宛てのすべてのトラフィックをフィルタリングすることです。 フィルターを作成すると、DDOS攻撃によって作成された負荷をCPU REからルーターのCPU PFEに転送できます。これにより、REは実際のパケットのみを処理し、他のトラフィックにCPU時間を浪費しません。 保護を構築するには、フィルタリングの対象を決定する必要があります。 IPv4用のフィルターを記述するためのスキームは、 Douglas Hanks Jr.の本から引用されています。 -Day One Book:M、MX、およびTシリーズのルーティングエンジンの保護 。 私の場合、ルーターの回路は次のとおりでした。

IPv4

- BGP-送信元および宛先IPでパケットをフィルタリングします。送信元IPはbgpネイバーリストのいずれかです。 tcpで確立された接続のみを許可します。つまり、フィルターはこのポートに到着するすべてのSYNを拒否し、BGPセッションは自分からのみ開始します(BGPアップリンクネイバーはパッシブモードで動作します)。

- TACACS +-送信元および宛先IPでパケットをフィルタリングします。送信元IPは内部ネットワークからのみ取得できます。 帯域幅を1Mb / sに制限します。

- SNMP-送信元および宛先IPでパケットをフィルタリングします。送信元IPは、構成内のsnmp-clientsリストのいずれかです。

- SSH-任意のネットワークからデバイスへの緊急アクセスが必要なため、宛先IPでパケットをフィルタリングします。発信元IPは任意です。 帯域幅を5Mb / sに制限します。

- NTP-送信元および宛先IPでパケットをフィルタリングします。送信元IPは、構成ntpサーバーリストのいずれかです。 帯域幅を1Mb / sに制限します(後でしきい値が512Kb / sに減少しました)。

- DNS-送信元IPと宛先IPでパケットをフィルタリングします。送信元IPは、DNSサーバー構成のリストのいずれかです。 帯域幅を1Mb / sに制限します。

- ICMP-パケットをフィルタリングし、ルーターに属するアドレスにのみ渡します。 帯域幅を5Mb / sに制限します(後でしきい値を1Mb / sに減らしました)。

- TRACEROUTE-パケットをフィルタリングし、TTLが1のパケットのみを通過させ、ルーターに属するアドレスにのみ通過させます。 帯域幅を1Mb / sに制限します。

IPv6によれば、私の場合、フィルターはBGP、NTP、ICMP、DNS、およびtracerouteにのみ適用されました。 唯一の違いは、ICMPトラフィックのフィルタリングです。IPv6はビジネス目的でICMPを使用するためです。 他のプロトコルはIPv6アドレッシングを使用しませんでした。

スペルチェックの構成

juniperでフィルターを作成するための便利なツール-prefix-listがあります。これにより、フィルター置換のためにIPアドレス/サブネットのリストを動的にコンパイルできます。 たとえば、設定で指定されたネイバーのipv4 BGPアドレスのリストを作成するには、次の構造が使用されます。

prefix-list BGP-neighbors-v4 { apply-path "protocols bgp group <*> neighbor <*.*>"; }

コンパイル結果のリスト:

show configuration policy-options prefix-list BGP-neighbors-v4 | 継承を表示する

##

## apply-pathは次のように拡張されました。

## 1.1.1.1/32;

## 2.2.2.2/32;

## 3.3.3.3/32;

##

apply-path "protocols bgp group <*> neighbor <*。*>";

すべてのフィルターの動的プレフィックスリストを作成します。

/* ipv4 BGP */ prefix-list BGP-neighbors-v4 { apply-path "protocols bgp group <*> neighbor <*.*>"; } /* ipv6 BGP */ prefix-list BGP-neighbors-v6 { apply-path "protocols bgp group <*> neighbor <*:*>"; } /* ipv4 NTP */ prefix-list NTP-servers-v4 { apply-path "system ntp server <*.*>"; } /* ipv6 NTP */ prefix-list NTP-servers-v6 { apply-path "system ntp server <*:*>"; } /* ipv4 */ prefix-list LOCALS-v4 { apply-path "interfaces <*> unit <*> family inet address <*>"; } /* ipv6 */ prefix-list LOCALS-v6 { apply-path "interfaces <*> unit <*> family inet6 address <*>"; } /* ipv4 SNMP */ prefix-list SNMP-clients { apply-path "snmp client-list <*> <*>"; } prefix-list SNMP-community-clients { apply-path "snmp community <*> clients <*>"; } /* TACACS+ */ prefix-list TACPLUS-servers { apply-path "system tacplus-server <*>"; } /* */ prefix-list INTERNAL-locals { /* - */ 192.168.0.1/32; } /* , SSH */ prefix-list MGMT-locals { apply-path "interfaces fxp0 unit 0 family inet address <*>"; } /* */ prefix-list rfc1918 { 10.0.0.0/8; 172.16.0.0/12; 192.168.0.0/16; } /* Loopback */ prefix-list localhost-v6 { ::1/128; } prefix-list localhost-v4 { 127.0.0.0/8; } /* ipv4 BGP */ prefix-list BGP-locals-v4 { apply-path "protocols bgp group <*> neighbor <*.*> local-address <*.*>"; } /* ipv6 BGP */ prefix-list BGP-locals-v6 { apply-path "protocols bgp group <*> neighbor <*:*> local-address <*:*>"; } /* ipv4 DNS */ prefix-list DNS-servers-v4 { apply-path "system name-server <*.*>"; } /* ipv6 DNS */ prefix-list DNS-servers-v6 { apply-path "system name-server <*:*>"; }

帯域幅を制限するためにポリサーを作成します。

/* 1Mb */ policer management-1m { apply-flags omit; if-exceeding { bandwidth-limit 1m; burst-size-limit 625k; } /* */ then discard; } /* 5Mb */ policer management-5m { apply-flags omit; if-exceeding { bandwidth-limit 5m; burst-size-limit 625k; } /* */ then discard; } /* 512Kb */ policer management-512k { apply-flags omit; if-exceeding { bandwidth-limit 512k; burst-size-limit 25k; } /* */ then discard; }

以下の「コピーアンドペースト」の下で、最終保護オプションのフィルターの構成(NTPおよびICMPトラフィックのスループットのしきい値が削減されました。しきい値を下げる理由については、テストのセクションで詳しく説明します)。 ipv4フィルターを構成します。

IPv4フィルター

/* BGP */ filter accept-bgp { interface-specific; term accept-bgp { from { source-prefix-list { BGP-neighbors-v4; } destination-prefix-list { BGP-locals-v4; } /* . . */ tcp-established; protocol tcp; port bgp; } then { count accept-bgp; accept; } } } /* SSH */ filter accept-ssh { apply-flags omit; term accept-ssh { from { destination-prefix-list { MGMT-locals; } protocol tcp; destination-port ssh; } then { /* */ policer management-5m; count accept-ssh; accept; } } } /* SNMP */ filter accept-snmp { apply-flags omit; term accept-snmp { from { source-prefix-list { SNMP-clients; SNMP-community-clients; } destination-prefix-list { /* */ INTERNAL-locals; } protocol udp; destination-port [ snmp snmptrap ]; } then { count accept-snmp; accept; } } } /* ICMP */ filter accept-icmp { apply-flags omit; /* ICMP */ term discard-icmp-fragments { from { is-fragment; protocol icmp; } then { count discard-icmp-fragments; discard; } } term accept-icmp { from { protocol icmp; icmp-type [ echo-reply echo-request time-exceeded unreachable source-quench router-advertisement parameter-problem ]; } then { /* */ policer management-1m; count accept-icmp; accept; } } } /* traceroute */ filter accept-traceroute { apply-flags omit; term accept-traceroute-udp { from { destination-prefix-list { LOCALS-v4; } protocol udp; /* TTL = 1 */ ttl 1; destination-port 33434-33450; } then { /* */ policer management-1m; count accept-traceroute-udp; accept; } } term accept-traceroute-icmp { from { destination-prefix-list { LOCALS-v4; } protocol icmp; /* TTL = 1 */ ttl 1; icmp-type [ echo-request timestamp time-exceeded ]; } then { /* */ policer management-1m; count accept-traceroute-icmp; accept; } } term accept-traceroute-tcp { from { destination-prefix-list { LOCALS-v4; } protocol tcp; /* TTL = 1 */ ttl 1; } then { /* */ policer management-1m; count accept-traceroute-tcp; accept; } } } /* DNS */ filter accept-dns { apply-flags omit; term accept-dns { from { source-prefix-list { DNS-servers-v4; } destination-prefix-list { LOCALS-v4; } protocol udp; source-port 53; } then { /* */ policer management-1m; count accept-dns; accept; } } } /* */ filter discard-all { apply-flags omit; term discard-ip-options { from { ip-options any; } then { /* */ count discard-ip-options; log; discard; } } term discard-TTL_1-unknown { from { ttl 1; } then { /* */ count discard-TTL_1-unknown; log; discard; } } term discard-tcp { from { protocol tcp; } then { /* */ count discard-tcp; log; discard; } } term discard-udp { from { protocol udp; } then { /* */ count discard-udp; log; discard; } } term discard-icmp { from { destination-prefix-list { LOCALS-v4; } protocol icmp; } then { /* */ count discard-icmp; log; discard; } } term discard-unknown { then { /* */ count discard-unknown; log; discard; } } } /* TACACS+ */ filter accept-tacacs { apply-flags omit; term accept-tacacs { from { source-prefix-list { TACPLUS-servers; } destination-prefix-list { INTERNAL-locals; } protocol [ tcp udp ]; source-port [ tacacs tacacs-ds ]; tcp-established; } then { /* */ policer management-1m; count accept-tacacs; accept; } } } /* NTP */ filter accept-ntp { apply-flags omit; term accept-ntp { from { source-prefix-list { NTP-servers-v4; localhost-v4; } destination-prefix-list { localhost-v4; LOCALS-v4; } protocol udp; destination-port ntp; } then { /* */ policer management-512k; count accept-ntp; accept; } } } /* */ filter accept-common-services { term protect-TRACEROUTE { filter accept-traceroute; } term protect-ICMP { filter accept-icmp; } term protect-SSH { filter accept-ssh; } term protect-SNMP { filter accept-snmp; } term protect-NTP { filter accept-ntp; } term protect-DNS { filter accept-dns; } term protect-TACACS { filter accept-tacacs; } }

ipv6の同様のフィルター:

IPv6フィルター

/* BGP */ filter accept-v6-bgp { interface-specific; term accept-v6-bgp { from { source-prefix-list { BGP-neighbors-v6; } destination-prefix-list { BGP-locals-v6; } tcp-established; next-header tcp; port bgp; } then { count accept-v6-bgp; accept; } } } /* ICMP */ filter accept-v6-icmp { apply-flags omit; term accept-v6-icmp { from { next-header icmp6; /* , ipv6 icmp */ icmp-type [ echo-reply echo-request time-exceeded router-advertisement parameter-problem destination-unreachable packet-too-big router-solicit neighbor-solicit neighbor-advertisement redirect ]; } then { policer management-1m; count accept-v6-icmp; accept; } } } /* traceroute */ filter accept-v6-traceroute { apply-flags omit; term accept-v6-traceroute-udp { from { destination-prefix-list { LOCALS-v6; } next-header udp; destination-port 33434-33450; hop-limit 1; } then { policer management-1m; count accept-v6-traceroute-udp; accept; } } term accept-v6-traceroute-tcp { from { destination-prefix-list { LOCALS-v6; } next-header tcp; hop-limit 1; } then { policer management-1m; count accept-v6-traceroute-tcp; accept; } } term accept-v6-traceroute-icmp { from { destination-prefix-list { LOCALS-v6; } next-header icmp6; icmp-type [ echo-reply echo-request router-advertisement parameter-problem destination-unreachable packet-too-big router-solicit neighbor-solicit neighbor-advertisement redirect ]; hop-limit 1; } then { policer management-1m; count accept-v6-traceroute-icmp; accept; } } } /* DNS */ filter accept-v6-dns { apply-flags omit; term accept-v6-dns { from { source-prefix-list { DNS-servers-v6; } destination-prefix-list { LOCALS-v6; } next-header udp; source-port 53; } then { policer management-1m; count accept-v6-dns; accept; } } } /* NTP */ filter accept-v6-ntp { apply-flags omit; term accept-v6-ntp { from { source-prefix-list { NTP-servers-v6; localhost-v6; } destination-prefix-list { localhost-v6; LOCALS-v6; } next-header udp; destination-port ntp; } then { policer management-512k; count accept-v6-ntp; accept; } } } /* */ filter discard-v6-all { apply-flags omit; term discard-v6-tcp { from { next-header tcp; } then { count discard-v6-tcp; log; discard; } } term discard-v6-udp { from { next-header udp; } then { count discard-v6-udp; log; discard; } } term discard-v6-icmp { from { destination-prefix-list { LOCALS-v6; } next-header icmp6; } then { count discard-v6-icmp; log; discard; } } term discard-v6-unknown { then { count discard-v6-unknown; log; discard; } } } /* */ filter accept-v6-common-services { term protect-TRACEROUTE { filter accept-v6-traceroute; } term protect-ICMP { filter accept-v6-icmp; } term protect-NTP { filter accept-v6-ntp; } term protect-DNS { filter accept-v6-dns; } }

次に、lo0.0サービスインターフェイスにフィルターを適用する必要があります。 JunOSでは、このインターフェイスを使用してPFEとREの間でデータを転送します。 構成は次の形式を取ります。

lo0 { unit 0 { family inet { filter { input-list [ accept-bgp accept-common-services discard-all ]; } } family inet6 { filter { input-list [ accept-v6-bgp accept-v6-common-services discard-v6-all ]; } } } }

インターフェイスの入力リストでフィルターが指定される順序は非常に重要です。 input-listで指定されたフィルターを左から右に通過することにより、各パッケージの有効性がチェックされます。

フィルター試験

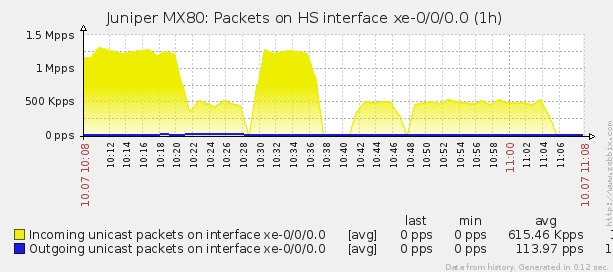

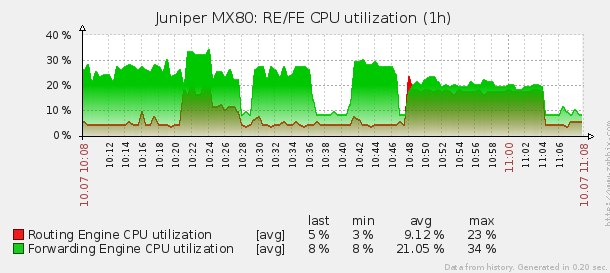

フィルターを適用した後、同じスタンドで一連のテストを実施しました。 各テストの後、ファイアウォールカウンターはクリアされました。 ルータの通常の(攻撃なしの)負荷は、11:06-11:08のグラフに表示されます。 テスト期間全体のppsチャート:

テスト期間全体のCPUグラフ:

5 Mb / sのトラフィックしきい値でのicmpフラッドテストが最初に実行されました(チャート10:21-10:24)。 フィルターカウンターとグラフにはトラフィックの帯域幅制限が表示されますが、このストリームでさえ負荷を増加させるのに十分だったため、しきい値は1Mb / sに減少しました。 カウンター:

Filter: lo0.0-i Counters: Name Bytes Packets accept-bgp-lo0.0-i 0 0 accept-icmp-lo0.0-i 47225584 1686628 accept-ntp-lo0.0-i 152 2 accept-snmp-lo0.0-i 174681 2306 accept-ssh-lo0.0-i 38952 702 accept-traceroute-icmp-lo0.0-i 0 0 accept-traceroute-tcp-lo0.0-i 841 13 accept-traceroute-udp-lo0.0-i 0 0 discard-TTL_1-unknown-lo0.0-i 0 0 discard-icmp-lo0.0-i 0 0 discard-icmp-fragments-lo0.0-i 0 0 discard-ip-options-lo0.0-i 0 0 discard-tcp-lo0.0-i 780 13 discard-udp-lo0.0-i 18743 133 discard-unknown-lo0.0-i 0 0 Policers: Name Bytes Packets management-1m-accept-ntp-lo0.0-i 0 0 management-1m-accept-traceroute-icmp-lo0.0-i 0 0 management-1m-accept-traceroute-tcp-lo0.0-i 0 0 management-1m-accept-traceroute-udp-lo0.0-i 0 0 management-5m-accept-icmp-lo0.0-i 933705892 33346639 management-5m-accept-ssh-lo0.0-i 0 0

1 Mb / sのトラフィックしきい値で繰り返しicmpフラッドテスト(グラフ10:24-10:27)。 REルーターの負荷は19%から10%に低下し、PFEの負荷は30%に低下しました。 カウンター:

Filter: lo0.0-i Counters: Name Bytes Packets accept-bgp-lo0.0-i 0 0 accept-icmp-lo0.0-i 6461448 230766 accept-ntp-lo0.0-i 0 0 accept-snmp-lo0.0-i 113433 1497 accept-ssh-lo0.0-i 33780 609 accept-traceroute-icmp-lo0.0-i 0 0 accept-traceroute-tcp-lo0.0-i 0 0 accept-traceroute-udp-lo0.0-i 0 0 discard-TTL_1-unknown-lo0.0-i 0 0 discard-icmp-lo0.0-i 0 0 discard-icmp-fragments-lo0.0-i 0 0 discard-ip-options-lo0.0-i 0 0 discard-tcp-lo0.0-i 360 6 discard-udp-lo0.0-i 12394 85 discard-unknown-lo0.0-i 0 0 Policers: Name Bytes Packets management-1m-accept-icmp-lo0.0-i 665335496 23761982 management-1m-accept-ntp-lo0.0-i 0 0 management-1m-accept-traceroute-icmp-lo0.0-i 0 0 management-1m-accept-traceroute-tcp-lo0.0-i 0 0 management-1m-accept-traceroute-udp-lo0.0-i 0 0 management-5m-accept-ssh-lo0.0-i 0 0

次のテストは、外部の(構成に含まれていない)IPアドレスからのルーターのBGPポートのフラッドでした(チャート10:29-10:36)。 カウンターからわかるように、フラッド全体が廃棄tcpフィルターREに落ち着き、PFEの負荷のみが増加しました。 REの負荷は変更されていません。 カウンター:

Filter: lo0.0-i Counters: Name Bytes Packets accept-bgp-lo0.0-i 824 26 accept-icmp-lo0.0-i 0 0 accept-ntp-lo0.0-i 0 0 accept-snmp-lo0.0-i 560615 7401 accept-ssh-lo0.0-i 33972 585 accept-traceroute-icmp-lo0.0-i 0 0 accept-traceroute-tcp-lo0.0-i 1088 18 accept-traceroute-udp-lo0.0-i 0 0 discard-TTL_1-unknown-lo0.0-i 0 0 discard-icmp-lo0.0-i 0 0 discard-icmp-fragments-lo0.0-i 0 0 discard-ip-options-lo0.0-i 0 0 discard-tcp-lo0.0-i 12250785600 306269640 discard-udp-lo0.0-i 63533 441 discard-unknown-lo0.0-i 0 0 Policers: Name Bytes Packets management-1m-accept-icmp-lo0.0-i 0 0 management-1m-accept-ntp-lo0.0-i 0 0 management-1m-accept-traceroute-icmp-lo0.0-i 0 0 management-1m-accept-traceroute-tcp-lo0.0-i 0 0 management-1m-accept-traceroute-udp-lo0.0-i 0 0 management-5m-accept-ssh-lo0.0-i 0 0

セッションは落ちません:

user@MX80# run show bgp summary Groups: 1 Peers: 1 Down peers: 0 Table Tot Paths Act Paths Suppressed History Damp State Pending inet.0 2 1 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 9.4.8.2 4567 21 22 0 76 8:49 1/2/2/0 0/0/0/0

4番目のフラッドテストが実行されました(グラフ10:41-10:46)。NTPポートへのUDP(フィルター設定では、このポートでの相互作用はルーター構成で指定されたサーバーに制限されます)。スケジュールによると、負荷はPFEルーターでのみ28%まで上昇します。カウンター:

Filter: lo0.0-i Counters: Name Bytes Packets accept-bgp-lo0.0-i 0 0 accept-icmp-lo0.0-i 0 0 accept-ntp-lo0.0-i 0 0 accept-snmp-lo0.0-i 329059 4344 accept-ssh-lo0.0-i 22000 388 accept-traceroute-icmp-lo0.0-i 0 0 accept-traceroute-tcp-lo0.0-i 615 10 accept-traceroute-udp-lo0.0-i 0 0 discard-TTL_1-unknown-lo0.0-i 0 0 discard-icmp-lo0.0-i 0 0 discard-icmp-fragments-lo0.0-i 0 0 discard-ip-options-lo0.0-i 0 0 discard-tcp-lo0.0-i 0 0 discard-udp-lo0.0-i 1938171670 69219329 discard-unknown-lo0.0-i 0 0 Policers: Name Bytes Packets management-1m-accept-icmp-lo0.0-i 0 0 management-1m-accept-ntp-lo0.0-i 0 0 management-1m-accept-traceroute-icmp-lo0.0-i 0 0 management-1m-accept-traceroute-tcp-lo0.0-i 0 0 management-1m-accept-traceroute-udp-lo0.0-i 0 0 management-5m-accept-ssh-lo0.0-i 0 0

5回目のフラッドテストが実行されました(チャート10:41-11:04)。IPスプーフィングを使用したNTPポートへのUDP。RE負荷は12%増加し、PFE負荷は22%に増加しました。カウンターによると、フラッドが1 Mb / sのしきい値にかかっていることは明らかですが、これはREの負荷を増やすのに十分です。トラフィックのしきい値は最終的に512Kb / sに減少しました。カウンター:

Filter: lo0.0-i Counters: Name Bytes Packets accept-bgp-lo0.0-i 0 0 accept-icmp-lo0.0-i 0 0 accept-ntp-lo0.0-i 34796804 1242743 accept-snmp-lo0.0-i 630617 8324 accept-ssh-lo0.0-i 20568 366 accept-traceroute-icmp-lo0.0-i 0 0 accept-traceroute-tcp-lo0.0-i 1159 19 accept-traceroute-udp-lo0.0-i 0 0 discard-TTL_1-unknown-lo0.0-i 0 0 discard-icmp-lo0.0-i 0 0 discard-icmp-fragments-lo0.0-i 0 0 discard-ip-options-lo0.0-i 0 0 discard-tcp-lo0.0-i 0 0 discard-udp-lo0.0-i 53365 409 discard-unknown-lo0.0-i 0 0 Policers: Name Bytes Packets management-1m-accept-icmp-lo0.0-i 0 0 management-1m-accept-ntp-lo0.0-i 3717958468 132784231 management-1m-accept-traceroute-icmp-lo0.0-i 0 0 management-1m-accept-traceroute-tcp-lo0.0-i 0 0 management-1m-accept-traceroute-udp-lo0.0-i 0 0 management-5m-accept-ssh-lo0.0-i 0 0

IPスプーフィングを使用したNTPポートへのUDPの繰り返しテスト(11:29-11:34以下のチャート上)、ただし、トラフィックのしきい値は512Kb / sです。負荷グラフ:

カウンター:

Filter: lo0.0-i Counters: Name Bytes Packets accept-bgp-lo0.0-i 0 0 accept-icmp-lo0.0-i 0 0 accept-ntp-lo0.0-i 21066260 752363 accept-snmp-lo0.0-i 744161 9823 accept-ssh-lo0.0-i 19772 347 accept-traceroute-icmp-lo0.0-i 0 0 accept-traceroute-tcp-lo0.0-i 1353 22 accept-traceroute-udp-lo0.0-i 0 0 discard-TTL_1-unknown-lo0.0-i 0 0 discard-icmp-lo0.0-i 0 0 discard-icmp-fragments-lo0.0-i 0 0 discard-ip-options-lo0.0-i 0 0 discard-tcp-lo0.0-i 0 0 discard-udp-lo0.0-i 82745 602 discard-unknown-lo0.0-i 0 0 Policers: Name Bytes Packets management-1m-accept-icmp-lo0.0-i 0 0 management-1m-accept-traceroute-icmp-lo0.0-i 0 0 management-1m-accept-traceroute-tcp-lo0.0-i 0 0 management-1m-accept-traceroute-udp-lo0.0-i 0 0 management-512k-accept-ntp-lo0.0-i 4197080384 149895728 management-5m-accept-ssh-lo0.0-i 0 0

おわりに

実施したすべてのテストの結果、DDOS攻撃に耐性のあるREトラフィックフィルターの構成を取得することができました。現時点では、この構成はすでに戦闘ルーターに適用されており、問題は特定されていません。戦闘MX80のカウンターによると:

Filter: lo0.0-i Counters: Name Bytes Packets accept-v6-bgp-lo0.0-i 31091878 176809 accept-v6-icmp-lo0.0-i 1831144 26705 accept-v6-ntp-lo0.0-i 0 0 accept-v6-traceroute-icmp-lo0.0-i 0 0 accept-v6-traceroute-tcp-lo0.0-i 48488 684 accept-v6-traceroute-udp-lo0.0-i 0 0 discard-v6-icmp-lo0.0-i 0 0 discard-v6-tcp-lo0.0-i 0 0 discard-v6-udp-lo0.0-i 0 0 discard-v6-unknown-lo0.0-i 0 0 Policers: Name Bytes Packets management-1m-accept-v6-icmp-lo0.0-i 0 0 management-1m-accept-v6-traceroute-icmp-lo0.0-i 0 0 management-1m-accept-v6-traceroute-tcp-lo0.0-i 0 0 management-1m-accept-v6-traceroute-udp-lo0.0-i 0 0 management-512k-accept-v6-ntp-lo0.0-i 0 0 Filter: lo0.0-i Counters: Name Bytes Packets accept-bgp-lo0.0-i 135948400 698272 accept-dns-lo0.0-i 374 3 accept-icmp-lo0.0-i 121304849 1437305 accept-ntp-lo0.0-i 87780 1155 accept-snmp-lo0.0-i 1265470648 12094967 accept-ssh-lo0.0-i 2550011 30897 accept-tacacs-lo0.0-i 702450 11657 accept-traceroute-icmp-lo0.0-i 28824 636 accept-traceroute-tcp-lo0.0-i 75378 1361 accept-traceroute-udp-lo0.0-i 47328 1479 discard-TTL_1-unknown-lo0.0-i 27790 798 discard-icmp-lo0.0-i 26400 472 discard-icmp-fragments-lo0.0-i 0 0 discard-ip-options-lo0.0-i 35680 1115 discard-tcp-lo0.0-i 73399674 1572144 discard-udp-lo0.0-i 126386306 694603 discard-unknown-lo0.0-i 0 0 Policers: Name Bytes Packets management-1m-accept-dns-lo0.0-i 0 0 management-1m-accept-icmp-lo0.0-i 38012 731 management-1m-accept-tacacs-lo0.0-i 0 0 management-1m-accept-traceroute-icmp-lo0.0-i 0 0 management-1m-accept-traceroute-tcp-lo0.0-i 0 0 management-1m-accept-traceroute-udp-lo0.0-i 0 0 management-512k-accept-ntp-lo0.0-i 0 0 management-5m-accept-ssh-lo0.0-i 0 0

廃棄フィルターに「左」のトラフィックがどれだけ蓄積されているかを確認できます。

コメントのすべての質問に答えてうれしいです。