この脆弱性は、Android 1.6の「ドーナツ」以降、つまり4年前までに購入した携帯電話に存在します。 または、ほぼ9億台のデバイスです。 アプリケーションの種類に応じて、攻撃者はこの脆弱性を利用してデータを盗んだり、モバイルボットネットを作成したりできます。

個人および企業(悪意のあるアプリケーションが特定のデータにアクセスしたり、企業に侵入したりする)の場合、特にデバイスメーカー(HTC、Samsung、Motorola、LGなど)またはサードパーティが開発したアプリケーションを考えると、非常に危険ですデバイスメーカーと協力して働く人は、Androidで特別な権限を持っています。

デバイスメーカーのアプリケーションにコードを埋め込むと、Androidシステムとインストールされているすべてのアプリケーション (またはそのデータ) へのフルアクセスが提供されます 。 これにより、アプリケーションはデバイス上の任意のアプリケーションデータ(電子メール、SMSメッセージ、ドキュメントなど)を読み取るだけでなく、保存されたパスワードにアクセスする機会も得られます。 さらに、これは電話が正常に機能し、機能を制御することを妨げません(任意の電話をかけ、任意のSMSメッセージを送信し、カメラをオンにして通話を記録します)。 最後に、ボットネット全体を作成できます。

仕組み:

すべてのAndroidアプリケーションには、Androidオペレーティングシステムがプログラムがコードに干渉したかどうかを判断および検証できる暗号化署名があります。 アプリケーションがインストールされると、サンドボックスが作成され、Androidはこのアプリケーションのデジタル署名を記録します。 アプリケーションの以降のすべての更新は、同じ署名者からのものであることを確認するために、この署名と一致する必要があります。

この脆弱性は、APKアプリケーションを変更するときに許可される不整合を悪用し、アプリケーションの暗号署名を損傷することはありません。 簡単に言えば、この脆弱性によりAndroidをだますことができ、アプリケーションが変更されていないと考えられます。

ジェフはプレゼンテーションで、今年2月にGoogleに報告したAndroid OSのバグ8219321と、年齢に関係なくほぼすべてのAndroidデバイスで機能する悪用について説明します。

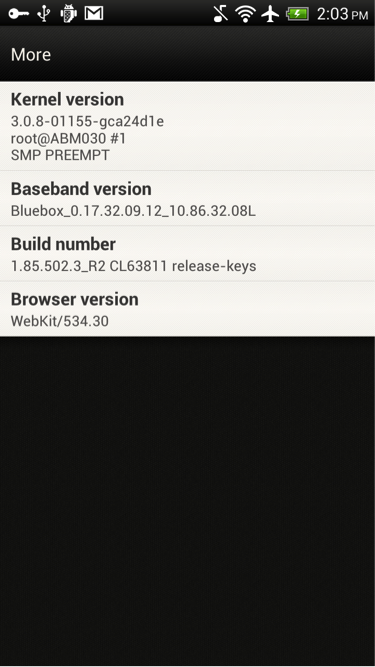

スクリーンショットは、Bluebox Securityがメーカーからアプリケーションを変更し、デバイスへの完全なアクセス権を持つようになったことを示しています。 この場合、会社はデバイスのソフトウェア情報を変更しました。

攻撃者は、電子メールでの送信、サードパーティのマーケットへのダウンロード、任意のWebサイトへの配置など、多くの方法を使用してこのようなトロイの木馬アプリケーションを配布できます。 これらの方法の一部、特にサードパーティのアプリケーションリポジトリは、Android向けの悪意のあるソフトウェアを配布するためにすでに使用されています。 Google Playを使用して、変更されたアプリケーションを配布することはできません。 この問題を含むアプリケーションをブロックするために、Googleがアプリケーションをマーケットに書き込むプロセスを更新したためです。

ところで、Googleは2月に脆弱性について通知を受け、会社はパートナーと情報を共有しました。 そして今、パートナーはデバイスのアップデートをいつリリースするかを決定する必要があります。 Forristalは、一部のデバイス(Samsung S4)にはすでにパッチがあり、一部のデバイスメーカーがすでにパッチのリリースを開始していることを示していることを確認しました。 GoogleはNexusデバイス用のパッチをまだリリースしていませんが、現在取り組んでいます。

Habrahabrのアカウントをお持ちでない場合は、 BoxOverview.comの記事を読んでコメントすることができます。