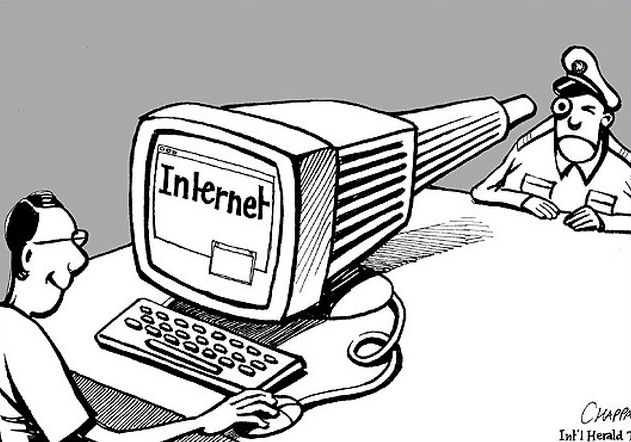

私たちは非常に興味深い時代に住んでいます。最近では、インターネットは法執行機関の著作権者から解放されました。

そして、torrents.ruでも不快な分布は削除しませんでした

しかし、今ではすべてが変わっており、SkypeはFSB によってリッスンされています。サービスへの最初の申請によると、当局は利用可能なすべての情報を受け取ります。

彼らは 、建設会社の

最近、 vk.comの誤ったブロックの

ロシアと、たとえばラトビアの両方で、教師がパブリックドメインで学生向けの本を出版したことで逮捕されたとき、そのようなケースが多くあります。

私はこれがなぜ起こっているのか、それが良い力であろうと悪い力であろうと、それは無意味であり、ゆでたカエルの効果が起こっていることを誰もが長い間理解しているとは言いません。

誰もが特定のソフトウェアまたは技術の価値を知っているわけではないという事実のため、私はリンクを添付しようとします

どの方法が可能ですか?

インターネットが匿名ではなくなったとき、多くの人々は、彼らのアイデンティティ、通信、および彼らの見解の秘密を保持する方法を探し始めましたが、これは検閲の対象ではありません。

しかし、抜け道を見つけるためには、不快なものの根本的な原因とブロッキングと操作トレースの方法を知る必要があります。

世界中の懲罰システムは2つの原則で動作します

1-リソース全体を閉じます(IPおよびドメインのブロックから、サーバーの物理的な削除まで、可能なオプション)

2- 殺されたゴキブリの影響を引き起こすユーザーのむかつき

TCP / IPプロトコルの非匿名性 -これらのメソッドを1つ組み合わせます

したがって、匿名性の問題を解決するために観察しなければならない2つの条件があります。

1-ネットワークの分散化、サーバー側の排除-ユーザーへの責任の移行

2-人とIPアドレスの間の線を消去する

達成可能ですか?

3つの方法で目的を達成できます。

1)あなたのインターネット- ネッツーククプロジェクト

2)分散化( DHT 、 BitTorrent 、 Bitcoin 、Bitmessage)

3)オーバーレイシステム(I2P、Tor、Freenet、Perfect Dark)

これらの方法にはそれぞれ長所と短所があります。ロシア内でこの問題を考慮すると、最初の方法が私たちに合わないことが明らかになり、Wi-Fiメッシュ屋外ネットワークを整理するための許可が必要であり、不必要な注意を避けようとしています、

したがって、それはすべて、オーバーレイネットワークと分散化の選択に帰着します。

オーバーレイネットワーク

オーバーレイネットワークは、TCP / IPプロトコル上で動作し、独自のインターネットを作成するネットワークです。通常、IPアドレスの代わりに、多くの秘密鍵と公開鍵を使用します。I2Pの場合、すべてのルーターのデータベースも(DHT)を使用して分散されます。

ただし、オーバーレイネットワークには、低速であり、トラフィックの合理的な消費ではないという欠点もあります。

オーバーレイネットワークは暗号化を使用したマルチレベルプロキシの原則に基づいて動作するため、データが直接送信されないという事実により、ネットワーク上の過剰なトラフィックは最大90%になる可能性があります。ネットワーク。

その一方で-現在のソフトウェアの使いやすさ-現在、私たちに馴染みのあるものすべて-サイトエンジン、CMS-これらはすべて、オーバーレイネットワークをほとんど変更することなく機能します。

分権化

分散化の場合、データはすべてのネットワーク参加者に一度に(ビットコイン)またはオンデマンド(トレント)で送信されるため、オーバーレイネットワークのような欠点はありません。

分散ソリューションを使用すると、サーバー側を完全に排除できます。これは、Torrent、DHT、Bitcoin、Bitmessageのネットワークで発生しました。 したがって、ネットワークを「殺す」ためには、サーバールームに来てサーバーを取り上げるだけでは不十分です。DPIを使用してネットワークレベルでネットワークをブロックするか、このネットワークのすべての参加者を遅延させる必要があります。

後者が現実的でない場合、DPIを使用するのはより困難です 。DPIをバイパスする最も一般的な方法は(それを呼び出すことができる場合) 、ssl /トレントトラフィック、またはその他のトラフィックをマスクすることです。

DPIがトラフィックマーカーを特定できない場合、それのみをブロックすることはできません。

PSはい、DPIはI2p \トレント\暗号化トレント\ビットコイン\ DHTトラフィックを検出できます

しかし、すべてがそれほど悪いわけではありません。現時点では、多くのプロジェクトがプロトコルの可変性に取り組んでおり、それを別のものとして偽装しています。

それで解決策は何ですか? どちらが良いですか?

最良の方法は、オーバーレイ、マスキング、暗号化の3つのテクノロジーを一度に組み合わせることです。

このアプローチを実装した唯一のプロジェクトは、 Osiris Serverレスポータルです (分散型フォーラムは、修正されたDHTを通じて機能します)。

残念ながら、Osirisプロジェクトは死んでおり、アイデアは良かったのですが、開発者はそれを実装するのに十分な時間を持っていなかったようです。