このルートキットのドロッパーを見つけると、すぐに分析を始めました。 Win32 / Rootkit.Avatarとしてデータベースに追加したと言わなければなりません。 同僚のアントン・チェレパノフとアレクサンダー・マトロソフは、このルートキット、ペイロード、および基本的な機能の詳細な分析を行いました。

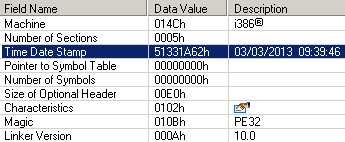

3月、アンチウイルスラボは、異なるC&Cサーバーと対話し、コンパイル日が異なる2つのドロッパーを発見しました。

発表で述べたように、Win32 / Rootkit.Avatarにはドライバーインフェクターが含まれていますが、さらにこの手法を2回使用します。1つ目はドロッパーでHIPSからの検出をバイパスし、2つ目はドライバーで再起動後も存続します。 前者の場合、標準OSドライバーを使用してカーネルモードからルートキットドライバーを直接読み込むという利点が使用され、後者の場合、ルートキットは再起動後の起動を保証します。 もちろん、この戦術には、ドライバーのデジタル署名を検証することでファイルの整合性と整合性制御に違反するという点で欠点があるため、ルートキットはx86システムでのみ機能します。

ドロッパー

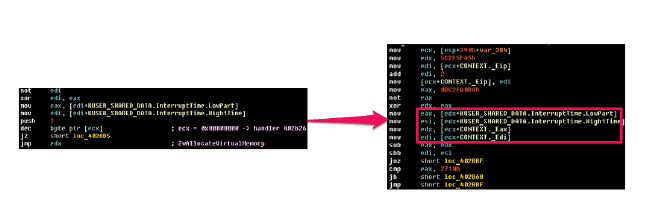

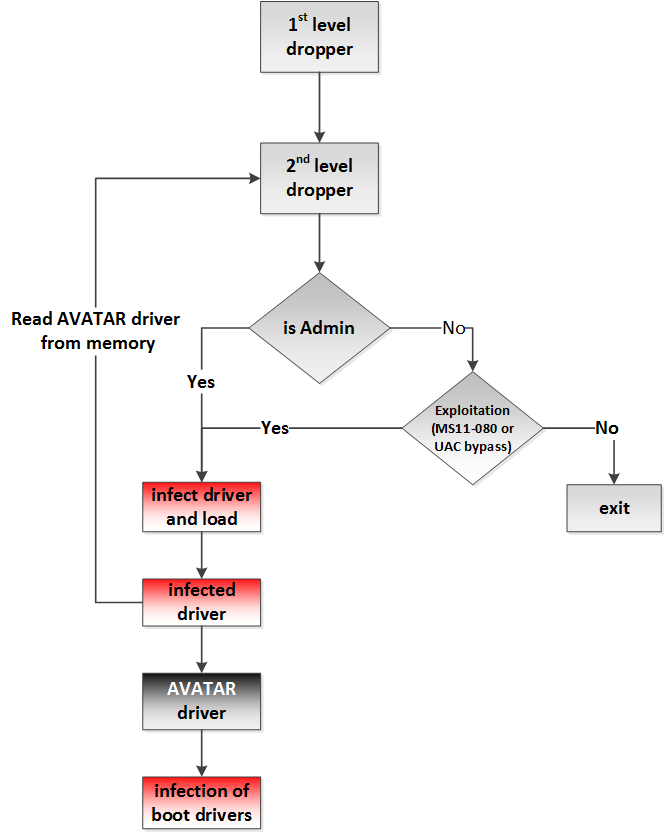

アバターは、マルチレイヤードロッパーアプローチを使用します。 第1レベルのドロッパーは、第2レベルのドロッパーとドライバーに対して解凍(LZMA)を実行します。 実際、最初のドロッパーはコードで使用されるミューテックスとイベントのランダムな名前を生成し、各モジュールの本体でこれらの変更を直接実行するため、第2レベルのドロッパーとドライバー自体は、アンパックするたびに生成される一意のファイルです。 最初のドロッパーは、デバッグ防止ツールとして興味深いトリックを使用します。これは、KUSER_SHARED_DATA.InterruptTime構造(KUSER_SHARED_DATAがページにあり、ユーザーモードとカーネルモードの両方でアクセス可能)からの時間を比較することに基づいています。 悪意のあるコードは、別のKiUserExceptionDispatcher関数内のRtlDispatchException関数の呼び出しを変更します。 次のステップでは、包含を生成し、制御を目的の例外ハンドラーに渡します。

この場合、現在の測定時間はKUSER_SHARED_DATA.InterruptTimeから取得され、その後の実行段階で比較されます。 このメカニズムにより、ドロッパーコードのエミュレーションとデバッグを検出できます。

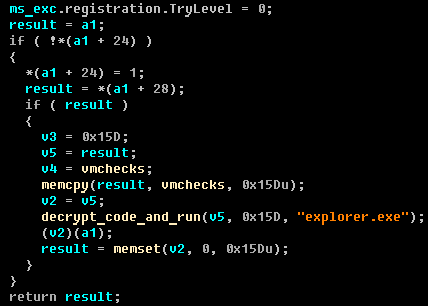

第2レベルのドロッパーは、仮想マシンの環境をチェックし、これにはかなりよく知られたチェックが使用されます。 VMのチェックを行うコードを実行する前に、ドロッパーは「エクスプローラー」キーを使用してそれを復号化します。

次のステップで、ドロッパーはOSバージョンと現在の特権を確認します。 この場合、2つの特権エスカレーション方法が使用されます。

システムにドロッパーを感染させるプロセスを下の図に示します。

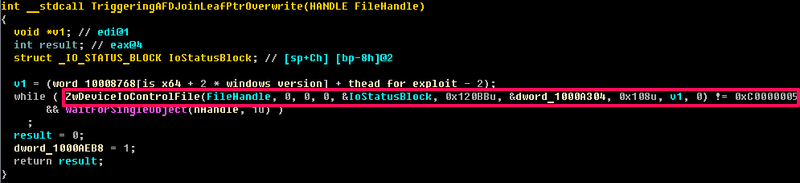

MS11-080脆弱性のエクスプロイトでは、 Metasploit Frameworkのエクスプロイトコードに似たコードを使用しますが、若干の変更が加えられています。 afd.sysドライバーのバージョンを確認した後、ドロッパーは次のコードを使用して操作します。

次のスクリーンショットは、IOCTL 0x000120BBを使用してafd!AFDJoinLeaf関数を呼び出し、 HalDispatchTableのポインターを目的のルートキット関数に書き換えるコードを示しています。

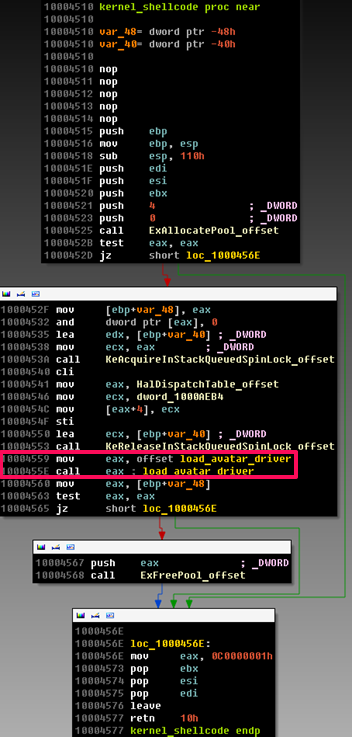

操作が成功し、制御がシェルコードに移行した後、ルートキットドライバーのダウンロードが開始されます。

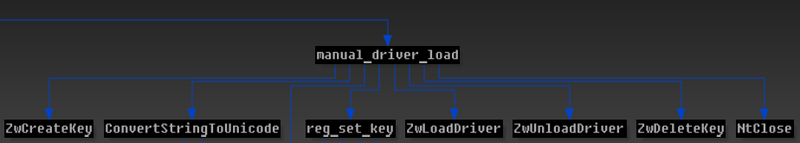

実際、ルートキットドライバーはディスク上に個別のファイルとして保存されるのではなく、メモリバッファーからロードされます。 以下は、ドライバーをロードする関数の呼び出しグラフです。

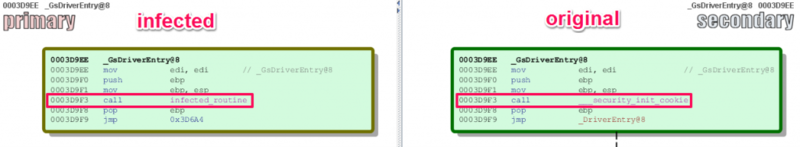

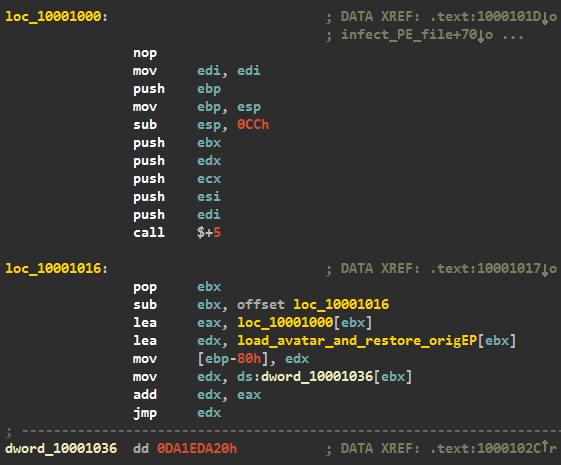

特権の昇格に成功した後、悪意のあるコードは、%WINDIR%\ system32 \ driversディレクトリで感染に適したドライバーを検索します。 感染が完了すると、ドライバーエントリポイント( GsDriverEntry )が変更され、悪意のあるコード(スタブ)が実行されます。 変更されたエントリポイントは次のとおりです。

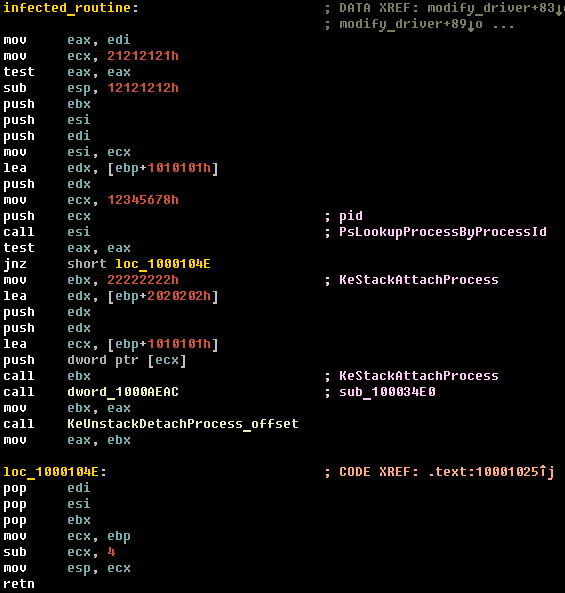

このスタブの主なタスクの1つは、第2レベルのドロッパーの実行プロセスに接続し、ルートキットドライバーの本体をメモリに読み込むことです。 スタブコードを次の図に示します。

感染に成功すると、変更されたドライバーは%TEMP%ディレクトリに自分自身をコピーし、標準のOSメカニズムを使用して(サービスコントロールマネージャー経由またはZwLoadDriverから直接)自分自身をロードしようとします。

したがって、Avatarルートキットドライバーファイルは実際にはハードドライブに保存されませんが、MS11-080を使用して呼び出されるコードで読み込まれます。 システムドライバーの感染を使用するこのルートキットダウンロード方法は、HIPSを回避する効果的な方法であり、信頼できるシステムドライバーから別のカーネルモードモジュールを読み込むことができます。

運転手

ドライバーがメモリに正常に読み込まれた後、悪意のあるコードがシステムドライバーに感染し、再起動後の生存を確保します。 特別なアルゴリズムを使用して、目的のドライバーを選択します。 同時に、アバターはドライバーをランダムに選択し、その名前をOSの異なるバージョンに固有のブラックリストと照合します。

感染したドライバーコードの実行フローは、次のシナリオに従って発生します。

1.エントリポイントでスタブが実行されます。

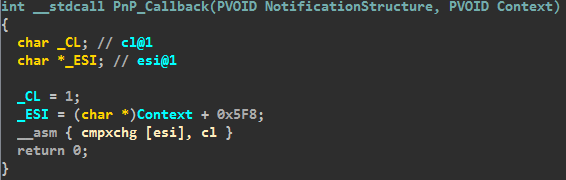

2.次に、Pnp Notifyコールバック関数がGUID_DEVINTERFACE_DISKクラス用にインストールされます。このクラスでは、ドライバーボディが非表示のルートキットファイルシステムからロードされます。 TDL3 、 TDL4、およびOlmasco(MaxSS / SST)でも同様の手法が観察されました 。

3.エントリポイントのソースバイトが復元されます。

ルートキットドライバーは、元のファイルの元のサイズを変更せずに、いくつかのシステムドライバーに感染する可能性があります。

アバターは興味深いトリックを使用して、仮想マシン環境を発見します。 nt!MmMapIoSpace関数を呼び出して、 0xF0000で BIOSデータを読み取り、次の行をチェックします。

- Parallelsソフトウェア

- 仮想マシン

- Virtualbox

- QEMU BIOS

- VMware

- ボックス

また、コードには、CPUID命令の既知のトリックを使用したKVMおよびHyper-Vの追加チェックがあります。

非表示のFSは、ユーザーモードのペイロードと補助ファイルを格納するために使用されます。 すべてのファイルは対称アルゴリズムを使用して暗号化されます。 以下は、非表示のFSで機能する関数の呼び出しグラフです。

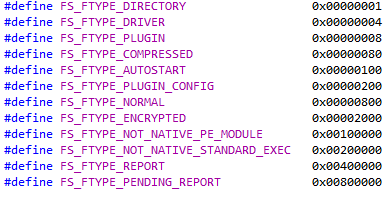

非表示のFSに保存されているファイルには特別な属性があります。

悪意のあるコードにより、ネットワークからダウンロードし、ユーザーモードおよびカーネルモードモジュールの形で追加のペイロードをさらに実行できます。 このペイロードは、非表示のFSにも保存されます。 Win32 / Rootkit.Avatarは、感染したシステムドライバーを除き、そのコンポーネントをNTFSボリュームに保存しません。 隠された暗号化されたFSと感染したシステムドライバーのこの組み合わせにより、従来のフォレンジックテクニックを使用してアバターの感染を調査することがより困難になります。

ユーザーモードペイロードを実装するには、 KeInitializeApc関数を使用してAPCオブジェクトを初期化します。その後、APCオブジェクトを使用して必要なルートキット関数を実行します。

ペイロード

研究中のアバタールートキットの変更のペイロードはオリジナルではありません。 主な機能:

- チームC&Cとの相互作用。

- 構成情報の解析。

- 非表示のFSを使用します。

- ルートキットドライバーとの相互作用。

- ペイロードをシステムにインストールします。

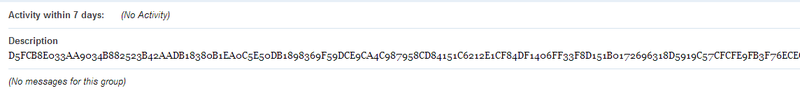

ルートキットのこの変更を調べているときに、avcmd.dllの形式のペイロードがsvchost.exeシステムプロセスに導入されていることがわかりました。 このモジュールは、IPアドレスが構成ファイルに保存されているC&Cを操作します。 このファイルの構造は次のとおりです。

- ボットネットの識別子(名前)。

- C&CチームサーバーのURL。

- 暗号化アルゴリズム用の1024ビットキー。

- RSA-1024の公開キー。

- ペイロードを実装するプロセスの名前。

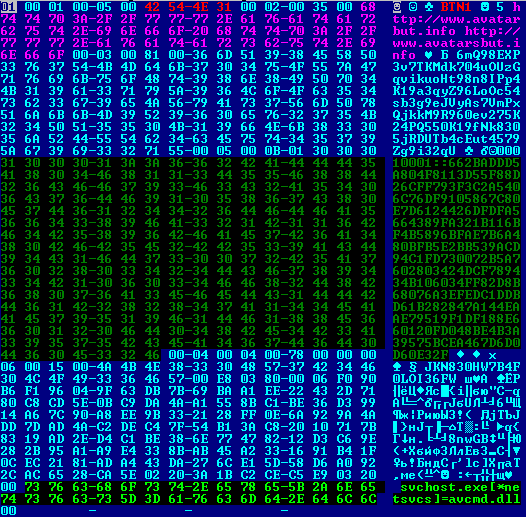

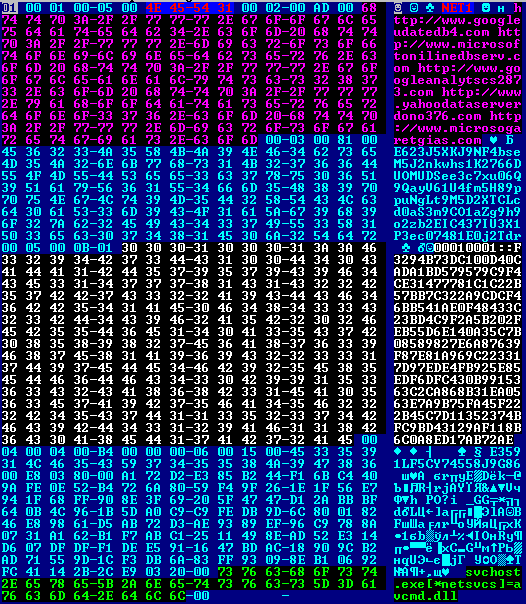

2つの異なるドロッパーから復号化された構成情報の例を以下に示します。

識別子BTN1のボットネットの場合。

識別子がNET1のボットネット用。

C&Cとの相互作用を保護するために、アバターは独自のbase64暗号化アルゴリズムを使用します。 同時に、ユーザーモードでのすべてのネットワーク対話は、通常のWinInet API関数を使用して実行されます。

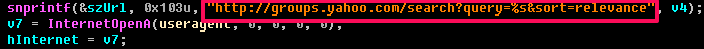

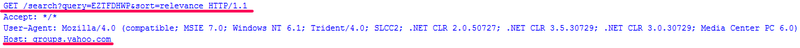

アバターには、他の方法を使用して問題が発生した場合にC&Cと通信する追加の方法もあります。 彼は、特別なパラメーターを使用してYahooグループのメッセージを検索しようとします。

シーケンスは、次のパラメーターに基づいて検索されます(この場合、これらは17BTN1と17NET1です)。

これらの回線が接続された後、受信したバイトシーケンスは、構成ファイルの1024ビットキーを使用する独自のアルゴリズムを使用して暗号化されます。

BTN1キー= 6mQ98EXP3v7TKMdk704uOUzGqvikuoHt98n8IPp4K19

a3qyZ96LoOc54sb3g9eJVyAs7VmPxQjkkM9R960ev275K24PQ550K1

9fNk8305jRDUTb4cEut4579Zg9i32qU

NET1キー= E623J5XKJ9NF4bseM5J2nkwhs1K2766DUOMUDSee3c

7xu06Q9QayV61U4fm5H89ppuNgLt9M5D2XTCLcd0aS3m9CO1aZg9h9

o2zb2EIC437IU3X1P3ec07481E0j2Tdr

暗号化後、受信したシーケンスにbase64が適用され、文字が大文字に変換され、一部の文字が除外されます。 識別子BTN1のボットネットの例を以下に示します。

SymFilter(UpperCase(Base64(暗号化(17BTN1))))= EZTFDHWP

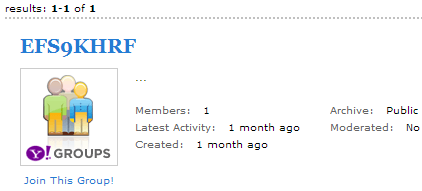

文字列EZTFDHWPは、Yahooグループを後で検索するために使用されます。 そのような要求が成功した場合、次のステップは、見つかったグループの番号を確認し、その説明データを読み取ることです。

グループの説明は、RSAと1024ビットの秘密キーを使用して暗号化されます。 このようなデータは、構成ファイルに保存されている公開キーを知ることで解読できます。 この情報は、アクティブなC&Cサーバーがない場合にボットネットに制御を返すために使用される暗号化されたメッセージに含まれていると考えています。

この関数を見つけた後、ヤフーグループでそのようなメッセージの可能性をチェックしました。 指定されたパラメーター(11BTN1 = EFS9KHRF)に一致するグループが1つ見つかりました。 検索クエリは次のようになります。

hxxp://groups.yahoo.com/search?query = EFS9KHRF&sort = relevance

暗号化されたメッセージがこのグループの説明に存在することがわかります。

構成ファイルの1つにあるRSA-1024キーを使用して、このメッセージを解読しました。 ボットネット識別子BTN1を持つ構成ファイルのキーが使用されました。

dZ8FsJ4z0 :: http://www.avatarbut.info www.avatarsbut.info

この情報は、BTN1構成ファイル自体で見たC&CのURLの1つに似ています。 このグループは、構成ファイル自体からの情報が含まれているため、サイバー犯罪者がこの対話モードを回避するために使用したようです。

C&Cサーバーのドメイン情報は非対称RSAベースの暗号化アルゴリズムを使用して暗号化されるため、Yahooグループのメッセージを使用するこのようなボットネットサポートスキームは、ボットネットの同期試行に対する優れた保護を提供します。 調査プロセス中、詐欺師はメッセージを解読するための公開キーのみを抽出できますが、このキーを使用して新しいメッセージを暗号化し、ダミーグループを作成することはできません。

アバターランタイムライブラリ

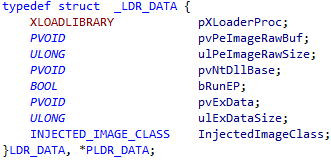

悪意のあるコードWin32 / Rootkit.Avatarには、補助コンポーネントを開発するための特別なAPIがあります。 このAPIの使用は、アバターランタイムライブラリと、追加のユーザーモードモジュールの開発を記述する特別なSDKに基づいています。 これらのモジュールは、ルートキットドライバーとも対話できます。 アバターランタイムライブラリには、次のAPIが含まれています。

- aTakeProcessToken-プロセス間でアクセストークンを割り当てます。

- aExecute-リモートプロセスのコンテキストでモジュールを実行します。

- aLoadDriver-非表示のFSの場所からドライバーをロードします。

- aLoadFileFromAvatarDisk-非表示のFSからファイルを読み取ります。

- aSaveFileOrAttrToAvatarDisk-ファイルを非表示のFSに書き込みます。

- aSendReport-情報をリモートC&Cに送信します。

プロセスに埋め込まれるペイロードストレージ構造は次のようになります。

Avatar SDKを分析した結果、このプロジェクトはかなり資格のある開発者によって開発されたと結論付けました。 明らかに、悪意のあるコードの開発者は、基本機能をテストし、カーネルモードコンポーネントの必要な安定性を確認するために、少なくとも6か月間ルートキットコードに取り組んでいます。

おわりに

Win32 / Rootkit.Avatarルートキットファミリには、AV製品の観点から検出をバイパスする興味深い手法が含まれています。 アバタールートキットとGapzブートキットを使用して、システムの長期的な感染を提供できます。 アバターは通常のボリュームにファイルを保存しませんが、そのために独自の隠しFSを使用します;さらに、標準ドライバーに感染する技術を使用します。

この脅威には、コマンドC&Cサーバーが利用できない場合にボットネットの制御を維持する追加の方法もあります。 感染したシステムを完全に駆除するには、まず、ルートキットドライバーとそのユーザーモードペイロードを非アクティブ化してから、感染したシステムドライバーを復元する必要があります。