少し前まで、私たちは何とか「触る」ことができたDDOS攻撃に対するいくつかの保護システムの比較を行いました。 約束どおり-選択したデバイスの印象を共有します。

ここでは、それが何であるか、DDOS攻撃がどこで、なぜ発生したかについては説明しません。 特定の例でシステムを使用する練習を検討します(多くの写真があります)。 だから、 アーバープラヴァイルAPSに会いましょう!

クイックリファレンス

Arbor Networksは2000年にミシガン大学で設立され、その革新的な開発は米国国防総省によって資金提供されました。 それ以来、Arborはネットワークの脅威の検出と処理に特化しています。

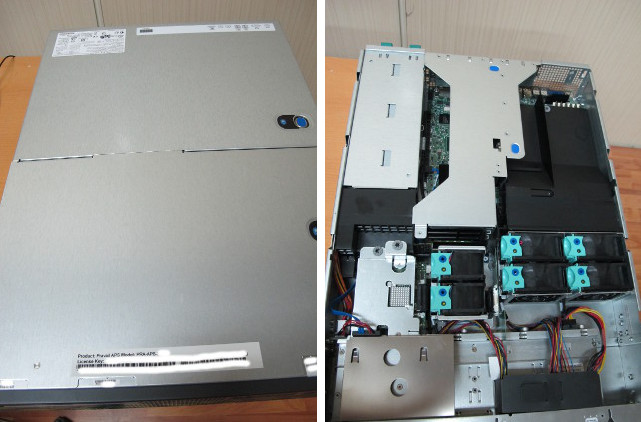

「彼」が到着しました!

注文から受領まで約2か月が経過しました。

明らかに見える箱は、所々に着用され、時には破れたり、時にはペンなどで塗られたりしますが、これが主なものですか?! むしろ-オープン!

彼らは開いた、それは美しい「顔」を持つおなじみのIntel 2Uシャーシのようであり、私たちは確かに中を見るために登った=)

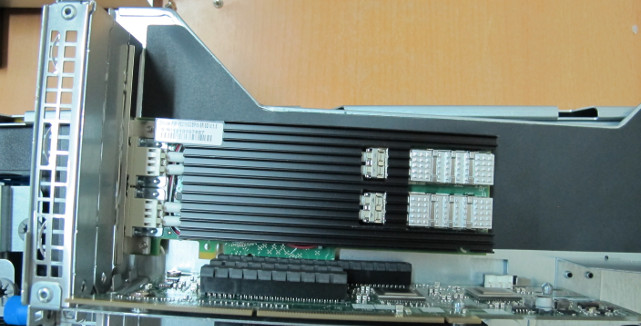

検証のために-珍しいことはありません、2つのプロセッサ、メモリ...デザイン機能により、Silicomネットワークカードが示されました。

十分な「甘やかし」、それが実際に動作するのを見る時です!

テストルータの1つに接続し、設定を開始しました。 標準手順は、コンソール、管理ポートのアドレス、aclのインストール、およびほぼすべてです。 主なことは、ライセンスキーを忘れないことです、それはフィルタリングされません=)

この投稿では、Pravailの動作モードの設定の詳細には触れません。それらは非常に単純です(グループ、フィルター、パラメーター)。Habravitesに興味がある場合は、各項目に個別の投稿を作成します。 要するに、Pravailにはグループの自動保護のための基本設定があり、これはいくつかのタイプの保護オブジェクト(web、dns、mail、vpn、voip、file、rlogin)に基づいています。 各タイプには、3つの保護レベルを持つ比較的詳細な設定があります。 レベルの切り替えは1回のクリックで実行でき、ある時点ではすべてのグループを1レベルでのみ保護できます。

ビジネスに取り掛かろう!

Pravail対DDOS =開始

DDOS攻撃は異なります。それらは常に私たちにやって来ます。 Pravailをビジネスで見るのは興味深いことです。それは、すべてのメーカーが製品について最高のことだけを言っているので、メーカーがそれについて言っているのと同じくらい本当に良いですか? =)

例として、私たちは通常のWebサーバーの通常の生活からの特別なケースを取り上げます。これは、Pravailの永続的な防御を行います。 このサーバーでは、あらゆる種類のあまり良くないロボットによって攻撃されるサイトの保護を実践しています。

攻撃開始

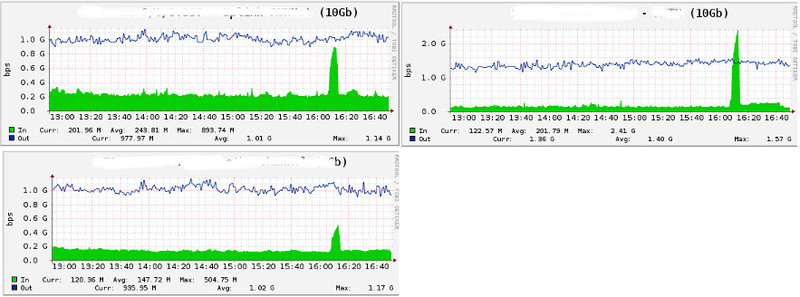

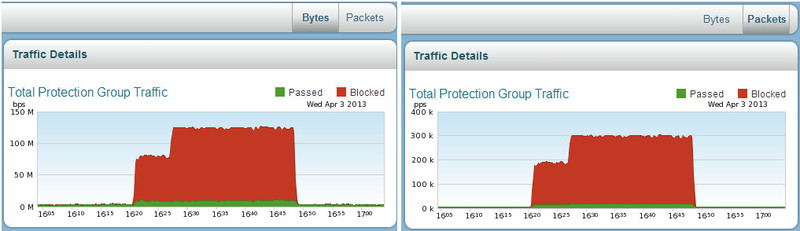

X日とY時間は一致しました(長く待つ必要はありませんでした)。 リンクでは、異常を記録しました。総「超過」着信トラフィックは約3.5Gbit(〜650kpps)でした。一般に、これは現代の標準ではそれほど多くありません。spamhausは曲がったチューニングされたDNSサーバー=

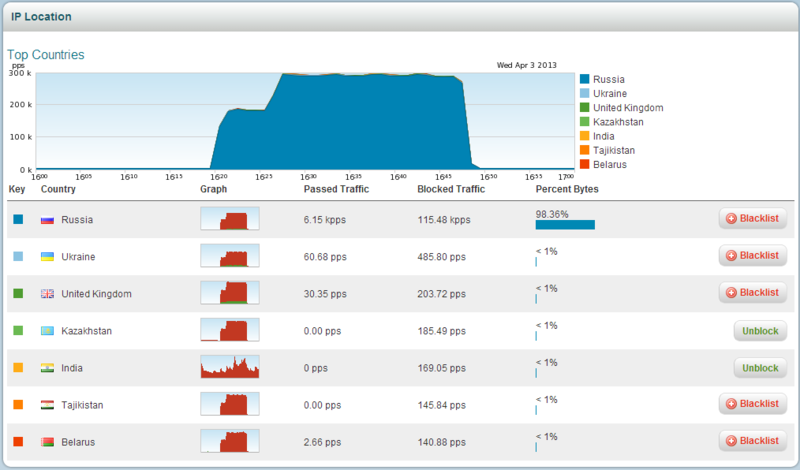

Pravailまでのさまざまなフィルターを介して、約130Mbitおよび300k ppsに「到達」しましたが、これはどのようなトラフィックですか。 以下では、写真を詳細に分析します。

プラヴァイル:始まり

ここでは、攻撃に対するシステムの反応、Pravailが見ていること、およびできること、またはすべきことを見ていきます。 情報は、説明付きのインターフェース画像の形式で表示されます。 写真は十分に明確で、質問があります-お尋ねください。

主題をよりよく表すために、写真を見てください:

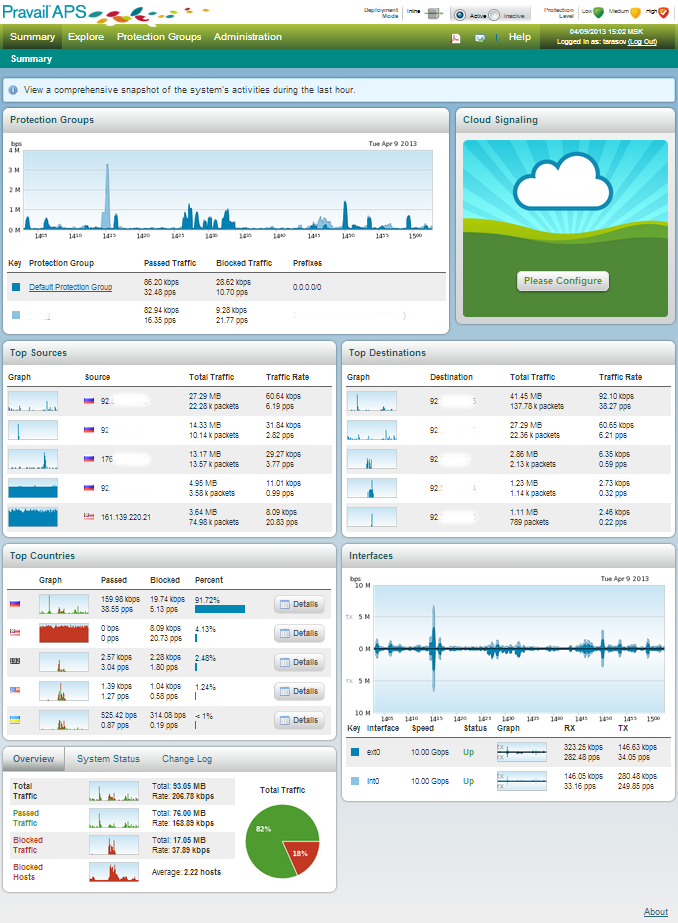

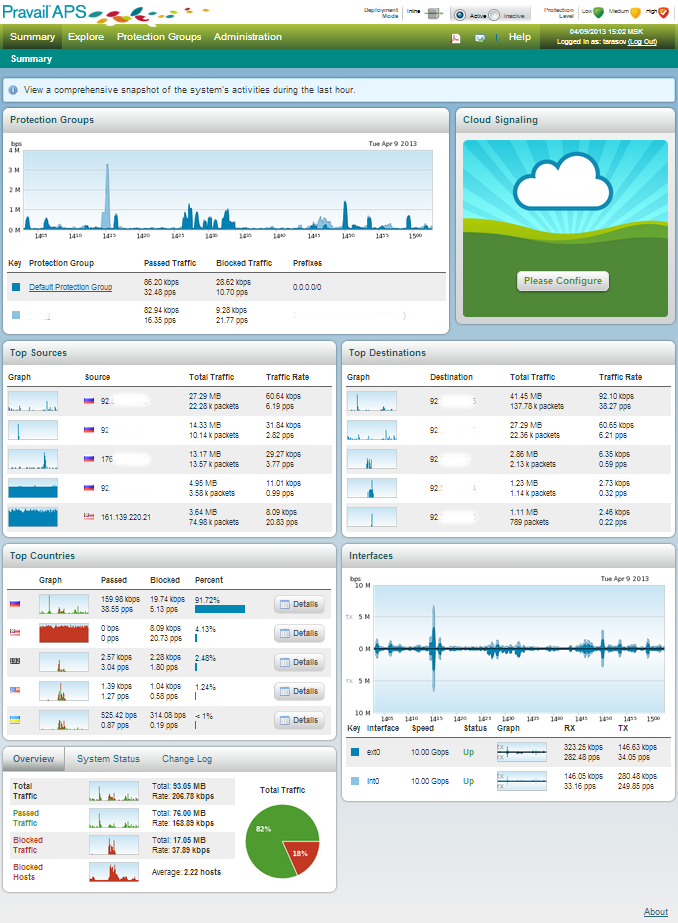

ダッシュボードPravail APS

これは、システムインターフェースに入る最初のことです。 すべてが明確で、要点です。

見て、見て、見つけたものを見て!

Pravailインターフェースに入った後、ダッシュボードに入ります。 保護されたグループとオブジェクトに関するすべての重要な情報はここで収集されます。 ほとんどのトラフィックがどこに、どこに行くのか、インターフェイスとシステムの負荷はいくらですか。 必要に応じて、グループおよびオブジェクトに対していくつかのアクションを実行できます(ブロック、パッケージの表示、またはソース国のトラフィックに関する詳細情報)。 すべてのアクションはワンクリックで行われ、カーソルを目的のオブジェクトに移動してアクションを選択するだけです。

最初のメインチャートは、グループ内の現在の交通状況です。 グラフの異常が注目されます。 ブロックされたホスト(理由、時間、期間)を確認し、着信パケットの詳細な分析(パケットキャプチャ)を行うことができます。

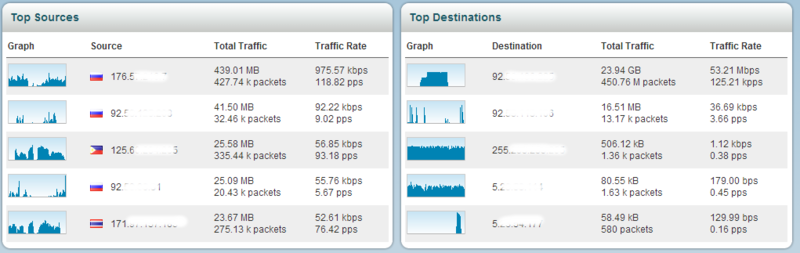

トラフィックの発信元と受信者のトップ5ホスト。 ここで、トラフィックがどこにどこに行くのかがわかります。 ホストロック(ブラックリスト)とパケット分析が利用可能です。

トラフィックソースの上位5か国(地理を記憶)。 国からのトラフィックの詳細を表示し、特定のグループに対してブロックすることができます。

インターフェイスステータス、当社の10Gb入力および出力ポート。 ここでは、各インターフェイスで「パケットキャプチャ」を実行できます。

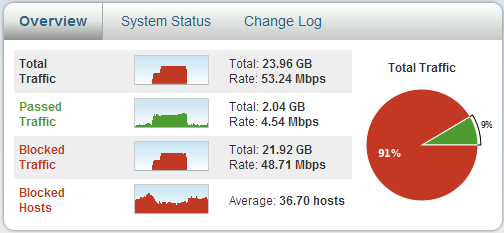

要約トラフィック要約。 ここでは何もできません。

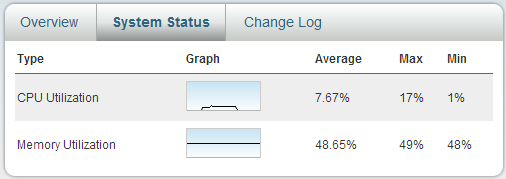

システム負荷:見て、考えてください。 将来を想定することができます。

さて、私はそれを見つけましたが、次は何ですか?

次に、保護されたグループに転送されます。この場合、このグループは保護されたオブジェクトのIPアドレスをリストします(ネットワークを指定できます)。 内部には、オブジェクト(IPアドレス、国、リンク、ドメイン)に関連する最小限のアクションを含む有益なグラフが表示されます。

保護されたグループ「プロト」(SCは大好きですが、名前は接続されていません=)。 名前、説明、保護されたアドレス、保護の種類、期間、すべてを編集する機能が表示されます。 データを表示する期間を選択できます。

保護されたグループの要約。 Mbpsおよびppsのトラフィック、詳細は良くも悪くも。

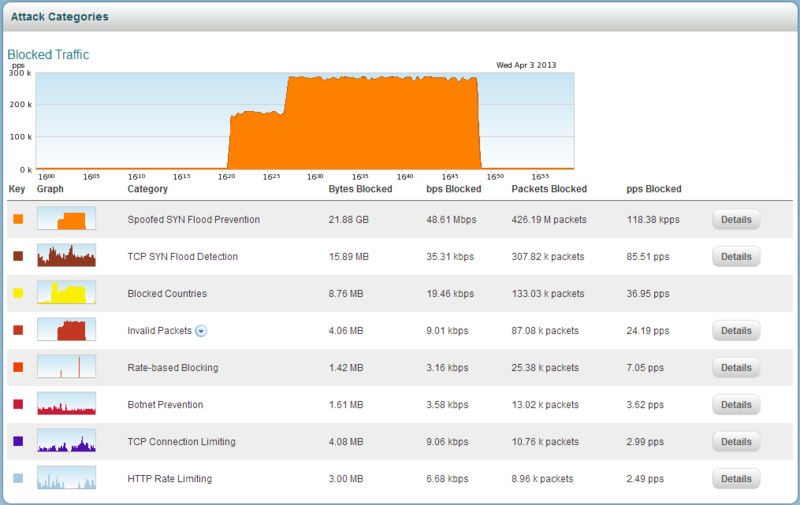

劣悪なトラフィックの原因。 必要に応じて、各カテゴリの「ブロックされたホスト」(ブロックされたIPアドレス)を詳細に確認できます。 「詳細」は詳細を明らかにし、各カテゴリには独自のデータがあります。

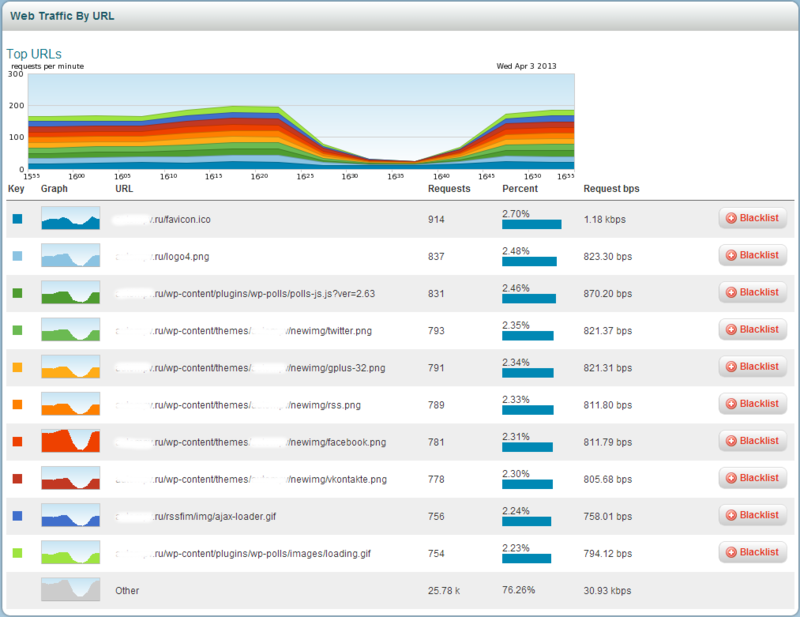

1分あたりのTOPサイトリクエスト。 アドレスへ。 より多くのリクエスト-上位の上位。 「無効な」リクエストを明示的に閉じることができます。 ブラックリストは以前にトリガーされます。

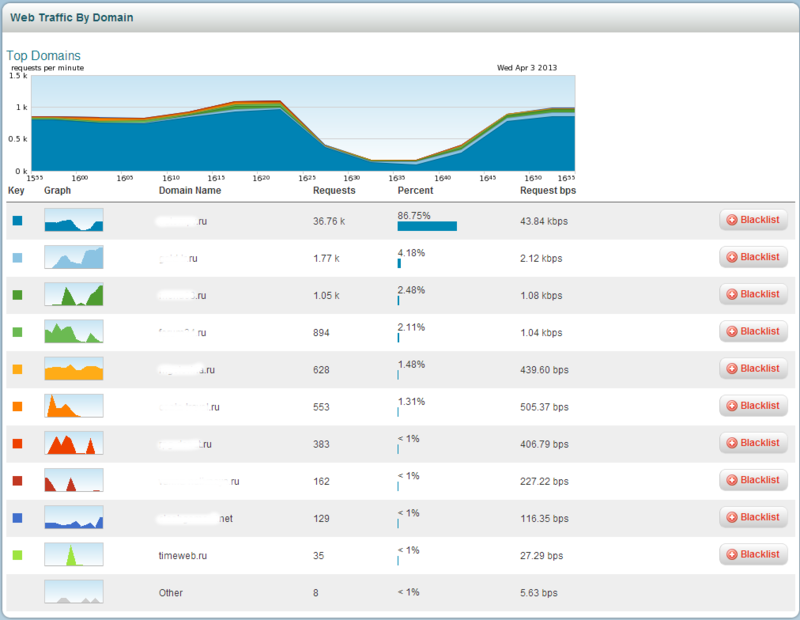

1分あたりのトップドメインクエリ。 TOP-urlと同様に機能します。

「最高の」国。 IPアドレスによって決定されます。 希望する国の「パケットキャプチャ」を作成できます。 私のお気に入りのセクション。 誰が理由を推測しますか? =)

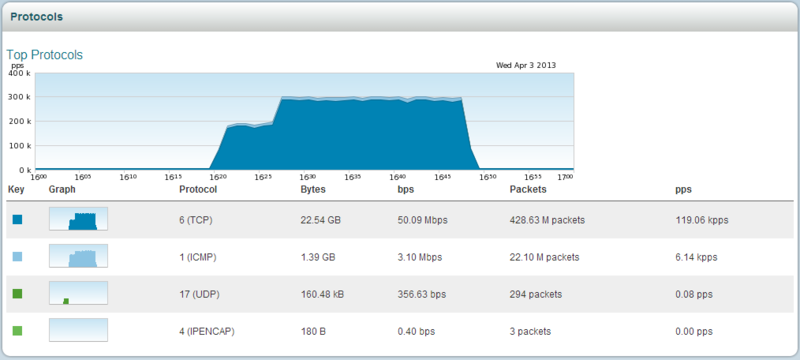

タイプ別の上位プロトコル、有益なスケジュール。

トップサービス。 「パケットキャプチャ」も実行できます。

TOP-IPアドレス。 パケットのブロックまたは解析の理由を確認できます。 このアドレスからのトラフィックが現在実行されている場合。 そして、もちろん、必要なアドレスがブロックされている場合は「ホワイトリスト」。

一般に、Pravailが保護グループのステータスを監視するために提供するのはこれだけです。

結果は何ですか?

そして最終的に、アプリケーションに対する攻撃から保護するためのエンタープライズクラスの優れたデバイスがあり、これは実際には自動モードで動作します。 もちろん、複雑な攻撃には、保護設定を手動で構成する必要があります。

このデバイスは、企業ネットワークのエッジに安全に配置したり、重要なシステムを予防的に保護したりできます。 実践では、保護されたオブジェクトの仕様にシステムをある程度適合させることで、自信を持って肯定的な結果を達成できることが示されています。 攻撃を受けている保護されたオブジェクトは、うまく機能します。

インターネットプロバイダーはそれを使用できますか? それらは可能ですが、個々のノードを保護します。

Pravailを選択することにしたのはなぜですか? 私たちが見たすべてのシステムのために-仕事の最も楽しい印象を残したのは彼でした。

そして今-私たちは自分自身とユーザーを保護するものを持っています!