著者は、2年前にNmap Scripting Engineを使用して、telnetプロトコルを使用して標準のlogin:password(root:root)ペアでランダムなIPアドレスでログインすることを決定し、認証が成功した場所に十分な数のデバイスが見つかったときに、そのようなスキャンのアイデアを思いつきました。 その後、特定の範囲のアドレスをスキャンするワームが作成され、安全でないデバイスが検出されるとそこに自分自身をコピーしました。 新しいコピーがその範囲をスキャンし始め、指数関数的になりました。 このようにして、Carnaと呼ばれるかなり大きな分散ボットネットが形成されました。

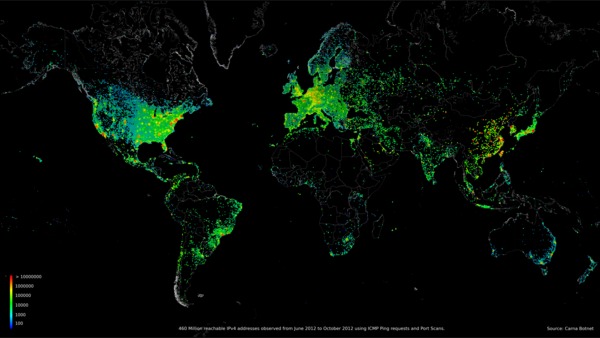

2012年の10か月間、IPv4アドレス空間内のすべてのIPアドレスがスキャンされ、スキャンは次の方法を使用して実行されました。すべての一般的なポート番号へのサービスパケットの送信、ping、DNS逆クエリ、およびSYNクエリ。

スキャンの結果、9テラバイトのデータベースが作成されました。アーカイブ後、ZPAQを使用すると、ボリュームは568ギガバイトになりました。これらはすべて、ここからダウンロードできますinternetcensus2012.bitbucket.org/download.html

合計で、データベースには以下が含まれます。

-520億ICMP ping

-8,000万TCP / IPフィンガープリント

逆DNSクエリに対する-100.5億の応答

-1800億回のサービスポートのスキャン

-68,000,000のtracerouteエントリ

-6億6,000万のIPアドレスと710億のテスト済みポートに対するSYNリクエストに対する28億の応答

著者は、研究者が収集したデータから利益を得ることを望んでいます。